WSN时空相关性隐私数据保护研究

裴华艳 王焕民

摘要:时空相关性数据是一种新的WSN隐私数据,在阐述时空相关性隐私数据的基础上,研究了三种不同的隐私数据保护技术,从隐私性、精确性、延迟时间和能量消耗四个方面对其性能进行了分析。研究总结了这些技术的保护对象、关键实现技术、优势、不足、已解决的问题和还需要继续研究的问题。最后,指出了WSN时空相关性隐私数据保护未来的研究方向。

关键词:WSN;时空相关性隐私数据;隐私数据保护技术

中图分类号:TP399 文献标识码:A 文章编号:1009-3044(2015)03-0047-03

Research on Spatio-temporal Privacy Preservation in Wireless Sensor Networks

PEI Hua-yan1; WANG Huan-min2

(1.Office of Academic Affairs, GanSu Radio and TV University, Lanzhou 730030, China; 2.Mechatronic Technology Institute, Lanzhou Jiaotong University, Lanzhou 730070, China)

Abstract:Spatio-temporal privacy is a new WSN privacy data, on the basis of elaborating spatio-temporal privacy, studied three different privacy data preservation technologies, analyzed their performance from privacy, accuracy, delay and power consumption. Studied and summarized these technologies preservation object, key technology, advantages, disadvantages, the problem has been solved and the problems need to continue to study. Finally, pointed out the future research direction for spatio-temporal privacy preservation in wireless sensor networks.

Key words:WSN;spatio-temporal privacy;privacy data preservation technology

无线传感器网络常用于生态、环境和医疗等领域的监测,其采集的数据往往具有时间和空间上的关联性,随着序列模型、概率图等现代关联推断技术的发展[1],攻击者通过长期监控传感器网络的通信,结合网络拓扑结构和路由算法等信息,通过分析数据在时空上的关联性,能够从大量数据中推断出数据产生源节点的位置、汇聚节点或基站的位置等关键信息,从而危及无线传感器网络的安全。时空相关性数据已经成为一种新的WSN隐私数据,随着推断攻击成为一种重要的攻击类型,这类隐私数据的保护成为WSN安全的一个重要保障。

1 时空相关性隐私数据

在被用于监控大熊猫生活习性的无线传感器网络中[2-3]。当大熊猫出现在某一传感器节点的感知领域内时,该节点产生感知数据并发送给网络汇聚节点。网络产生数据并报告给汇聚节点的事实说明大熊猫在某个特定时间出现在产生数据的源节点。如果攻击者能够将数据的产生时间与感知节点的空间物理位置关联起来,就能够跟踪大熊猫的活动踪迹,进而捕获大熊猫。

同样的场景可以被转换到军事应用环境下,当无线传感器网络被用于监控戍守部队的大门时。如果敌军知道士兵进入大门的速率,结合所有士兵进入大门所用的时间等信息或许就能够推断出戍守战士的总量。更重要的是,通过分析长期监控获取的大量信息,敌军能够推断出一个时间空隙[4],在这个空隙内,大门口很可能无人出现。

在上述两种应用场景中,攻击者通过获取大量网络通信数据,推断数据在时间和空间上的关联关系,就能够进行推断攻击。为了防御这类攻击,有两种类型的信息需要被保护:传感数据流的空间信息和传感器节点产生数据的时间信息。空间信息的保护涉及隐藏数据感知源节点的位置[2][5],以及网络汇聚节点或基站的位置[6-7]。时间信息的保护涉及隐藏源感知节点产生数据的真实时间、产生数据的速率,以及不同源节点数据传输事件之间的关联关系。

2.时空相关性隐私数据保护技术

2.1 PRESH和exPRESH

为了保护无线传感器网络时空相关性隐私数据,文献[8]在端到端SG-MIX机制[9]的基础上提出了一种名为概率重塑的保护机制(probabilistic reshaping,PRESH)。在这种保护机制中,每个传感器节点自身能够产生感知数据,同时能够为邻居节点转发数据。这种机制的工作原理如下:

位于路由路径上的中间传感器节点(位于源节点和汇聚节点之间)接收到一个数据后,会将其放入本节点的缓冲队列,延迟一段时间后再转发出去,延迟时间由具有参数?的指数分布确定。在数据的延迟时间内,或者在接收此数据之前,该节点的邻居节点可能向其或已经向其发送数据,节点自身也可能生成数据。因此,当转发延迟时间截至的数据时,攻击者无法分辨出该节点当前发送的是节点自身产生的数据还是中继转发的数据,也无法辨别正在发送的数据与之前哪个传输事件具有关联关系。这样,中继转发的数据就能够隐藏在节点自身的数据、邻居节点的数据或其他节点要求中继转发的数据中了。

考虑一种最坏的情况,当数据到达中间节点时,其缓冲区为空。如果在该数据的延迟时间内,网络没有产生通信量,即没有其他数据传输事件发生,节点自身也没有产生感知数据,当数据被转发时,攻击者就能够将这两个传输事件成功关联起来。由于PRESH机制在上述情况下无法隐藏数据传输事件之间的关联关系,文献[8]对其进行扩展,引入了多次延迟,即当数据的延迟时间截止时,如果发生最坏的情况,就将数据再进行一次或多次延迟,这种保护机制称为扩展概率重塑保护机制(extended probabilistic reshaping,exPRESH)。

2.2 RCAD

为了保护WSN的时空相关性隐私数据,通过建模并分析三种不同类型的WSN场景,文献[10]提出通过路由中间节点缓冲区的缓冲延来隐藏感知数据的产生时间。由于靠近汇聚节点的中间节点与离汇聚节点较远的中间节点相比,所需要的缓冲区存储空间更大,而且当新的数据到达时,其缓冲区很可能是满的。因此,需要对延迟的分布进行调节,使之能够平衡通信速率和可用缓冲区。因此,文献[10]提出了一种速率控制自适应延迟机制(Rate-Controlled Adaptive Delaying mechanism)。RCAD的主要思想是缓冲区抢占策略,即当数据到达时,如果缓冲区是满的,中间节点就选择一个数据(称为牺牲数据)立即发送出去。抢占策略能够根据缓冲区的状态自动调整延迟分布参数μ,从而调整延迟的分布。文献[10]提出了四种不同的缓冲区抢占策略。

拥有最长延迟时间的最先传输(Longest Delayed First)。在LDF中,牺牲数据是拥有最长延迟时间的数据。这种抢占策略能够确保每个数据都会在缓冲区延迟一定的时间,其实现要求中间节点记录每个数据的达到时间。

剩余延迟时间最长的最先传输(Longest Remaining Delay First)。在LRDF中,牺牲数据是拥有最长剩余延迟时间的数据。首先把将会在缓冲区延迟最长时间的数据发送出去有助于减轻缓冲区的缓存压力。由于中间节点已经记录了每个数据的剩余延迟时间,这种策略的实现较简单。

拥有最短延迟时间的最先传输(Shortest Delay Time First)。在SDTF中,牺牲数据是拥有最短延迟时间的数据。先发送延迟时间最短的数据,不会影响网络的整体性能。这种策略的实现要求中间节点记录每个数据的延迟时间。

剩余延迟时间最短的最先传输(Shortest Remaining Delay First)。在SRDF中,牺牲数据是剩余延迟时间最短的数据。在这种抢占策略中,中间节点的延迟时间是最接近原始分布的。跟LRDF一样,这种策略的实现较为简单。

2.3速率隐私数据保护技术

为了保护无线传感器网络的时空相关性隐私数据,文献[4]首次提出了速率隐私保护的概念,针对传感器节点数据产生速率隐私保护问题,基于中间节点缓冲区的延迟转发提出了一种速率隐私保护机制,其主要工作原理如下:

所有传感器节点单独产生感知数据(大小相同),将数据通过逐跳路由的方式发送给基站。位于源节点和基站之间的路由中间节点对途经的数据进行缓冲延迟,每个中间节点维护一个大小为q的缓冲区。通过使用概率分布策略如平均分布,将缓冲策略由先进先出变换为一种随机方法:中间节点接收到一个数据后,不是将其存入缓冲队列的最后,而是随机均匀的存入缓冲区的空闲缓冲槽。随机延迟一段时间后,将缓冲队列的第一个数据发送出去,延迟时间遵循具有参数?的指数分布。

3 性能分析与比较

下面,本文从隐私性、精确性、延迟时间和能量消耗四个方面对上述三种时空相关性隐私数据保护技术的性能进行分析,如表1所示。其中,隐私性指保护技术提供的隐私保护的级别[11];精确性指基站所获取数据的精确性和基站对数据的可获取性(例如,数据能否被发送给基站);延迟时间指数据传输在中间节点的计算时间和通信时间;能量消耗指数据传输所需的额外能量消耗。

从表1可以看出,尽管这三种技术所保护的隐私数据不同,但都利用了路由中间节点缓冲区的缓冲延迟和中继转发功能对数据进行延迟和再转发,从而隐藏并保护隐私数据。其中,exPRESH和RCAD的精确性和延迟时间都受WSN网络通信量强度的影响。RCAD和速率隐私保护技术的精确性都受中间节点缓冲区大小的影响。从能量消耗来看,除exPRESH之外,另外两种技术都有额外的能量消耗。

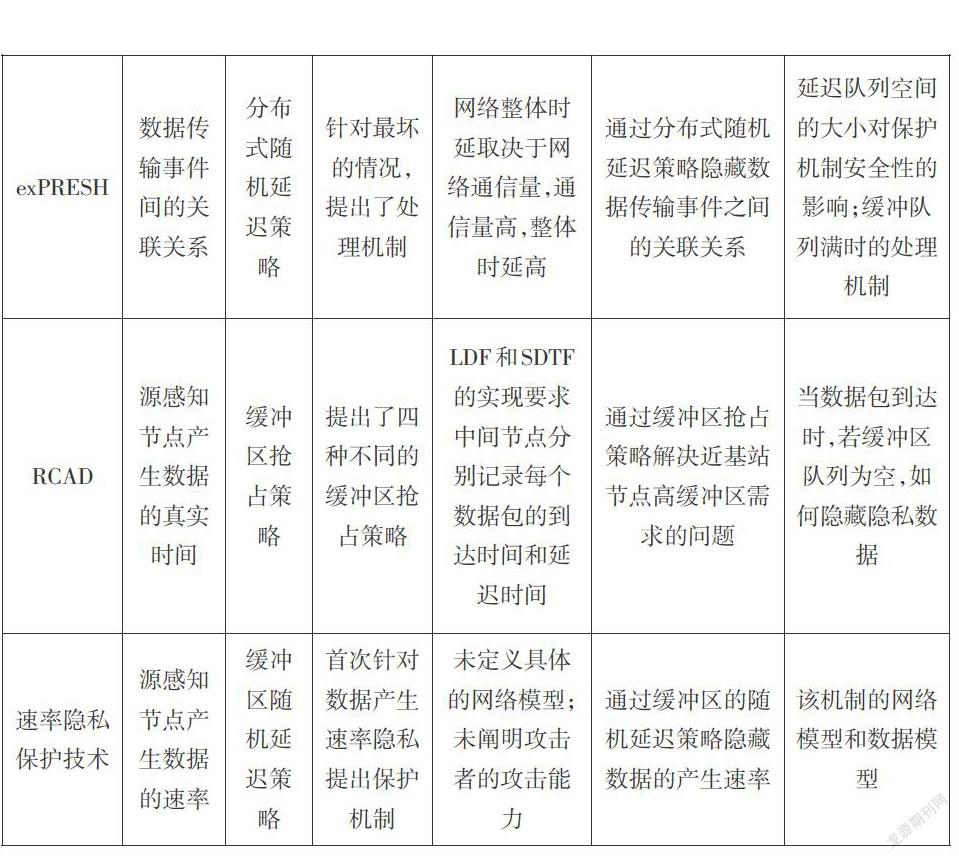

同时,本从保护对象、关键实现技术、优势、不足、已解决的问题和需要继续研究的问题六个方面对这三种保护技术进行分析和总结,如表2所示。

从保护对象来看,虽然都是针对WSN的时空相关性隐私数据进行保护,三种技术的保护侧重点不同。从实现的关键技术来看,三种技术都通过中间节点的缓冲区来实现隐私数据的隐藏和保护,但实现的具体方式和原理不同。从优势来看,exPRESH针对最坏的情况提出了处理机制,RCAD提出了四种不同的缓冲区抢占策略,速率隐私保护技术首次针对源节点产生感知数据的速率提出保护机制。从不足来看,由于延迟时间取决于通信量的强度,当WSN的通信量很高时,exPRESH的网络整体时延也会较高;RCAD的LDF和SDTF的实现较为复杂,需要消耗中间节点的额外能量;速率隐私保护技术只有简单的原理阐述,未对网络模型、数据模型和攻击者的能力进行定义。exPRESH通过自适应分布式随机延迟策略成功隐藏传输事件之间的关联关系,还需要继续研究延迟队列空间的大小对保护机制性能的影响,以及缓冲队列满时的处理机制等。RCAD通过缓冲区抢占策略解决近基站节点高缓冲区需求的问题,还需要继续研究数据到达时,缓冲区队列为空时的处理机制。速率隐私保护技术需要继续研究该机制的网络模型和数据模型,并阐明攻击者的攻击能力,从而使该机制具有更强的针对性。

4 结束语

随着时空相关性数据成为一种重要的WSN隐私数据,这类数据保护机制和保护技术的研究将成为未来WSN领域一个重要的研究课题。对于源感知节点数据发送速率隐私的保护来说,针对实时WSN速率隐私数据的保护将是未来的一个研究方向[4]。可以根据感知数据的时空相关性设计WSN的路由协议和算法,以减少网络时延,并利用数据的时空相关性优化WSN聚集和查询协议的性能。可以将时空相关性隐私数据保护技术与位置隐私保护技术和身份隐私保护技术相结合,设计出更健壮的WSN隐私数据保护技术。最后,未来时空相关性隐私数据保护技术设计的关键是如何在隐私性、精确性和能耗之间做好平衡。

参考文献:

[1] 范永健,陈红,张晓莹.无线传感器网络数据隐私保护技术[J].计算机学报,2012,35(6):1143.

[2] KAMAT P, ZHANG Y, TRAPPE W. Enhancing source-location privacy in sensor network routing[C]. Proceedings of the 25th IEEE International Conference on Distributed Computing Systems (ICDCS05),2005.

[3] SZEWCZYK R., MAINWARING A, POLASTRE J. An analysis of a large scale habitat monitoring application[C]// Proceedings of the 2nd International Conference on Embedded Networked Sensor Systems (SenSys04). ACM Press, 2004: 214–226.

[4] Shafiei H, Khonsari A. Rate-Privacy in Wireless Sensor Networks-2013-infocom[C].IEEE Infocom 2013,Turin,Italy.

[5] OZTURK C, ZHANG Y, AND TRAPPE W. Source-location privacy in energy-constrained sensor network routing[C]. Proceedings of the 2nd ACM Workshop on Security of Ad Hoc and Sensor Networks (SASN04), 2004.

[6] DENG J, HAN R, AND MISHRA S. Intrusion tolerance and anti-traffic analysis strategies forwireless sensor networks[C]. Proceedings of the IEEE International Conference on Dependable Systems and Networks (DSN), 2004.

[7] DENG J, HAN R, AND MISHRA S. Countermeasures against traffic analysis attacks in wireless sensor networks[C]. Proceedings of the 1st IEEE/CreateNet Conference on Security and Privacy for Emerging Areas in Communication Networks (SecureComm), 2005.

[8] Hong X, Wang P, Kong J.Effective probabilistic approach protecting sensor traffic[C]. IEEE Military Communications Conference (MILCOM), 2005:169–175.

[9] Kesdogan D, Egner J, Buschkes R. Stop-and-go MIXes Providing Probabilistic Security in an Open System[C]. Second International Workshop on Information Hiding (IH'98), Lecture Notes in Computer Science 1525, 1998: 83-98.

[10] Kamat P, Xu W, Trappe W, et al. Temporal privacy in wireless sensor networks-Theory and practice[J]. ACM Transactions on Sensor Networks, 2009,5(4).

[11] Li Na, Zhang Nan, Das S K, et al. Privacy Preservation in Wireless Sensor Networks: a State-of-the-art Survey[J]. Ad Hoc Networks, 2009, 7(8): 1501-1514.