基于Barker码可靠网络流水印研究与实现

孙海霞,何 磊,胡 永

(西藏民族学院信息工程学院,陕西咸阳 712082)

基于Barker码可靠网络流水印研究与实现

孙海霞,何 磊,胡 永

(西藏民族学院信息工程学院,陕西咸阳 712082)

针对当前网络流水印技术存在的水印容量小、时间复杂度高问题,提出了一种基于Barker码的可靠网络流水印方法。该方法选择具有同步特性的Barker码作为PN码,通过扩频操作,将原始水印信息变为扩频信息序列,保证该序列具有自同步特性。通过主动调整网络流内数据包时间间隔IPD的大小来表示该信息序列,以完成原始水印信息在网络流内的嵌入过程。接收方在获取网络流的IPD值后,通过解扩操作即可恢复出该水印信息。实验结果表明,与其他方法相比,该法不仅能够明显提高网络流的水印容量,还能有效降低水印嵌入和提取过程的时间。

Barker码;网络流水印;匿名通信;跳板节点;直接序列扩频

网络流水印技术借鉴信息隐藏的思想[1],通过对可疑发送者产生的网络流[2]某方面特征的主动调整,使之秘密呈现出一定规律来表示特殊信息(即水印, Watermark),然后发送该网络流至通信网络。若从到达可疑接收者处的网络流中提取出该水印,则认为可疑发送者和接受者之间存在通信行为。该技术可用于识别使用SSH等加密协议的跳板主机[3-4],确认可疑收发方借助匿名通信系统(如Tor)[5]进行违法通信的事实、追踪和定位攻击源[6]等方面。

目前,网络流水印技术研究主要集中在如何调整网络流持续时间内的时隙特征上。文献[7]将网络流的持续时间从某个随机偏移处开始分割成若干相等的时间间隔(即时隙),通过调整时隙内数据包发送时刻的均值大小来完成水印信息的嵌入,该技术虽隐蔽性较好,但仅适用于较长网络流,且水印嵌入和检测过程计算较为复杂。文献[8]给出非盲网络流水印方法RAINBOW,借助数据库记录网络流原始数据包时间间隔IPD(inter packet delay),并通过对IPD引入较小延迟实现水印嵌入,隐蔽性较好,但其需要数据库支持和逐个与原始IPD值进行匹配判断,空间复杂度过大,实时性和实用性较差。文献[9]在文献[7]方法基础上,通过调整事先分组的相邻两时隙内数据包发送时刻的均值大小来完成水印信息的嵌入,具有更好的隐蔽性和鲁棒性,但该方法使用了较多时隙,造成所嵌入的水印信息长度较短。文献[10]将扩展后的水印信息嵌入网络流中,增强了水印信息的隐蔽性和抗干扰能力,但嵌入水印信息量较少,不适用于持续时间较短的网络流。

本文提出了基于Barker码的可靠网络流水印方法RFWBC,在利用具有同步特性的Barker码将原始水印信息扩频处理后,通过主动调整网络流内数据包IPD大小来表示该扩频信息序列,接收方可通过解扩操作恢复原始水印信息,可有效提高网络流水印容量及水印嵌入和提取过程的效率。

1 基于Barker码的网络流水印技术基础

1.1 直接序列扩频技术

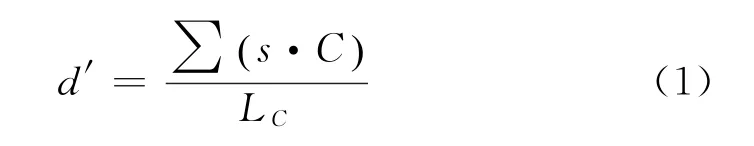

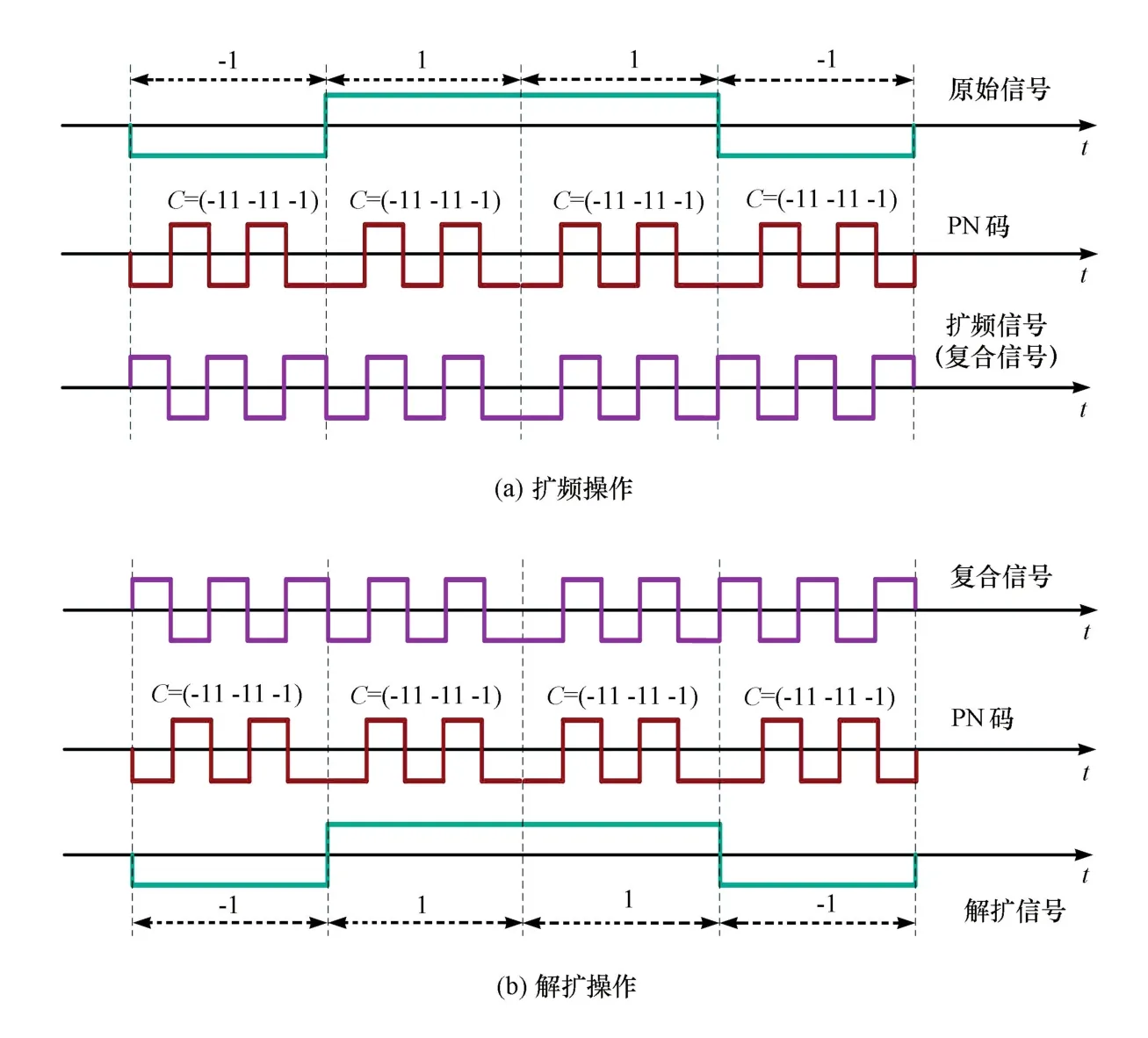

直接序列扩频DSSS(direct sequence spread spectrum)[11]是目前应用较广的一种扩频方法。它将待发送信息码序列与伪噪声(pseudo-noise,PN)码进行相乘操作,以得到复合码序列并发送出去。接收端在收到复合码序列后进行解扩,即将其与相同PN码相乘求和后再除以PN码长度,以恢复出原始发送信息序列,完成信息序列的发送和接收。DSSS技术具有抗干扰能力强、抗截获能力强、隐蔽性好等优点。其原理如图1所示。

例如,设d代表原始信号序列中的一位,且d=1, PN码为C=(-1 1-1 1-1),长度LC=5。通过图1(a)所示扩频操作,得到扩频信号(复合信号)s为(-1 1-1 1-1),即s=d·C;接收端收到s后按照式(1)进行解扩处理,即可得到与原始信号d对应的信号d′=1。PN码中的-1可用0代替。

图1 DSSS原理图

1.2 Barker码

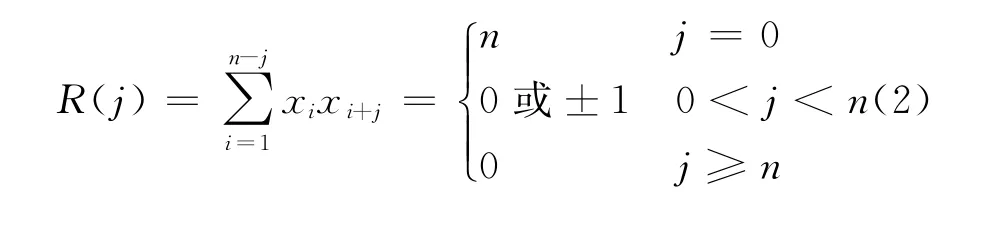

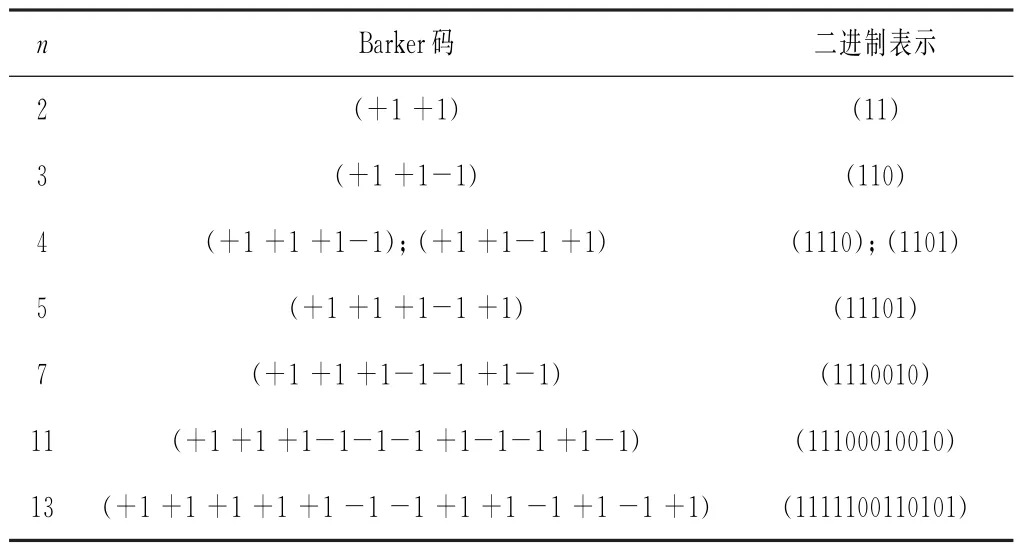

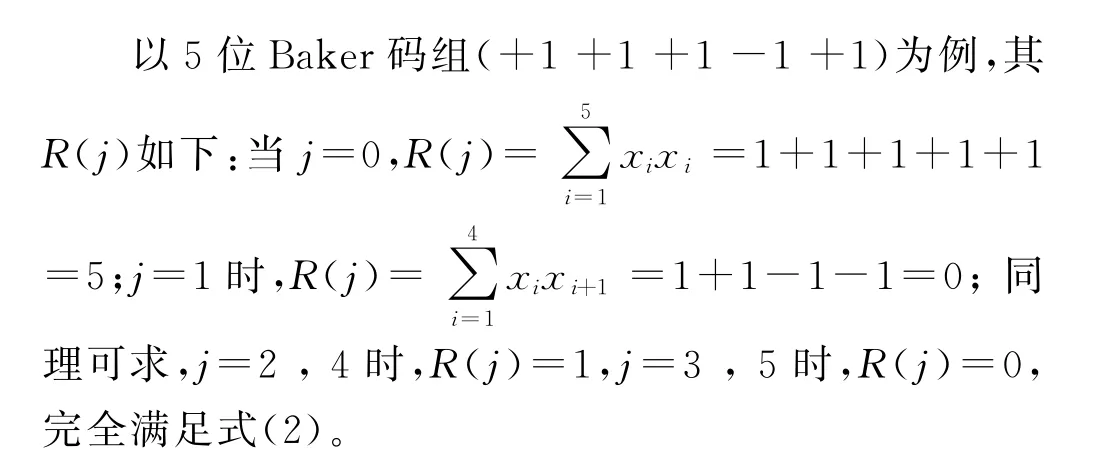

Barker码[12]在数字通信中用作帧同步码,能够保证收发双方准确确定数据帧的起始和结束位置。它是一种长度有限且具有非周期性的特殊码组。定义如下:设A=(x1x2x3…xn)为一个n位长的码组,xi={+1,-1},若A的局部相关函数R(j)满足式(2),则称A为Barker码。目前已发现7个Barker码,如表1所示。

表1 已发现的Baker码

2 基于Barker码的可靠网络流水印

2.1 RFWBC通信模式

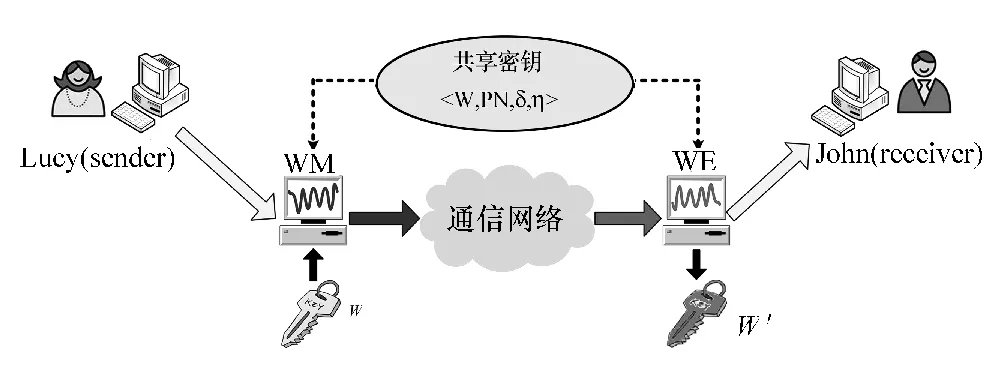

RFWBC的通信模式如图2所示,其核心部分包括水印标记器WM(watermark marker),共享密钥<W,PN,δ,η>和水印提取器WE(watermark extracter)。WM和WE预先通过其他途径获得共享密钥。例如为确认Lucy与John是否存在通信行为, WM截获来自Lucy的网络流flow1,并根据水印信息W、PN码及延迟幅度δ主动调整网络流flow1内数据包间的IPD大小,使之呈现不同状态,以实现水印W在网络流flow1中的隐藏过程,并发送flow1到通信网络中。WE截获到达John的网络流flow2,并根据PN码和δ尝试从flow2中提取水印W'。若W'与W汉明距离(Hamming Distance)[13]小于阈值η,则认为flow2是flow1受通信网络噪声(如拥塞、抖动等)影响后所形成的流,从而确认Lucy与John存在通信行为;否则,则认为flow2与flow1不相关,Lucy与John没有通信行为。

图2 RFWBC机制通信模式

2.2 WM工作过程

WM的任务是截获发送端所产生的网络流flow1,并根据水印信息W,调整网络流flow1内数据包间IPD特征,使flow1成为携带有特殊标记的流,并发送到通信网络上。其工作过程如下:

(1)利用Netfilter Iptables[14]截获Lucy端产生的网络流flow1。

(2)根据DSSS原理,利用PN码对水印信息W进行扩频操作。此处选择一组Barker码作为PN码。例如,若W=(1 0 1),PN码C=(1 1 1 0 1),则扩频后的Wd=(1 1 1 0 1 0 0 0 0 0 1 1 1 0 1)。

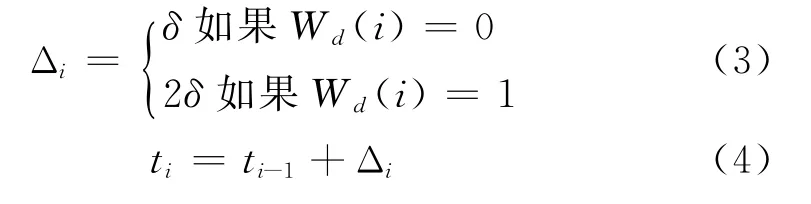

(3)根据Wd的每一位Wd(i)的取值,利用式(3)和式(4)调整所截获网络流flow1内数据包间的IPD大小,计算新的数据包发送时刻。

ti-1,ti分别为调整后flow1中第i-1和i个数据包的发送时刻,Δi为Wd(i)所对应的延迟。

(4)依次将flow1中的数据包按照新的发送时刻发送到通信网络上。

2.3 WE工作过程

WE为WM的逆过程,在捕获到达接收端的网络流flow2后,根据与WM的共享密钥,通过解扩操作从网络流flow2提取出水印信息W′,并通过判断W′与W的关系来确定flow2与flow1是否为对应关系。其工作流程如图3所示。

图3 WE处理流程

其中:ε值大小的设置既要尽量抵消通信网络中延迟、拥塞等因素对IPD的影响,又要保证解扩水印信息的正确率。本文中设置ε=1.5δ。

3 实验与分析

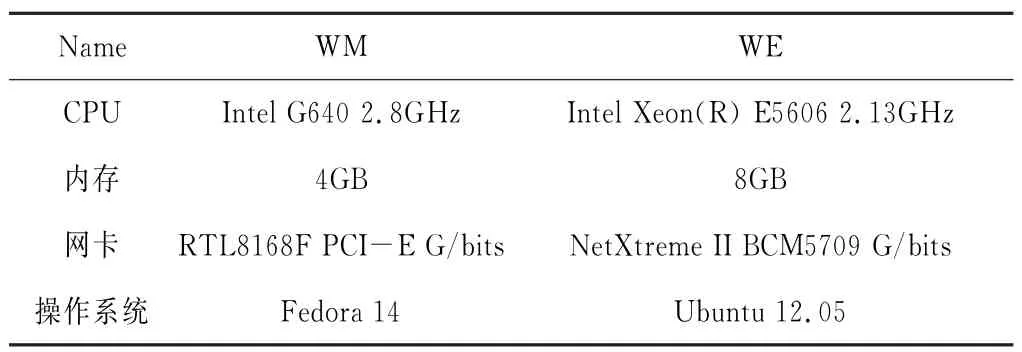

为测试RFWBC性能,本文挑选了局域网内两台主机来部署WM和WE,其软硬件配置如表2所示。采用C语言实现WM和WE程序,对网络流数据包捕获和IPD调整通过Netfilter Iptables完成。

表2 软硬件配置参数

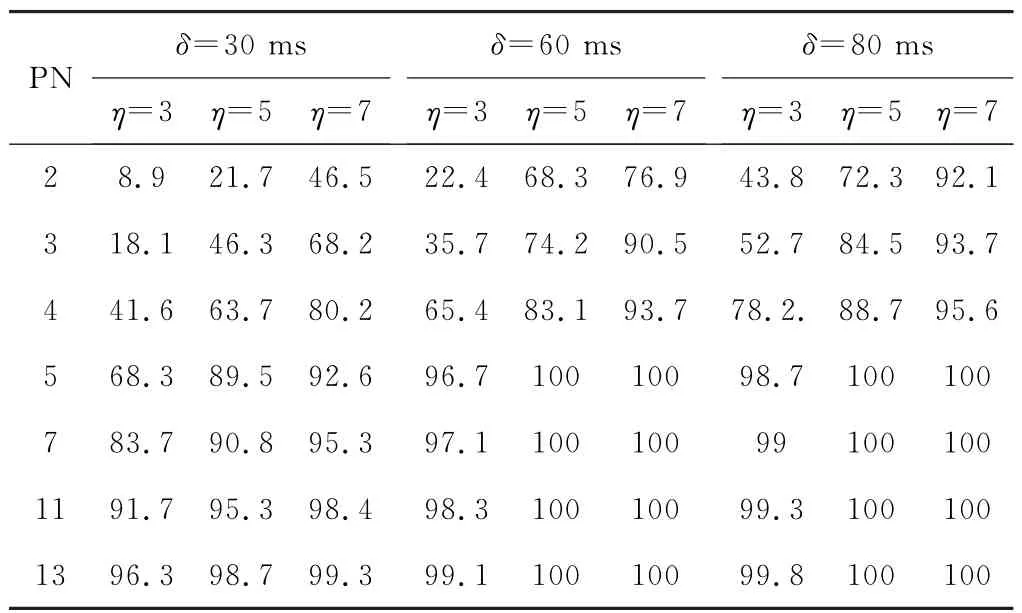

共享密钥<W,PN,δ,η>的设置对WM和WE完成水印的嵌入和提取起关键作用。本文在固定W (|W|=24 bit)条件下,使用不同长度Barker码作PN码时,对不同δ和η取值测试,结果如表3所示。从表中可看出,对于同一PN码,随着δ、η的增大,水印检测正确率增加,且当PN码长度变大时会明显提高水印检测正确率。这是因为δ、η及PN码的增大都有效提高了携带水印的网络流对通信网络噪声的抗干扰能力,有利于WE准确恢复水印信息。但考虑到流的IPD消耗、传输速率、网络超时、算法时空开销等因素,δ、η及PN码值不能无限增大。因此,δ、η及PN码取值应当合理设置。本文综合考虑后,设置PN码为n=5的Barker码,δ=60 ms,η=5。

表3 不同阈值组合的水印检测正确率

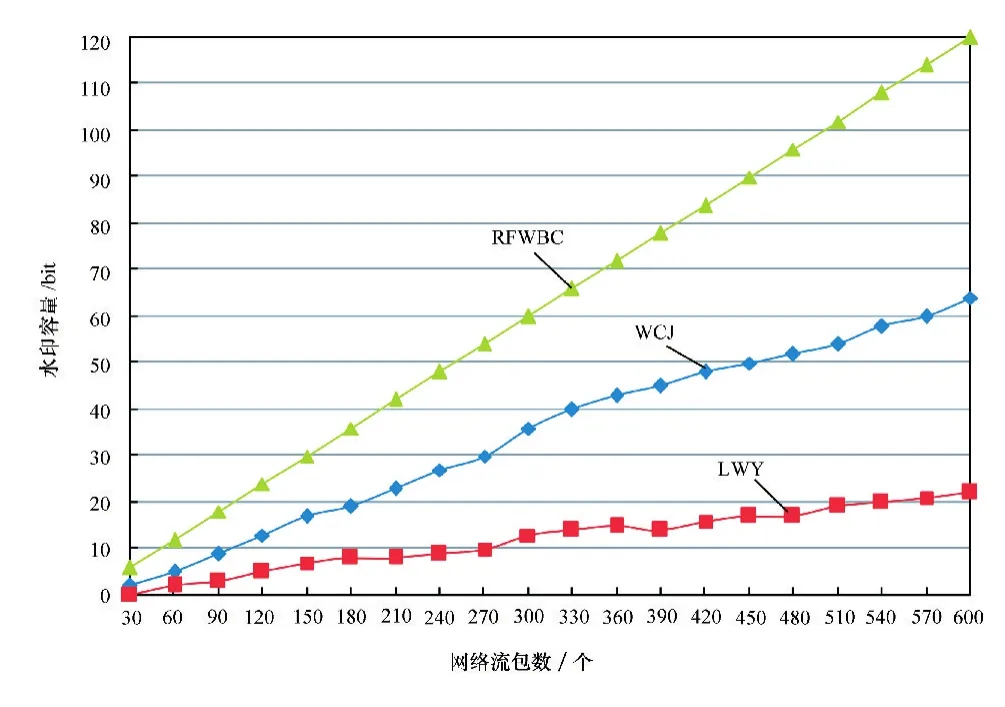

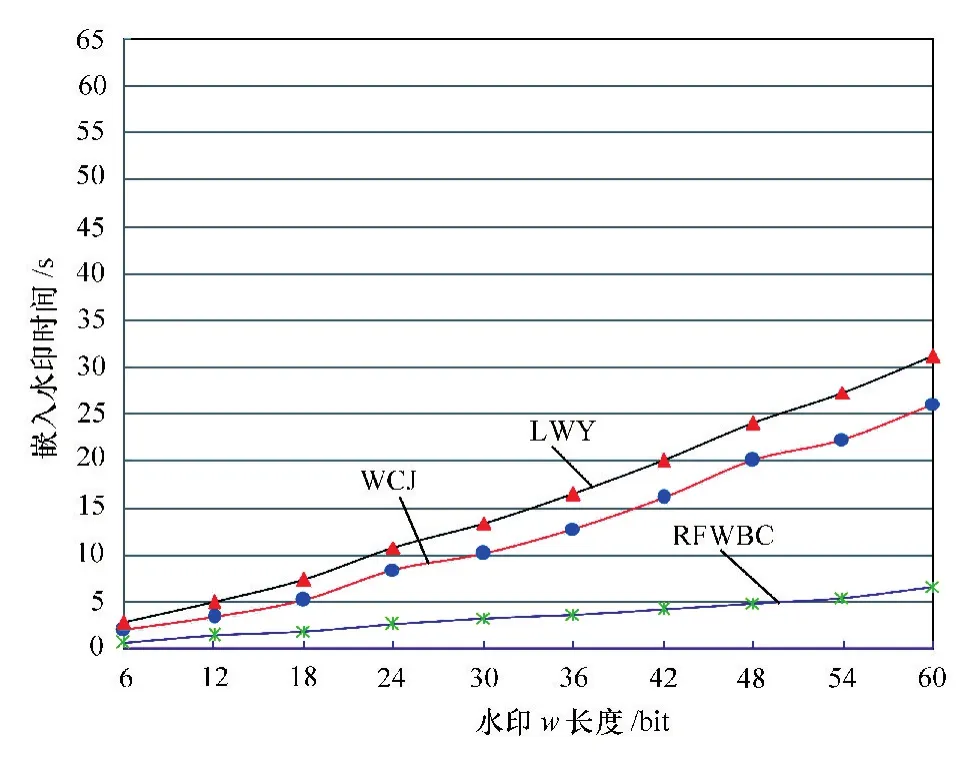

本文对RFWBC与WCJ[7]及LWY[10]3种算法从水印容量、嵌入和提取相同水印信息时间开销方面进行了实验对比,结果分别如图4、图5和图6所示。

图4 3种算法水印容量对比

水印容量表示每种算法对网络流所能嵌入水印信息最大长度(即|W|值最大)。从图4可以看出,对于同一网络流,RFWBC水印容量最大,其次为WCJ和 LWY,且RFWBC水印容量会随网络流数据包数量增加而线性增大。主要原因是RFWBC仅用单个IPD就可以嵌入一位扩频后的水印信息位,水印容量取决于IPD数量,而IPD数量又由网络流内数据包的数量决定,所以RFWBC水印容量与网络流内数据包数量呈线性关系。而WCJ和LWY则是通过调整事先已划分好的若干时隙内的数据包发送时刻来嵌入水印信息位,其本质上是通过调整多个IPD值来表示一个水印信息位,因此WCJ和LWY水印容量明显低于RFWBC。另外,由于LWY在WCJ基础上增加了扩频步骤,其水印容量也明显小于WCJ算法。

图5 3种算法嵌入水印时间开销

图5展现了3种算法在嵌入相同长度水印信息的耗时情况。可以看出WCJ和LWY在嵌入相同长度水印时明显比RFWBC花费更多时间。这是由于WCJ和LWY对流持续时间分割后,时隙内多个数据包发送时刻均值大小的调整过程所涉及的计算量相对较大,耗费了较多时间,且LWY比WCJ还增加了扩频操作,因此相应时间开销比WCJ也略微增加。而RFWBC嵌入水印过程计算简单,时间开销主要与嵌入水印信息长度相关。

从提取水印信息的实验结果来看(见图6),WCJ 和LWY算法的时间开销比较接近,但均远大于RFWBC算法。主要原因是在提取水印信息时,WCJ和LWY算法一方面需要尝试多个随机时间偏移量值进行估算和匹配,以确定水印信息在流内的起始位置,另一方面在起始位置确定后,还需要通过分割时隙、计算时隙内数据包到达时刻均值等较为复杂计算过程,才能提取出水印信息,这些过程均产生了较大时间开销。而由于RFWBC算法使用了具有同步特性的Barker码作为PN码,使得扩频后的水印信息在嵌入网络流后具有自同步特性,使WE更为快速地确定水印信息在流内的起始位置,避免了反复估算和匹配过程,因而节约了计算时间,提高了提取水印信息的效率和准确度。在整个实验过程中,RFWBC算法比WCJ和LWY算法平均时间开销减少了57%以上。

图6 3种算法提取水印时间开销

4 结束语

网络流水印技术是在网络流量整形基础上融入信息隐藏思想而形成的,在发现跳板主机、确认匿名通信双方关系等方面具有较大实用价值。本文提出的基于Barker码的可靠网络流水印方法,通过借用Barker码和直接序列扩频技术,保证了水印信息在网络流内的自同步性和健壮性,同时也提高了水印容量,有效降低了水印嵌入和提取过程的时间开销,实验结果也印证了这一点。该技术方案应进一步提高抗检测性,并在无线、有线和无线混合网络环境中测试该方案的性能。

References)

[1]Lee J D,Chiou Y H,Guo J M.Information Hiding Based on Block Match Coding for Vector Quantization-Compressed Images[J].IEEE Systems Journal,2014,8(3):737-748.

[2]Li B D,Springer J,Bebis G,et al.A survey of network flow applications[J].Journal of Network and Computer Applications,2013,36 (2):567-581.

[3]He T,Tong L.Detecting encrypted stepping stone connections[J].IEEE Transactions on Signal Processing,2007,55(4):1612-1623.

[4]Robert S,Jie C,Ping J,et al.A survey of research in stepping-stone detection[J].International Journal of Electronic Commerce Studies, 2011,2(2):103-126.

[5]Dingledine R,Mathewson N,Syverson P.Tor:thesecond-generationonionrouter[C]//Proceedings of the 13th USENIX Security Symposium.Berkley:USENIX Association,2004:21-38.

[6]Houmansadr A,Borisov N.Bot Mosaic:Collaborative network watermark for the detection of IRC-based botnets[J].Journal of Systems and Software,2013,86(3):707-715.

[7]Wang X Y,Chen S P,Jajodia S S.Network flow watermarking attack on low-latency anonymous communication systems[C]//Proceedings of the 2007 IEEE Symposium on Security and Privacy.New Jersey:IEEE,2007:116-130.

[8]Houmansadr A,Kiyavashy N,Borisov N.Rainbow:A robust and invisible non-blind watermark for network flows[C]//Proceedings of the 16th Network and Distributed System Security Symposium (NDSS’09).San Diego:The Internet Society,2009.

[9]Wang X G,Luo J Z,Yang M.A double interval centroid-based watermark for network flow traceback[C]//Proceedings of the 14th International Conference on Computer Supported Cooperative Work in Design.New Jersey:IEEE,2010:146-151.

[10]Luo J Z,Wang X G,Yang M.An interval centroid based spread spectrum watermarking scheme for multi-flow traceback[J].Journal of Network and Computer Applications,2012,35(1):60-71.

[11]Gui X.Chip-interleaving direct sequence spread spectrum system over Rician multipath fading channels[J].Wireless Communications and Mobile Computing,2014,14(1):64-73.

[12]Soba J,Munir A,Suksmono A B.Barker code radar simulation for target range detection using software defined radio[C]//Proceedings of the 2013 International Conference on Information Technology and Electrical Engineering.Yogyakarta:IEEE,2013: 271-276.

[13]Rai H,Yadav A.Iris recognition using combined support vector machine and Hamming distance approach[J].Expert Systems with Applications,2014,41(2):588-593.

[14]Netfilter Iptables[CP/OL].(2014-03-02)[2014-09-05].http:// www.netfilter.org/projects/iptables/index.html.

Research and implementation on robust network flow watermarking scheme based on Barker code

Sun Haixia,He Lei,Hu Yong

(School of Information Engineering,Tibet Institute for Nationalities,Xianyang 712082,China)

In order to solve the small watermark capacity and high time complexity problem of current network flow techniques,a robust network flow watermarking scheme based on Barker code(RFWBC)is proposed.Firstly,RFWBC chooses Barker code which owns self-synchronization feature as Pseudo-Noise(PN)code.With this Barker code,the original watermark can be spread into Spreading Bit Sequence(SBS)through spreading spectrum operation,so the SBS also has self-synchronization feature.After that,RFWBC actively adjusts the value of Inter Packet Delay(IPD)in a network flow to indicate the SBS,through which the original watermark can be embedded into this network flow.Finally,when the receiver captures this network flow and obtains all IPDs of it,the original watermark can be recovered by despreading spectrum operation.The experimental results show that,compared with other existing methods,RFWBC can not only increases the watermark capacity of one network flow greatly,but also reduce time cost of watermark embedding and recovering process effectively.

Barker code;network flow watermark;anonymous communication;stepping-stone host;direct sequence spread spectrum

TP309

A

1002-4956(2015)4-0166-05

2014-09-13

西藏自治区自然科学基金重点资助项目(12KJZRZMY01);国家民委高等教育教学改革研究项目(13074);西藏自治区自然科学基金项目“基于WSN的西藏生态环境远程监测关键技术研究”

孙海霞(1972—),女,甘肃秦安,本科,副教授,主要研究方向为计算机应用技术和网络安全.