舰载信息化装备安全可信计算环境构建技术*

陆光宇,孔祥营,刘云飞,凌云锋

(1.海军装备部电子部,北京 100000;2.江苏自动化研究所,江苏 连云港 222061)

随着各国对网络空间战的逐渐重视,网络中心战逐渐成为未来海战场的发展趋势,舰载信息化装备的安全可信能力成为影响舰艇作战任务完成的关键,甚至成为左右战争成败的重要因素。

美军认为网络作战85%的行动为防御行为。2009年美军海军制定了《海军计算机网络防御路线图》(Computer Network Defense Roadmap,CNDR),规划了美国海军计算机网络防御的纵深结构,要求海上计算机安装海上计算机防御组件[1]。美国海军2012年用于计算机系统防御的经费高达10亿美金。《美国海军2015 年规划指南》(U.S.Navy Program Guide 2015)[2]中“信息系统安全规划”(Information System Security Program,ISSP)部分强调:ISSP用于保护海军及与其相关的赛博系统(计算、存储与传输各个环节)免受攻击。ISSP涉及一系列用于开发、测试、鉴定、采购、安装和全生命周期支持的基于终端和网络的安全产品和系统。ISSP为海军舰船、岸基、飞行器、海军陆战队、海岸警卫队提供赛博空间安全保护,并可避免非授权的访问和修改,以及DoS攻击。

十八大报告中强调要高度重视网络空间的安全。2014年2月,习近平在中央网络安全与信息化领导小组第一次会议上指出“没有网络安全就没有国家安全”。2014年10月中央军委印发的《关于进一步加强军队信息安全工作的意见》指出“要深刻认识加强信息安全工作是实现能打仗打胜仗核心要求的紧迫任务”,“加快构建与军事斗争准备要求相适应的军队信息安全防护体系”。国内的一些单位与学者也开展了相关研究,并给出相关解决思路[3-5]。文献[3]针对舰载通讯系统安全保密需求,分析了系统可能存在的安全保密威胁,提出了舰载通信系统安全保密框架。文献[4]在研究舰船电子信息系统总体结构的基础上,对系统可能受到的安全威胁类型进行了分析,设计了融合防火墙、入侵检测和访问控制等技术的多层安全防护体系。文献[5]讨论了舰载信息基础设施信息安全发展面临的问题,提出了以可信计算为核心技术的舰载信息基础设施可信化基本框架。但是这些研究主要关注舰载装备的信息系统特性。本文从信息物理融合系统(Cyber-Physical Sytems,CPS)的角度出发,在研究舰载信息化装备与通用IT(Information Technology)系统差异的基础上,深入剖析了舰载信息化装备安全可信的内涵,提出了保障任务安全是舰载信息化装备安全可信建设首要关注目标的观点,结合装备建设的现状与发展趋势,给出了采用纵深主动防御体系模型的舰载信息化装备安全可信计算环境构建方案。

1 舰载信息化装备安全可信的内涵

1.1 舰载信息化装备安全可信内涵

舰艇信息化装备是指利用信息技术和计算机技术,实现信息采集、融合、处理、传输、显示的网络化、自动化和实时化的舰载装备,是承载现代舰艇作战任务的主要载体,是由传感器、武器、计算机及网络组成的复杂信息物理融合系统。舰载信息化装备安全可信是研究舰载信息化装备所构成的信息物理融合系统的安全可信问题。具体而言,舰载信息化装备安全可信是分析舰载信息化装备的特点,针对其面临的安全威胁,通过采取相关措施,消除相关安全威胁,以保障作战任务的正常完成。

1.2 舰载信息化装备与IT系统的差异

从功能上来看,舰艇信息化装备属于控制系统,通过对传感器、武器的协同控制,完成给定的作战任务,这与传统的IT系统有着本质的区别。二者的不同详见表1。

表1 舰载信息化装备与IT系统的差异

表1给出的舰载信息化装备与IT系统之间的区别决定了二者安全关注点的不同。IT系统以数据为中心,系统中存放有大量的个人、企业和社会数据,这些数据的丢失将给个人、企业、国家带来损失,因此安全关注的首要焦点在于保障数据的机密性,然后是完整性和可用性。对这些系统的攻击同样以获取信息为主。在这些系统中,为保障数据的机密性,必要的情况下,可以以牺牲系统的可用性为前提,信息安全三要素的重要程度依次为机密性(Confidentiality)、完整性(Integrity)、可用性(Availability),也即 CIA,如图1。而对舰艇信息化装备而言,主要用于处理传感器获取的大量实时信息,接受指挥员下达的命令,控制武器系统完成相应的作战任务,在任何情况下保证系统的可用性是其关注的首要目标。攻击者对系统的攻击也以破坏系统正常功能的完成为主,极少以获取数据为目的。这是因为系统中的数据不仅具有较强的实时性,而且具备一定的时效性。也就是说,这些数据具备一定的生存周期,下一批数据的到来或该数据已正确到达目的地,将使本期数据自动无效,因而数据的机密性重要程度较低(当然也存在部分机密性非常高的数据),因此其三要素关注的顺序变为AIC(可用性、完整性、机密性)。

图1 信息安全的三要素

2 威胁舰艇信息化装备安全的主要手段及应对措施

舰艇信息化装备组成的网络基本上还是一个由专用软硬件构成的、与外界物理隔绝的、相对封闭的网络系统,威胁系统安全的来源主要来自于终端。但是手持终端等新型显控设备的逐步应用,将采用无线方式接入系统,无线接入的出现改变了原有采用有线以太网连接形成的确定有界拓扑结构,网络结构具备了一定的不确定性和开放性。

2.1 威胁手段

近些年电子与信息技术的发展以及频发的针对工控系统、核设施、军事系统的网络攻击事件表明:1)物理隔绝的网络并非网络世界的世外桃源,面对新型的网络攻击手段物理隔绝也并非牢不可破;2)专用的系统并非与世隔绝的净土,可能早已引起APT(高级持续威胁)的注意。

针对物理隔绝网络,近些年来美军实施了多项科研项目,突破了大量技术。据《纽约时报》报道,美国国家安全局(NSA)发起的“量子”项目,该项目研发了一种可以隐匿在USB接口或在电脑生产阶段直接藏入计算机的装置,通过无线电波监控计算机的活动,甚至可以更改数据;“舒特”项目[6]可以通过发射无线电波,远程改写被攻击计算机中的代码,被称为用于刺穿物理隔绝这张盾牌的“长矛”。据报道,2007年以色列成功轰炸位于土叙边境的叙利亚疑似核设施,即是采用美军的“苏特”技术入侵并接管了叙利亚防空雷达系统。

此外,优盘“摆渡”也是攻破物理隔绝网络的有效手段。2010年,“震网”(Stuxnet)病毒攻击了伊朗的铀浓缩设备,破坏了上千台离心机,震网病毒即是通过优盘“摆渡”到内网中[7]。2009年,“蠕虫”病毒 Conficker入侵法国海军内网,导致“飓风”战机停飞,病毒的传播也是利用优盘“摆渡”方式,该病毒可感染大部分USB设备[7]。

APT是近些年来网络攻击的新动向。APT是指由特定组织(包括政府)资助或发起,针对某一特定目标实体,具备持续且有效攻击能力及动机的威胁[8]。APT的出现,使得专用系统成为攻击的新目标。而且,与传统个人黑客攻击不同,APT具有较强的潜伏性和不可预知性,往往利用专用系统尚未公布的漏洞,在必要时发动攻击。震网病毒即是针对西门子公司的WinCC HMI等组态软件、S7-300/400系列PLC开发的病毒[7]。APT可以通过识别语言文字(如波斯文、朝鲜文、中文)等计算机系统所处国家或地区的特征,有选择地在某一个国家、地区、甚至可以具体到指定设施所使用的计算机系统中激活病毒并发动攻击。

美国风河公司的VxWorks操作系统(版本包括5.3.1到6.8.2)也存在多个漏洞,部分在使用时已被发现,一些也见诸于报道。例如:17185端口漏洞(CNCAN-2006011801)、拒绝服务漏洞(CNNVD-201303 -410、CNCVE - 2013 - 0716)[9]。利用 17185端口漏洞,攻击者可以轻易获得系统的控制权,查看、修改系统内存,激活新的任务或改变系统中正在运行任务的状态;利用拒绝服务漏洞,攻击者通过公钥认证请求,可以执行任意代码或导致系统拒绝服务(守护进程挂起)。最新发布的VxWorks7.0,WindRiver已经增加了一个安全组件,用于应对日益增强的安全需求[10]。

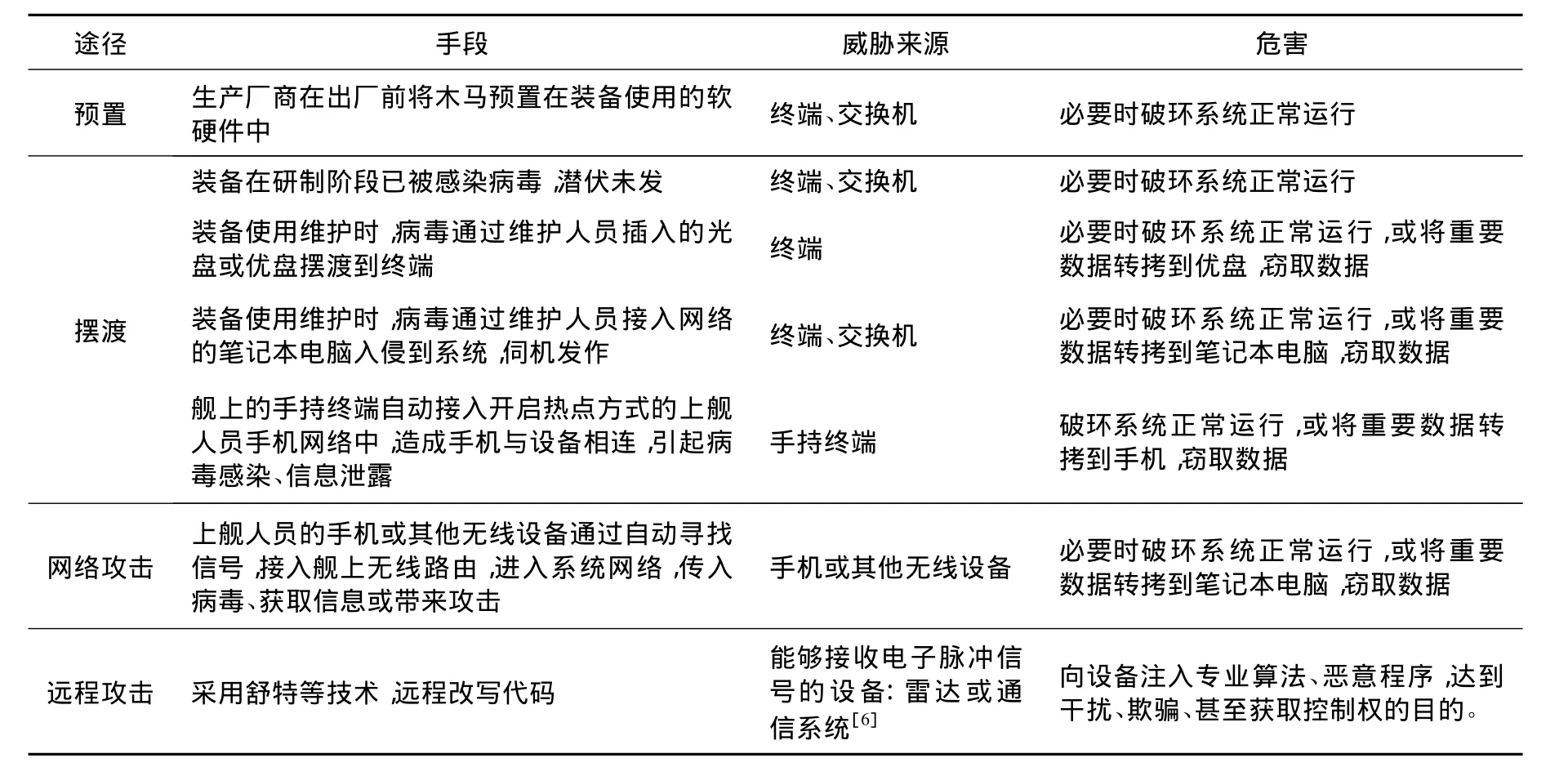

具体而言,威胁舰艇信息化装备安全的主要手段见表2。

2.2 应对措施

传统的信息安全手段主要包括防火墙、入侵检测和反病毒软件,主要是针对系统开放性、不确定性较强,实时性要求不高的通用IT系统而开发。这些技术通常是基于“黑名单”的规则检查,通过与已知特征规则库的比较,确认是否是可疑报文或恶意代码。一方面,这些技术是针对Internet网络设计,规则设置、特征匹配的重点在于防范对于超文本传输协议(HTTP)、文件传输协议(FTP)、简单邮件传输协议(SMTP)、简单网络管理协议(SNMP)以及Window操作系统的漏洞利用与攻击,而舰载信息化装备组成的网络基本上没有使用这些协议,Windows系统也将逐步被淘汰;另一方面,黑名单技术难以应对利用零日漏洞(Zero-Day)发起的攻击,而且在病毒、漏洞层出不穷的今天,黑名单需要时刻更新,规模将越来越庞大,规则检查将越来越耗时,不适用于舰载信息化装备这类对实时性有较高要求的系统。

可信计算采用一个新的计算机安全体系结构,通过在系统中增加一个可信平台模块(TPM/TCM)硬件芯片,作为可信根,采用加载前度量并存储的模式,将信任逐层从TCM、BIOS、扩展到操作系统、乃至应用程序、网络[11],从而建立终端、网络的可信环境。可信计算是解决信息安全问题的有效技术手段[11]。但是可信计算技术的实施不仅需要改变现有的计算机体系结构,而且可信引导过程中度量操作需要一定的时间消耗。

表2 威胁舰艇信息化装备安全的主要手段

与黑名单技术相反,白名单技术通过与可信的规则库进行比较,确认相关报文或代码是否可信,适合于功能、配置具有确定性的系统,被认为是下一代的信息安全技术[13]。参考前面分析,舰载信息化装备是一个功能、配置确定的,并且有较强实时性要求的物理隔绝系统,白名单规模不大,因而用于匹配检测的时间消耗较小,所以更适合采用“白名单”技术。

基于白名单技术,可为系统的所有硬件模块、软件模块、网络节点、网络报文建立相应白名单。在系统加电、网络通信时,通过查询白名单决定对应的软硬件模块、网络节点、网络报文是否可信,禁止不可信的硬件(如非法优盘)接入系统,禁止不可信的软件(如摆渡进来的病毒、预置的病毒、以被改写的代码)加载运行,禁止不可信的网络节点(如手机)接入系统,禁止不可信的报文(如网络报文)在网上传输,基本上切断了表2列出的威胁手段,从而可以构建一个安全可信的舰载信息化装备运行白环境。

为保障白名单系统不受侵害,我们采用可信计算技术,为系统提供可信根,保护、验证白名单管理系统的可信,应用的可信则有白名单管理系统保证,减少了由硬件可信根度量带来的时间消耗。

3 舰艇信息化装备安全可信纵深主动防御体系

舰艇信息化装备的安全可信环境建设应采取“技术+管理”的方案。技术是指安全技术手段和标准规范,提供用于保障系统正常运行的安全技术手段和指导评估产品设计与验收的标准。管理是指安全管理规章制度,规范系统在运维过程中的操作章程。

3.1 技术方案

借鉴可信计算的思想,舰艇信息化装备的安全可信环境采用由可信终端、可信区域、可信边界构成的纵深主动防御的体系。如图2所示。

可信终端、可信区域、可信边界三层相互作用分别抵御来自终端、区域和边界的攻击,共同构成舰艇信息化装备正常运行的可信环境,与安全操作规程(开发、安装、操作、维护)结合,保障系统任务的正确完成。

1)可信终端

可信终端是指实施了安全可信技术手段的舰载信息化装备中的显控台、机柜、挂壁式设备、指挥桌、手持终端等。

考虑到装备的技术现状,对于现役装备,可信终端的可信根可以采用软可信技术,即通过在自主可控BIOS或操作系统中引入软件模拟的TPM模拟器,作为可信根。对于新研装备,可以采用嵌入可信平台模块的计算机系统。

可信终端具备以下能力:

仅驱动可信(通过认证)的硬件设备(包括PCI设备和USB设备);

·仅加载运行可信(通过认证)的软件模块;

·仅允许系统通过可信的端口(预先设置)进行网络通信;

·可支持对硬件I/O的访问控制

·可支持用户身份鉴别与访问控制;

图2 舰载信息化装备纵深主动防御的体系示意图

·可支持加密存储;

·可支持加密传输;

·并支持日志、报警功能。

从而杜绝非法程序、设备的接入,非法端口的使用。

2)可信区域

可信区域是由接入同一个交换机中的可信终端形成的子网。可信区域具备以下能力:

·仅允许可信(通过认证)的终端接入网络;

·仅允许通过可信的端口进行信息交换;

·支持单向传输功能;

·可支持对用户报文的深度合法性检查;

·并支持日志、报警功能。

通过可信区域网关可控制与其他可信区域的信息交互。

3)可信边界

可信边界是用于多个可信区域间相互信息交换的边界——可信边界网关。可信边界网关具备以下能力:

·仅允许可信(通过认证)的区域接入边界网关;

·仅允许通过可信的端口进行信息交换;

·支持单向传输功能;

·支持对用户报文的深度合法性检查;

·并支持日志、报警功能。

3.2 安全可信基础设施组成

安全可信基础设施组成如图3所示。

图3 舰载信息化装备安全可信基础设施组成示意图

安全可信技术与产品应支持多种软硬件平台(处理器:X86、龙芯、申威,操作系统:VxWorks、中标麒麟、Windows等)。应用系统可以根据需要,合理选择,定制满足自身需要的解决方案。

相关标准用于指导规范系统舰载信息化装备的安全可信产品的设计、选型、评估、定型、实施和维护。

工具包括可信应用集成开发工具与可信系统测试评估工具,分别用于可信应用系统开发和测试评估。

4 结束语

由于舰艇信息化装备不同于通用IT系统,其安全可信建设工作不能照搬IT信息系统的信息安全方案。本文给出的基于白名单技术的舰艇信息化装备安全可信计算环境建设方案,以“保障装备使命任务安全”为目标,充分考虑了装备的特点与需求,对系统运行性能影响降到最小,且易于实现,可有效提高舰载信息化装备的安全可信能力,同时对其他领域装备安全可信建设工作也具有一定的借鉴意义。

[1]John J.Lussier.Computer Network Defense Roadmap.Department of Navy[EB/OL].[2009-12-24].http://doncio.navy.mil/upload、1019TSI85933.pdf.

[2]Department of Navy.U.S.Navy Program Guide 2015[EB/OL].[2014-12-30].Http://www.navy.mil/navydata/policy/seapower/npg15/top-npg15.pdf.

[3]王斌,林海涛.舰载通讯系统安全保密需求[J].信息安全与通信保密,2011(10):79-81.

[4]石剑琛.舰船电子信息系统安全防护体系研究[J].计算机与数字工程,2012,40(2):68-71.

[5]裴晓黎.舰载信息基础设施信息安全研究[J].计算机与数字工程,2014,42(8):1436-1439.

[6]穆军林,朱国阳,王江涛.美军“舒特”系统攻击方式及应对措施[J].装备制造技术,2012(9):131-133.

[7]Isaac R.Porche,Jerry M.Sollinger,Shawn McKay.A Cyberworm that Knows no Boundaries[R].National Defense Research Institute(NAND),2011.

[8]Brnce Schneier.Advanced Persistent Threat(APT)[EB/OL].[2011-11-09].http://www.schneier.com/blog/archives/2011/11/advanced-persis.html.

[9]国家互联网应急中心.CNCERT互联网安全威胁报告[R].2011.

[10]WindRiver Systems.Inc.Security Profile for VxWorks[EB/OL].[2015-02-28].http://www.windriver.com.

[11]TRUSTED C G.TCG Specification Architecture Overview Reversion 1.4[EB/OL].[2007-08-02].http://www.docin.com/touch/detail.do?id=1299594814.

[12]沈昌祥,张焕国,王怀民,等.可信计算的研究与发展[J].中国科学:信息科学,2010,40(2):139-166.

[13]孟令强.基于可信计算的应用程序白名单管理系统[J].计算机安全,2010(10):16-18.