无线传感器网络中的节点位置验证方法*

毛科技,金洪波,苗春雨,2,邬锦彬,雷艳静,陈庆章*

(1.浙江工业大学,计算机科学与技术学院,杭州 310023;2.浙江师范大学,行知学院,杭州 321004)

无线传感器网络中的节点位置验证方法*

毛科技1,金洪波1,苗春雨1,2,邬锦彬1,雷艳静1,陈庆章1*

(1.浙江工业大学,计算机科学与技术学院,杭州 310023;2.浙江师范大学,行知学院,杭州 321004)

节点位置信息是感测数据的重要上下文信息,节点自定位技术是无线传感器网络的支撑技术之一。在基于信标节点的定位技术中,信标节点位置的可靠性是影响网络服务质量的关键因素。针对信标节点位置漂移和恶意信标节点引起定位精度下降的问题,提出了一种基于信誉模型的分布式轻量级节点位置验证方法(ReputationbasedLocationVerification,RLV),通过建立无线传感器网络中的节点位置信誉模型来识别网络中的不可靠信标节点。仿真结果表明信誉模型能够较好的反映节点的定位精度,RLV算法可以探测出95%以上的不可靠信标节点。

无线传感器网络;可信定位;信誉模型;信标漂移;恶意锚节点

无线传感器网络(Wireless Sensor Networks,WSNs)由大量传感器节点组成,已经广泛的应用在军事和生产生活中,例如战场监视、环境监测和卫生医疗方面[1]。在大量应用场景中,获取到的监测信息往往需要附带相应的位置信息才具有实用价值,比如火灾检测[2]。传感器节点可以通过GPS或者人为部署等方式获取自身位置信息,但由于GPS接收器价格相对较高并且能量消耗较大,且不能工作于室内等遮蔽环境,不适合低成本低功耗的WSN,而为所有节点预设位置信息的方法并不适合大规模WSN。因此,通常的做法是为网络中一小部分节点预设位置信息,这部分节点称为信标节点(或锚节点);其它节点(我们称之为普通节点)依靠信标节点提供的位置参考,通过定位算法求解自身位置。定位算法可分为基于测距的(Range-Based)定位算法和无需测距的(Range-Free)定位算法[3],基于测距的定位算法往往能够提供较高的定位精度,因此被广泛应用于对位置精度要求较高的场景。在静态传感器网络的定位研究中,通常假设信标节点提供的位置参考信息是可靠的。但在实际应用场景中,所有节点都可能因为自然或人为的影响引起位置偏移,锚节点也可能因内部故障或被敌人捕获而故意提供虚假的位置信息。普通节点的位置偏移可以通过重新定位来解决;但如果在定位过程中引用了不可靠的信标节点位置信息,会严重的降低定位精度,影响网络的服务质量。

针对上述问题,本文提出了一种基于信誉模型的轻量级、分布式位置验证算法。节点通过综合邻居节点的直接信任度和推荐信任度确定其邻居节点的位置可信程度,以此来进行节点位置验证,识别位置信息不可靠的信标节点。本文的贡献可以归结为:①在WSN节点位置验证中引入综合信誉模型,并使其适用于网络动态变化的场景;②提出的位置验证算法在较低的通信开销和计算开销情况下,以较高的概率识别提供不可靠位置信息的信标节点;③提出的算法具有普适性,可广泛应用于基于测距的定位方法中,提供可信的定位依据。本文其它部分组织如下:在第1节中介绍相关工作;第2节给出问题描述;基于信誉模型的分布式可信定位算法的详细描述在第3节展开;第4节进行仿真实验与结果讨论;最后在第6节总结全文并阐明未来的研究方向。

1 相关工作

目前,已有的WSN节点可信定位的研究,分为鲁棒定位算法[4]和不可靠信标节点过滤算法[5]。前者比较适用于存在测距信息干扰和信标移动距离较小的场景,这类算法的主要思想是降低不可靠信标的定位参考作用,但当参考位置误差较大时,算法的定位精度严重下降。不可靠信标节点过滤算法的思想是通过节点位置验证,识别出不可靠的信标节点,在定位过程中忽略这些提供虚假位置信息的信标节点。这种方法具有一定的普适性,可以和其它的定位算法无缝结合,提供可信的定位结果。

1.1 位置验证算法

文献[6]提出一种可以应用于任何测距技术的点对点位置验证算法,但需要配备GPS接收器的节点作为校验节点。He D J等[7]则提出一种应用于TOA测距技术的,可排除异常测距值的可信定位算法。而本文的研究属于基于RSSI测距技术的可信定位算法。Kuo等提出的信标移动检测算法(Beacon Movement Detection,BMD)[8],主要用来识别网络中的位置发生被动改变的信标节点。其思路为,在网络中设置一个BMD引擎来收集全网络的RSSI(Received Signal Strength Indication)信息并进行处理,在一定容错范围内能够判断出信标节点是否发生移动。这种集中式的算法通信量较大且需要具有较强计算能力的Sink节点或后台计算机,不适用于规模较大的随机撒播的无线传感器网络。也有一些相关工作,采用隐藏的位置校验节点对信标节点的位置进行验证[9],也属于集中式的可信定位算法,且需要额外节点的参与,对实际应用场景有特殊的要求。文献[10]运用刚性理论排除定位参考位置中的异常值,以此来提供可信的定位结果,但一方面刚性理论本身对测距精度要求很高,另一方面运算量较大。Ravi Garg等[11]采用排除在节点位置计算过程中提供了较大的下降梯度的信标节点,来提高定位可信性,但没有考虑普通节点的位置参考作用,不适用于信标稀疏的网络,且也存在计算量较大的问题。Yawen Wei等[12]根据邻居节点间的相互观测信息建立了位置验证概率模型,并取得较好的效果;文献[13]运用分布式的基于RSSI变化的邻居节点评分机制,来识别位置被动改变的信标节点。但上述两种方法均不能运用于信标节点被诱捕的情况。

1.2 信誉模型

“信誉”这一概念最初来源于社会科学,表示对于某个客观实体的信任度[14]。信誉模型因其分布式和易计算的特点被广泛应用于各类网络的节点评级和数据融合过程。Sabrina Sicari等在无线传感网络中引入节点信用值来提高存在恶意节点情况下的数据融合的准确度[15]。文献[16]同样利用信誉值过滤机制实现WSN数据融合过程中的恶意节点检测。文献[17]利用信誉模型建立了在移动自组织网络中,中继节点选举过程中识别自私行为的节点的机制,以此保证最优链路状态协议的正常工作。游林等则利用分级信用协议抵御WSN中的Dos攻击[18]。上述基于信用模型的方法均取得较好的效果。

最早将信誉模型引入无线传感器网络定位的是Srinivasan等[19],提出了一种基于分布式声誉机制的信标节点信任模型DRBTS,以锚节点作为检查点,通过监听信道来监督邻居信标节点的通信情况,构建信标节点分级可信度,以此选出可信任的信标节点。DRBTS通过引入信任评价机制降低了恶意信标节点对定位系统的影响,具有简洁有效的优点。但是该模型中信标节点信誉更新算法过于简单,鲁棒性及精确度都较差。凌远景等[20]利用Beta分布建立无线传感器网络节点声誉模型完成安全定位,但该方法属于半集中式计算,通信量较大,且由于只考虑了用信标节点作为验证主体,不适用于信标节点稀疏的场景。He J等[21]同样运用信标节点作为检查点,建立信标节点间相互观测基础上的信用模型来识别不可靠信标节点,同样存在无法应用于信标节点稀疏的场景,且模型本身只考虑直接信任度,忽视了更能体现协同观测的推荐信任度。

2 问题建模

首先给出本文所针对的目标问题场景中两种不可靠信标节点的定义。

定义1 节点漂移,在某些应用场景中,网络部署并完成节点定位后可能发生节点自身位置发生被动的改变(如比动物影响等),这种现象叫做节点漂移。

定义2 恶意节点,某些节点因为硬件故障或软件错误,造成节点广播的位置信息与实际位置信息不符;进一步,在敌对环境中(如战场),某些节点可能被对方捕获,故意播报虚假的位置信息。这种主动或被动的播报错误位置信息的节点,在定位过程中均被认为是恶意节点。

3 基于信誉模型节点位置验证算法

3.1 网络模型与参数

在无线传感器网络中,锚节点通过预先设置的位置信息,为普通节点提供定位参考信息,为了方便部署,锚节点的个数相对较少;通过定位算法得到的普通节点的自身位置与其实际位置有一定偏差,称之为定位误差。网络部署完成后,所有节点均有可能发生节点漂移,但只有锚节点可能因被捕获而成为恶意节点。普通节点定位过程采用基于测距的算法,本文的研究前提是该定位算法能够提供一定的定位精度。

几点假设:

①无线传感器节点通信模型为理想的圆形,半径为R,且两个节点间测距为无偏估计(双向通信时信道质量完全相同)。

②假设定位最大误差不超过通信半径的30%;

③更新节点信誉值时,节点不发生偏移或者成为恶意节点,且节点不存在共谋。

④多数情况下,网络中发生漂移的节点数量占节点总数的10%至20%。因恶意信标节点数量占总信标节点数50%时,不能被正确检测[23]。

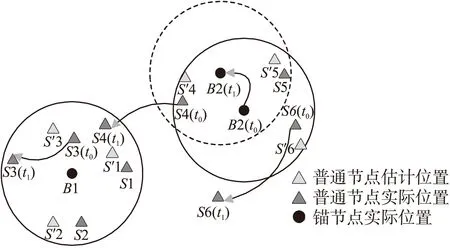

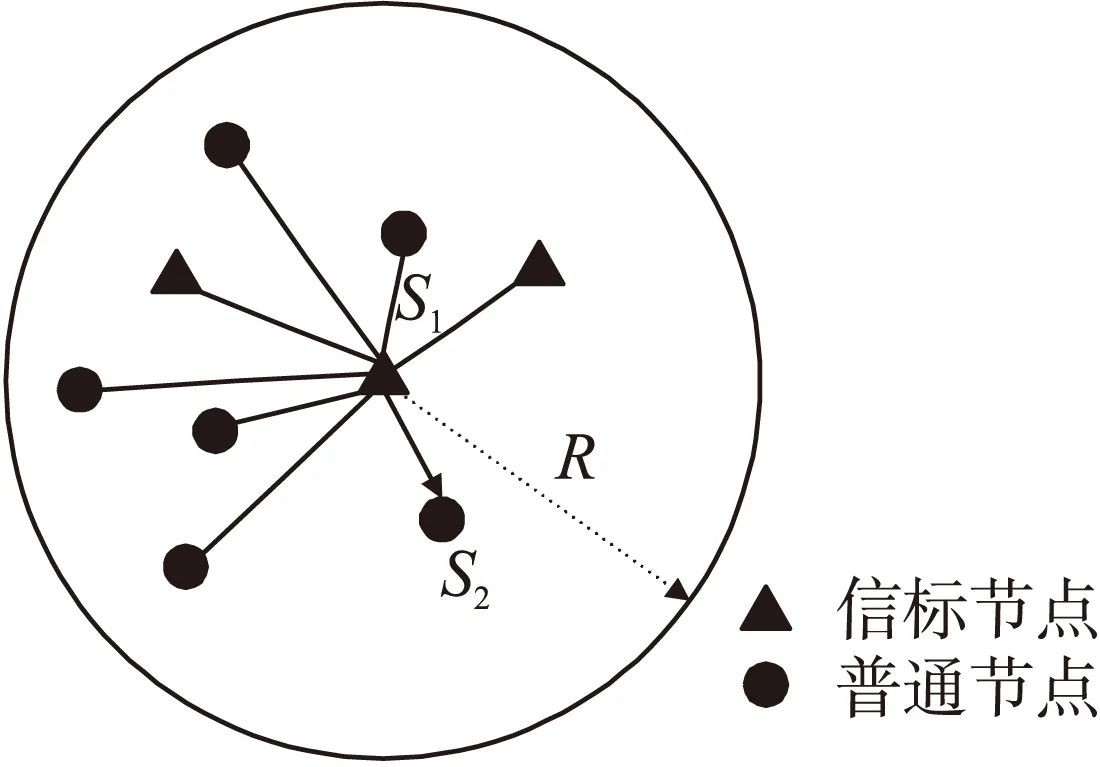

整个网络定位及漂移的过程如图1所示,定位一段时间以后,普通节点S3、S4和S6以及锚节点B2发生了漂移,节点之间的邻居关系也随之发生了变化,但节点广播估计位置或者实际位置(锚节点)的并未发生变化。

图1 网络节点定位及漂移过程图

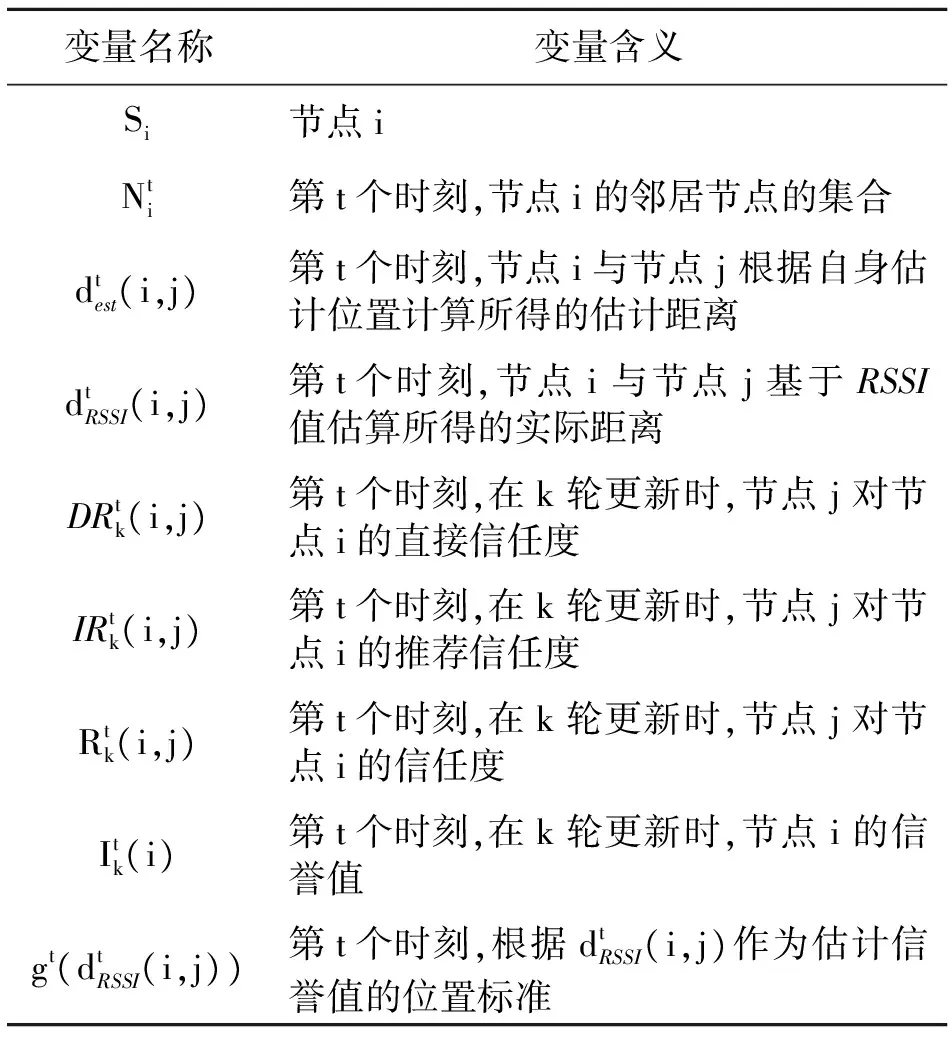

本文提出的网络模型,在L×L的区域内,随机部署N个节点,其中信标节点占10%,节点之间的距离为d,每个节点之间的距离至少为10m,通信半径相同;两节点的d小于R时,则能相互进行通信,称之为邻居节点;节点发生漂移,漂移距离记为MD。假设初始化时信标节点的位置信息是可信的,定位算法通过信标节点的位置信息得到普通节点的估计位置,其中定位误差最大不超过30%,记为error,通过节点估计位置与实际位置的距离与R的比值计算所得;普通节点初始化时,两邻居节点之间的实际距离其中根据测量节点RSSI值的变化求的,记为dRSSI。此外,为方便说明,算法描述中变量的定义如表1所示。

表1 变量定义

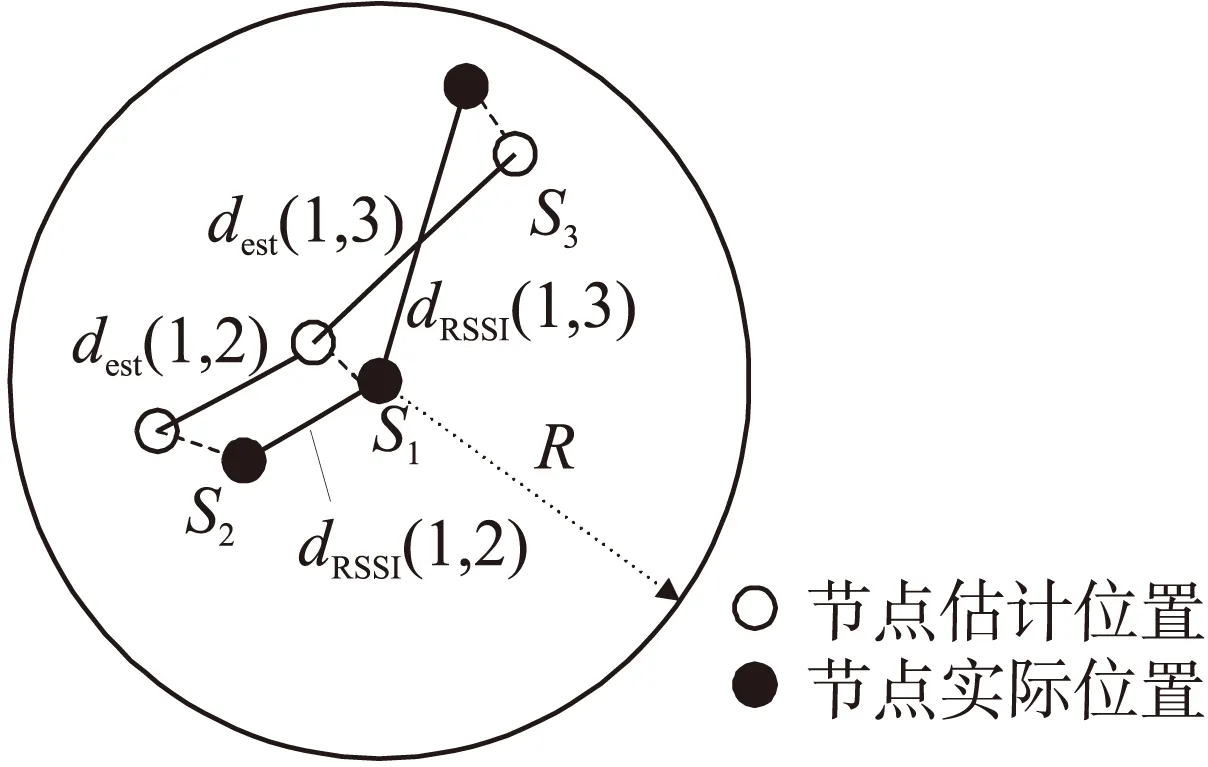

3.2 信誉模型

由上文可知,锚节点在整个网络中所占比例较小,分布也比较稀疏,所以仅通过信标节点之间的位置关系来判断锚节点是否可信是十分困难的。每个锚节点周围分布着大量的普通节点,可以通过引入普通节点对锚节点的位置观察来判断信标节点的是否可信。普通节点定位过程中存在着定位误差,所以需要降低普通节点的观测结果在计算过程中的权重。本文提出的信誉模型主要通过节点之间的dest和dRSSI的关系计算节点的信誉值作为衡量节点定位精度的标准,通过信誉值的变化情况判断出节点是否可信。信誉模型是一个动态的模型,通过不断的迭代,节点可以获得更加精确信誉值。信誉值的变化范围为(0,1),值越接近于1表示定位精度越高。

信誉模型中,通过不断动态的更新邻居节点对特定节点的信任度,而使其获得自身的信誉值,来判断自身是否发生了漂移;而由于恶意锚节点不会主动参与对其可信程度的识别过程,只能综合其邻居的观测结果,由邻居节点对其可信程度进行识别。节点信誉值的变化超过某一设定的阈值,则认为节点发生偏移或者成为恶意节点,该节点的位置信息不再可信。下面给出信誉模型所要用到4个组成参数:直接信任度,推荐信任度,综合信任度和节点信誉值,其定义如下。

直接信任度:表示邻居节点和节点通过dest和dRSSI的关系所求得,表明邻居节点对节点的定位精度的直接观察,该标准反映邻居节点对节点定位精度直接估计,如式(1)所示。

(1)

(2)

图2 直接信任度图

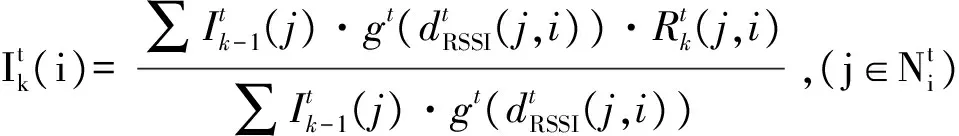

(3)

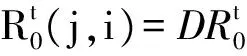

推荐信任度如图3所示,S2接收上一轮其他邻居节点对S1的信任度,并且根据这些节点的信誉度作为接收推荐信任度的参考依据,每个节点的信誉度作为其推荐信任度的权重,信誉度作为节点的定位精度,定位精度越高的节点其推荐信任度越可信。

图3 推荐信任度

综合信任度:邻居节点通过直接信任度和其他邻居节点的推荐信任度计算得到综合信任度,表明该邻居节点对节点的定位精度最终估计。计算过程见式(4):

(4)

(5)

(6)

(7)

如式(6)的计算过程所示,节点信誉值更新是基于邻居节点对其的综合信任度,其中计算的参考标准为其邻居节点的信誉度和邻居节点与该节点的位置关系,因为如果节点发生漂移或成为恶意节点时,节点上一轮的信誉值是没有参考价值。根据网络模型可知,信标节点其信誉值设置为1,普通节点定位的最大误差为30%,即普通节点的信誉值初始化时设为0.7;通过信标节点信誉度的变化情况判断出信标节点是否发生移动。

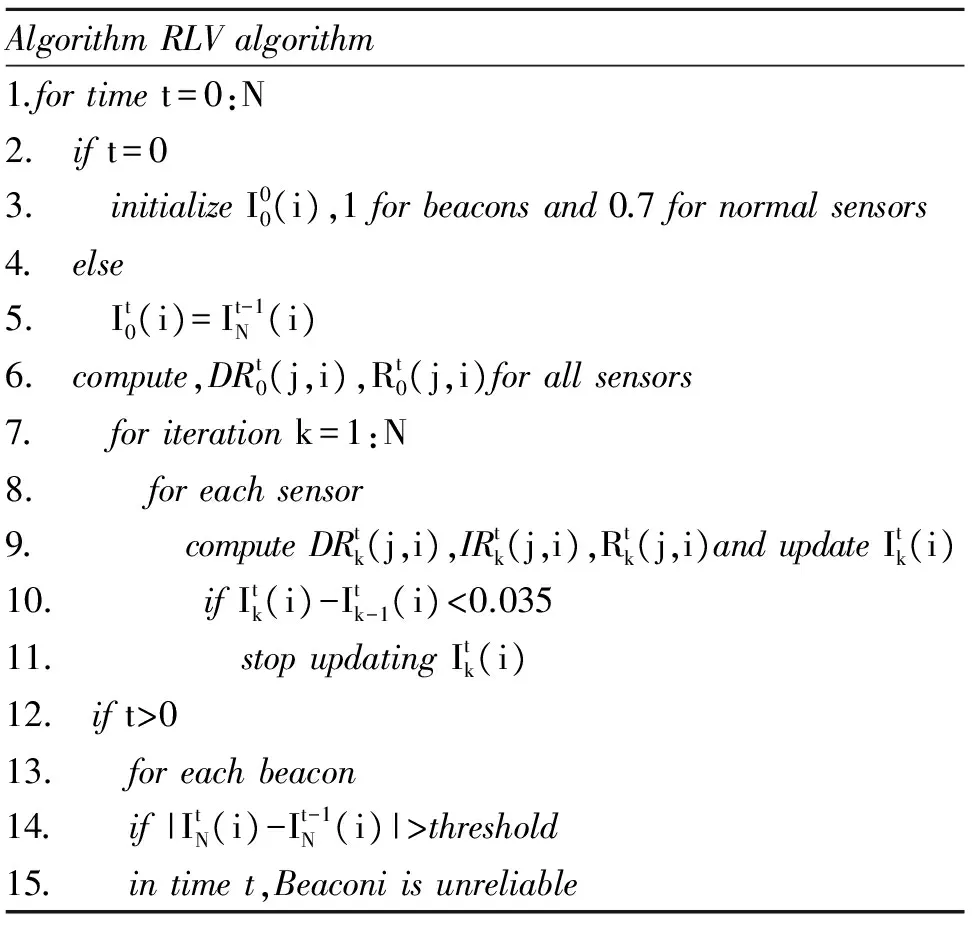

3.3 算法执行步骤

如表2所示,RLV算法中,在t=0时刻时,表示网络基于信标节点对普通节点进行定位后,对每个节点的信誉值进行初始化;在t>0时刻时,每个节点初始信誉值为上一时刻迭代完后的信誉值。在t时刻,每轮需要更新节点的信誉值和对邻居节点的综合信任度,为了减小迭代时通信开销,迭代过程中当节点信誉值小于阈值时停止更新,仿真中该阈值设置为0.035;最后通过判断t+1时刻和t时刻,信标节点信誉值的变化量,当变化量大于设定的阈值后,这判断该信标节点不可信,阈值通过实验得出。

表2 RLV算法

4 仿真结果与性能分析

在仿真中,假设N个节点随机的分布在L×L的随机区域内,其中信标节点的个数为节点总数的10%,节点通信半径R,基于RSSI值测距最大误差为30%×R,节点漂移距离为md,每个节点最大的移动距离为MD。评估探测效果的标准为成功率Rs和误判率Re,定义如下,B表示信标节点,BM表示不可信的信标节点,BDM表示使用RLV算法探测出不可信的信标节点。

(8)

(9)

在下面仿真中,没有进行特别说明时,网络模型参数为N=150,L=200,R=50,MD=40。通过自身对比和已有算法进行比较来验证算法的可行性。

4.1 阈值的选取

RLV算法是通过信标节点相隔一段时间内的信誉值变化来解决,且只有当信标漂移距离md>20%×R时,才判定它不可信,所以选取合理的阈值非常关键。根据多次实验观察,该阈值的范围在0.04左右,选取在0.04附近的值进行仿真,选取合适的阈值,仿真中,迭代次数k=2。

图4 阈值对RLV算法的影响

从图4可以看出,随着阈值的减小,算法的探测率在不断的上升,但同样地误判率也在不断的上升中。阈值越小,对节点信誉值的变化越敏感,容易将漂移距离较小的信标节点误判。从图4可以看出阈值为0.035时,探测率在95%左右,并且误判率在10%左右,综合效果较好,在后面的实验中采用该阈值作为标准。

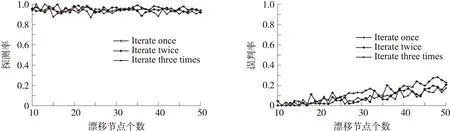

4.2 迭代次数影响

在本小节中,研究不同的迭代次数k对RLV算法执行效果的影响。在仿真中,节点偏移总数从10到50,图5反映了测试结果。从图5可以观察到k=1时,RLV算法有很高的探测成功率,基本维持在95%左右,但同时误判率较高。因为在算法中,k=1的情况下,邻居节点的直接信任度评价没有根据节点信誉度进行调整,所以节点信誉值变化幅度较大,容易进行误判。与k=1比较,k=2和k=3的探测成功率基本维持在90%以上,并且随着迭代次数的增加,误判率也随之下降。从图中可知,当迭代次数增多时,算法执行效果并没有显著的提高,但有更高的通信和计算负担。因此在之后的仿真中,采用迭代次数为2进行仿真。

图5 迭代次数对RLV算法的影响

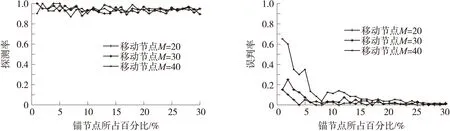

4.3 普通节点漂移对算法的影响

在本节中,设置了移动节点数M分别为20、30和40情况下,漂移锚节点个数占漂移节点个数的比值变化,通过探测率和误判率的比较来反映普通节点发生漂移对算法的影响。

从图5中可以看出,随着漂移节点的增多,误判率也随之上升,原因在于本身网络中锚节点相对较少,出现漂移时普通节点发生偏移的概率要远远大于锚节点,在大量普通节点发生漂移的情况下,对锚节点的误判率就显著的上升,本节主要探究普通节点漂移对算法的影响。

仿真结果如图6所示,锚节点在漂移节点中所占比值越小,普通节点漂移较多对锚节点的探查成功率影响较小,但对误判率的影响很大,算法的误判率明显较高,并且随着移动节点增多,节点误判率也随之上升。当锚节点所占比值较少时,虽然误判率较大,但实际上误判节点个数其实也很少,而当锚节点漂移较多时,误判率非常低,所以误判的个数也较少,总结来说,普通节点漂移个数对RLV的影响比较小,算法鲁棒性较好。

图6 普通节点漂移对RLV算法的影响

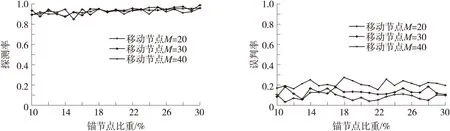

4.4 锚节点比重对算法影响

为探究锚节点数量对于RLV算法性能的影响,仿真中改变锚节点占节点总数的比值,通过探测率和误判率来讨论该影响。如图7所示,可以看出随着锚节点的比重增加,节点的探测率由上升趋势但并不没有显著的增加,而误判率并没有明显的变化。因此RLV算法对锚节点的比重的依赖性较少,可以在锚节点稀疏的网络中探测出不可信节点,相比较与文献[21]中,通过锚节点之间的邻居评估来探测出锚节点的可信度,然后使用可信锚节点进行定位或重定位,RLV算法更加有普适性。

图7 锚节点比重对RLV算法的影响

4.5 算法比较

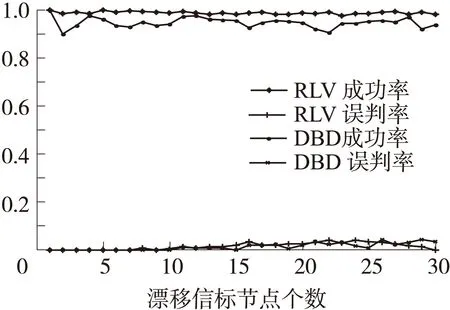

文献[13]提出了一种分布式的基于RSSI变化的邻居节点评分机制,来识别位置被动改变的信标节点,称之为DBD算法。DBD算法和RLV算法比较中,假设N=100,L=100,R=40,MD=30,其中DBD算法100个节点都为锚节点,RLV算法中100个节点分别为30个锚节点和70个普通节点。为了合理比较两种算法,假设只有锚节点发生偏移,漂移个数M从1变化到30。

图8中可以看出,RLV算法在引入普通节点的情况下,如果仅只有锚节点出现的时候的探测基本在95%以上,远远高于通过锚节点来进行探测DBD算法,且误判率基本相同。RLV算法具有高的探测率且适用范围更广。

图8 RLV算法和DBD算法比较

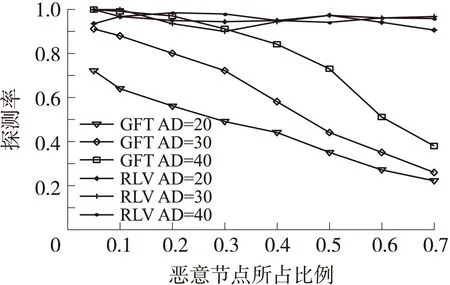

图9 RLV算法和GFT算法比较

文献[12]中,提出了一种集中式基于信誉机制的算法验证节点是否为恶意锚节点,称为GFT算法。仿真比较中,假设L=300,N=600,R=20,锚节点个数为60,普通节点的定位误差随高斯分布,其中均值和标准差都为10,范围为(0,20),比较不同的异常度(AD),即当节点广播的位置和实际的位置超过该异常度时,则判定为恶意节点。因为只有锚节点才有可能被捕获成为恶意节点,所以随机选择p%的锚节点作为恶意节点。从图9可知,RLV算法相比与GFT算法,探测效果更佳显著,并且对信标节点异常度更加敏感。

通过上述算法比较,验证了RLV算法在探测漂移信标节点和恶意信标节点方面,表现出不错的性能,且适用性更加广泛。

6 结论

在WSN测距定位过程中,节点位置发生漂移或者在恶意环境中被捕获后成为恶意节点,所提供的位置参考信息与其真实位置不符,会影响到整个网络的服务质量。当识别到自身发生位置偏移后,普通节点可以通过重定位解决该问题,问题的关键在于识别出不可信的锚节点。本文提出的基于信誉模型的分布式轻量级节点位置验证方法,通过综合普通节点和锚节点的相对位置观测结果,充分考虑不同类型节点的观测可靠度,利用信誉指标识别发生漂移的普通节点和不可信的锚节点。仿真实验表明,算法具有极高的探测成功率,并且适合用于锚节点稀疏的WSN中,相比较与其他只通过信标节点作为判断依据的算法,更有普遍的适用性。未来的工作方向将集中在:①对本文提出的信誉模型进行扩展和补充,使其同时适用于非测距的定位场景;②在识别出不可信锚节点后如何进行高精度的节点重定位。

[1] Akyildiz F,Su W,Sankarasubramaniam Y,et al. Wireless Sensor Networks:A Survey[J]. Computer Networks,2002,38(4):393-422.

[2] Jang W S,Lee D E,Choi J H. Ad-Hoc Performance of Wireless Sensor Network for Large Scale Civil and Construction Engineering Applications[J]. Automation in Construction,2012,26(10):32-45.

[3] Safa H. A Novel Localization Algorithm for Large Scale Wireless Sensor Networks[J]. Computer Communications,2014,45:32-46.

[4] Zhong S,Jadliwala M,Upadhyaya S,et al. Towards a Theory of Robust Localization Against Malicious Beacon Nodes[C]//INFOCOM,2008:2065-2073.

[5] Hwang J,He T,Kim Y. Detecting Phantom Nodes in Wireless Sensor Networks[C]//INFOCOM,2007:2391-2395.

[6] Liu D,Lee M C,Wu D. A Node-to-Node Location Verification Method[J]. Industrial Electronics,IEEE Transactions on,2010,57(5):1526-1537.

[7] He D,Cui L,Huang H,et al. Design and Verification of Enhanced Secure Localization Scheme in Wireless Sensor Networks[J]. Parallel and Distributed Systems,IEEE Transactions on,2009,20(7):1050-1058.

[8] Kuo S P,Kuo H J,Tseng Y C. The Beacon Movement Detection Problem in Wireless Sensor Networks for Localization Applications[J]. IEEE Transactions on Mobile Computing,2009,8(10):1326-1338.

[9] Yang Z,Jian L,Wu C,et al. Beyond Triangle Inequality:Sifting Noisy and Outlier Distance Measurements for Localization[J]. ACM Transactions on Sensor Networks(TOSN),2013,9(2):26.

[10] Yang Z,Wu C,Chen T,et al. Detecting Outlier Measurements Based on Graph Rigidity for Wireless Sensor Network Localization[J]. Vehicular Technology,IEEE Transactions on,2013,62(1):374-383.

[11] Garg R,Varna A L,Wu M. An Efficient Gradient Descent Approach to Secure Localization in Resource Constrained Wireless Sensor Networks[J]. Information Forensics and Security,IEEE Transactions on,2012,7(2):717-730.

[12] Wei Y,Guan Y. Lightweight Location Verification Algorithms for Wireless Sensor Networks[J]. Parallel and Distributed Systems,IEEE Transactions on,2013,24(5):938-950.

[13] Xia M,Sun P,Wang X,et al. Distributed Beacon Drifting Detection for Localization in Unstable Environments[J]. Mathematical Problems in Engineering,2013.

[14] Ganeriwal S,Balzano L K,Srivastava M B. Reputation-Based Framework for High Integrity Sensor Networks[J]. ACM Transactions on Sensor Networks(TOSN),2008,4(3):15.

[15] Sicari S,Coen-Porisini A,Riggio R. DARE:Evaluating Data Accuracy Using Node REputation[J]. Computer Networks,2013,57(15):3098-3111.

[16] 崔慧,潘巨龙,闫丹丹. 无线传感器网络中基于安全数据融合的恶意节点检查[J]. 传感技术学报,2014,27(5):664-669.

[17] Moati N,Otrok H,Mourad A,et al. Reputation-Based Cooperative Detection Model of Selfish Nodes in Cluster-Based QoS-OLSR Protocol[J]. Wireless Personal Communications,2014,75(3):1747-1768.

[18] 游林,杨露,袁猷南. WSN中一种防御广播认证中的DoS攻击策略[J]. 传感技术学报,2011,24(11):1617-1624.

[19] Srinivasan A,Teitelbaum J,Wu J. DRBTS:Distributed Reputation-Based Beacon Trust System[C]//Dependable,Autonomic and Secure Computing,2nd IEEE International Symposium on.IEEE,2006:277-283.

[20] 凌远景,叶阿勇,许力. 基于声誉机制的传感器网络节点安全定位算法[J]. 计算机应用,2012,32(1):70-73.

[21] He J,Xu J,Zhu X,et al. Reputation-Based Secure Sensor Localization in Wireless Sensor Networks[J]. TheScientific World Journal,2014,Article ID:308341.

[22] Jiang J A,Zheng X Y,Chen Y F,et al. A Distributed RSS-Based Localization Using a Dynamic Circle Expanding Mechanism[J]. Sensors Journal,IEEE,2013,13(10):3754-3766.

[23] Alfaro J G,Barbeau M,Kranakis E. Secure Localization of Nodes in Wireless Sensor Networks with Limited Number of Truth Tellers[C]//Communication Networks and Services Research Conference,2009. CNSR’09. Seventh Annual. IEEE,2009:86-93.

毛科技(1979-),男,汉族,浙江工业大学计算机科学与技术学院讲师,博士,主要研究方向为无线传感器网络,数据挖掘,maokeji@zjut.edu.cn;

金洪波(1991-),男,汉族,浙江工业大学计算机科学与技术学院硕士研究生,主要研究方向为无线传感器网络,le_blanc@126.com;

陈庆章(1955-),男,汉族,浙江工业大学计算机科学与技术学院教授,博士,主要研究方向:无线传感器网络,协同计算,数据挖掘,通信作者,qzchen@zjut.edu.cn。

Sensor Location Verification Scheme in WSN*

MAOKeji1,JINHongbo1,MIAOChunyu1,2,WUJinbin1,LEIYanjing1,CHENQingzhang1*

(1.College of Computer Science and Technology,Zhejiang University of Technology,Hangzhou 310014,China;2.College of XingZhi,Zhejiang Normal University,Hangzhou 321004,China)

Locations of sensor nodes are an important contextfor the sensed data. Self-localization isone of the most essential technologies in WSNs. Since most current sensor localization schemesrely on location information that is provided by beacon nodes,reliability of the locations provided by beacon nodes becomes criticaltothe quality of networkservice. Beacons drifting and malicious beacons lead to decline accuracy of sensor localization. A lightweight and distributedReputationbasedLocationVerificationscheme(RLV)is proposed. In our proposed scheme,we can identify unreliable beacons by establishing a comprehensivereputationmodel based on mutual observations of sensor nodes. Extensive simulation results show that the reputation model can reflect the accuracy of nodes position authentically. And RLV can detect more than 95% of unreliable beacons.

WSNs;reliable location;reputationmodel;beacons drifting;malicious beacons

项目来源:国家自然科学基金项目(61379023);浙江省公益性技术应用研究计划项目(2015C31066);浙江省计算机科学与技术重中之重学科(浙江师范大学)资助课题(ZC323014074);浙江省自然科学基金项目(LQ12F02015)

2015-01-29 修改日期:2015-04-20

C:7230

10.3969/j.issn.1004-1699.2015.06.013

TP393

A

1004-1699(2015)06-0850-08