信息价值链视角下的业务信息安全管理效率研究

●陈 恒,魏修建,殷 猛(西安交通大学经济与金融学院,西安710061)

信息价值链视角下的业务信息安全管理效率研究

●陈恒,魏修建,殷猛(西安交通大学经济与金融学院,西安710061)

[关键词]信息价值链;信息安全;管理效率;DEA模型

[摘要]从业务信息价值链视角出发,通过分析数据信息在业务活动流转中“输入-输出”过程,识别信息价值链的增值方向,从而有效识别业务信息价值链不同节点信息安全管理资源的投入数量,并建立业务信息安全管理资源的输入-输出指标,在此基础上引入数据包络分析法(DEA模型),计算信息价值链节点的技术效率值以及投入和输出指标的松弛度。基于此提出优化业务信息安全管理效率的具体方案,通过实例验证本方法的可用性。

近年来,信息安全所涉及的研究内容在学界逐渐得到统一,即信息安全是强调保护知识产权、数据、网络基础设施安全等三方面内容。[1]在解决信息安全问题上,研究范围包括风险评估、风险管理、模型(故障树模型、[2]模糊层次分析法、[3]BP神经网络、[4]贝叶斯网络模型、[5]博弈论方法[6]等)以及信息安全理论、标准在行业中的应用。[7,8]而国标ISO / IEC 27001: 2005指出,信息安全的主要目的是确保业务的连续性、业务风险最小化、投资回报最大化。这一要求决定了现实中风险管理活动不可能无限制投入资源去保障组织的信息安全。因而更多的信息安全管理者需要明确组织信息系统所涉及的业务以及业务包含流程(节点)的信息安全管理效率,通过效率高低确定优化信息安全管理资源的配置策略,提高信息安全资源投资的回报率。然而,现有信息安全风险评估模型、方法、手段仅仅能解决识别信息系统风险等级的问题,还不能明确后续风险管理所投入的信息安全管理资源(包括管理、技术、软件、硬件资源等)的使用效率。此外,现有信息安全管理与风险评估的研究多以整体信息系统作为研究对象,[9]导致后续的风险管理并不能有效明确业务子单元的风险概况。因而,常存在某些业务子单元或业务节点风险管理资源投入不当,造成信息安全管理效率低下。

目前,对业务信息安全管理效率的研究较少。基于此,本文提出信息价值链视角下的业务信息安全管理效率评估方法,通过构建业务信息价值链模型、信息安全管理资源投入与输出指标,应用DEA模型计算组织业务(业务节点)信息安全管理效率,最终明确业务信息系统不同节点的信息安全管理效率。并依据效率的有效性确定进一步优化信息安全资源配置方法,提高业务信息价值链节点的信息安全管理效率。

1业务信息价值链模型构建

信息价值链是指数据信息在不同节点流转中,通过组织各项资源的投入对数据信息进行加工、处理、精简、对比、分析等一系列过程形成增值性输出,并且在不同节点形成增值环节,且各个增值环节连接起来构成一个连续、具有方向性的业务信息价值链。

在信息安全管理中,按照GBT-20984对信息资产分类,包括数据、软件、硬件、人员、服务五类资产,进一步分析发现软件、硬件不具备信息价值,它们实质是处理数据信息的载体,[10]而数据信息作为支撑组织决策的核心资产,是信息安全管理的重点保护对象。在业务活动中,人员资产通过劳动投入,借助软件、硬件、系统服务对数据信息进行加工、处理、流转实现数据信息的增值。服务资产是为处理数据信息提供的保障性活动,比如安全服务、网络接入服务、运营维护服务、安保服务等。

在组织业务活动中,数据信息在业务单元内部流转会产生一个增值过程,并随着流转活动形成一条信息价值链。在具体增值过程中,数据信息经过硬件、软件、人员、服务资产的流转、加工、浓缩、整序,使原始的数据信息增加原来没有的含义,产生一些更有价值的数据输出。[11]如果将完整的业务活动看成一个信息价值链,数据信息在业务活动中流转,会形成三个过程,分别为信息输入端、流程域和输出端(如图所示)。[12]

图 业务信息价值链模型

由图可知,原始的数据信息输入业务信息系统,沿着业务信息价值链流转,经过终端的输出,形成一个完整的信息价值增值链。而位于信息价值链的不同节点,数据信息逐渐增值。在此过程中,数据信息成为辅助组织决策、具有经济价值的数据信息。为了保障数据信息的安全,组织会投入相应的信息安全资源以保障数据信息增值后的CIA。因此,随着商业和使用价值的增值,数据信息的保密性、完整性、可用性价值量在信息价值链节点会实现不同的增值。

2信息价值链视角下的业务信息安全管理效率评估

2.1信息安全管理效率评估指标选取

(1)输入指标描述。信息安全效率评估是以相对效率概念为基础,根据信息安全管理资源的多指标投入和多指标产出,对业务单元进行信息安全效率的相对有效性评价。信息安全是以保护知识产权、数据、网络基础设施安全为目标。其中,知识产权有以文字形态、数据形态、图片形态、实物形态的区分;数据是用于组织决策、预测或实现组织自我管理的重要资产;网络基础设施是为知识产权、数据的产生提供基本的通信服务、数据传递、信息收集服务的重要保障,并且也是知识产权、数据的载体或流转设备。而数据和知识产权都需要组织业务流程产生,并且知识产权、数据形成过程中所需大量的资源投入,包括技术投入、资本投入、人力投入、信息安全管理资源投入等。其中,信息安全管理资源投入作为业务信息价值链的一项重要的安全保障,能够保护知识产权、数据在业务流程中不被组织内外部风险所影响,防止和降低知识产权、数据发生被窃取、篡改、滥用等信息安全事件的发生,从而保障数据信息、知识产权的CIA。文中,我们从管理、人员、技术、软件、硬件角度对信息安全管理资源进行分类,具体包括信息安全管理制度、信息安全管理人员、信息安全技术和信息资产。对指标的基本描述如下。

①信息安全管理制度。信息安全管理制度的主要作用是对组织业务可能发生的风险进行提前的规划、防范、控制、处理,以提高信息安全管理的有效性,[13]并能防范由于信息资产脆弱性引发的信息安全事件。一般情况下,组织对已执行的业务信息安全管理制度或规程制定得越多、越详细并且不存在制度或规范内容之间相互冲突,越能对员工的信息安全行为和信息安全意识起到规范和警示作用,降低内外部信息安全风险发生的可能性。

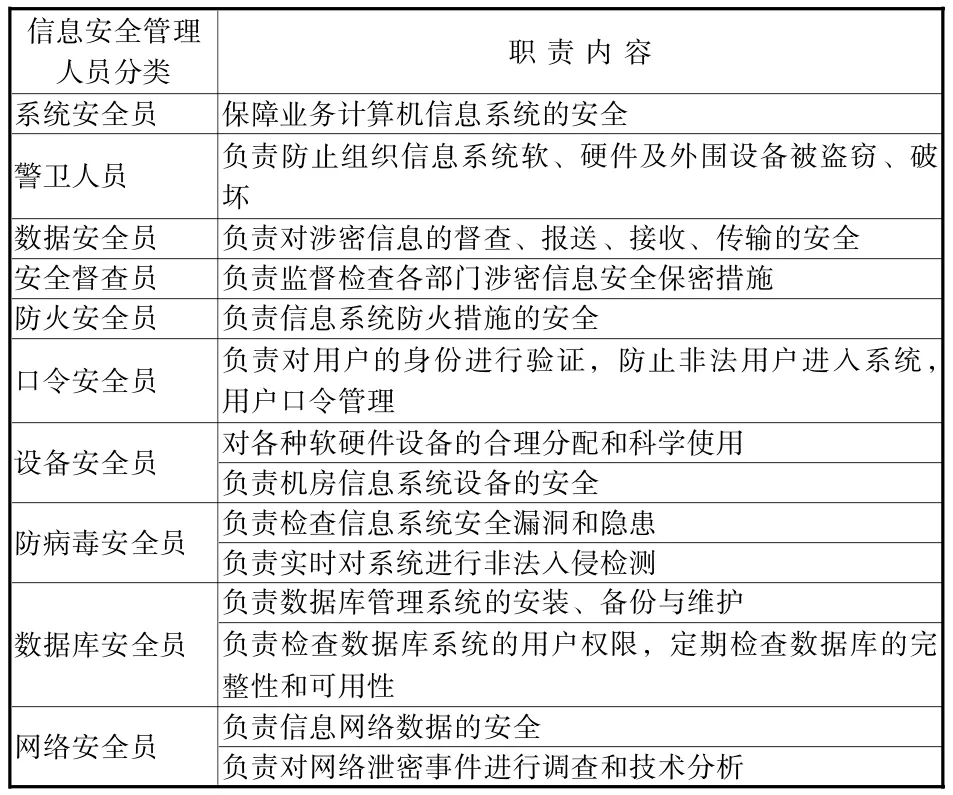

②信息安全管理人员。信息安全管理人员是为防止在信息价值链中不同业务节点发生信息安全事件而投入的专业技术人员。根据组织信息系统的安全要求,信息安全人员的职责要求如表1所示。

表1信息安全管理人员分类

在实践中,信息安全管理人员分类与职责设定可按照组织对业务信息安全的要求及业务信息系统的安全属性来决定,并且在信息安全管理活动中,可能由于人力资源有限会存在一人多责的现象。但是,并非组织对安全管理人员投入数量越多越好。如果存在人员责任重叠或人员设置重叠,将会导致信息安全管理职责与行为混乱,造成后续信息安全管理效率低下。

③信息安全技术。组织投入信息安全技术的目的是保障数据信息的CAI。在业务信息价值链中能够保障数据信息在搜集、加工、流转、增值的一系列过程无论数据信息在任意的业务节点均是可用的,并对一些敏感的数据信息能够做到防止被内外部威胁利用而产生信息安全问题。按照TCP/IP划分,信息安全技术可分为四个层面的保护技术,包括物理链路层、网络层、传输层和应用层保护技术。涉及的技术包括加密技术、安全涉及技术、权限管理技术、数字认证技术、病毒检测技术、数据备份与容灾技术、漏洞扫描技术、入侵检测技术、路由安全技术、VPN/MPLS技术等。组织投入的信息安全技术越全面、覆盖的业务范围越广,且不存在重复投入的情况下,越能有效保障数据信息在信息价值链中的安全性,且能降低组织整体投入成本,提高信息安全管理效率。

④信息资产。信息资产是组织业务系统控制的一项特殊资产,既具有一般物质资产的特征,又兼有无形资产和信息资源的双重特征。按照GBT/20984资产分类方法,将信息价值链视角下的信息资产划分为软件、硬件、人员、服务、数据五种类型。在信息价值链模型中,软件、硬件、服务资产服务于数据信息的增值过程,并且该过程主要依靠人员资产对软、硬件、服务的人工操作来实现。因此,劳动力投入、使用的软件、硬件、服务、数据数量将直接影响后续信息安全管理资源的投入规模,进而影响信息安全管理效率。如,软件的安装目的主要是处理、分析、存储数据,但若相同类型或具有相同作用的同类软件安装过多,会占有较大的内存空间,造成系统运行缓慢。一方面降低信息价值链的增值效率,另一方面将占有更多人力去弥补系统运行缓慢而造成的工作延误,将迫使组织业务活动投入更多的人力,从而增加系统人员道德风险的概率,且在后续信息安全管理中,将提高信息安全资源的投入规模。同样,硬件资产如果投入数量过多,会导致信息价值链增值过程占有空闲资源过多,而需要较多的安全管理人员进行硬件维护,具有不经济性,还将给信息增值带来信息安全风险,降低数据信息增值效率和信息安全管理效率;若投入数量较少,会造成硬件系统频繁使用或交叉使用,有导致业务中断的风险,降低数据信息增值效率和信息安全管理效率。而人员资产、服务资产在投入数量上对数据信息的增值和信息安全管理效率影响与以上资产具有同样的效果。

(2)输出指标描述。在业务信息价值链模型中组织所投入的信息安全管理资源均服务于数据信息增值过程,并随着数据信息在不同的价值链节点被加工、流转、集成,其使用价值对客户或用户而言逐渐增加,最终输出具有使用价值或商业价值的数据信息。增值后的数据信息在不同节点,根据价值以及对用户的重要性不同,其保密性、完整性、可用性具有不同的安全等级要求,相应其CIA价值增量也得以体现。因此选择保密性(C)、完整性(I)、可用性(A)作为业务节点和业务输出评价指标。具体指标描述如下。

①保密性。按照ISO/IEC27002:2005对信息安全属性定义,保密性是指信息不能被未授权人、实体或过程利用、获悉的特性。在业务信息价值链模型中数据信息沿着信息价值链不断增值。由于增值后数据信息价值不同,其保密性等级要求也不相同,因此,保密性属性具有增值性。若信息价值链各个节点存在风险,将会影响保密性的增值。而信息安全管理资源投入可以保障增值后的数据信息的保密性正常增值。

②完整性。完整性是保障数据信息在传递过程中没有被非法用户删除、替换或添加的行为。在业务信息价值链中数据信息沿着信息价值链不同节点流转、集成、加工后其使用价值或商业价值不断增加,数据信息的完整性也实现不同的增值。随着数据信息完整性的增值,非法用户的行为将对数据信息的完整性产生较大危害,降低完整性增值量大小。而信息安全管理资源投入能够保障数据信息完整性增值的实现。

③可用性。可用性是数据信息能够为授权者提供服务,保障合法用户对数据信息的访问不被拒绝。在业务信息价值链中,数据信息不断增值,其使用价值或商业价值不断提高。对组织而言,若数据信息增值后拒绝合法用户访问将产生较大的损失。比如,组织用来进行决策的数据信息,当数据信息处于信息价值链初端的时候其价值较小,而处于终端时使用价值较大。若在初端可用性较低(出现拒绝访问)对组织正确决策影响较小;若处于信息价值链终端时(出现拒绝访问)将对决策的影响较为严重。因此,在业务信息价值链中,随着数据信息的不断增值,其可用性也得到相应的增值,才能保障数据信息的使用价值或商业价值的最终体现。

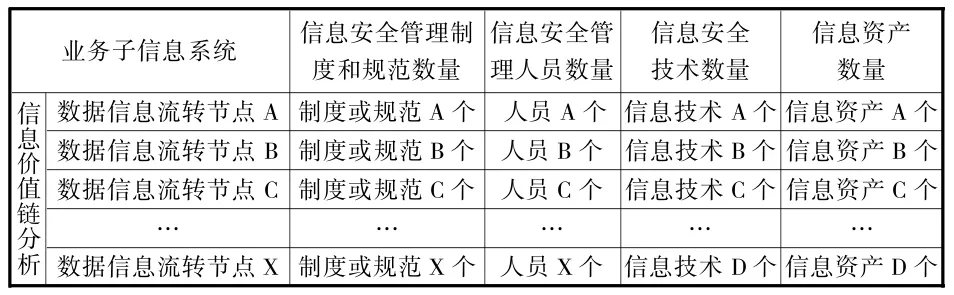

2.2信息价值链视角下的业务信息安全管理资源投入识别

基于上文所构建业务信息安全管理效率评估指标,需要进一步识别输出指标所涉及的信息安全管理资源。在信息价值链中识别信息安全管理资源,首先,需要对信息价值链的增值方向进行分析,确定业务信息价值链的节点(环节)构成,相应识别出不同节点所投入的信息安全管理资源规模,包括信息资产载体、信息技术、信息安全管理人员、信息安全管理制度或规范的数量或规模,形成表2所示的信息安全管理资源的识别过程。

表2信息安全管理资源投入识别过程

基于业务信息价值链可以有效识别出为保障组织业务信息安全所投入的信息安全管理资源,通过识别组织不同业务及业务节点不同信息安全保障资源的数量、种类,可以帮助组织摸清信息安全风险管理所投入的资源。同时,为计算组织业务信息安全管理效率及进一步优化信息安全管理资源配置作详细的清单。

2.3信息安全管理效率评估模型(DEA)引入

在业务信息价值链中引入运筹学领域的DEA模型处理“多输入-输出”指标观测值来估计有效生产[14]的理论思想,确定组织不同业务及业务节点的信息安全管理效率。与DEA模型相同,业务信息价值链也具有“多输入-输出”的生产系统。即业务数据信息通过输入业务子系统,经过加工、处理、集成、流转,沿着信息价值链实现增值性输出。在“多输入-输出”系统中,我们将在信息价值链节点识别的信息资产、信息技术、信息安全管理人员、信息安全管理制度和规范的数量或规模4个指标作为信息价值链输入的可观测指标。同时,为区分这四个指标的权重(取值0<权重<1),可根据4个指标对组织信息安全风险有效管理的影响程度大小加以区分。

在输出指标确定中,数据信息沿着信息价值链流转,形成增值性输出,最终成为组织重要决策与服务的资产。对数据信息的使用者而言,经过增值后的数据信息其CIA价值相应得以提高。因此,信息价值链下,CAI增值可作为信息价值链“输出”的测量指标。而根据组织属性差异(对数据信息CIA的等级要求),对3个输出性增值指标的重视程度也有所区别。因此,在信息价值链视角下,数据信息最终的增值需要依据3个增值指标的权重大小来确定。

与传统DEA模型中“输入-输出”数据均与客观数据相区别,信息价值链视角下业务信息系统输入指标为可统计的客观数据,但输出指标(数据信息的CIA增值量)需要与组织内部相关业务人员和专家共同评估。根据业务信息价值链增值原理,假设数据信息的初始CAI价值为K[S],在组织信息安全管理资源的保障下,实现CAI价值的增加,设增加值为△L,最终形成CAI的最终价值量,如下公式所示:

K[S]+△L=K[S+△L]

其中,K[S+△L]为最终节点输出CIA价值量。

对业务信息价值链下数据信息的原始CIA价值判断,可根据其初始价值等级分为五个等级,量化取值如表3所示。

表3数据信息CIA初始价值判断

而数据信息在信息价值链不同节点的CIA增值可按表4进行操作。

表4业务信息价值链节点输出系统信息价值C! A增量取值

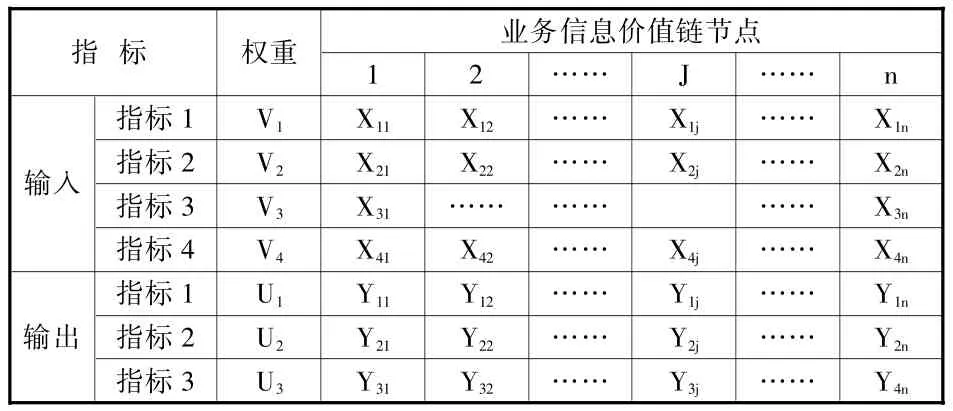

依据DEA模型理论,假设组织业务信息价值链有N个节点,在信息价值链视角下每个节点都有4种类型信息安全管理资源“输入”以及CIA 3种“输出”,这N个业务单元的输入-输出关系如表5所示。

表5信息价值链视角下数据信息输入-输出关系表

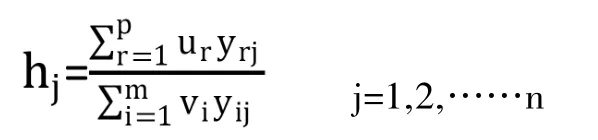

相对应业务信息价值链的节点都有相应的信息安全管理效率评价指数如下:

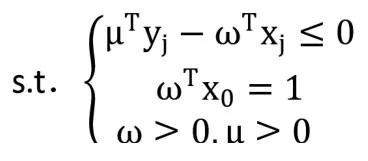

而第j0个节点的信息安全管理相对效率优化评价模型为:

其中,i=1,2,3;r=1,2,……4 j=1,2,……n

将以上规划模型化为线性规划模型求解:令

xj=(xij,x2j,……,xmj)T, j=1,2,……n; yj=(yij,y2j,……, yPj)T, j=1,2,……n

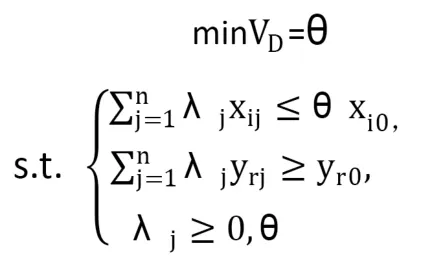

通过上式引入对偶问题求业务信息价值链节点增值效率θ值如下:

其中:i=1,2,3;r=1,2,……4

通过以上DEA数值计算过程,可以求出信息价值链节点的数据信息CIA增值的效率θ,根据θ值是否为1,可以判断每一个节点的信息安全管理效率是否处于有效状态。形成每个节点的增值效率值以及是否需要优化的节点位置,如表6所示。

表6业务信息价值链节点信息安全管理效率

3实例研究

以西安高校图书馆外文期刊采购业务为例进行研究。在对该业务信息安全管理效率进行评估前,风险评估人员已经对该业务进行了有效的信息安全风险评估,且在风险管理中对现有风险配置了相应的信息安全管理资源。根据信息价值链的业务信息安全管理资源识别方法,我们对外文采购业务的信息价值链分析,确定了该业务的6个信息价值链节点,分别为:(1)由采购人员定期向各学院(中心)发出订购需求;(2)信息汇总人员汇总、审核、筛选;(3)图书馆馆长审定;(4)采购部门人员将采购信息输入计算机内;(5)订单发往相关外文订购部门;(6)到馆书刊的验收、核对、登录、书刊分类统计及固定资产登记,通过6个节点的信息CIA增值,最终在信息价值链终端输出。

根据外文期刊采购业务的信息价值链,分析数据信息的流转、加工、处理过程,确定数据信息的增值方向,获得外文期刊采购业务所投入的信息安全管理资源数量(如表7所示)。

表7信息价值链视角下业务信息安全管理资源投入识别

在业务信息价值链节点,通过图书馆信息技术人员对数据信息的CIA价值判断,初始价值K[S]分别为0、1、1。数据信息经过业务信息价值链流转、加工、集成,在每个节点输出CIA增值量,增值大小如表8所示。

表8业务信息价值链节点CIA增量表

对于输入-输出指标权重的确定,通过与信息技术人员、业务人员沟通,确定投入指标与输入指标的重要性相同,因此,在计算信息安全管理效率中可忽略权重影响。

依据表8外文期刊采购业务单元的“输入-输出”数据,文中使用DEAP计算出外文采购业务信息价值链6个节点的信息安全管理效率(如表9所示)。

表9外文期刊采购业务信息价值链信息安全管理效率

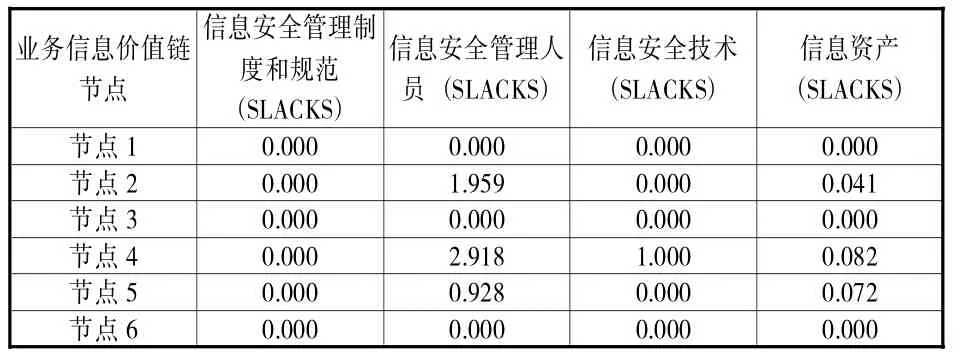

由表9可知。节点2、4、5最优规模技术效率θ均低于1,是需要进一步优化的信息价值链节点。具体的优化方法根据DEAP计算的SLACKS(松弛度)计算结果,CIA产出和业务信息安全资源投入的优化目标如表10、11所示。

表10信息价值链节点CIA产出(SLACKS)松弛度

表11信息价值链节点信息安全管理资源投入(SLACKS)松弛度

由表10、11可知,节点2、4、5存在数据信息安全属性产出增量、信息安全管理资源具有投入、产出松弛度。从表中松弛度数值可知,由于外文采购业务信息价值链节点2信息资产数量、信息安全管理人员投入过多而导致数据信息可用性增值产出不足。因此,节点2应该减少0.041和1.959的信息资产和信息安全管理人员数量投入。节点4信息安全管理人员数量、信息技术、信息资产投入过多而导致数据信息完整性增值产出不足。因此,在业务节点4应该减少2.918、1.0、0.082的信息安全管理人员、信息技术、信息资产数量的投入。节点5依旧由于信息安全管理人员、信息资产数量多投入0.928和0.072,导致数据信息完整性增量产出不足。同时,根据需要减少的信息安全管理资源的数量,还需要进一步分析投入的信息资产、信息安全技术、安全管理人员是否存在职能重叠,软、硬件等安装过多或功能是否重叠以及是否存在相关信息安全技术资源浪费的现象,以便落实减少投入资源时能够做到有的放矢。

通过以上对外文采购业务信息安全管理效率的分析,确定不同节点的具体优化方案,可以实现对业务信息安全管理投入资源的优化配置,实现在有限资源条件下保障信息安全管理资源投入与数据信息CIA增值的最大化。

综上所述,基于信息价值链视角,通过构建信息安全管理资源投入与输出指标,并应用数据包络分析法有效分析了业务信息价值链不同节点的信息安全管理效率,为组织进一步改善信息安全管理资源的配置提供了一个具体的行动方案,并能够有效降低组织信息安全管理资源,提高组织信息安全管理资源的投资回报率。

[参考文献]

[1]宋艳,陈冬华.信息系统安全风险评估综述[J].情报理论与实践,2009(5):114-116.

[2]王艳玮,陈恒.故障树模型在校园网信息系统风险评估中的应用[J].现代情报,2011(3):89-92.

[3]王奕,等.FAHP方法在信息安全风险评估中的研究[J].计算机工程与科学, 2006(9):4-12.

[4]赵冬梅,等.基于BP神经网络的信息安全风险评估[J].计算机工程与科学,2007(1):139-141.

[5]付钰,等.基于贝叶斯网络的信息安全风险评估方法[J].武汉大学学报(理学版),2006(5):631-634.

[6]吴叶科,等.基于博弈论的综合赋权法的信息安全风险评估[J].计算机工程与科学,2011 (5):9-13.

[7]黄水清,任妮.数字图书馆信息安全风险评估的方法与模型[J].图书情报工作,2014(1):14-19.

[8]黄水清,等.数字图书馆信息安全风险评估[J].现代图书情报技术,2010(7/8):33-38.

[9]付沙.一种基于信息熵的信息系统安全风险分析方法[J].情报科学,2013(6):38-42.

[10]王艳玮,陈恒.基于业务流程的信息资产识别及其价值确定[J].图书馆理论与实践,2011 (8):35-38.

[11]吴钢华,李光建.论信息工作的增值过程及其途径[J].情报杂志,1998,17(3):7-9.

[12]张海涛,靖继鹏.信息价值链:内涵、模型、增值机制与策略[J].情报理论与实践,2009,32(3):16-18.

[13]谢宗晓,等.用户参与对信息安全管理有效性的影响——多重中介方法[J].管理科学,2013 (6):65-76.

[14]牛映武.运筹学[M].西安:西安交通大学出版社,2008:328.

[收稿日期]2015-03-19[责任编辑]菊秋芳

[作者简介]陈恒(1985-),男,西安交通大学经济与金融学院博士研究生,研究方向:物流与电子商务、信息安全管理;魏修建(1962-),男,博士生导师,教授,电子商务系主任,研究方向:物流与电子商务;殷猛(1986-),男,博士研究生,研究方向:电子商务与网络经济。

[文章编号]1005-8214(2015)12-0039-06

[文献标志码]A

[中图分类号]G203