电磁泄露信息的采集与预处理

甘罕 张洪欣,2 张帆 赵新杰 贺鹏飞

(1.北京邮电大学电子工程学院,北京 100876; 2.安全生产智能监控北京市重点实验室(北京邮电大学),北京 100876; 3.浙江大学信息与电子工程学院,杭州 310027;4.北方电子设备研究所,北京 100191; 5.烟台大学光电信息技术学院,烟台 264005)

电磁泄露信息的采集与预处理

甘罕1张洪欣1,2张帆3赵新杰4贺鹏飞5

(1.北京邮电大学电子工程学院,北京 100876; 2.安全生产智能监控北京市重点实验室(北京邮电大学),北京 100876; 3.浙江大学信息与电子工程学院,杭州 310027;4.北方电子设备研究所,北京 100191; 5.烟台大学光电信息技术学院,烟台 264005)

在对电磁差分能量分析攻击的研究中,电磁泄露曲线的对齐处理是攻击成功的关键.在迹线对齐处理时,以相位相关性为基础进行了改进,采用泰勒级数展开的方法得到了迹线的偏移量. 针对对齐后的数据进行了极大值提取,实现了电磁泄露曲线的降维处理,降低了攻击的复杂度. 提出了一种采用欧式距离对对齐效果进行分析的判据.试验结果表明,在一定维数范围内未对齐的欧式距离波动程度较大,而对齐后的欧式距离波动较小.可通过判断欧式距离的波动程度确定曲线是否对齐.

泰勒级数;差分能量分析;相位相关性;欧式距离

引 言

加密算法在自动取款机、智能卡、计算机等设备中运行时会产生旁路信息的泄漏,主要包括时间[1]、功耗[2]、电磁[3]等的泄漏. 针对以上不同的泄露方式,采取的攻击手段亦不相同,分别为时间分析攻击、功耗分析攻击、电磁辐射分析攻击等. 时间分析攻击具有一定的针对性,如果芯片电路在加密过程中加入冗余操作,其攻击强度则会大大降低. 功耗分析攻击则是通过在攻击设备上嵌入电阻,通过测量变化电压得到功耗曲线,此法为接触式攻击. 电磁辐射分析攻击与攻击设备零接触,其隐蔽性更强[4]. 在电磁辐射分析中主要有差分电磁分析(Differential Electromagnetic Analysis,DEMA)攻击[5]、模板攻击[6]、相关性电磁分析[7]等.

DEMA攻击、模板攻击等都需要数据的绝对对齐[8],否则会影响攻击的成功率. 解决数据对齐的较常用的方法有静态对齐法. 静态对齐中主要有模式选择及模式匹配两部分. 模式选择一般采用特征明显的一段曲线作为标准曲线. 而在模式匹配中多采用极小二乘法、相关性系数等方法. 邹程等人[9]在模式的选择上提出了一种新方法,通过对功耗曲线进行分段实现曲线的对齐. 静态对齐的方法具有一定的局限性,由于受到触发机制、插入随机空操作等的干扰,数据很难达到绝对的对齐. Naofumi Homma[10]提出了在频域上进行相位相关(Phoase-Only Correlation,POC)的方法计算曲线偏移量,从而实现曲线的对齐,有效地减小了不同时间段数据交叉干扰的影响.

本文在POC的基础上,通过泰勒级数展开的方法对数据进行了对齐处理. 针对数据的高维度及复杂度,采用极大值提取技术对数据进行处理,实现了特征提取.将欧式距离作为判断曲线对齐的量度,最终实现了曲线的对齐及数据的预处理.

1 电磁泄露信息的测量方法

1.1 近场辐射模型

现场可编程门阵列(Field-Programmable Gate Array,FPGA)等器件由互补金属氧化物半导体(Complementary Metal Oxide Semiconductor, CMOS)数字电路设计而成. CMOS数字电路的基本组成单元是反相器[11]. 当反相器的输入电压由高变低时,反相器的P沟道金属氧化物半导体(Positive Metal Oxide Semiconductor,PMOS)管就会短暂的导通,产生电流脉冲.

当FPAG工作时,根据CMOS反相器的流动方式可以把它看作一个小的电流环,FPGA中的电路可近似地认为由多个磁偶极子组成[13].

磁偶极子的原理图如图1所示,Idl为电流元,r为从环中心到电磁点P的距离,θ为直线OP与z轴的夹角,φ为OC到x轴的夹角. 磁偶极子的偶极矩m定义为

m=IS.

(1)

式中: 矢量S的大小为回路的有效面积,方向为z轴的正方向;I为电流强度.

图1 磁偶极子原理图

最终得到磁偶极子产生的矢量位A为

(2)

kg表示波数.

磁感应强度B与矢量位的关系式为:

B=×A,

(3)

(4)

式中:ε0与μ0分别为相对介电常数、相对磁导率;Zc是媒介的特性阻抗.

当测量近场电磁辐射时,由式(2)~(4)可以得到r、θ方向的磁场强度Hr、Hθ,以及φ方向的电场强度Eφ:

(5)

(6)

(7)

由式(5)~(7)可知,电场强度、磁场强度与电流强度、距离有关,即数据的变化影响磁场的强度. 因为近场的电磁强度远比远场的大,所以选用近场测试探头进行电磁泄露信息的测量.

1.2 电磁泄露信息的测量

测试所用的加密芯片为标准旁路攻击开发板(Side-channelAttackStandardEvaluationBoard,SASEBO_R),其工作频率设定为2MHz,感应探头型号为RF_R400-1,直径尺寸为25mm,频率范围为0~3GHz,探测到的信号经过EMV-Technik公司的型号为PA303的放大器进行放大.

电磁泄露曲线的电磁干扰源主要来自于时钟电路、开关电源、印刷电路板(PrintedCircuitBoard,PCB)的布局布线. 为避免干扰源带来的噪声干扰,分别对加密芯片和晶振部分的电磁泄露信息进行了测量,如图2所示. 晶振部分的噪声干扰较大,加密算法的电磁特征已被掩盖,特征不明显;而加密芯片处的电磁泄露特征非常明显.

图2 电磁泄漏曲线图

时钟电路部分的干扰为辐射性干扰,通过添加屏蔽罩的屏蔽技术,对干扰磁场提供低磁阻的磁通路,使穿过屏蔽体的电磁波产生反射损耗和吸收损耗,从而使电磁波发生衰减,最终达到减弱干扰的效果.

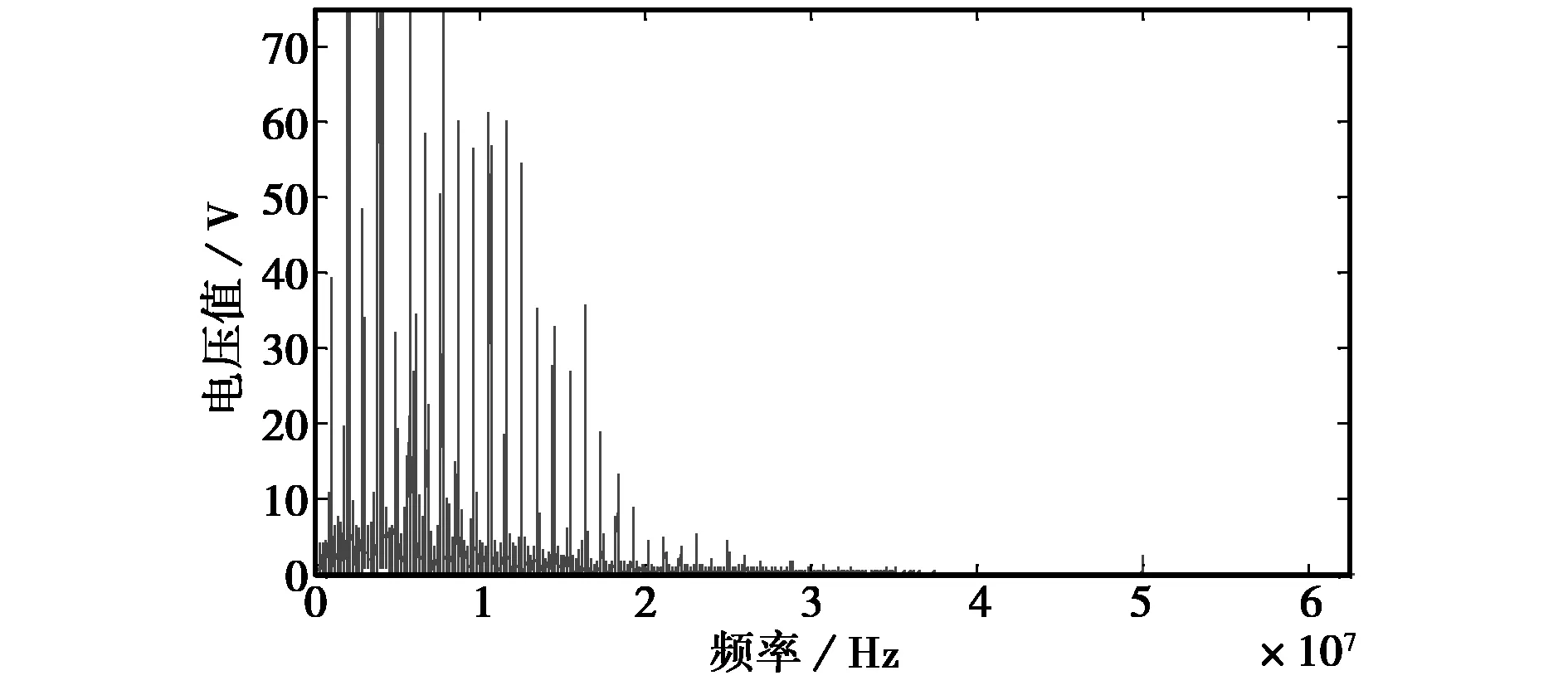

为减少外界噪声的干扰,对噪声进行了处理.通过对电磁泄露曲线进行快速傅里叶变换得到频谱图,如图3所示.电磁泄露曲线的有效频率在30MHz以内. 通过matlab设计了巴特沃斯低通滤波器,对高于30MHz以上的部分做了滤波处理.

图3 电磁泄露曲线频谱图

2 曲线的预处理

2.1 曲线的对齐

在进行DEMA攻击或模板攻击时,电磁曲线是否绝对对齐对其攻击效果有着很大的影响. 本文设计了一种新的基于泰勒级数展开形式的POC[14]处理方法.

当两个信号在时域上有偏移时,在频域上只是相位的变化.通过交叉相位频谱的计算得到相位差.最终通过逆离散傅里叶变换得到偏离公式.

具体原理如下:

设两个信号f(n)和g(n)对应的离散傅里叶变换为F(k)与G(k),其交叉相位频谱R(k)为

(8)

R(k)的逆离散傅里叶变换记为r(n),r(n)与偏离位置关系为

(9)

式中:n为样本点;σ为偏移量;N为时域序列的长度. 两波形间是否相似决定着r(n)的急剧峰值的明显度[14].

对公式(9)进行简化处理,有

(10)

f(x)满足幂级数展开的条件,本文对其进行泰勒级数展开

(11)

式中:m为幂级数展开的次数;Rm(x)为拉格朗日余项;f(k)(x0)为点x0的k阶求导.

选取5条曲线并对各条曲线的150个采样点进行POC分析处理,结果如图4所示. 图4(a)为未对齐的曲线. 选取其中一条曲线作为基准线,分别对其它4条进行了处理. 图4(b)为处理后的电磁泄漏曲线,在曲线偏移量较小的情况下,实现了曲线的精准对齐.

图4 处理前后的电磁泄漏曲线

2.2 曲线的特征提取

对齐处理后的曲线在每个时钟周期存在多个测量点,造成了信息的大量冗余,从而增加了攻击的复杂度[15]. 因此有必要对曲线进行特征点的选取. 有效点的选取主要有极大值提取技术、整合技术、累积均值差、T检验法. 这些方法均是针对曲线的一些固有特征进行处理,在未改变原有信息的同时,保留了有用成分. 在每个时钟最大值尖峰处, 是最具有代表性的点, 与数据之间的相关性最大. 因此本文选用了极大值提取技术对曲线进行了特征提取. 提取方法如下:通过设定一个阈值(该阈值大小接近最大值),通过选取每个时钟周期适合该阈值范围内的点进行有效点的选取.

2.3 对齐效果判别

通过欧式距离对对齐效果进行判定. 欧式距离计算公式为

(12)

式中:zu、yu分别表示特征向量z和参考特征向量y的第u个元素;q表示特征向量的维数. 选取均值向量为参考向量.

分别对对齐前后的曲线进行了极大值提取,选取了100个点进行了欧式距离的对比处理.

对比步骤如下:

1) 计算对齐曲线与参考曲线之间的欧式距离;

2) 计算未对齐曲线与参考曲线之间的欧式距离.

图5为对齐前后的曲线降维后的欧式距离示意图,由图可知:未对齐曲线的欧式距离在0.13~0.31附近波动,波动范围较大.而对齐后的曲线在0.13~0.19附近波动,波动范围相对较小. 由此证明可通过欧式距离的稳定程度实现曲线对齐效果的判断.

图5 欧式距离示意图

3 结 论

建立了FPGA加密时的电磁泄漏模型,在对电磁泄露信息的对齐处理中设计了一种新方法,采用基于泰勒级数展开的POC方法实现了电磁泄漏曲线的对齐处理. 通过极大值提取法对数据进行了降维处理,降低了攻击的复杂度. 通过欧式距离检测对齐的效果,结果表明在一定维数范围内未对齐的欧式距离波动趋势较大,对齐后的欧式距离波动较小. 可通过判断欧式距离的稳定程度确定曲线是否对齐.

[1]KOCHERPC.Timingattacksonimplementationsofdiffie-hellman,RSA,DSS,andothersystems[C]//CRYPTO.Berlin:Springer, 1996: 104-113.

[2]KOCHERPC,JAFFEJ,JUNB.Differentialpoweranalysis[C]//CRYPTO.Berlin:Springer, 1999: 388-397.

[3]QUISQUATERJ,SAMYDED.Electromagneticanalysis(EM-A):measuresandcountermeasuresforsmartcards[C]//E-Smart.Berlin:Springer, 2001: 200-210.

[4] 冯赟. 针对单片机的电磁模板攻击的研究[D]. 西安: 西安电子科技大学, 2010.

FENGYun.ResearchonTechnologyofEMTemplateAttackonMCU[D].Xi’an:Xi’anElectronicScience&TechnologyUniversity, 2010. (inChinese)

[5]CARLIERV,CHABANEH,DOTTAXE,etal.ElectromagneticSideChannelsofanFPGAImplementationofAES[R/OL]. 2004[2014-10-21].http://eprint.iacr.org/2004/145.pdf.

[6]DEMULDERE,BUYSSCHAERTP,ORSSB,etal.ElectromagneticanalysisattackonanFPGAimplementationofanellipticcurvecryptosystem[C]//TheInternationalConferenceonIEEEComputerasaTool, 2005, 2:1879-1882.

[7]GEBOTYSCH,HOS,TIUCC.EMAnalysisofRijin-daelandECConaWirelessJavabasedPDA[M].Berlin:Springer, 2005: 250-264.

[8] 刘飚. 基于机器学习的密码芯片电磁攻击技术研究[D]. 北京: 北京邮电大学, 2014.

LIUBiao.THEResearchonTheTechnologiesofElectromagneticAttackOrientedtoCryptographicChipsBasedonMachineLearning[D].Beijing:BeijingUniversityofPostsandTelecommunications, 2014. (inChinese)

[9] 邹程, 张鹏, 邓高明, 等. 差分功率分析攻击中的信号对齐方法的研究[J]. 微电子学与计算机, 2009, 26(7): 227-229.

ZOUCheng,ZHANGPeng,DENGGaoming,etal.ResearchaboutmisalignmentofsignalinDPA[J].Microelectronics&Computer, 2009, 26(7): 227-229. (inChinese)

[10]HOMMAN,NAGASHIMAS,IMAIY,etal.Highresolutionside-channelattackusingphasebasedwaveformmatching[C]//CHES, 2006, 4249:187-200.

[11] 刘鸣. 密码芯片的功耗分析及抗功耗分析研究[D]. 北京: 清华大学, 2005.

LIUMing.PowerAnalysisandAnti-PowerAnalysisStudyonCryptographicChip[D].Beijing:TsinghuaUniversity, 2005. (inChinese)

[12] 尹文龙, 丁国良, 刘昌杰, 等. 一种对嵌入式加密芯片的增强DPA攻击方法[J]. 计算机应用研究, 2010, 27(2): 712-714.

YINWenlong,DINGGuoliang,LIUChangjie,etal.EnhancedDPAtechniqueforembedencryptedCMOSchip[J].ApplicationResearchofComputers, 2010, 27(2):712-714. (inChinese)

[13] 陈开颜, 余浩, 邹程, 等. 针对FPGA密码芯片的近场差分电磁分析攻击[J]. 计算机工程与用, 2013, 49 (18): 89-93.

CHENKaiyan,YUHao,ZOUCheng,etal.DifferentialelectromagneticanalysisattacksonFPGAcipherchipinnearfield[J].ComputerEngineeringandApplications, 2013, 49(18): 89-93. (inChinese)

[14] 王小娟, 郭世泽, 赵新杰, 等. 基于功耗预处理优化的LED密码模板攻击研究[J]. 通信学报, 2014, 35(3):157-167.

WANGXiaojuan,GuoShize,ZHAOXinjie,etal.Researchofpowerpreprocessingoptimization-basedtemplateattackonLED[J].JournalonCommunications, 2014, 35(3): 157-167. (inChinese)

[15] 冯登国, 周永彬, 刘继业, 等.能量分析攻击[M]. 北 京: 科学出版社, 2009.

Electromagnetic information leakage acquisition and pretreatment

GAN Han1ZHANG Hongxin1,2ZHANG Fan3ZHAO Xinjie4HE Pengfei5

(1.SchoolofElectronicEngineering,BeijingUniversityofPostsandTelecommunications,Beijing100876,China; 2.BeijingKeyLaboratoryofWorkSafetyIntelligentMonitoring,BeijingUniversityofPostsandTelecommunications,Beijing100876,China; 3.ZhejiangUniversity,CollegeofInformationScienceandElectricalEngineering,Hangzhou310027,China;4.InstituteofNorthElectronicEquipment,Beijing100191,China; 5.SchoolofOpto-electronicInformationScienceandTechnology,YantaiUniversity,Yantai264005,China)

In the study of differential electromagnetic attack, alignment processing is the key to the attack success. In trace alignment process, the method of Taylor series expansion is proposed to get noise offset on the base of phase correlation function. By the method of maxima extraction technology of aligned data, the dimensionality reduction of electromagnetic leakage curve is achieved, and the attack complexity is reduced. A new criterion is proposed to detect the alignment effect by Euclidean distance. Experiment results demonstrate that the fluctuation degree of the unaligned trace. Euclidean distance is obvious with a larger margin than the aligned trace within certain dimensions. The degree of trace alignment can be determined by the Euclidean distance fluctuations level.

Taylor series; differential power attack; phase only correlation; Euclidean distance

10.13443/j.cjors. 2014102103

2014-10-21

国家自然科学基金(No.61571063,61472357,61202399)

TN918

A

1005-0388(2015)05-1004-05

甘罕 (1986-),女,河北人,北京邮电大学电子工程学院微波、天线与电磁环境专业博士研究生,研究方向为信息安全、电磁兼容.

张洪欣 (1969-),男,山东人,北京邮电大学电子工程学院教授,博士生导师.宽带通信与微波技术实验室主任,国家自然科学基金项目同行评议专家,教育部学位与研究生教育发展中心评议专家,中国电子学会DSP应用专家委员会委员,中国工业和信息化部科技人才库专家,北京市科学技术奖励评审专家,北京电子电器协会电磁兼容分会委员,中华医学预防会自由基委员会委员,江苏省科技计划评审专家,北京邮电大学育人标兵 研究方向为信息安全、电磁兼容.

张帆 (1978-),男, 浙江人, 美国康涅狄格大学计算机科学与工程系博士, 现就职于浙江大学信息与电子工程学院, 主要研究方向包括信息安全,计算机体系结构,人机交互以及传感器网络.

甘罕,张洪欣,张帆,等. 电磁泄漏信息的采集与预处理[J]. 电波科学学报,2015,30(5):1004-1008.

GAN Han, ZHANG Hongxin, ZHANG Fan, et al. Electromagnetic information leakage acquisition and pretreatment[J]. Chinese Journal of Radio Science,2015,30(5):1004-1008. (in Chinese). doi: 10.13443/j.cjors. 2014102103

联系人: 张帆 E-mail: fanzhang@zju.edu.cn