MANET中多角色的分簇信任评估模型

陆小玲,仲 红,林群峰,石润华

(安徽大学计算智能与信号处理教育部重点实验室,合肥230039)

MANET中多角色的分簇信任评估模型

陆小玲,仲 红,林群峰,石润华

(安徽大学计算智能与信号处理教育部重点实验室,合肥230039)

针对现有信任评估模型中簇头选择标准单一、不同角色节点信任值难以分配与更新的问题,提出一种多角色的信任评估模型。将节点分成簇头、簇成员、网关和代理4种角色,引入节点信任值、移动性、相关度等多影响因子作为簇头、网关和代理的选择标准,采用新颖簇头节点的信任值计算方式。在簇内簇头节点的信任值由代理节点监督计算。在簇间利用由簇头、代理以及网关节点形成简化网络,根据社会网中人际关系的特点分配不同关系节点的可信度。NS2仿真实验结果表明,该模型能有效检测出恶意节点并将其隔离,保证网络的安全性。

移动自组织网络;信任模型;分簇;代理;多角色节点;NS2仿真

1 概述

移动自组织网(Mobile Ad hoc Network, MANET)是由一组无线移动节点组成的多跳、不依赖任何固定基础设施的临时网络[1],网络节点具有资源受限、内存小以及计算能力差等缺点,节点必须通过相互协作进行网络互联和通信。移动Ad Hoc网更容易遭受拒绝服务、被动窃听、信息失真等网络攻击。信任是网络安全的前提,信任评估能很好地处理网络中节点的自私行为以及恶意行为;建立节点间的信任关系,提高网络的性能以及安全性,信任模型成为其中的关键问题。最初的移动Ad Hoc网的信任评估研究多数都集中在平面结构网[2]。随着MANETs中节点数量的不断增加,网络规模受到平面结构可扩充性差的限制,网络规模不受限制、可扩充性好的分簇结构网引起重视。如何建立适合分簇结构的信任模型成为研究热点之一。

在移动自组织网分簇结构研究初期主要是对分簇算法的研究。文献[3]利用节点能量、相关度、距离以及移动性的多因素作为簇头选择标准,提出了包含权重的分簇算法(Weighted Clustering Algorithm,WCA)。该算法综合考虑网络均衡及稳定性,以建立相对稳定、生命周期长的簇结构。文献[4]改进了WCA算法中簇头选择中相关度因子的计算方法,利用曼哈顿距离计算节点与邻居之间的距离,降低了距离计算上的困难。但上述分簇算法均存在一种不合理的假设,即认为网络中不存在恶意节点,算法中没有任何的安全机制。当信任评估被引入到MANETs时,也有学者将信任值加入到分簇算法中,文献[5]引入客观信任度作为选择簇头的标准,能力越强、越稳定的节点被选作簇头的可能性越大,但对实际网络中节点行为的可信性评估并未纳入评估范围。文献[6]提出分簇MANETs下的安全路由机制,利用节点声誉作为簇头选择的唯一标准并使用动态信誉阈值选择路由。目前,分簇结构信任评估模型,多数以信任值作为簇头选择标准,建立节点间信任关系。文献[7]将邻居节点中具有最高信任度的节点选作簇头,簇头为成员节点发布信任值证书。但是节点一旦成为簇头,则管理整个簇内节点的信任值,它同样也向陌生节点发布信任证书,造成了新加入节点信任值的不确定性;由于模型中没有对簇头节点的信任更新,容易出现簇头节点恶意导致网络瘫痪等严重后果。文献[8]针对簇头瓶颈问题,提出了代理节点轮流充当簇头,达到负载均衡的效果。文献[9]提出的模型,保护了数据包在网络中安全可信的路由传输,当节点被认为是不可信时,数据包不会从这些节点转发。该模型只建立了邻居间的信任关系,然而,由于节点收集到的信息具有不完整和不确定性,只依靠邻居监测机制来评估节点显然不合理的。

根据文献[10]提出分簇网络的安全框架,网络中节点分为簇头节点(CH)、网关节点(GW)和簇成员节点(CM),其中簇头节点管理整个簇并通过网关节点实现簇间通信。簇头节点承担网络中大多通信工作,网关节点对簇间通信极为重要,因此必须根据节点不同角色,来建立MANETs信任模型。基于此,本文提出一个新的评估模型,在分簇时考虑节点的信任值、相对移动性等多方面因素,选择合适的簇头节点,提高簇的安全性和稳定性。利用信任值和稳定性因素选择网关节点。利用代理节点,减少簇头节点出现故障时生成新簇的代价。通过簇头评估簇内成员的信任值,代理节点监督和计算簇头在簇内的信任值,减少信任评估的规模,节约计算开销,并根据簇头、代理、网关节点形成的简化网络,建立簇头间的动态信任。

2 预备知识

2.1 信任的定义

定义1(信任) 节点i对j的信任是指在不断交互中,节点i根据与j的历史交互经验和它人推荐形成的、对节点j能否按照自己意愿提供特定服务的质量的度量[11]。

节点i对j的信任分为直接信任和推荐信任,图1给出了信任评估过程。直接信任是指节点i根据与节点j直接历史交互经验,形成的对j的评价信任值;推荐信任是指节点i根据其他节点对j的推荐值,形成的对节点j的评价。

图1 信任评估过程

2.2 直接信任

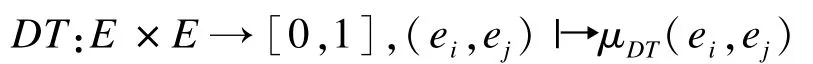

在模糊关系理论[12]中,当节点i认为节点j可信或者不可信时,i与j之间就存在一种信任关系;如果i的判断来源于与j的直接交互经验,那么这种关系就为直接信任关系。E为所有节点的集合,DT为E×E上的模糊集,其隶属度函数为:

即为节点i对j的直接信任度,它的值取决于i与j的直接历史交互经验。如果在过去一段时间内i与j有多次成功交互,只有较少次数的失败交互,那么节点i对j的信任度就高,反之则较低。

假设在过去一段时间,i认为与j有p次成功交互,有q次失败交互,模糊直接信任关系隶属函数定义为:

随着新的交互的发生,成功或失败的次数会发生变化,信任值也会发生变化,这体现了信任的动态性。式(1)给出利用模糊关系理论计算信任值的方法,但当交互次数太少时,式(1)得出的可信度可能会发生错误。如单凭一次交互是否成功就决定是否信任对方是不合理的,因为一次交互具有一定的偶然性,而信任度需要考察一段时间内与对方交互的情况综合评价得到。为此,将式(1)定义的隶属度函数进行修改,得到式(2):

其中,d1为交互次数阈值,d1>0;避免由于交互次数过少而形成判断的不准确性,同时每个节点的交互次数阈值可以不同,由节点自行设定。

2.3 含权分簇算法

分簇网络中节点之间的关系不同于平面结构网络,网络被划分为多个簇,根据职责不同,节点被分为簇头(CH)、网关节点(GW)和簇成员(CM)。GW位于2个簇的范围内,负责2个簇之间的通信, CM通过CH节点和簇外节点通信,簇内节点之间可以相互通信。簇头作为一个簇的管理者、核心成员,拥有更大的能力和权限,同时为了簇结构的稳定性,簇头节点的移动性应相对较小。合理的分簇算法有助于网络的稳定与安全。

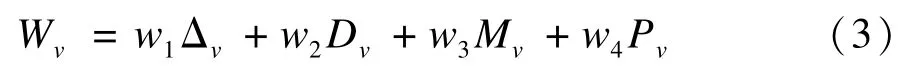

文献[3]提出的WCA分簇算法,采用最优簇大小、电量、距离和运动性4个因素作为决定权值Wv的参数。

其中,Δv为簇头理想可管理节点数,即最优簇大小与节点邻居数之差;Dv为节点与其所有邻居直接的物理距离总和;Mv为节点相对其邻居节点的移动速度;Pv为节点的电池电量。w1,w2,w3,w4为权重因子,协调各部分的比例关系,满足w1+w2+w3+w4=1,全局范围内权值较小的节点被选作簇头节点。

3 分簇结构下多角色的信任评估模型

在分簇移动自组织网,簇头和网关节点一旦出现问题将导致网络性能下降,甚至造成全网瘫痪。因此,在簇生成阶段和维护过程中,需加强对簇头和网关节点的安全监督,以确保网络的安全稳定。本文模型优化了对簇头和网关的选取标准,主要分成以下3个阶段:簇生成阶段,信任管理与更新阶段,簇管理与维护阶段。为了便于理解,先简单介绍文中标号的含义。

节点信任值:T(下标来区分不同节点的信任),如Ti表示节点在簇内的信任,THi表示簇头Hi的信任值,TGW表示网关节点的信任。

节点间的信任值:TR,如TRij表示簇成员节点间的信任值,TRH,i表示簇头对成员的信任值,TRHi,Hj表示簇头Hi对Hj的信任值。

3.1 簇生成阶段

节点的信任值越高,说明节点越安全,更适合被选作簇头,将信任值作为簇头选择标准之一。同时为保障生成的簇结构的稳定性,引入WCA分簇算法中的节点相关度、移动性、邻居节点距离因素。本文假定节点初始能量一样,综合考虑上述信任值、相关度、移动性和距离4个因素,每个节点计算得到一个权值W,利用权值的比较,选择权值最大的节点作为簇头。定义节点i权值的计算式如下:

其中,λ为各影响因子权重,λ1+λ2+λ3+λ4=1;Ti表示节点i的信任值,是节点i的所有一跳邻居节点对i的总体评价。在成簇过程中,Ti是维护簇的可靠性的重要标准,根据邻居推荐机制,综合计算出i在簇内的信任值如式(5)所示:

其中,neighbors(i)为节点i的邻居节点集合;n为其邻居节点的个数;dtki为节点k对i的直接信任。

根据上述簇头选择标准,网络中将生成多个簇,每个簇都有一个簇头,簇头管理簇内节点的信任值,并为节点颁发信任值证书记为TRH,i。在簇结构形成的初级阶段,由于网络中有限的交互经验,本文采用在簇头竞争时节点的Ti值作为i所在簇簇头对i颁布的证书中的初始信任值。

网关节点处于2个簇内,为了维持簇结构之间的稳定可靠通信,需要合理选择网关节点;它的稳定性和可信度成为考量重点。网关节点与两簇头间通信能耗主要与距离相关。选取策略:处于2个簇之内的节点成为备选的网关节点,若2个簇之间只有一个备选GW节点,那么该节点成为网关节点;若2个簇之间有多个备选GW节点,则根据如式(6)评估节点:

其中,TGW为2个簇头节点对备选网关节点的平均信任值;DGW为备选网关节点与2个簇头的距离总和;MGW为网关节点相对2个簇头节点的平均速度。

算法1给出簇的生成过程,其生成的簇结构如图2所示。

算法1簇生成算法

(1)节点初始化

1)时间t内,每个节点向其邻居发送一定数量的数据包;

2)根据对邻居的监测,利用式(2)形成对其邻居节点的直接信任dtij;

3)根据式(5)计算节点在其邻居范围内的综合信任值;

4)根据式(4)计算节点权值W。

(2)簇结构建立

1)邻居范围内选择W值最大的节点成为簇头CH;

2)根据式(6)计算备选网关节点的权值WGW,并选择WGW最大的成为网关GW;

3)簇结构生成,并在簇成员中选取权值W最大的节点为代理节点。

图2 算法1生成的簇结构

3.2 信任管理与更新

根据分簇结构网络特点,信任评估主要分成2个部分:簇内节点信任值的计算和簇间信任的传递与融合。簇头管理簇中所有节点的信任值,并在每一次信任更新时为节点颁发新的信任证书,确保信任信息的时效性。其中,根据节点的重要性,在簇内的信任评估分为簇头(CH)、簇成员(CM)和网关节点(GW)的信任计算。簇间信任主要是各簇头间的信任评估。

3.2.1 簇内信任

分簇结构的特点是网络中节点的地位不平等,根据节点职责不同,区别对待不同节点的信任计算。簇内信任计算包括簇成员间的信任计算,网关节点的信任计算,以及簇头信任值的计算。

簇成员信任计算:同一个簇中任意2个节点间的信任关系,i,j在同一个簇中,Sij为节点i与j之间交互成功的次数,Fij为i与j之间交互失败的次数,算法2给出i对j的信任值计算

算法2簇成员i对j的信任计算

输入Sij,Fij,TRH,j

输出TRij

(1)根据式(2)计算i对j的直接信任值;

(2)利用簇头节点对j的信任值TRH,j作为推荐信任;

(3)根据式(7)综合计算则节点i对j的信任值:

其中,d2为节点信任阈值,若TRH,j<d2则α=0,表示节点为恶意节点,否则α=1;β为节点信任直接交互的程度。

网关节点信任计算:若节点j为网关节点,它处于2个簇头的通信范围之内,则簇头对j的信任值计算为式(8):

其中,TRH1,GW为簇1对j的信任值。

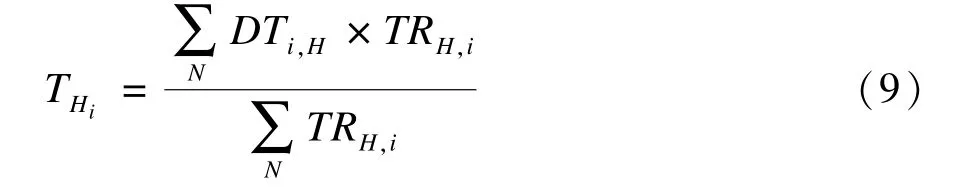

簇头信任计算:簇头是否可信影响整个网络结构的稳定与安全。对于簇头的信任计算尤为重要。本文簇头节点的信任值由代理节点计算并存储。簇成员根据自己与簇头的交互经验形成对簇头的评价,并将评价推荐给代理节点,形成一跳范围内的推荐网络,推荐权重为簇头节点为簇内颁发的信任值证书中的信任值,当信任值低于一定阈值的节点进行推荐,其推荐不被采纳。簇头Hi的信任值THi为:

其中,N为接纳推荐的推荐节点的数目。当簇头信任值低于阈值时,利用代理节点成为新的簇头,管理整个簇,并选择出新的代理节点。

3.2.2 簇间信任

簇间主要通过簇头和网关来进行通信,而相对簇间通信,簇内通信更加频繁,仅依靠簇头间的交互信息不能准确反映节点行为,所以本文将代理节点加入到簇头与网关形成的网络当中,代理节点作为评估其所在簇簇头节点时的信任推荐节点。整个网络拓扑简化成由簇头、网关和代理节点形成的网络,如图3所示。

图3 簇间信任评估简化模型

建立簇头与簇头间的信任关系,不仅需要直接信任,推荐信任证据将是计算其信任值的重要来源,推荐权重即推荐可信度(推荐节点提供信息的可信程度)成为关键问题。在社会网络中[13],人们往往根据与推荐者关系的亲疏程度或者是否有过交互来衡量彼此推荐的可信度。借助社会网,根据是否与主体S交互,可将推荐节点R细分为朋友节点和陌生节点。网络中存在一种没有与S直接交互,但是与S朋友节点有过交互的节点,称为伪朋友节点;在陌生节点中,除了S的伪朋友节点之外的所有节点称为纯陌生节点。本文将整个推荐信息分成4类,分别是朋友节点、伪朋友节点、陌生节点的推荐以及被评估节点簇内代理节点的推荐。推荐节点的个数为NR=NRf+NRpf+NRs。不同推荐节点与S之间形成不同的推荐网络,推荐可信度不一样,以下已建立簇头Hi对Hj的信任为例:

(1)朋友节点的推荐RF

对于朋友节点的推荐,利用对朋友节点的信任值作为推荐权重,则:

其中,p∈NRf是Hi的朋友节点;DTip大于推荐阈值的推荐信息被接受。

(2)伪朋友节点的推荐RP

由于伪朋友节点可以通过朋友节点形成推荐网络,而对于源节点来说,离源节点越近的节点息更可靠,同时,节点总是认为与自己相似的节点更值得相信。以下给出定义:

定义2(节点相似度) 节点相似度指节点i,j对目标节点评价的相似程度,记为Slr(i,j)。

定义3(节点层次) 节点层次指对于任意节点p,源节点s到p的最短距离Ds,称为节点的层次,记为Lp=Ds。

节点相似度的计算:节点i,j对节点集set(i,j)中的节点有过交互,即有对其有评价值,则它们的评价差异度Diff为:

节点i,j的相似度为:

距离相关的推荐权重:

从s到推荐节点r的路径上,节点s1对其后继节点succ的直接信任值,则伪朋友节点的推荐可信度由式(12)、式(13)综合得出为:

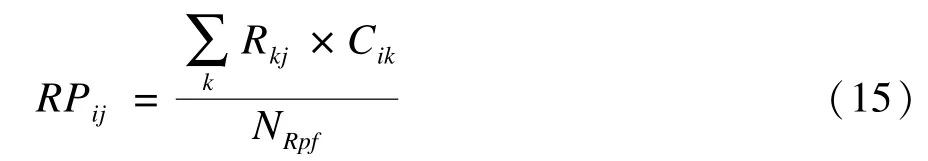

求出所有伪朋友节点推荐信任的总推荐信任值RP,利用式(14)可以计算伪朋友节点的推荐为:

其中,k∈NRpf是节点Hi的伪朋友节点;RPij表示Hi伪朋友节点对目标节点Hj的推荐信任值。

(3)陌生节点的推荐RS

评估陌生节点与源节点的相似度,只有高度相似节点的推荐才被接受,在实际的网络环境中,为s提供推荐的R节点可能很多,不予限制地将所有推荐值加以考虑,在造成计算负担的同时也极大地减小了推荐的效用,因此需要对推荐节点的规模加以控制。设置相似度阈值,控制陌生节点推荐数量,而且陌生节点的推荐可信度要低于伪朋友节点。利用推荐可信度加权平均计算出所有陌生节点对目标节点Hj的推荐信任值RSij。

(4)代理节点的推荐

在对某一个簇头节点进行信任评估时,同时要考虑代理节点对其的推荐,即簇内节点对簇头的评价值TH。若代理节点不参与推荐,则被认为是不合作节点,其所在簇头可以使其簇成员重新选择代理节点。源节点对于代理节点的推荐信任度为其信任度证书中的信任值。

簇头Hi对Hj的信任,综合上述4个方面的推荐信息、以及Hi与目标节点Hj交互之后形成的直接信任得I对J的综合评价TRHi,Hj:

其中,θ为不同推荐信息权值,θ1+θ2+θ3+θ4=1,若计算出的值过低,则可以向疑似不可信簇内的代理节点发出重新计算簇头信任值的要求,以共同维护簇的安全性。关于θ值的分配,根据社会网人际关系特点可知,θ1>θ2>θ3,θ4表示簇内推荐权重,为了降低簇内共谋提升簇头节点信任带来的影响,可适当调整θ4的值。

3.3 簇的管理与维护

簇的管理包括簇节点的加入和退出。对于新节点N的加入,在分簇网络中有2种情况:(1)N第一次加入网络,利用邻居节点监督,根据3.1节的式(5)计算出信任值,作为N的初始信任值;(2)N从簇1移动到簇2,它在簇1中的表现即簇头1为其颁布的信任证书中值为T1,N,作为簇头1向新簇头2的推荐信任值,推荐权重为新簇头2对旧簇头1的信任值,从而计算出N在簇2中的初始信任值,节省了前期观察时间。2种情况中,若计算出节点的信任值低于一个阈值,采用不予以加入簇的处理方式。

簇的维护主要是对簇头节点的维护。簇头节点是一个簇的核心节点,是寻找路由的关键。当簇头故障或不可信时,需将簇头节点隔离出网络,重新选择簇头。本文利用代理节点取代簇头成为新的簇头节点,避免重新成簇的开销;然后新的簇头节点根据式(3)选择出一个可靠代理节点,减少簇维护开销。

4 仿真实验与分析

目前对于信任模型的评价标准依然不明确,基本思想是将信任模型应用到具体的路由协议[14]中,通过网络的性能分析得到模型的可行性评估。所以本文利用NS2模拟实现了文献[9]中基于信任分簇的路由协议CBTRP以及CBRP分簇路由协议。并将本文的信任模型(记为MRCTM)应用到CBRP路由协议当中,来评估模型的性能。CBRP中相邻节点中ID最小的节点作为簇首,其一跳邻居成为该簇首所在簇成员节点,后续对于分簇算法的改进大多数都是改进CBRP中簇首选择策略,CBRP具有代表性意义。CBTRP是在WCA的基础上,定义了簇头的信任阈值作为选择标准之一,与本文模型有相似之处。本文中设置参数如表1所示,主要从数据包转发率(PDR)的情况来分析本文模型的正确性及有效性。

表1 实验模拟参数设置

图4是仿真实验的NAM动画演示图,图中一共有20个节点,此时节点6正向其邻居节点发送数据包。在实验中,通过改变节点行为(设置恶意行为)来检测模型的动态适应能力。

图4 nam动画演示图

图5显示了恶意节点对网络投递率的影响,其中节点数为50,恶意节点比率为0~40%,节点的最大移动速度设置为10 m/s。图中说明本文的MRCTM比CBRP有更高的数据包投递率,同时2个个模型的数据包投递率均随着恶意节点的增多而降低,但是MRCTM比CBRP降低的速率要小,这是因为MRCTM有信任机制检测恶意节点,并在路由中将恶意节点隔离出网络。CBTRP在收集信任时只考虑邻居节信息,在恶意节点信任的衰减方面相对MRCTM较慢,模型存在评估的片面性,对于诸如摇摆攻击的节点很容易被认为是可信的,所以,从图中可以看出,MRCTM比CBTRP更能有效检测恶意节点,保持很好的网络性能。

图5 恶意节点对PDR的影响

传统的CBRP以及CBTRP具有簇头节点失效的瓶颈问题,导致网络的不稳定,而本文提出的在每个簇内选择出一个可靠稳定的代理节点作为备选节点,同时提出的信任机制可以有效检测出恶意节点。当簇头节点失效时能很好的保证网络的稳定性,避免在簇头失效期间数据包的丢失现象。图6显示了在节点数增加时网络数据包投递率的变化,本文的代理节点模型比CBRP、CBTRP有更高的数据包投递率。

图6 网络节点对PDR的影响

在移动自组网网中,移动性是其最重要的特点,所以本文实现比较不同节点移动速度下网络的性能。图7分别是节点最大移动速度为0,10 m/s,20 m/s时网络的数据包投递率,可以看出MRCTM在节点最大移动速度为10 m/s时具有最好的效果,而在速度为0 m/s时效果最差,这是因为此时网络是静止的,节点的邻居不会变化,如果一个节点的邻居节点都是恶意节点的情况,数据包投递率就会降低。当节点是移动的情况,找到不包含恶意节点的路由的可能性比较大,数据包成功投递转发的概率比较大。

图7 节点移动速度对PDR的影响

而当节点移动速度过大时,节点间建立的路由极不稳定,容易出现丢包现象。所以,网络投递率在节点速度为10 m/s时表现最好。

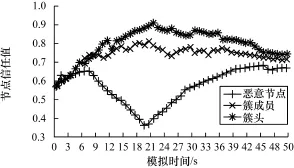

为了检验本文模型能有效检测出恶意节点,在50个节点中随机选择3个节点作为待评估节点,一个为簇头节点,另外2个为簇成员节点,并在某8 s时设置其中一个簇成员节点为恶意节点,开始丢弃数据包,在20 s时使节点行为正常,查看节点的信任值变化。从图8中的曲线可以看出,在模拟的初始阶段3个节点由于正常行为,节点的信任值均保持较高的水平,但随着设置节点恶意行为开始,恶意节点信任值产生了迅速的下降,并在节点恢复正常时得到一定的升高。这体现模型的动态性,能准确检测出节点的恶意行为。

图8 不同节点的信任值变化

另外为了体现模型的可行性,分析了成簇的开销,图9的曲线表示了随着恶意节点增加,网络中簇结构的开销情况(包括簇头的选举以及成簇过程的开销),其中节点数为50。从图中可以看出本文的MRCTM在随着恶意节点增加的情况下,簇的控制开销增加并不多。

图9 簇结构开销

5 结束语

本文提出移动自组织网下符合分簇结构特性的信任评估模型,研究分簇结构节点信任值难以分配和更新的问题,将网络节点分成簇头、簇成员、网关以及代理节点,引入节点信任值、移动性、相关度、距离等因子作为选择不同角色节点的标准。根据节点不同角色,分配不同的信任值计算方式,利用社会网络的朋友关系特点,建立信任传递和融合规则。本文通过NS2实验仿真,验证了提出模型的正确性及有效性。下一步工作是将本文的信任评估算法应用到实际自组织网中,讨论相关参数的取值,研究更加实用的分簇移动自组织网的信任模型。

[1] 易 平,蒋嶷川,张世永,等.移动Ad Hoc网络安全综述[J].电子学报,2005,33(5):893-899.

[2] Aravindh S,Vinoth R S,Vijayan R.A Trust Based Approach for Detection and Isolation of Malicious Nodes in MANET[J].International Journal of Engineering Science&Technology,2013,5(2):193-199.

[3] Chatterjee M,Das S K,Turgut D.WCA:A Weighted Clustering Algorithm for Mobile Ad Hoc Networks[J]. Cluster Computing,2002,5(2):193-204.

[4] Thirumurugan S,Raj E.W-PAC:An Efficient Weighted Partitioning Around Cluster Head Mechanism for Ad Hoc Network[C]//Proceedings of the 2nd International Conference on Computational Science,Engineering and Information Technology.[S.1.]:ACM Press,2012: 182-188.

[5] 张 强,胡光明,陈海涛,等.MANET基于客观信任度建模的分簇算法与分析[J].通信学报,2009,30(2): 12-21.

[6] Yu Y,Guo L,Wang X,et al.Routing Security Scheme Based on Reputation Evaluation in Hierarchical Ad Hoc Networks[J].Computer Networks,2010,54(9): 1460-1469.

[7] Jin S,ParkC,ChoiD,etal.Cluster-basedTrust Evaluation SchemeinanAdHocNetwork[J]. Electronics and Telecommunications Research Institute Journal,2005,27(4):465-468.

[8] Yassein M B,Hijazi N.Improvement on Cluster Based Routing Protocol by Using Vice Cluster Head[C]// Proceedings of the 4th International Conference on Next Generation Mobile Applications,Services and Technologies.[S.1.]:IEEE Press,2010:137-141.

[9] Safa H,Artail H,Tabet D.A Cluster-based Trust-aware Routing Protocol for Mobile Ad Hoc Networks[J]. Wireless Networks,2010,16(4):969-984.

[10] Bechler M,Hof H J,Kraft D,et al.A Cluster-based Security Architecture for Ad Hoc Networks[C]// Proceedings of INFOCOM’04.[S.1.]:IEEE Press, 2004:2393-2403.

[11] 李永军,代亚非.对等网络信任机制研究[J].计算机学报,2010,33(3):390-405.

[12] 沈昌祥,张焕国,王怀民,等.可信计算的研究与发展[J].中国科学:信息科学,2010,40(2):139-166.

[13] 甘早斌,丁 倩,李 开,等.基于声誉的多维度信任计算算法[J].软件学报,2011,22(10):2401-2411.

[14] 孙 苏,仲 红,石润华,等.基于信任评估的Ad Hoc网络安全路由协议[J].计算机工程,2012,38(20): 76-80.

编辑 索书志

Multi-role Clustering Trust Evaluation Model in MANET

LU Xiaoling,ZHONG Hong,LIN Qunfeng,SHI Runhua

(Key Laboratory of Intelligent Computing&Signal Processing,Ministry of Education,Anhui University,Hefei 230039,China)

With the development of Mobile Ad hoc Network(MANET),the study of trust evaluation in clustering structure becomes more popular nowadays.Most existing models use single criterion for head node selection,and have difficulties with assigning and updating trust value of the different roles.This paper proposes a new multi-role trust evaluation model.The node has four roles:cluster head,cluster members,gateways and agent.Thus,to compute the trust of cluster head,a new way comes out by using trust value,mobility and correlation degree of node as selecting criteria of cluster heads,gateways and agent.Inside each cluster,the trust of cluster head is computed by the agent node,for the trust between the clusters,a simplified network,which consists of cluster heads,gateways and agents,according to the characteristics of the social network relationships,assigns credit to different nodes,the agent’s recommends is taken into calculating the trust.NS2 simulation results show that the model can effectively detect and isolate the malicious nodes, thus ensure the security of the network.

Mobile Ad hoc Network(MANET);trust model;clustering;agent;multi-role node;NS2 simulation

陆小玲,仲 红,林群峰,等.MANET中多角色的分簇信任评估模型[J].计算机工程, 2015,41(2):100-106.

英文引用格式:Lu Xiaoling,Zhong Hong,Lin Qunfeng,et al.Multi-role Clustering Trust Evaluation Model in MANET[J].Computer Engineering,2015,41(2):100-106.

1000-3428(2015)02-0100-07

:A

:TP309

10.3969/j.issn.1000-3428.2015.02.020

国家自然科学基金资助项目(61173188,61173187);安徽大学“211”工程基金资助项目(02303402)。

陆小玲(1989-),女,硕士研究生,主研方向:网络与信息安全;仲 红,教授、博士生导师;林群峰,硕士研究生;石润华,教授、博士。

2014-02-24

:2014-04-14E-mail:jalice610@163.com