基于DHCP Snooping技术的校园网非法DHCP服务器的接入

汤小康

(广东财经大学信息化建设与管理办公室 广东 510320)

0 引言

校园网中,DHCP(Dynamic Host Configuration Protoco1,动态主机配置协议)服务是一种非常常见的服务,该服务主要是自动为网络中的终端设备提供必要的网络参数如IP地址、子网掩码、网关、DNS等信息,简化了计算机等终端的地址配置工作。然而,由于DHCP报文在客户端和服务器的交互过程没有认证机制,如果网络中存在多台DHCP服务器,校园网中的用户有可能从非法DHCP服务器获得地址信息,从而导致网络中地址混乱,影响校园网正常运行。

利用交换机的DHCP监听特性,合理配置交换机相应端口参数,可以防止校园网中非法DHCP服务器为客户端分配错误的IP地址信息,仅允许合法的DHCP服务器为客户端提供服务。

1 DHCP Snooping

DHCP Snooping,意为DHCP 窥探,在一次客户端动态获取IP地址的过程中,通过对客户端和服务器之间的DHCP交互报文进行窥探,实现对用户的监控,同时DHCP Snooping起到一个DHCP 报文过滤的功能,通过合理的配置实现对非法服务器的过滤,防止用户端获取到非法DHCP服务器提供的地址而无法上网。

由于DHCP获取IP的交互报文是使用广播的形式,从而存在着非法的DHCP服务影响用户正常IP的获取,更有甚者通过非法的DHCP服务欺骗窃取用户信息的现象,为了防止非法的DHCP服务的问题,DHCP Snooping把端口分为两种类型,TRUST口和UNTRUST口,设备只转发TRUST口收到的DHCP应答报文,而丢弃所有来自UNTRUST口的DHCP应答报文,这样我们把合法的DHCP Server连接的端口设置为TRUST口,则其他口为UNTRUST口,就可以实现对非法DHCP Server的屏蔽。

当网络中存在DHCP服务器欺骗的时候就可以考虑采用这个功能,比如网络中有个别终端用的是window 2003或者2008系统默认开启了DHCP服务,或者是一些接入层的端口连接有TPLINK、DLINK这样的无线路由器,并开启了DHCP服务。推荐在用户接入层交换机上面部署该功能,越靠近PC端口控制的越准确,而每个交换机的端口推荐只连接一台PC,否则如果交换机某端口下串接一个HUB,在HUB上连接了若干PC的话,那么如果凑巧该HUB下发生DHCP欺骗,由于欺骗报文都在HUB端口间直接转发了,没有受到接入层交换机的DHCP Snooping功能的控制,这样的欺骗就无法防止了。

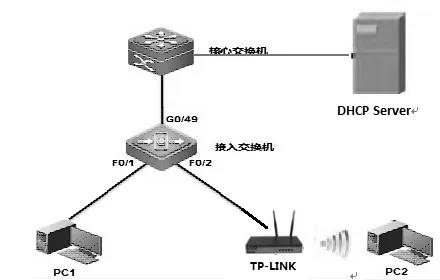

图1 网络拓扑图

2 DHCP Snooping配置

2.1 组网拓扑

网络拓扑如图1所示,核心交换机连接DHCP Server,接入交换机的G0/49端口上联至核心,下联计算机PC使用DHCP服务获取IP地址。核心交换机为锐捷S6810,接入交换机为锐捷S2352。

2.2 网络环境及故障描述

由于我校的无线网络尚在建设阶段,而随着手机、IPAD等移动智能终端的发展,用户对于无线网络的需求日趋明显,因此很多用户会在一些免认证的区域自己搭建一个热点,直接在校园网端口上连接一个类似于TP-LINK这样的无线路由器,而大部分用户又缺乏专业的网络知识,连接的无线路由器通常都使用了默认的配置,而路由器默认的配置通常都会开启DHCP服务为通过它连接校园网的终端分配IP地址,而这样的配置往往是导致发生DHCP欺骗的根源。

在图1中,如果用户没有连接TP-LINK路由器,PC1和PC2都会由DHCP Server来提供IP地址等网络参数,而当网络接入了TP-LINK无线路由器并开启DHCP服务,这时PC1和PC2都会接收由TP-LINK分配的IP地址等网络参数,PC2通过TP-LINK可以正常上网,而PC1是直接连接校园网但是却得到了错误的IP地址及网络参数导致无法连接校园网,这时候就发生了DHCP欺骗。

2.3 解决方法

利用DHCP Snooping可以防止上述DHCP欺骗的发生,只需在接入交换机全局开启DHCP Snooping功能并设置G0/49为TRUST口,由于F0/2为UNTRUST口,由TP-LINK所发出的DHCP应答报文将无法通过,从而实现对非法DHCP Server的屏蔽。

2.4 配置步骤

(1)在接入交换机上开启dhcp snooping功能

Switch>enab1e

Switch#configure termina1

Switch(config)#ip dhcp snooping

(2)连接DHCP服务器的接口配置为TRUST口

Switch(config)#interface gigabitEthernet 0/49

Switch(config-GigabitEthernet 0/49)#ip dhcp snooping trust

(3)保存配置

Switch(config-GigabitEthernet 0/49)#end

Switch#write

3 总结

使用DHCP Snooping技术可以有效地防范校园网中非法DHCP服务器的接入,但是前提是网络中使用的交换机必须支持DHCP Snooping功能及信任端口配置,如果交换机不支持DHCP Snooping功能,就只能通过其他的方法如端口隔离、接入层ACL、接入认证来进行防范。

[1]孙中廷.赵玉艳.非法DHCP带来的灾害及防范措施[J].办公自动化.2009.

[2]孙中全,陈开兵..基于交换机阻止非法DHCP服务器攻击的实现[J].滁州职业技术学院学报.2014.

[3]曹忠华.使用DHCP Snooping技术屏蔽校园网中非法DHCP服务器[J].中国教育信息化.2011.

[4]王景明.校园局域网非法 DHCP接入问题的研究与解决办法[J].电脑知识与技术.2014.

[5]马素芬,顾婷婷.校园网中非法 DHCP服务器的防范措施研究[J].信息通信.2014.