图书馆防火墙的部署及其实现方法

0 前言

随着高校数字化图书馆建设的不断推进,图书馆各种应用系统越来越多。除传统的文献资源管理系统之外,还包括各种镜像电子资源数据库、导读系统、阅报系统、图书推荐系统、馆际互借系统、学位论文系统,参考咨询与学科导航系统、特色数据库系统、OPAC系统、整合链接系统等等,并且这些系统都是每周7×24小时服务。因此如何保证它们安全有效地运行,一直是图书馆现代化的一项重要工作。当前许多图书馆都从网络建设方面入手,希望通过部署防火墙系统,来保护图书馆整个内部网络不受外界入侵,避免信息泄漏、数据非法删除等安全隐患,已确保各种应用系统的安全运行。本文不是从理论上探讨防火墙产品的优劣,而是具体论述几类防火墙产品在实际部署时的具体实践,希望对图书馆在建立自身网络防护体系方面,具有实际的指导意义。

1 网络环境

大家知道,就高校图书馆网络而言,其防火墙的部署一般如图1所示。

图1 设置1

为了安全起见,应用于图书采访、编目、流通等业务环节的文献管理系统(当前绝大部分是采用Client/Server结构)的主服务器都会放在防火墙后面的图书馆内部网络。OPAC服务器因防火墙产品的不同,有的放置在防火墙内部,有的放置在防火墙外部。其它应用系统和镜像电子资源数据库等,可根据安全程度的不同要求,放在内部区、DMZ区或防火墙外。

2 ISA软件防火墙的应用

ISA SERVER是由微软公司开发的集成化安全软件。将它装在服务器(服务器通常配三块网卡。一块接外部网络,一块接内部网络,一块接DMZ区)上,就形成了一个网络防火墙。就ISA而言,我们在部署OPAC服务器时,应将它放在图书馆内网上,如图1中的OPAC服务器1,同时要在连接外部网络的一块网卡上设置两个IP地址(这两个IP地址是互联网认可的真实IP地址)。一个用于图书馆文献信息管理系统的数据库应用服务器发布(假设图书馆文献信息管理系统主服务器使用的数据库是Oracle,后面所说发布简称为 Oracle应用服务器发布)。另一个用于OPAC服务器(也就是Web服务器)发布。

2.1 Oracle应用服务器发布

要将 Oracle应用服务器作发布,是因为分校区图书馆的采购、编目、流通等计算机客户端在工作时,必须透过ISA防火墙去访问主服务器上基于Oracle数据库的文献管理系统。如果没有分校区图书馆,Oracle应用服务器不需要进行发布。

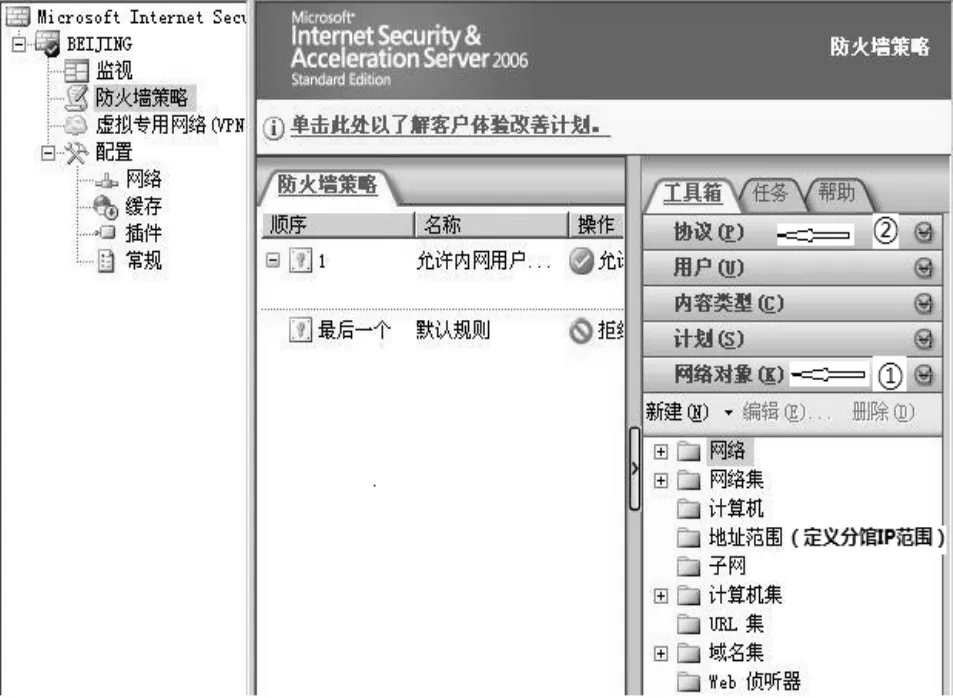

首先在ISA上,先对分校区图书馆文献管理系统客户机的IP地址范围作一个定义,以便在后面制定防火墙策略时,只允许这个范围的IP地址计算机访问Oracle主服务器。打开ISA,在网络对象的地址范围中进行设置,如图2所示。

图2 设置2

其次,在ISA上自定义Oracle通讯协议。打开ISA,从“工具箱” —〉协议—〉用户定义,新建一个Oracle网络通讯协议。所起协议名称:Oracle,协议类型:TCP,端口1521(通常Oracle通讯端口为1521)。

最后作Oracle应用服务器发布。打开ISA,右击防火墙策略,到“新建”处看到有“服务器发布规则”。如图3所示

图3 设置3

在Oracle应用服务器发布向导的过程中,由于是发布,所以“方向”的选择是“入站”方向。“通讯”选择前面定义的Oracle通讯协议,“从”选择前面定义的分校区图书馆,到那个网络,注意选择的是“外部”,而不是“内部”。勾选“外部”,然后点击下面的“地址”按钮,选择“在此网络上的IP地址”,就会在“可用的IP地址”栏,显示出外网卡的两个IP,如图4所示。

图4 设置4

比如把图中的121.248.104.194作为Oracle应用服务器的发布地址。至此在ISA防火墙上就设定出了只有分馆的图书馆文献管理系统客户机,可以以TCP协议的1521端口去访问防火墙内的文献管理系统主服务器,其它IP地址的计算机或者想以TCP协议1521以外的端口去访问防火墙内的文献管理系统主服务器都会被阻止,从而确保防火墙内主服务器的安全。

2.2 OPAC服务器发布(也就是Web服务器发布)

打开ISA,右击防火墙策略—〉“新建” —〉“Web服务器发布规则”,见图3。在Web服务器发布规则向导的过程中,确认的主要参数有:①侦听器;②公共名称;③从(哪里);④到(哪里);⑤桥接。如将OPAC服务器发布在8080端口,则在侦听器端口键入8080。协议选择HTTP。“从”选择任何地点,表示外网上的所有计算机都能访问OPAC服务器。“到”选择内网上OPAC服务器的 IP地址,比如内网中的 OPAC服务器 IP地址是192.168.101.89。对外发布的 IP地址选择外网卡上的121.248.104.210。因此只要搞清各个参数的关系,通过Web服务器发布规则向导,很快就能完成OPAC服务器发布。

目前ISA已经升级到Forefront Threat Management Gateway。它是 64位内存寻址,性能上又有了很大提升。如:具备双 ISP线路支持。增强的NAT地址转换,可以支持多个外网址转换。支持Web 非法软件扫描与过滤,邮件过滤等。

3 Fortigate硬件防火墙的应用

与ISA防火墙不同,对于Fortigate硬件防火墙来讲,会把OPAC服务器放在外网上,如图 1中所示的 OPAC服务器 2。Fortigate硬件防火墙采取地址映射的办法,把内网Oracle应用服务器的IP地址映射到防火墙外网口上的一个IP地址。

图5 设置5

在制定Fortigate硬件防火墙策略之前,同样先要定义分馆中允许访问内网Oracle应用服务器的IP地址范围,定义用于访问Oracle数据库的通讯协议(TCP,端口号1521),并且作IP地址映射,将内网Oracle应用服务器IP地址映射到防火墙外网口的IP地址。如图5所示。

内网中Oracle应用服务器IP地址192.168.101.89,被映射到Fortigate防火墙外网口上的IP地址121.248.104.195。由于OPAC服务器是在外网上,所以OPAC服务器不需要发布。

最后制定防火墙策略,即允许OPAC服务器访问内网Oracle应用服务器,允许分馆处理图书馆业务的IP地址访问内网Oracle应用服务器,至此完成防火墙内的Oracle应用服务器的部署。当然还可以进行内网访问外网的控制,包括流量控制。比如让图书馆内网中的采编部门计算机可以访问外网,以获取外网上的采访数据与编目数据,不允许借还文献的计算机访问外网等等。

4 SINFOR-AC行为管理设备的应用

SINFOR-AC设备是深信服科技公司的行为管理产品。将行为管理设备作为防火墙,其OPAC服务器与Oracle应用服务器部署与Fortigate硬件防火墙一致。也是把OPAC服务器放在外网上,采取地址映射的方法,把内网Oracle应用服务器的IP地址映射到行为管理设备外网口上的一个IP地址,然后做防火墙策略。

SINFOR-AC行为管理设备除了具备传统防火墙、防ARP攻击、防DoS攻击、网关杀毒等安全功能之外,还具备“访问控制、流量控制”等上网行为管理和监控功能。可基于用户/用户组、应用、时间等条件的上网授权策略,精细管控所有与工作无关的网络行为。如图6所示。

图6 设置6

图中表明允许内网默认组访问外网全部。在上网行为上作限制,不许上网炒股,不许上网玩游戏,不许P2P流媒体,不许到木马网站。当然还可以做其它限制。

设备还会详尽记录用户的上网轨迹,做到网络行为有据可查,满足组织对网络行为记录的相关要求、规避可能的法规风险。如图7所示。

图7 设置7

能够查询哪天,什么时间,用户访问了哪些网站。

另外设备也可以对用户的访问频率进行统计,如图8所示。

图8 访问频率统计图

这个用户网络活动排行榜,清楚地表明哪几台计算机活动频繁,主要做了什么事情。需要的话,可以对这几台计算机进行限制。

5 结语

综上所述,三类产品具有不同的技术特点。就防火墙实施的基本方法而言,任何防火墙系统都要先作接口IP设置(内网口、外网口、DMZ接口)、网关设置、DNS设置等,然后对需要限制访问的 IP地址做一个网络划分,选择或定义数据库通讯协议,最后制定出相应的防火墙策略。从性能来看,硬件防火墙采用专有芯片作为专门的安全引擎,因此它能以非常高的速率处理数据,而且有些新的产品还集成有防病毒网关、VPN、IDS、内容过滤和流量控制等多项功能,但价格相对较高。由于不同的图书馆,其网络规模、网络带宽、网络安全要求程度等不尽相同,且各个馆的设备经费、人员技术水平也不一样,有的可能需要几种产品的不同组合,有的单一产品就能满足。因此实际部署防火墙系统时,更强调选择适合自己的网络安全产品,而不能一味追求高性能、多功能的高档防火墙产品。