基于可信计算的配电终端密钥管理技术

汪 丹,于爱民,周启惠,秦 勃,颜 立,孙 歆

(1.中国科学院 信息工程研究所 信息安全国家重点实验室,北京100093;2.中国海洋大学 计算机科学与技术系,山东 青岛266100;3.国网浙江省电力公司,浙江 杭州310007)

0 引 言

智能电网 (smart power grids)[1]的一个重要特色是配电自动化[2],其中配电终端负责配电线的运行检测以及监控功能。由于所处环境的不确定性和复杂性,其面临的安全威胁比桌面系统的更加严峻。针对配电终端的安全问题,文献 [3]提出了利用OpenSSL 加密开发包对配电终端的安全防护能力进行测试的方法,并运用散列运算和非对称加密技术实现命令完整性检验和对配电网主站的身份验证。万协通公司提出了一套配电终端安全解决方案[4],该方案提出了配电终端利用非对称加密技术对配电主站进行单向身份认证以及报文完整性保护等方法。上述安全方案虽然在一定程度上可以提高配电终端的安全,但都没有考虑密钥的安全管理,一旦密钥被泄露或窃取,再强的安全方案也将不能发挥作用。针对这个问题,本文提出了一种基于可信计算[5]的配电终端安全解决方案,将电力可信模块ETM (electrical trusted module)嵌入到配电终端中,并与国家电网CA 结合,生成一套基于可信计算的配电终端密钥管理体系。

基于可信计算的配电终端密钥管理体系主要具有如下特点:①密钥都存储在ETM 中,ETM 是基于可信计算并结合配电终端的具体特点而设计的一款可信芯片,为密钥提供硬件级保护;②与现有电力CA 系统无缝结合,基于ETM 的配电终端身份证书都由该系统中的CA 颁发;③利用ETM的平台配置寄存器PCR (platform configuration register)真实记录配电终端状态,并基于身份密钥签名的该PCR 值可向通信方证明终端自身状态。

1 配电自动化中的配电终端安全

1.1 配电自动化

配电自动化是智能电网的一个重要特色,是建设智能电网要实现的重要目标。配电网自动化的主要目的是对配电系统进行监测与控制,作为配电网自动化的核心系统,配电网自动化系统一般由配电自动化主站、配电自动化终端及相关通信系统构成,大部分情况下也会配置配电自动化子站。图1为配电自动化的系统结构[6]。配电网自动化系统的核心是主站。子站是为了优化信息传输及系统结构层次、方便通信系统组网而设置的中间层。配电自动化终端简称配电终端,是指应用在配电网中的各种远程监测、控制单元。

图1 配电自动化的系统结构

1.2 配电终端安全

配电终端提供的测量数据,是配电主站做决策的重要依据,一旦这些数据被篡改,大规模的电力故障就会被引发。当前的配电终端缺乏有效保护机制,其软硬件容易受到攻击。下面从安全威胁与安全需求两方面进行分析[7]。安全威胁主要包括以下几个方面:

(1)物理破坏,包括外界恶劣的自然环境和人为破坏等。

(2)病毒、木马等恶意软件的威胁:

窃取隐私数据,攻击者窃取重要信息如配电系统中涉及的重要参数等;

破坏终端的软硬件,导致配电终端无法正常工作;

对通信网络进行DoS攻击。

(3)来自移动互联网的威胁:

配电终端无法鉴别移动互联网中网络接入点的合法性,导致可能接入恶意网络致使其账户、密码等敏感信息被恶意攻击者获取;

无线通信链路上传输的明文数据可能遭受恶意攻击者篡改等威胁,致使配电主站按照恶意攻击者意图运行;

病毒、木马的攻击。

对于配电终端,结合上面提到的安全威胁,将安全需求归纳为下面四点:

(1)数据完整性。确保终端的数据在存储或传输过程中不会遭到篡改和丢失;

(2)数据加密。包括通信中传递的数据加密和终端上重要数据的加密。

(3)不可否认性。通信的双方对于自己在通信中已完成或正在进行的活动不能否认。

(4)安全策略的制定。配电终端可制定自己的安全策略,禁止安装来历不明的第三方程序和拒绝访问恶意的网络资源。

针对上述安全需求设计配电终端安全解决方案,其中将不可避免的涉及密钥的使用与管理,而其安全性也是解决方案着重考虑的关键点。

2 可信计算技术

2.1 可信计算安全芯片

可信计算是一种信息系统安全新技术,其主要思路是在计算机硬件平台上引入硬件安全芯片来提高终端系统的安全性[8]。目前,应用在可信计算平台上的安全芯片主要是国际可信计算组织TCG[9]提出的可信平台模块TPM(trusted platform module)和我国自主定义研发的可信密码模块TCM (trusted cryptography module)。2003 年10 月,TCG 发布了TPM 主规范 (v1.2)以及关于可信计算平台、可信存储和可信网络连接等一系列技术规范,其中明确定义了TPM 的结构和功能[10]。2007年,国家密码管理局也发布了针对我国自主安全芯片TCM 的 《可信计算密码支撑平台功能与接口规范》[11]。TPM 与TCM 都支持芯片内的密码运算,并且都配置有PCR 记录终端完整性状态。不同的是,TCM 芯片完全采用自主研发的密码算法和引擎。

基于安全芯片TPM/TCM 的可信计算可提供如下功能,包括平台身份认证;平台软硬件配置的正确性;应用程序的完整性和合法性;平台之间的可验证性,关于这些功能的具体介绍可参考文献 [8]。

2.2 可信计算密钥管理

加密机制是防止机密信息泄露的有效手段,在加密机制中,密钥管理是最基础且重要的环节,如果密钥管理不善而导致密钥泄露,那么再高的加密强度,都无法阻止整个信息系统的安全崩溃问题。

对于可信计算平台而言,密钥操作都是在安全芯片TPM/TCM 内部完成的。而TPM/TCM 的密钥槽有限,只能保证正在实施密码操作的密钥处于安全芯片密钥槽内,一旦操作完成就需要将密钥导出芯片外部存储。为了对所有这些密钥都提供基于硬件级的安全保护,可信计算采用树形结构来存储管理密钥[12]。存储根密钥SRK 作为一级密钥 (也称主密钥),永远存储在安全芯片的安全区域,不会存在于芯片外部。其余存储于芯片外部的密钥都是由SRK 直接或间接地保护的,其保护方式为父密钥加密子密钥[13]。可信计算与传统的安全方案相比,其优点是:信息存储在安全的硬件芯片中,外部无法直接得到这些信息,因此基于硬件安全芯片保护的密钥也能进一步为其相关功能提供硬件级保护。

在智能电网的实际运行过程中,配电终端安全是影响电网安全的重要因素之一。为配电终端密钥提供基于硬件安全芯片的保护,并基于该密钥提供终端身份认证、完整性认证和数据存储等功能,使在电网中能有效识别终端节点身份和状态,能有效提升配电终端安全,增强电网安全。

3 配电终端密钥管理方案

3.1 配电终端安全芯片密钥结构

在电力系统中,可信计算安全芯片可以保障电力设备仪器仪表的完整性,对抗恶意行为;可以保证传输数据的完整性和机密性。然而,由于电力设备的形态和构成比较多样,部分设备内部空间较为狭小,不便直接应用TPM/TCM 芯片。因此应设计符合电力行业设备独特需求的新型电力可信安全芯片。在这里,我们定义适用于配电终端的安全芯片为电力可信模块ETM。

考虑到ETM 中密钥空间的有限性以及密钥使用的简单性,与TCM 芯片繁琐的密钥管理体系不同,ETM 直接固化几个密钥槽,提供相应的密钥生成、加解密、签名等密码操作。另外,与TCM 不同,ETM 公钥操作都是在ETM内完成的,因此ETM 需要提供公钥加密、签名验证等命令操作,以及公钥证书导入、生成等配套命令。

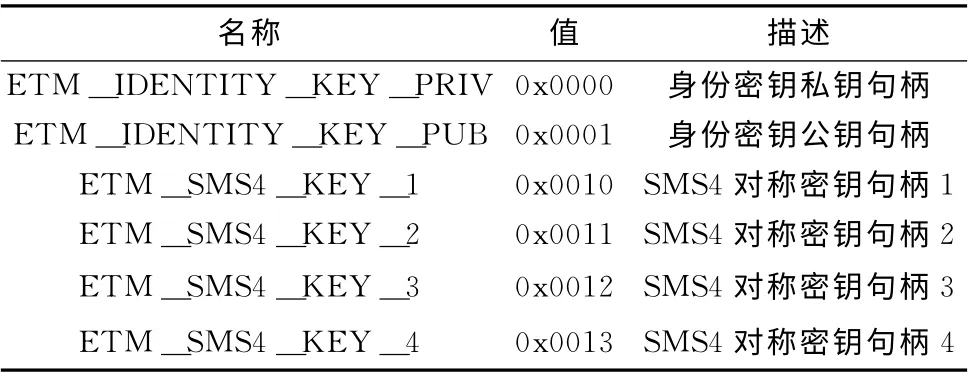

由于配电终端实际使用的密钥种类、个数有限,ETM可以直接固化如表1所示的几个密钥槽的方式供必需的密钥使用。

其中,ETM _IDENTITY_KEY 身份密钥用于标识ETM 身份,4个SMS4对称密钥用于数据的加解密。ETM简化了TCM 中复杂的授权协议,所有命令都共享一个授权口令的保护,授权口令可以在ETM 芯片生产时预置一个初始值,该值在后期可根据需要更改。

表1 ETM 密钥种类

3.2 基于安全芯片密钥的配电终端身份证书

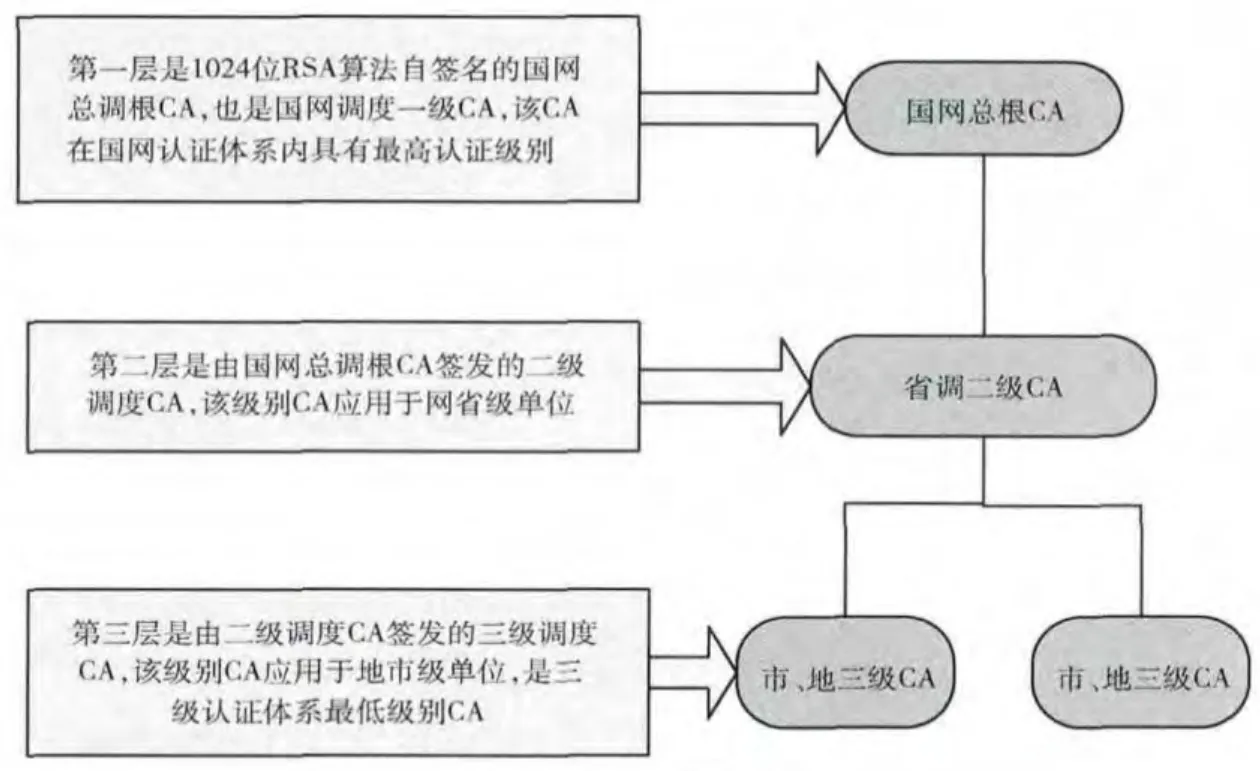

数字证书系统是保障电力各项信息系统安全的一项基础设施。当前电力的数字证书系统基于三级认证模型。电力系统的三级CA 如图2所示。

为了保障更高级别的安全和便于统一管理,配电终端安全芯片ETM 涉及的身份证书就是基于上述电力CA 系统发布的。电力系统的国网总根CA 是所有证书认证的源,因此,每个ETM 在出厂时,都会在芯片内部预置总根CA的证书。

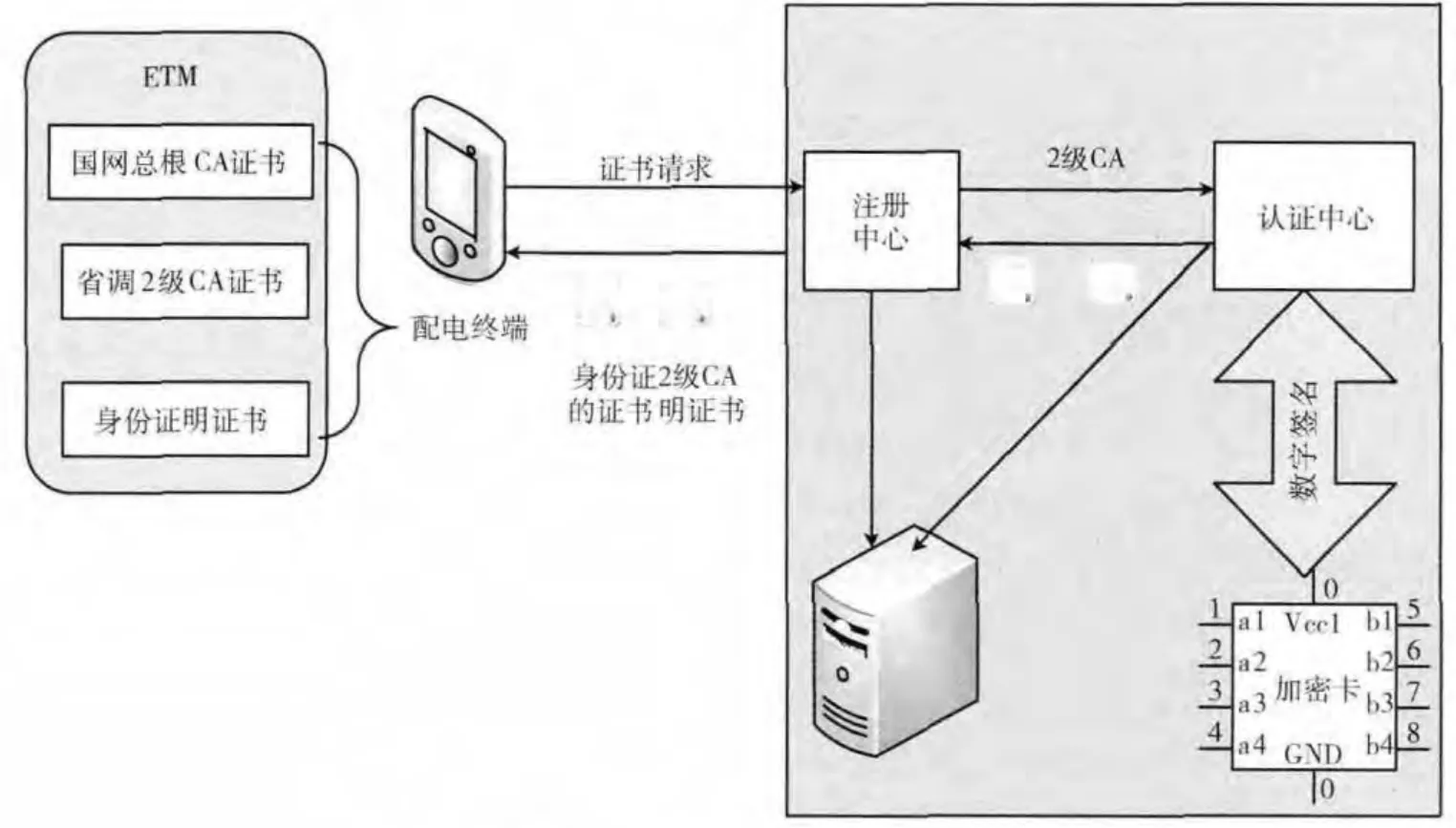

ETM 身份证书的生成有赖于芯片厂商向电力CA 系统发出相应的请求。根据配电终端适用环境的不同,颁发身份证书的CA 也不同。若该配电终端是由网省公司部署使用,则ETM 芯片厂商需要向电力系统的2 级CA 递交申请,具体流程如图3所示。

图2 电力CA 系统

图3 2级CA 身份证书发布流程

(1)芯片厂商在生产ETM 时利用ETM 产生一对公私钥,向2级CA 的注册中心发出证书生成请求;

(2)注册中心将ETM 信息录入数据库,转发证书请求至认证中心;

(3)认证中心利用加密卡设备使用该CA 私钥签发数字证书;

(4)认证中心将数字证书存入证书数据库备份,向注册中心返回数字证书;

(5)注册中心向芯片厂商返回数字证书及该CA 的公钥证书;

(6)芯片厂商将之前生成的私钥及注册中心返回的两个证书存入ETM 芯片。

若配电终端是由地市级单位部署使用,则ETM 芯片厂商需要向电力系统的3级CA 递交申请,其流程类似于向2级CA 申请,但不同的是,由于ETM 芯片内没有认证3级CA 公钥证书的2级CA 公钥,所以注册中心在向芯片厂商返回其身份证书和3级CA 公钥证书时,还需将2级CA 公钥证书一并返回,由厂商存入芯片内部。

3.3 基于安全芯片密钥的配电终端数据存储

基于上述密钥和证书,嵌有ETM 安全芯片的配电终端可以对外提供密钥生成、数据加解密等功能来安全存储终端数据。

(1)密钥生成

图4 配电终端状态证明流程

ETM 支持两种密码算法,即非对称密码算法SM2 和对称密码算法SMS4。在ETM 内部固化有4个密钥槽,存放4个SMS4密钥,分别对应固定的密钥句柄方便应用层使用。生成密钥时,必须指定对应的密钥槽和密钥句柄。内部硬件根据接收到的指令生成新密钥,同时将其置入对应的密钥槽中与其密钥句柄绑定。

ETM 也支持非对称密钥对SM2密钥的生成。对于配电终端而言,SM2密钥主要用于身份密钥的生成。

(2)数据加解密

配电终端嵌有ETM 安全芯片的最大优势就在于可以硬件保证密码操作的安全。配电终端涉及的数据都只能在芯片内部加密和解密。向ETM 芯片发出使用对称密码算法进行加密的指令,指定加密密钥句柄,给定待加密的数据,芯片内部完成加密之后返回加密后的数据。解密与之类似。

3.4 基于安全芯片密钥的配电终端状态认证

为保证配电终端应用、数据的安全,必须要保证配电终端状态可信。在配电终端启动运行过程中,ETM 的PCR记录了终端状态,基于身份密钥签名的PCR 即可向远程方证明终端状态,具体流程如图4所示。

配电终端使用身份密钥对PCR 签名;根据签发身份证书的CA 的不同,配电终端向远程方发送的证书也不同,若身份证书由2级CA 发布,则配电终端将身份证书、2级CA 证书随同签名的PCR 一并发给远程方;远程方验证身份证书,若验证通过,则继续用身份证书验证PCR 签名,若验证通过,则将PCR 值与参考值比较,若一致则表明终端状态证明成功,否则证明失败,该终端状态不可信。

4 结束语

与传统的安全解决方案相比,基于可信计算的方案可以为密钥及数据提供硬件级别的保护,并提供远程证明等功能。另外,电力可信模块ETM 的密钥管理与TCM 也有显著差别,ETM 只在芯片内部存储使用数量有限的密钥,无需外部加密存储。嵌有ETM 的配电终端身份证书也不再由芯片生产厂商签发,而是由电力CA 系统中的CA 签发。ETM 芯片内部除了支持使用对称密钥对数据加解密处理,还支持非对称密钥的公私钥操作。

引入了可信计算的配电终端可以实现平台的完整性保护,安全的数据加解密,以及有效的终端状态远程证明,并且可以与现有的电力CA 系统做到无缝结合。

[1]TAO Yuan.Introduction to communication technology in the application of the smart grid [J].Guangxi Electric Power,2013 (159):87-88 (in Chinese).[陶媛.浅谈通信技术在智能电网中的应用 [J].广西电力,2013 (159):87-88.]

[2]Flick T,Morehouse J.Securing the smart grid:Next generation power grid security [M].USA:Elsevier Inc,2011:11-14.

[3]YANG Hongtao,RU Yanfei,SHENG Lijian.Implementation of remote control encryption test software in the distribution network terminal based on OpenSSL [J].Automatic of Electric Power Systems,2012,36 (18):77-81 (in Chinese).[杨洪涛,汝雁飞,盛立健.基于OpenSSL的配电网终端遥控加密测试软件实现方式 [J].电力系统自动化,2012,36(18):77-81.]

[4]Beijing Wise Security Technology Co LTD.The security solutions for distribution terminals[EB/OL]. [2013-01-17].http://club.techtarget.com.cn/space/viewspacepost.aspx?postid =8386(in Chinese).[北京万协通信息技术有限公司.配网终端安全解决方案[EB/OL].[2013-01-17].http://club.techtarget.com.cn/space/viewspacepost.aspx?postid=8386.]

[5]Trusted Computing Group.TCG Software Stack(TSS)Specification Version 1.2Level 1 [EB/OL].[2007-03-07].http://www.trustedcomputinggroup.org/resources/tcg _software _stack_tss_specification.

[6]China Southern Power Grid Co LTD.Southern power distribution automation system specification [EB/OL].http://www.52data.cn/pdzl/pdw/20120723/51871325376.html,2010 (in Chinese).[中国南方电网有限责任公司.南方电网配电网自动化系统技术规范 [EB/OL].http://www.52data.cn/pdzl/pdw/20120723/51871325376.html,2010.]

[7]FANG Mingwei.Research on the security technologies of mobile smart terminal by using trusted computing [D].Wuhan:Huazhong University of Science and Technology,2012 (in Chinese).[方明伟.基于可信计算的移动智能终端安全技术研究 [D].武汉:华中科技大学,2012.]

[8]JIN Beibei,ZHANG Shibin.Trusted computing platform and its current research [J].Journal of Changchun University,2007,17 (2):45-49 (in Chinese).[靳蓓蓓,张仕斌.可信计算平台及其研究进展 [J].长春大学学报,2007,17 (2):45-49.]

[9]TCG.Trusted computing group [EB/OL].http://www.trustedcomputinggroup.org,2013.

[10]Trusted Computing Group.TPM main specification V1.2,reversion 103Part 1-design principles[EB/OL]. [2007-07-09 ]. http://www.trustedcomputinggroup.org/resources/tpm_main_specification.

[11]The State Password Administration.(No.13Announcement)functionality and interface specification of cryptographic support platform for trusted computing [EB/OL]. [2007-12-29].http://www.oscca.gov.cn/Doc/17/News_1133.htm

(in Chinese).[国家密码管理局.(第13号公告)可信计算密码支撑平台功能与接口规范 [EB/OL]. [2007-12-29].http://www.oscca.gov.cn/Doc/17/News_1133.htm.]

[12]YANG Bo.Application and research of the key management mechanism on trusted computing platform [D].Xi’an:XiDian University,2008:28-37 (in Chinese).[杨波.可信计算平台密钥管理机制的应用与研究 [D].西安:西安电子科技大学计算机学院,2008:28-37.]

[13]XU Lijing.Research on secure protocol and key management of trusted computing technology [J].Data Communications,2007 (2):41-45 (in Chinese). [许丽京.可信计算技术安全协议与密钥管理研究 [J].数据通信,2007 (2):41-45.]