可信网络跨域接入技术研究

计 龙,鄢楚平,张先国,张钧媛,张立茹

(华北计算技术研究所,北京100083)

0 引 言

随着移动互联网的迅猛发展,人们对信息交互和共享的要求越来越高,跨越多管理域接入网络访问资源成为一种迫切的需求,信息安全与网络可信的重要性和必要性也日益凸显。当前,跨越不同安全管理域接入网络访问资源,从而实现信息资源的高效共享已经成为信息资源合理配置的一种普遍方式。在高可信网络环境下,为了实现可信跨域接入控制,使可信网络在跨域互联环境下对信息资源进行高效共享成为可能,需要解决安全域间的身份认证与授权管理等问题。

1 TNC的发展与架构

1.1 TNC的发展

“可信计算组织”(trusted computing group,TCG)的前身为 “可信计算平台联盟” (trusted computing platform alliance,TCPA),重组为TCG后加强了对软件安全性的关注,可信计算研究进入了发展的新高潮。2004年5月,TCG成立了可信网络连接分组 (trusted network connection sub group,TNC-SG),相继研究和制定了可信网络连接(trusted network connection,TNC)的架构和相关规范标准,加速了可信计算在网络访问控制和终端安全领域制定开放规范的发展。TNC于2009年5月发布了TNC1.4版本的架构规范,规范中新增了Federated TNC规范,描述了两种跨域场景框架和跨域协议规范;并于2012年5月发布了TNC1.5版本的架构规范,其中增加了管理客户端 (administrative client),其通过IF-MAP (interface for metadata access point)接口与 MAP Server相连接,加强了对MAP Server的管理与控制。

1.2 跨域环境下的TNC体系架构

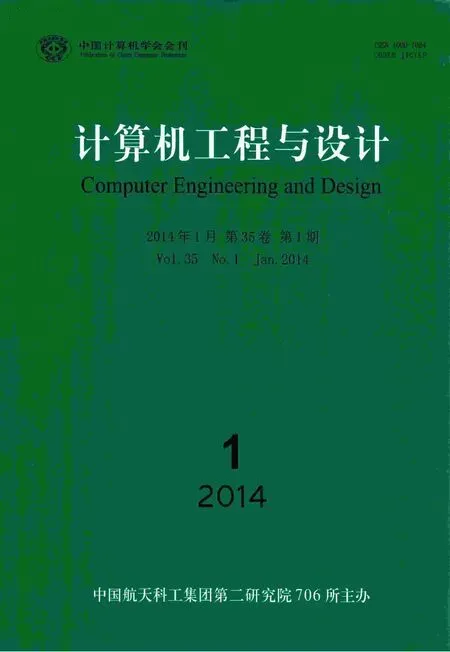

TCG提出的TNC体系架构模型将网络访问控制机制和访问授权机制相结合,新增加了完整性评估层与完整性度量层,可以实现对接入平台的身份认证与完整性验证,通过将现有的访问控制技术和可信计算技术进行结合来实现网络环境的可信。TNC1.5版本中更新了TNC体系架构,新增了管理客户端,通过IF-MAP接口与MAP Server相连接。我们在TNC1.5版TNC体系架构的基础上新增 “跨域管理点”,形成了跨域环境下的TNC体系架构。跨域环境下的TNC体系架构如图1所示。

图1 跨域环境下的TNC体系架构

从逻辑功能的角度来看,可以将TNC体系结构中的组件分成6类,分别是:访问请求者、策略执行点、策略决策点、元数据接入点、元数据接入点客户端和跨域管理点。各个功能组件的详细介绍如下所述:

(1)访问请求者 (access requestor,AR):是请求访问被保护网络的实体。AR由多个功能组件构成,主要包括:网络访问请求者、访问终端以及完整性度量收集器。

(2)策略执行点 (policy enforcement point,PEP):与AR相连接,执行策略决策点所做出的决策结果。PEP只包含策略执行点,策略执行点根据策略决策点的决策结果来实施相应的访问控制。

(3)策略决策点 (policy decision point,PDP):依据预先制定的访问控制策略和本次所获得的访问请求者的平台完整性状态信息来对本次发出访问请求的终端进行可信性判定,并做出是否允许请求接入者访问网络资源的决定。PDP由网络访问授权者、TNC服务器和完整性度量验证器组成。

(4)元数据接入点 (metadata access point,MAP):是用来收集并提供AR的状态信息以便后续策略的制定和实施的实体。MAP组件用来收集其它TNC组件发布的信息,同时响应其它组件对于TNC元素状态信息的 “订阅”或“查询”请求。

(5)元数据接入点客户端 (MAP client,MAPC):是向MAP发布或订阅信息的实体。MAPC中主要包括流控制器 (如内部防火墙、流限制器等)和传感器 (如入侵检测设备、网络病毒检测设备等)。这些设备根据MAP发布的网络状态信息来采取相应的操作,以控制网络来执行可信的操作。

(6) 跨 域 管 理 点 (cross-domain management point,CDMP):与策略决策点相连接,与可信第三方数字证书管理中心交互实现远程双向认证,并对跨越不同管理域的访问请求者进行身份认证与授权管理。采用我们设计的跨域远程双向认证与接入控制协议和跨安全域统一身份认证与授权管理系统,有效实现可信跨域接入控制。

2 跨域远程双向认证与接入控制协议设计

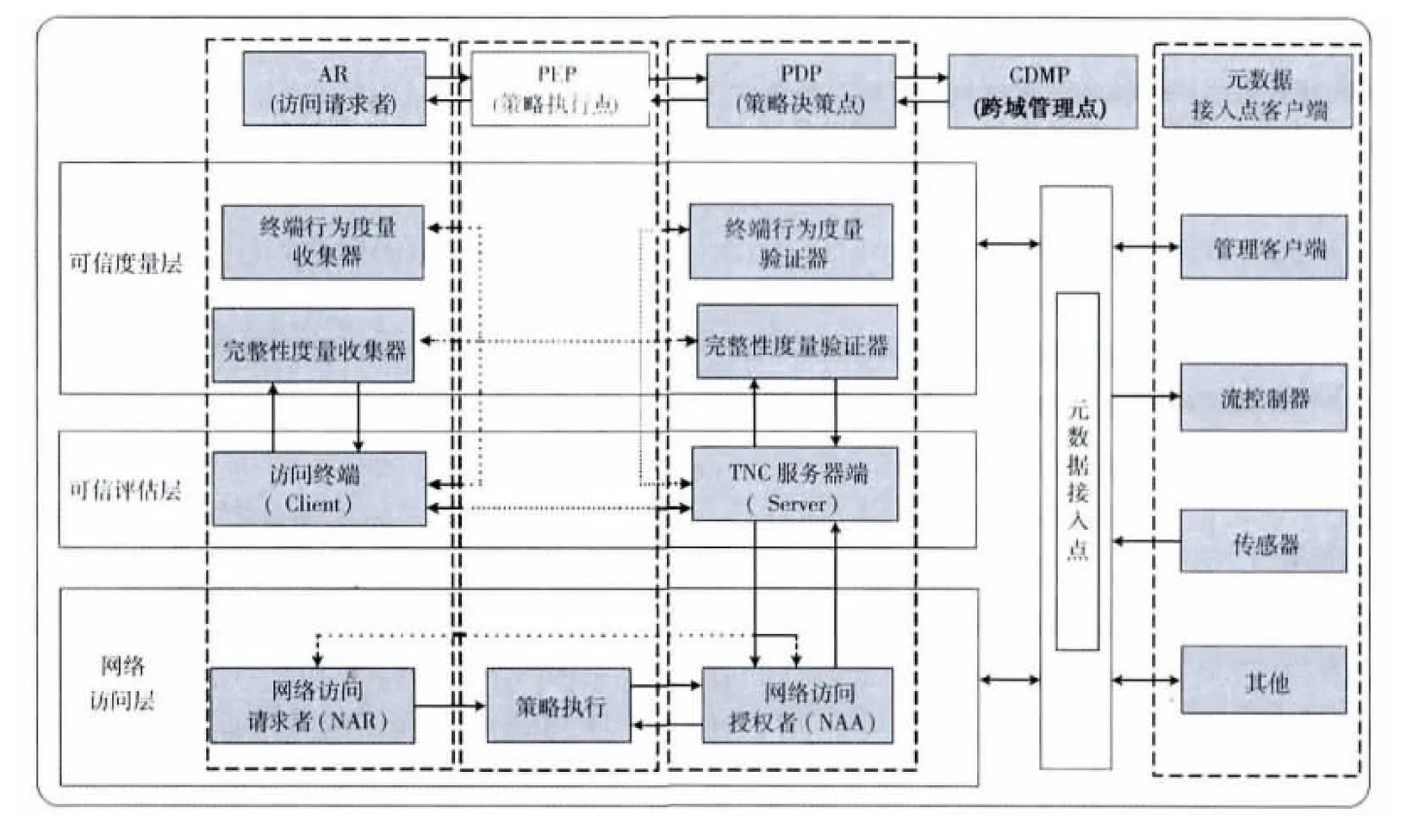

高可信网络对信息交互和共享提出了更高的要求,跨越多管理域访问网络将成为常态,针对跨域环境下终端平台间缺乏有效的双向认证与接入控制机制,我们重点研究突破跨域环境下远程双向认证技术,设计跨域远程双向认证与接入控制协议,为构建高可信网络系统的信息完整和流程可控机制奠定坚实的基础,保障终端平台接入可信与可控,从而实现在跨域环境下终端平台的即时高效接入。如图2所示,为跨域远程双向认证与接入控制示意图。

如图2所示,管理域A的访问请求者AR_A,申请跨域接入管理域B,首先管理域A对AR_A进行身份认证与完整性度量,之后管理域A与管理域B通过数字证书管理中心相互进行远程双向证明与可信验证,确定可信性后,管理域A与管理域B建立跨域可信链接,管理域B向AR_A发送接入决策,并给予相应的访问资源权限。

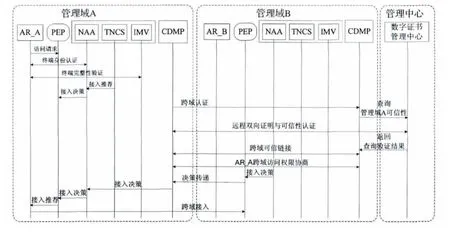

下面详细介绍跨域远程双向认证与接入控制协议流程,如图3所示。

图2 跨域远程双向认证与接入控制

图3 跨域远程双向认证与接入控制协议流程

(1)首先终端AR_A向管理域A的策略执行点PEP发送访问请求与跨域申请。

(2)管理域A的网络访问授权者NAA对AR_A进行终端身份验证,确定其身份。如果验证失败,则拒绝AR_A访问请求。

(3)身份验证通过,由管理域A调用完整性度量校验者(integrity measurement verifier,IMV)根据完整性列表,对AR_A进行终端完整性度量,验证AR_A完整性列表中各个组件的完整性,然后根据验证结果确定AR_A的可信性。如果完整性数据未被篡改,则准许其接入;如果其完整性数据被篡改,则拒绝其接入,并将AR_A进行安全隔离。

(4)管理域B为防止AR_A所属的管理域A被伪造,需要验证其可信性,向数字证书管理中心查询验证管理域A是否可信,同时数字证书管理中心也对管理域B进行可信性验证。如果管理域A的可信性验证通过,则向管理域A远程证明管理域B的可信性,同时向管理域B返回管理域A已验证通过,管理域B直接与管理域A的跨域管理点之间建立可信链接;如果管理域A验证未通过,则向管理域B返回管理域A验证未通过,并将管理域A进行安全隔离。

(5)管理域B的跨域管理点CDMP与管理域A的跨域管理点CDMP协商AR_A的访问资源权限,根据数字证书管理中心评定的安全等级,给予相应的访问资源权限,并由管理域B的NAA发出接入决策。

(6)AR_A通过接入推荐实现跨域接入管理域B,根据被授予的权限对管理域B的资源进行访问查询。

通过以上流程实现高可信网络终端平台远程双向认证与终端节点的跨域接入控制,不仅可验证终端节点宿主管理域A与接入管理域B的可信性,而且通过完整性度量确认了终端节点的完整性,信任链传递确定其可信性,可满足高可信网络对跨域的需求,从而实现跨域环境下的信息共享。

3 跨域认证与授权管理系统的设计和实现

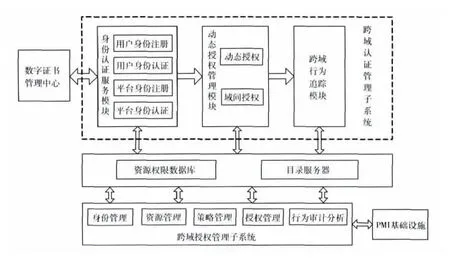

现代化高可信网络对不同管理域、不同层次及不同密级之间的信息交互和共享提出了更高的要求,为支持跨域环境下可信网络接入控制,实现互联环境下的信息资源的高效共享。特别针对信息共享服务的安全保密、权限控制和管理控制的需求,构建以数据为中心的用户资源授权管理系统,实现跨安全域的统一身份认证,以支持跨域授权,全面提升信息系统的数据安全防护和安全共享能力,我们提出了跨域认证和授权管理系统,由跨域认证管理子系统和跨域授权管理子系统组成,如图4所示。

图4 跨域认证与授权管理系统框架

3.1 跨域认证管理子系统

跨域认证管理子系统,由身份认证服务模块、动态授权管理模块和跨域行为追踪模块3部分组成。

身份认证服务模块:是集用户身份注册、用户身份认证与单点登录处理于一体的服务框架。主要功能是对用户身份的全生命周期管理,保证用户身份的真实性同时确保用户一次登录,多次使用,最终实现用户对于系统资源的访问控制。当用户在本域中完成注册后,本域的域间访问控制服务将该用户的基本信息广播到其它域,其它域在目录服务中建立该用户的基本信息。同样的,如果该用户被注销,那么本域的域间访问控制服务通知其它域将该用户的身份信息删除。

动态授权管理模块:分为动态授权、域间授权两大子模块。主要功能是为资源承载等有关应用系统提供统一化的授权管理服务,既保证同一安全域内的权限证书的发布与管理,又能保障跨安全域的权限管理服务。特别是能根据用户执行任务的变化,根据用户的资源访问权限也发生变化的情况,提供用户身份到权限证书的动态授权映射功能。

跨域行为追踪模块:用于对所有用户的所有操作进行详细的日志审计,并支持日志可信检验机制,保证日志的可信,实现对用户的审计追踪功能。

3.2 跨域授权管理子系统

该子系统主要实现用户身份管理、资源管理、数据访问策略管理、用户授权管理、行为审计分析等功能。当系统需要为其它域的用户进行授权时,由域间访问控制服务获取其它域的该用户的全部身份信息,并保存到目录服务器中。

用户身份管理完成用户身份信息的维护,定义用户的主体安全属性,并定义用户的委托授权策略。用户可以分为不同的组,对用户组定义主体安全属性,并对用户组进行增、删、改、查等操作。

用户授权管理是生成权限角色,对用户和用户组赋予不同的角色,并调用PMI基础设施的服务生成用户权限属性证书。

行为审计分析主要完成对用户操作日志的数据挖掘,记录、分析和检查用户行为及系统状况,判断其是否符合预定的安全策略。通过分析和检查发现系统存在的安全漏洞和威胁,并对其造成的后果进行分析、评估和报告。

4 安全性分析

跨域远程双向认证与接入控制协议设计中我们采用数字证书管理中心作为可信第三方认证的方式有效避免了中间人攻击的漏洞,使跨域身份认证过程更加安全可信。

跨域认证采用双向身份认证,既要保证网络的安全,也要保证终端能接入到一个可信的网络中。在实施过程中采用了EAP-TTLS协议实现双向身份认证,在TLS隧道建立阶段通过验证服务器提供的证书,证明了网络的可信性,确保终端接入到一个可信的网络中。在随后的TLS隧道内认证终端的身份并度量平台完整性,确保了终端的合法性。TLS隧道的会话密钥是在TLS建立阶段由会话双方协商出来的,只有会话双方可以获得,使用该密钥加密的消息不可能被第三方获得,从而保证隧道内进行的身份验证和平台完整性度量过程的安全性。基于隧道的保护,内层的身份认证方法和平台度量在安全方面的考虑就较少了,以传递认证过程中的数据交换为主,尽可能减少协议复杂性和传输开销。

跨域认证与授权管理系统采用统一的身份认证方式,有效解决了用户跨管理域后安全等级评定的难题,在管理中心存储统一的身份标识,将数据同步给各个管理域后,各管理域则根据统一身份标识与自己系统中的安全等级相匹配,用户跨域接入后根据其安全等级访问相应的资源,实现了高效地跨域接入,简化了系统管理,使得跨域身份管理及数据同步的工作量和难度成倍降低。

5 结束语

本文在TNC架构的基础上,根据高可信网络对信息交互和共享更高的要求,设计了跨域远程双向认证与接入控制协议流程,有效地实现了远程双向认证与跨域接入控制。并在此基础上设计了跨域认证和授权管理系统,实现了跨安全管理域的统一身份认证,可有效地支持跨域授权管理,全面提升高可信网络信息系统的数据安全防护和安全共享能力,实现可信网络跨域环境下信息资源的高效共享。在下一步的工作中,我们将针对完整性度量机制基于静态完整性、缺乏动态度量的现状,提出较为完整的系统度量模型,深入研究动态度量技术。

[1]ZHANG Huanguo,CHEN Lu,ZHANG Liqiang.Research on trusted network connection[J].Chinese Journal of Computer,2010,33 (4):706-717 (in Chinese).[张焕国,陈璐,张立强.可信网络连接研究[J].计算机学报,2010,33(4):706-717.]

[2]SHEN Changxiang,ZHANG Huanguo,WANG Huaimin,et al.Research and development of trusted computing[J].Science China:Science Information,2010,40 (2):139-166 (in Chinese).[沈昌祥,张焕国,王怀民,等.可信计算的研究与发 展[J]. 中 国 科 学: 信 息 科 学,2010,40 (2):139-166.]

[3]TCG Web Site[EB/OL].[2012-10-25].https://www.trustedcomputinggroup.org.

[4]TNC Web Site[EB/OL].[2012-11-20].https://www.trustedcomputinggroup.org/network/.

[5]YU Aimin,FENG Dengguo, WANG Dan.Property-based remote attestation model[J].Journal on Communications,2010,31 (8):1-8 (in Chinese).[于爱民,冯登国,汪丹.基于属性的远程证明模型[J].通信学报,2010,31 (8):1-8.]

[6]TCG trusted network conNect TNC architecture for interoperability specification version 1.5[EB/OL].[2012-05-04].http:// www.trustedcomputinggroup.org/resources/tcg _architecture_overview_version_15.

[7]TCG trusted network connect federated TNC specification version 1.0revision 26[EB/OL] .[2009-05-18].https://www.trustedcomputinggroup.org.

[8]LUO Anan,LIN Chuang,WANG Yuanzhuo,et al.Security quantifying method and enhanced mechanisms of TNC[J].Chinese Journal of Computers,2009,32 (5):887-898 (in Chinese).[罗安安,林闯,王元卓,等.可信网络连接的安全量化分析与协议改进[J].计算机学报,2009,32 (5):887-898.]

[9]Trust@FHH.What is TNC@FHH?[EB/OL].[2008-11-30].http://trust.inform.fh-hannover.de/joomla/index.php/about.

[10]MA Zhuo,MA Jianfeng,LI Xinghua,et al.Provable security model for trusted network connect protocol[J].Chinese Journal of Computer,2011,34 (9):1669-1678 (in Chinese).[马卓,马建峰,李兴华,等.可证明安全的可信网络连 接 协 议 模 型[J]. 计 算 机 学 报,2011,34 (9):1669-1678.]

[11]LI Xiaoyong,GUI Xiaolin.Trust quantitative model with multiple decision factors in trusted network[J].Chinese Journal of Computer,2009,32 (3):405-416 (in Chinese).[李小勇,桂小林.可信网络中基于多维决策属性的信任量化模型[J].计算机学报,2009,32 (3):405-416.]

[12]Jouni Malinen.Linux WPA/WPA2/IEEE 802.1Xsupplicant[EB/OL].[2012-03-31].https://hostap.epitest.fi/wpa_supplicant/.

[13]TCG specification trusted network connect IF-MAP revision 25[EB/OL].[2008-01-04].https://www.trustedcomputinggroup.org.

[14]Network RADIUS Inc TheFreeRADIUS Project[EB/OL].[2011-09-30].http://freeradius.org.

[15]JIN Xin,WANG Jing,LI Wei.Extended privilege management model based on RBAC[J].Computer Systems & Applications,2012,21 (6):20-24 (in Chinese).[金鑫,王晶,李炜.基于RBAC的扩展权限管理模型[J].计算机系统应用,2012,21 (6):20-24.]