基于图像的隐写算法性能评价体系研究

马秀莹

(上海应用技术学院 计算机科学与信息工程学院,上海201418)

0 引 言

隐写术 (steganography)[1-8]作 为 信 息 隐 藏 技 术 的 重 要分支,是信息安全中的重要课题。与信息隐藏算法的研究成果相比,信息隐藏系统性能分析和评估方面的研究还有待进一步提高。目前的研究大都集中在对信息隐藏系统某一方面性能的评估,或某种算法的评估,缺乏整体的、系统的评价算法的有效方法。

随着信息隐藏技术研究的深入,各种隐写算法层出不穷。如何在现有的定量评估某种算法的基础上,构建一个评价体系,迅速确定算法性能的优劣,并根据大量的实验数据指导算法的选择与改进,成为信息隐藏技术的一大热点和难点[9,10]。

1 图像隐写评价体系

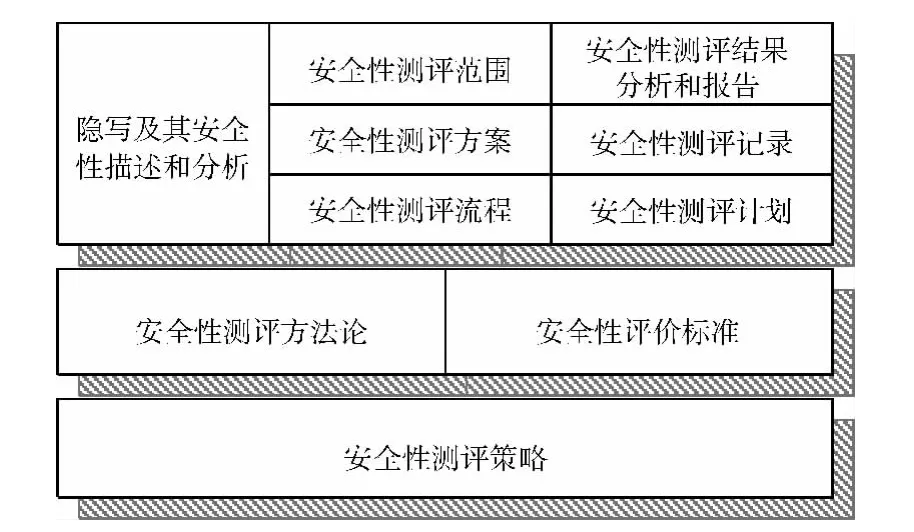

目前,国内外对于信息隐藏评价理论的研究,主要集中在数字水印评价技术的研究。在深入分析数字水印系统性能评价研究方法与现状的基础上[11],结合图像隐写算法的特性,提出了图像隐写评价体系如图1所示。

图1 图像隐写评价体系

2 隐写指标体系

算法或软件的评价指标及相关参数、测试方法构成指标体系。为了全面反映图像隐写算法的性能,按照全面性和重要性相结合,指标结构相对稳定性与内容动态性相结合,定量指标和定性指标相结合,确保统计上的可行性和准确性的原则建立指标体系。

(1)不可感知性指标:评价掩密图像所具有的在视觉上不被感知的特性,不可感知性是隐写算法的最基本要求。

继承了水印系统失真度的描述指标PSNR,采用改进的彩色图像峰值信噪比CPSNR[12]。同时,提出了基于人类视觉系统的不可感知性指标CHPSNR[13]。由于信息隐藏的本质机理不是简单的信号与噪声的关系,所以PSNR及CPSNR不宜用作信息隐藏算法的评价指标,结合人类视觉系统 (HVS)的客观评价指标CHPSNR,其评价结果反映了HVS的亮度掩蔽,对比度掩蔽和色彩掩蔽特性,与主观评价结果一致,能够充分描述隐写算法的不可感知特性。

(2)统计安全性指标:从统计特征角度描述隐写算法或软件安全性。

不可感知性指标主要是从视觉上描述隐写算法或软件的安全性,统计安全性指标,通过净图和掩密图像分布之间的统计差异评价隐写算法的安全性。

(3)抗检测性指标:描述隐写算法抵抗隐写分析算法或软件检测的能力。

除了视觉和统计特征之外,提出抗检测性指标,又可以根据隐写分析的特征,分为抗标记检测性和抗统计检测性指标。

(4)容量指标:评价隐写算法是否具有限定每一次隐写过程都能保证嵌入信息的容量小于最大安全容量的性能。

数字水印评价中对于容量指标的概念描述,对于最大嵌入容量和最大安全容量指标具有指导意义,最大安全容量指标按照不同要求分为抗视觉检测最大安全容量,抗统计安全分析最大安全容量和抗隐写检测最大安全容量。

(5)鲁棒性指标:评价掩密图像受到攻击后,保持加载的秘密信息的能力。

鲁棒性指标BER是评价数字水印系统的最重要的指标,因此,数字水印评价方法中对于鲁棒性的研究相对比较完善,而隐写算法对于鲁棒性的要求相对较低,因此,数字水印评价中关于鲁棒性的描述以及鲁棒性攻击测试工具,都可以用来评价隐写算法的鲁棒性。

(6)抗利用性指标:评价隐写算法防止第三方攻击的能力。通过对密钥分配方式的考察,评估隐写算法的抗利用性。

在此基础上,建立图像隐写分级评价指标体系,以不可感知性指标为例:

(1)不可感知性 (一级指标)

3 隐写测评体系

目前,关于数字水印评价技术的研究中,主要偏重于测试平台的研究,没有形成完善的测评体系,因而不能对数字水印算法的性能进行统一的评价。运用测评体系对图像隐写算法的指标进行测试并进行分析,从而获得算法的评价等级。本文在分析图像隐写算法特性的基础上,提出了图像隐写安全性测评体系。

3.1 测试图库

测试图库为测试提供测试数据源,完备的测试图库是精确测试的基础。

测试图库由干净图库、密文库和掩密图库三部分组成。

干净图库来源于数码相机,扫描仪,计算机合成图像和国外可信图像测试或水印测试网站,包括华盛顿大学的CBIR图像库[14],J.H.van Hateren建立的灰度图像库[15]和南加州大学的USC-SIPI图像库[16]。对净图库按照色彩特征、纹理特征、图像尺寸大小、图像内容、格式特征进行分类管理。

密文库存放要嵌入的秘密信息,用于生成预制备掩密图库,作为适用于测试平台的内置掩密图片源。当测评人员需要使用自己准备的净图,现场生成掩密图库时,也可以调用该密文库。密文库按照文件大小排序,并按顺序标号作为相应的文件名。

利用隐写算法库中的各种隐写算法,将密文库中的秘密信息嵌入分类管理的净图库中,生成测试用掩密图库。除按图像特征属性外,还需按照使用的隐写算法,按照隐写容量分类。

3.2 图像隐写安全性测评体系

从测评框架、测评策略、测评方法和测评工程等方面描述测评体系。

(1)测评框架

图像隐写算法或软件安全性测评框架主要分为三大部分:①最下层为系统安全测评策略,它考虑了整个系统安全测评所涉及的各种因素,是构建整个系统安全测评的基础;②中间层是系统安全测评的测评方法;③最上层是系统安全测评工程,它又分为两个部分,左侧为被测系统及其安全性分析和描述,这是安全性测评工程的输入和前提;右侧是系统安全性测评涉及的内容。

隐写安全性测评框架如图2所示。

(2)测评策略

制定测评策略是进行安全测评的先决条件。它需要分析评估与测评相关的各种因素,主要包括:①安全性测评需求因素:考虑图像隐写算法或软件的不同用途,以突出重点为原则制定安全策略。当隐写算法或软件应用于秘密信息通信时,不可感知性和抗隐写检测是最为重要的;当隐写算法或软件应用于适应各种信道的通信时,抗容量估计是最为重要的;当隐写算法或软件应用于数字媒体版权保护时,鲁棒性是最为重要的;当隐写算法或软件应用于电子商务时,抗利用是最为重要的;②技术环境因素:随着信息隐藏技术的发展,图像隐写算法不断涌现,因此在测评和衡量系统安全性时,必须有一定的前瞻性,以保证测评的有效性。

图2 隐写安全性测评框架

(3)测评方法

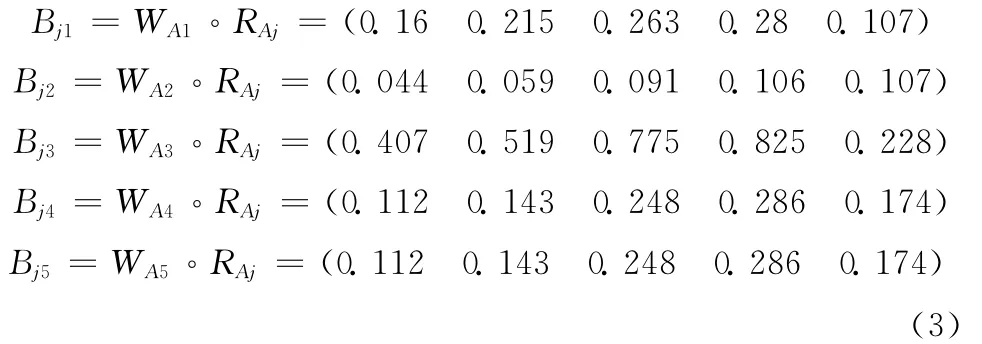

安全性测评的目的是发现隐写算法或软件的设计和实现过程中导致系统安全性降低的缺陷,重点在于测评隐写软件的安全功能和性能,因此,找出能够反映隐写算法或软件安全性能的测评点,即测评指标,对隐写算法或软件安全性进行全方位的测评。图像隐写安全性测评方法如图3所示。

图3 图像隐写安全性测评方法

(4)测评工程

系统安全测评工程是安全测评方法的实际应用和扩展,主要分为两部分:①被测图像隐写算法及其安全性描述与分析;②实际的安全测评包括安全测评流程,安全测评方案,安全测评范围,安全测评计划,安全测评记录,安全测评结果分析和报告输出。

4 隐写综合测评体系

在对隐写算法的测评体系进行深入研究的基础上,对隐写算法的性能进行综合测评是十分必要的。通过综合测评,对图像隐写算法的性能等级进行评定。综合评价不仅能够用来评估这些算法的性能,同时也可以找出在特定需求下,性能较优的算法。

当要评判的系统较复杂或影响因素较多时,仅由一级模型进行评判往往显得比较粗糙,不能很好地反映事物的本质。因此,本文采用二级模糊综合评估模型对图像隐写算法的性能进行综合评价。

5 图像隐写评价体系应用

5.1 一级模糊综合评估

(1)根据指标体系建立性能指标集,包括一级指标A,二级指标B,三级指标C。

(2)建 立 模 糊 评 语 集 V = {V1,V2,V3,V4,V5}={优,良,中,差,极差 }。

(3)使用AHP算法确定各级指标的模糊权向量。

(4)构造单因素评价集,将各单因素评价集作为行构成矩阵,得到算法综合评估矩阵。

(5)确定综合评价模型,求出模糊综合评价集。

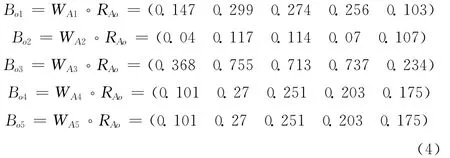

对于hide in picture算法

对于stash it算法

对于jsteg算法

对于outguess算法

(6)一级模糊综合评估结果

按照综合评判模型Μ(∧,∨),根据最大隶属度原则,认为hide in picture算法性能为 “忧”,stash it算法性能为“中”,jsteg算法性能为 “差”,outguess算法性能为 “良”,因此性能从高到低依次为hide in picture、outguess、stash it、jsteg。

按照综合评判模型Μ(,∨),算法性能从高到低依次为hide in picture、outguess、stash it、jsteg。

按照综合评判模型Μ(∧,⊕),算法性能从高到低依次为hide in picture、outguess、jsteg、stash it。

按照综合评判模型Μ(∧,+),算法性能从高到低依次为hide in picture、outguess、jsteg、stash it。

按照综合评判模型Μ(,+),算法性能从高到低依次为hide in picture、outguess、jsteg、stash it。

5.2 二级模糊综合评价

通过一级模糊综合评估结果可以看出,采用不同的综合评价模型,所得的评价结果不同,因此,采用二级模糊综合评估方法解决此问题。首先根据实际需要,对选用的不同模型赋予不同的权值。我们的目的是在综合考虑各因素的前提下,评价所有算法或软件性能优劣。Μ(,+)模型适用于要求总和最大的情形,因此赋予最大权值0.4,而对于单项评判最优就能作为综合评判最优的主因素突出型 Μ(∧,∨),Μ(·,∨),Μ(∧,⊕)赋予最小权值0.1。

即A0= (0.1,0.1,0.1,0.3,0.4)。

对于hide in picture算法,以Bh1,Bh2,Bh3,Bh4,Bh5作为行构成二级综合评价矩阵

对A0和R0h采用加权平均模型Μ (,+)进行二级综合评价,即

类似地,可以得到stash it,jsteg,outguess算法的二级模糊综合评价集

根据最大隶属度原则,算法性能从高到低依次为hide in picture、outguess、jsteg、stash it。

通过以上实验可以看出,利用本文提出的图像隐写评价体系对典型的隐写算法的性能进行等级评定的实验结果与理论分析一致,验证了本文提出的评价体系的正确性和有效性。

6 结束语

信息隐藏技术涉及计算机、通信、编码、信号处理、数理统计、视听觉特征等知识和技术,是一个跨学科的新领域。研究人员不断提出新的隐写方法,有些方法不久就被证实是可检测的,这个结果又推动了隐写算法的开发人员提出新的隐写算法。因此,有必要建立公平、统一的评价标准对隐写算法的性能进行综合评价,以促进信息隐藏技术的不断发展。

实验结果表明,本文提出的图像隐写算法评价体系,能够对不同隐写算法的性能进行评价。不断丰富测评指标,使评价标准更加适应不断发展变化的信息隐藏技术是下一步的研究内容。

[1]Jessica Fridrich,Kodovsk J.Multivariate Gaussian model for designing additive distortion for steganography [C]//Vancouver:IEEE ICASSP,2013.

[2]Jessica Fridrich,Kodovsk J.Steganalysis in resized images[C]//Vancouver:IEEE ICASSP,2013.

[3]Holub V,Jessica Fridrich.Digital image steganography using universal distortion [C]//Workshop,Montpellier,France:1st IH&MMSec,2013.

[4]Ker A D,Jessica Fridrich,Bas P,et al.Moving steganography and steganalysis from the laboratory into the real world [C]//Workshop,Montpellier,France:1st IH&MMSec,2013.

[5]Jessica Fridrich,Petr Lisonek,David Soukal.On steganographic embedding efficiency [G].LNCS 4437:Alexandria,VA:8th International Workshop on Information Hiding,2008:282-296.

[6]Filler T,Jessica Fridrich.Steganography using Gibbs random fields[C]//Rome,Italy:Multimedia &Security Workshop,2010:199-212.

[7]Jessica Fridrich,Filler T.Gibbs construction in steganography[J].Forensics and Security,2010,5 (4):705-720.

[8]Jessica Fridrich,Filler T.Design of adaptive steganographic schemes for digital images [G].LNCS 7880:San Francisco,CA:Electronic Imaging,Media Watermarking,Security and Forensics XIII,2011:1-14.

[9]Pevn T,Jessica Fridrich.Benchmarking for steganography[C]//LNCS 5284:Santa Barbara,CA:10th International Workshop Information Hiding,2008.

[10]Andrew D Ker.The ultimate steganalysis benchmark [C]//Dallas,Texas,USA:MM&Sec,2007:1-7.

[11]MA Xiuying,LIN Jiajun.Prospects and current studies on performance evaluation of digital watermarking [J].Computer Engineering & Design,2009,30 (22):5233-5238 (in Chinese).[马秀莹,林家骏.数字水印系统性能评价研究的现状与展望[J].计算机工程与设计,2009,30 (22):5233-5238.]

[12]Hamad Hassan M,Gilani S A M.A fragile watermarking scheme for color image authentication [C]//Proceedings of World Academy of Science,Engineering and Technology,2006:312-316.

[13]MA Xiuying,LIN Jiajun.Performance evaluation of information hiding [J].Journal of Image and Graphics,2011,16 (2):209-214(in Chinese).[马秀莹,林家骏.信息隐藏性能评价方法[J].中国图象图形学报,2011,16 (2):209-214.]

[14]CBIR Image Database.University of Washington [DB/OL].[2011-06-20].http://www.cs.washing-ton.edu/research/imagedatabase/groundtruth/.

[15]Hlab image database [DB/OL].[2010-03-10].http://hlab.phys.rug.nl/imlib.

[16]USC-SIPI image database [DB/OL].[2011-06-20].http://sipi.usc.edu/database/.