基于有限域运算的图像加密算法

张 健,陈 岩,候 畅,吴 研

(东北林业大学 信息与计算机工程学院,黑龙江 哈尔滨 150040)

基于有限域运算的图像加密算法

张 健,陈 岩,候 畅,吴 研

(东北林业大学 信息与计算机工程学院,黑龙江 哈尔滨 150040)

在数据加密标准中,AES是目前比较先进的商用加密标准。在AES算法中,有限域理论是算法的核心,具有安全性高的特点,但单独应用有限域运算使得加密速度显著降低。基于此,将以有限域算法为基础,结合混沌映射,提出一种基于有限域和混沌理论的图像加密算法。利用混沌理论的快速性和安全性,以及有限域具有的安全性,实现图像加密的安全性。通过实验分析可以得出,算法具有加密效果好、抗剪切攻击、抗噪声攻击、加密速度快、安全程度高的特点。

AES;有限域;图像加密;混沌理论

AES算法是替代DES加密标准的新的国际商业民用标准密码体制,至今还无人能破译,其安全性的核心就是算法是在数学中的有限域进行运算[1]。有限域是目前为止原理不难理解但运算较为复杂的一种方法。尽管AES是国际的加密标准,安全性很高,但AES算法通常是用来加密具有很小信息量的信息,因为AES整个算法的加密流程比较复杂,加密速度很慢,不适合加密具有大数据量的信息,尤其是图像信息。但AES加密体制中的有限域理论可以被抽出来进行图像的加密,因为单纯有限域加密的速度可以满足正常图像的加密处理。目前,针对图像加密的算法很多,包括应用数学变换的加密算法[2-4]和基于混沌理论的加密算法[5-8]。但基于有限域进行加密的方法不是很多,通常都是与混沌理论综合运用。本文将针对目前这些算法存在的问题进行分析,提出一种可有效增加安全性和加密速度的图像加密算法,并通过实验验证算法的有效性和可用性。

1 有限域理论

AES(Advanced Encryption Standard)算法是高级加密标准算法,它的出现是因为随着对称密码的发展,以前使用的数据加密标准DES(Data Encryption Standard)算法由于密钥长度较小(56位),已经不适应当今数据加密安全性的要求,因此,后来由Joan Daeman和Vincent Rijmen提交的Rijndael算法被提议为AES的最终算法。AES算法所能支持的密钥长度可以为128位、192位、256位(也即16、24、32个字节)。加之算法本身复杂的加密过程使得该算法成为数据加密领域的主流。

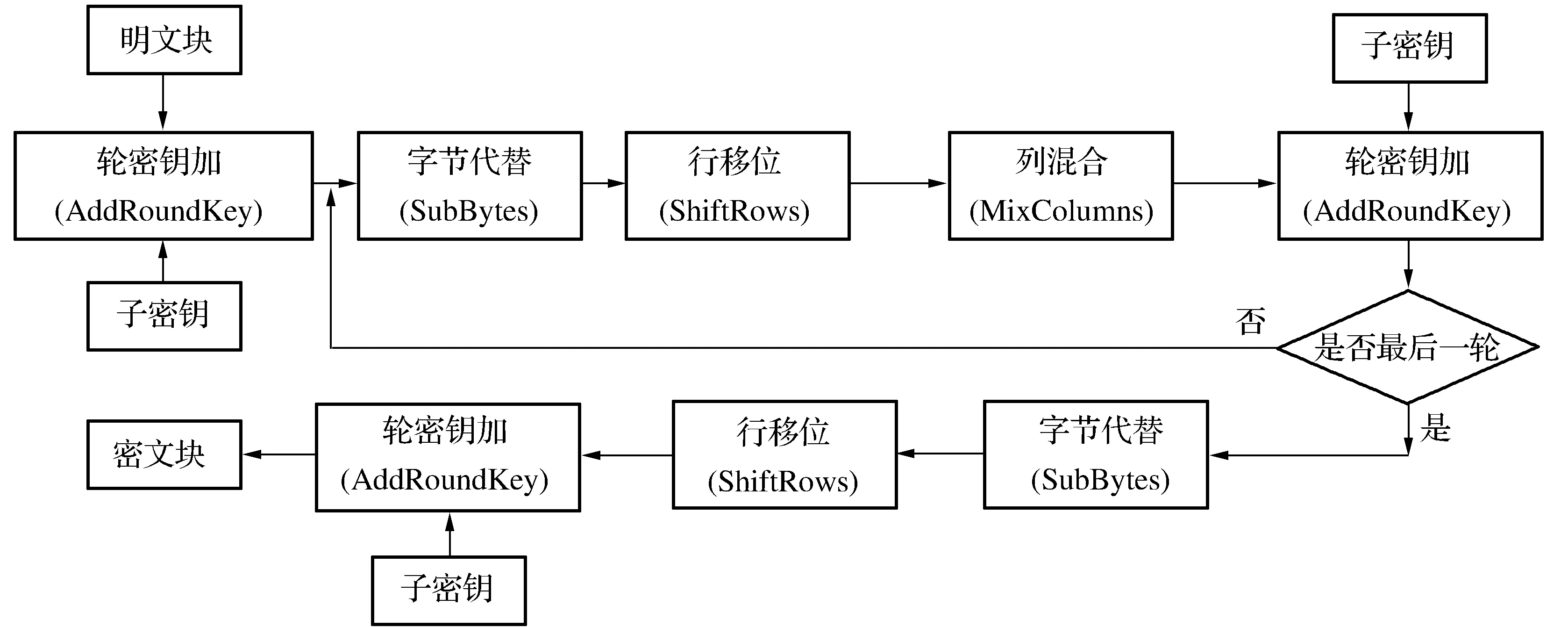

AES算法的流程如图1所示。

在AES算法中,所有运算都是在有限域当中进行的。通常的数学运算都是在实数域中进行,而AES算法则是在有限域中进行。

图1 AES算法流程

2 基于有限域的图像加密算法

本文的加密算法是将有限域理论和混沌理论相结合。混沌理论采用简单有效的一维混沌映射,目的是加快加密的速度。一维Logistic映射

Xn+1=μXn(1-Xn).

(1)

其中,μ∈(0,4],Xn∈(0,1)。当μ>3.57时(通常取4),从初值X0开始,迭代生成的序列是混沌的,该序列在(0,1)区间内是均匀置乱且无周期的,呈现混沌状态。

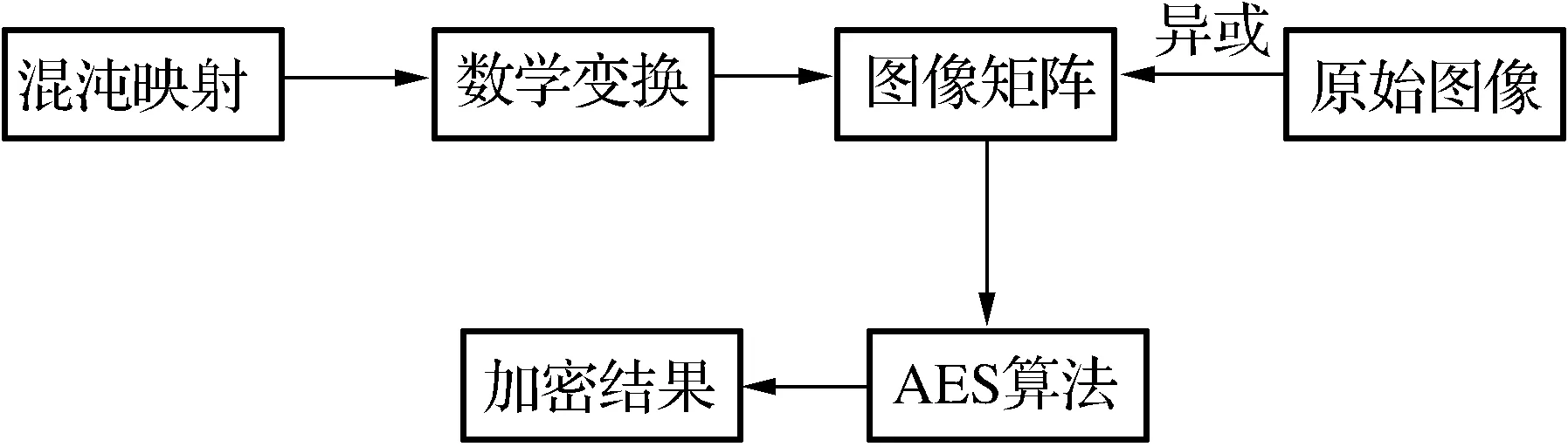

加密的基本步骤如图2所示。

图2 加密原理及流程

在式(1)的一维混沌映射中,给定两个初始值x0,y0,产生两个随机序列,每个序列的值取值范围是(0~1)。将这两个序列按照式(2)进行变换,即将小数扩大1000倍后再对256求余,目的是使序列的值在0~255之间,满足图像像素值的要求。

A=(xn×1000)mod256,

B=(yn×1000)mod256.

(2)

将一维序列转化成二维图像矩阵,大小为图像的大小M×N。

AM×N=An,

BM×N=Bn.

(3)

将原始图像K1按照式(4)、式(5)进行二进制的位置变换。

K2=K1⊕A,

(4)

K3=K2·A.

(5)

式中:⊕表示有限域加法,·表示有限域乘法。

K3进行转置操作。

K4=K3′.

(6)

K4和B异或得到K5。

K5=K4⊕B,

(7)

K6=K5·B.

(8)

具体的加密步骤为:

1) 给定混沌映射的初值x0,y0;

2) 混沌产生两个序列,将小数扩大1000倍后再对256求余,得到序列A,B;

3) 将序列A,B和C转化成二维图像矩阵;

4) 按照式(4)和式(5)进行有限域上的加法和乘法运算,得到K3;

5)K3进行转置得到K4;

6) 按照式(7)和式(8)进行有限域上的加法和乘法运算,得到K6,K6就是加密后的图像。

3 实验结果及分析

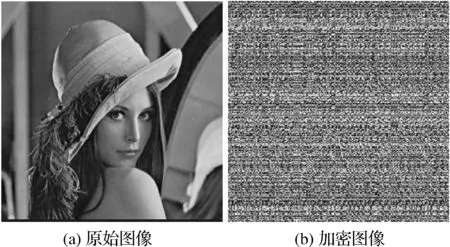

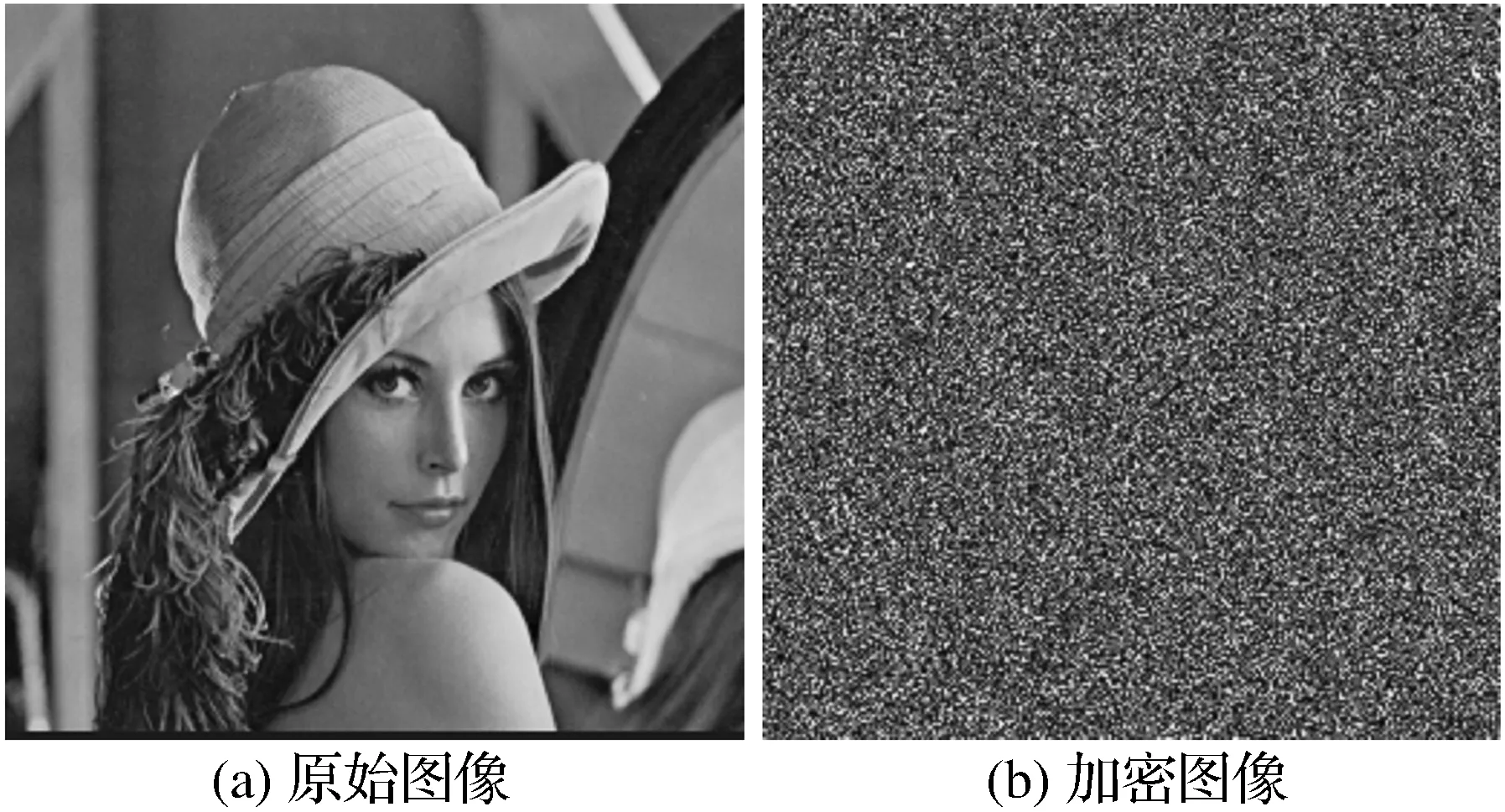

混沌映射的参数x0=0.64,y0=0.33。256×256图像的加密效果如图3所示。从图中可以看出达到了比较理想的加密效果。

图3 256×256 图像的加密效果

改变混沌映射的参数x0=0.44,y0=0.43。256×256图像的加密效果如图4所示。从图中可以看出参数的改变不影响图像加密的效果。

图4 改变参数后256×256 图像的加密效果

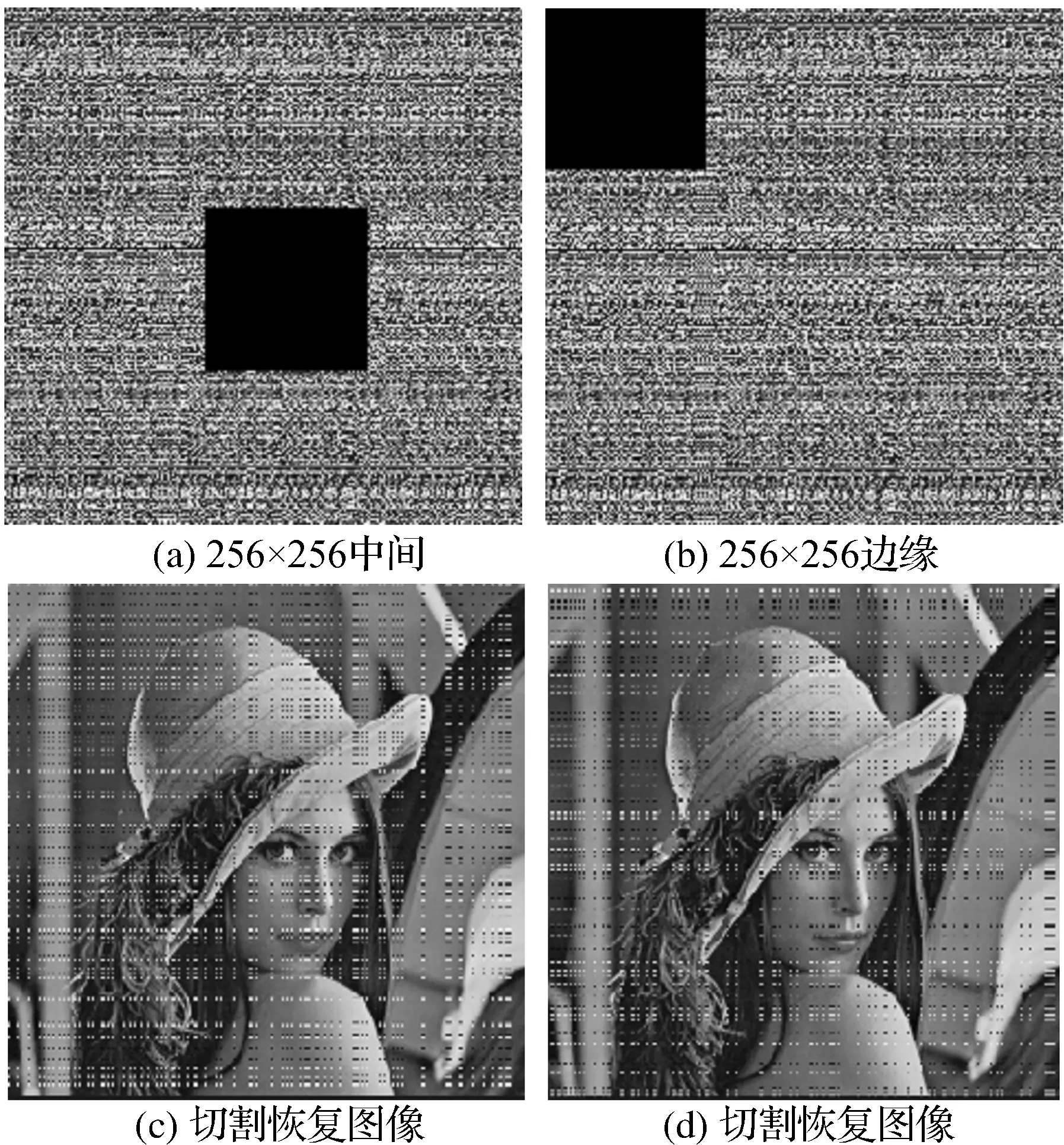

3.1 切割攻击分析

针对图3的加密图像进行切割分析,如图5所示。

图5 256×256 图像的切割攻击分析

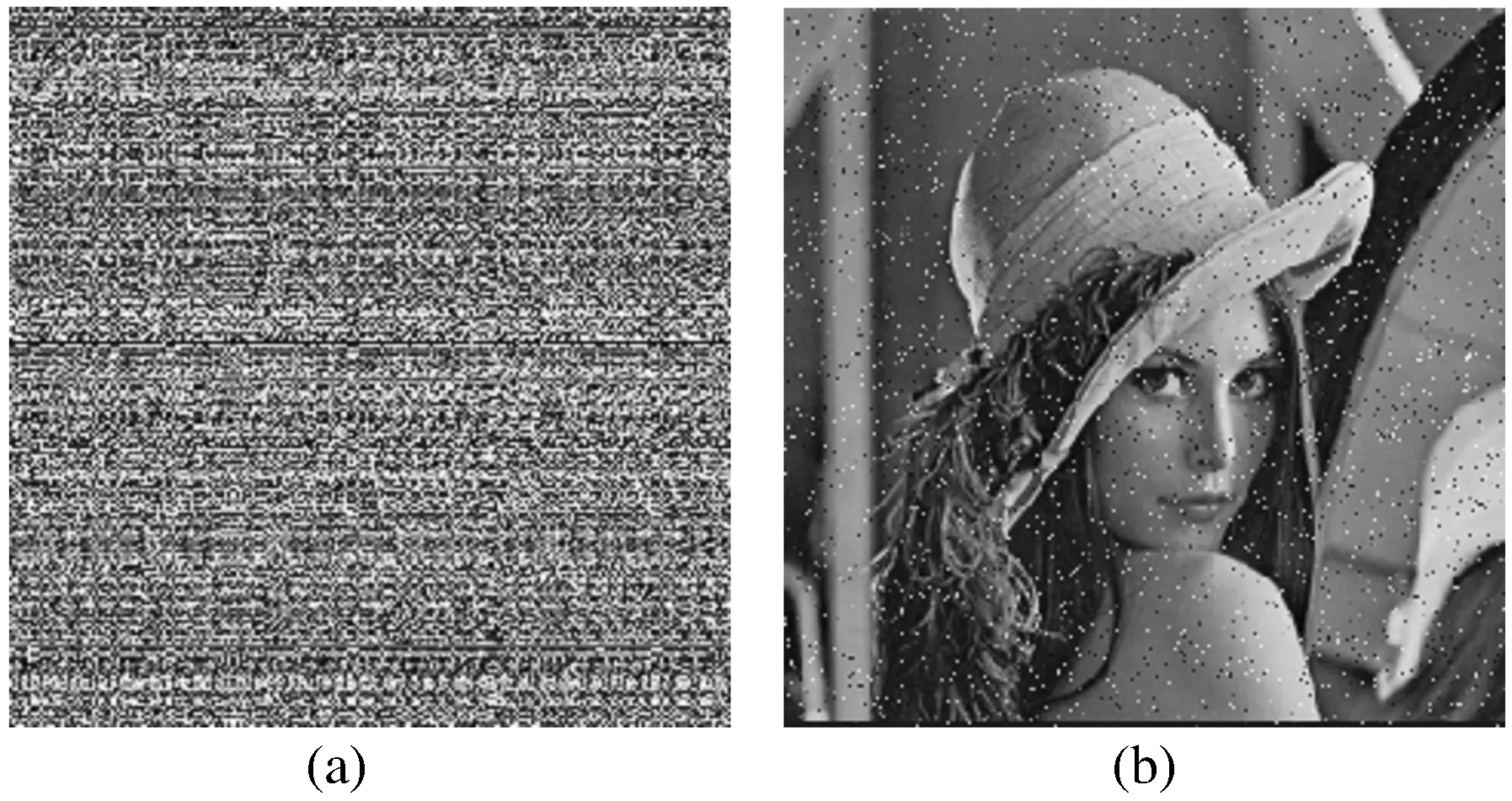

3.2 噪声攻击分析

图6 256×256 图像的椒盐噪声攻击分析

针对lena图像,图6是椒盐噪声攻击分析,从实验结果可以看出,虽然图像有不同程度的干扰,但仍然可以看出原始图像的重要信息。3.3 速度与敏感性分析

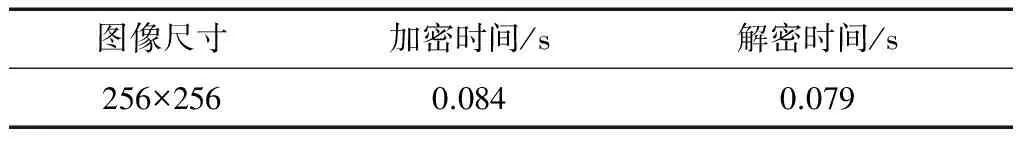

表1是针对图3进行时间分析的结果,加解密速度可以满足通常的要求。

当进行解密时,由于混沌映射对初值的极度敏感性,即使初值的一点点变化也无法解密出原始图像。

表1 加解密时间分析

在图3的加密过程中,如果将混沌映射的参数改成x0=0.640 01,y0=0.33。加解密效果如图7所示。

图7 256×256 图像的加密解密效果

4 结束语

将AES密码体制中的有限域理论和混沌理论相结合,提出了一种既满足速度要求,又满足安全性要求的图像加密算法。从图像的加密效果、切割攻击分析、噪声攻击分析、速度与敏感性分析、直方图等进行分析,并进行了对比实验,均得到了很好的加密结果。

[1]文昌辞,王沁,苗晓宁.数字图像加密综述[J].计算机科学,2012,39(12):6-9.

[2]孙劲光,汪洁,孟祥福.改进的Fibonacci 双置乱图像加密算法[J].计算机科学,2012,39(11):249-253.

[3]WENG-LONG C,SHU-CHIEN H,WEICHENG L K.Fast parallel DNA-based algorithms for molecular computation: discrete logarithm[J].J Supercomputing,2011,5(6):129-63.

[4]舒永录,张玉书,肖迪.基于置乱扩散同步实现的图像加密算法[J].兰州大学学报: 自然科学版,2012,48(2): 113-116.

[5]SINGH N,Gyrator transform-based optical image encryption[J].chaos,Optics and Lasers in Engineering,2009,47(5):539-546

[6]TONG X,CUI M.Image encryption with compound chaotic sequence cipher shifting dynamically [J].Image Vision Computing,2008,21(6):843-50.

[7]PATIDAR V.A robust and secure chaotic standard map based pseudorandom permutation-substitution scheme for image encryption[J].Optics Communications,2010,284(19):4331-4339.

[8]徐刚,张亚东,张新祥,等.基于交替迭代混沌系统的图像加密算法[J].北京科技大学学报,2012,34(4):464-470.

An image encryption algorithm based on binary finite field operation

ZHANG Jian,CHEN yan,HOU Chang,WU Yan

(School of Information and Computer Engineering,Northeast Forestry University,Harbin 150000,China)

In the data encryption standard,AES is a relatively advanced commercial encryption standard.In the AES algorithm,the finite field theory is the core of the algorithm,which has the characteristic of high security.Only using finite field operations can make the encryption speed significantly reduced.Based on this,it proposes an image encryption algorithm based on chaos theory and finite domain,which is combined with the chaotic mapping and binary finite field.Chaos theory has rapidity and security,as well as the finite field,so the image encryption has the character of security.Through the experimental analysis,the algorithm has good encryption effect,anti-attacking,anti-noise attack,and encryption speed,high degree of safety features.

AES;binary finite field;image encryption;chaotic mapping

2014-06-12

黑龙江省教育厅科学技术研究项目(12533006)

张健(1980-),男,副教授,博士,研究方向:信息安全;网络安全.

TP391

A

1671-4679(2014)06-0037-03

郝丽英]