电力二次系统安全防护探讨

王 辉

(湖南芷江蟒塘溪水利水电开发有限责任公司,湖南 怀化 419100)

电力二次系统安全防护探讨

王 辉

(湖南芷江蟒塘溪水利水电开发有限责任公司,湖南 怀化 419100)

首先阐述了电力二次系统安全防护总策略,然后对电力二次系统安全区间的防护措施进行了介绍,最后对调度数据的防护措施以及入侵检测技术的应用进行了探讨,以期对二次系统的安全防护具有一定的参考价值。

电力二次系统;安全防护;策略;措施

0 引言

随着电力改革的不断推进,电厂和用户之间的各种数据交换日渐频繁,对数据网络的安全性、实时性和可靠性要求越来越高。因此,数据网络系统和电力调度监控系统的可靠性和安全性变得越来越重要。

1 电力二次系统安全防护的总策略

在对变电站、调度中心、直调电厂进行二次系统安全防护时,要以电力二次系统的总体防护策略为原则。安全防护总策略如下:

(1) 专用网络。对于地级和省级调度数据网来说,要在专用网络通道上使用独立的网站设备组网,在物理层面上达到隔离综合业务数据网和外部公共信息网的目的[1]。此网络可以使用MPLS-VPN技术将网络划分成非实时VPN和实时VPN两个业务子网。

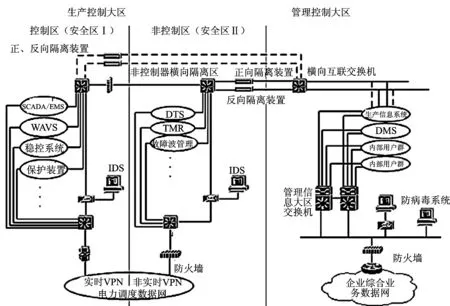

(2) 安全分区。在进行安全分区时,要根据电力二次系统的重要性和电力系统产生影响的大小来划分。把电力二次系统分成管理信息大区和生产控制大区,其中生产控制大区又分成非控制区和安全区。

(3) 横向隔离。在对安全区进行隔离时,电力二次系统使用强度不同的安全设备进行划分,为了实现管理信息大区和生产控制大区逻辑隔离,使用具有访问控制功能的网络设备设置在安全区间。

(4) 纵向认证。对于厂站控制区、各级调度中心和调度数据网纵向连接的位置,要布置经过认证的加密网关和加密认证装置来保证设施的安全性,为上级控制系统和下级控制系统的数据通信提供数据加密、身份认证以及访问控制服务。电力二次系统安全防护模型总体布置如图1所示。在此模型上,充分考虑了网络的纵向互联、上级数据和下级数据的网络需求、数据通信和横向互联的安全性等。利用专门的技术划分网络安全区,并进行加密认证,从而对网络攻击达到多层次防御的目的,保护电力监控系统安全。

图1 电力二次系统安全防护模型总体布置图

2 电力二次系统安全区间防护的具体措施

2.1 横向网络边界的防护措施

在电力二次系统中,隔离安全区横向网络边界是一个比较主要的防护方法,并利用设备将安全区隔离开来,特别是要提高生产控制区和管理信息区的保护力度。在进行数据通信时,为了有效抵制病毒以及黑客攻击和渗透电力网络,要使用严格的数据单向传输控制,在非控制区和控制区之间使用具有ACL访问控制功能的设备进行逻辑隔离,要求设备具有检测状态、过滤数据、转换地址的相关功能[2]。要可以对数据的传输方向、传输地址、传输端口等进行控制。一般来说,控制区和非控制区的访问策略值允许非控制区和控制区系统建立连接,不允许非控制区系统访问控制区系统。如果必须进行访问,要对访问的协议、地址、端口进行严格的控制。

使用专门的电力安全隔离设备安装在生产控制大区和管理信息大区的网络边界,利用“安全岛”数据和隔断穿透性TCP连接等技术实现电力安全隔离装置的数据单向传输以及高强度的网络边界隔离。一般这种装置主要有正向型和反向型两种类型,反向型设备主要对生产控制大区和管理信息大区之间的纯文数据传输进行管理,正向型安全隔离装置主要用于管理信息大区向生产控制大区的单向数据传输。当反向隔离装置接收到从管理信息大区发出的数据信息后,会对信息进行签名验证、编码转换,处理检查后将数据发送到生产控制大区的各个业务系统。

2.2 纵向网络边界的防护措施

在调度数据网和控制区之间的VPN网络边界设置专用的纵向加密认证网关,在调度数据网实时VPN和非控制区的网络边界设置专用的硬件防火墙,是另一个保证电力二次系统安全防护的重要措施。

使用电力认证技术和专用密码技术为厂站控制区和上下级调度中心提供数据认证服务和通信加密,保证数据的机密性及完整性。另外,纵向加密认证网关提供了协议报文的处理、过滤功能,实现了对端口的选择性保护。

在生产控制大区的纵向网络边界上,尽量不要使用默认的路由器,只将特定的通信端口打开即可。不允许开通telnet、fet、rsh、rlogin、rcp、pop3等风险比较高的网络服务。

如果生产控制大区有公用通信网络数据通信系统,要将专用的电力安全隔离设置在业务系统和通信系统的网络边界,设置专用的公网通信机。对于使用专线的纵向数据通信,暂时不用设置加密设备。在特大型地调、省调以及安全纵向网络边界可以布置IDS探头,并动态监测网络数据报文。

3 调度数据的安全防护措施

3.1 使用虚拟专用技术

将电力调度数据网利用VPN技术分成实时子网和非实时子网两个独立子网,其中实时子网主要在控制业务中使用,非实时子网主要在非控制业务中使用。使用QoS技术进行数据网的调度,确保子网重要业务的质量和带宽。

3.2 交换设备和路由器的安全配置

交换设备和核心路由器的安全配置主要包括了限定交换设备和路由器的端口以及网络服务、以高强度口令密码为基础的分级登陆认证功能、关闭路由器源路由功能、避免关闭网络边界路由的OSPF功能、使用增强版的SNMPv2多受信的网络地址范围进行设置、开启记录设备日志和控制列表、封闭空闲网络端口。

3.3 提升调度网络的可靠性

为了提高调度网络的稳定性,对于一些比较核心及关键的网络设备,要使用备份冗余机制。由于信道上传输的信号会受到噪音的影响,并且在通信接收端出现误码的情况,为了对通信的可靠性进行提升,就需要根据信道的基本特点,对基带信号进行设计,选择合理的调制调解方法,使用均衡技术将码间窜绕等干扰因素消除。除此以外,还要利用差错控制来对通信系统传输的可靠性进行改善。一般情况下,差错控制的方法主要有以下几种:

(1) 前向纠错(FEC)。接收端除了可以及时发现差错外,还可以确定出差错的具体位置,进而对差错进行纠正。

(2) 混合方式(HEC)。发送端的编码具有错误纠正能力,可以检测接收端的数据,如果错误不在纠错能力范围内,会对错误进行及时反馈;如果错误在纠错能力以内,可以自动进行纠错。

(3) 自动请求重发(ARQ)。在接收端出现错误时,会告知发送端,并重新发送正确的信息。

4 入侵检测技术的应用

在电力二次系统的安全防护中,入侵检测是一项很关键的技术,通过将入侵检测系统布置在生产控制大区和管理信息大区,然后检测网络边界和重要业务系统的关键路径,可确保数据被及时发现、审计和追踪。

入侵检测系统使用模式匹配、协议分析、异常检测等技术,利用交换机上的接入端口,达到动态监视数据包和网络流量、管理记录异常事例的目的。另外,为了可以在病毒入侵时及时采取处理措施,电力二次系统要有完善的防病毒措施,彻底消除电力监控系统的安全隐患[3]。在防治病毒时,需要遵循以下几个原则:

(1) 不允许管理信息大区和生产控制大区使用同一套病毒代码管理服务区,使用专用的U盘在工作站和生产控制大区的服务器对病毒的特征码进行离线更新。在更新前,为了保证代码的准确性,要先对病毒特征码进行测试。

(2) 在管理信息大区和生产控制大区的病毒定义码的更新、防病毒测量的设定、事件报告、病毒查杀的事件报告要归入管理制度。在维护需要时,电力二次系统要尽量不使用远程拨号方式,必须使用时,要使用电力专用拨号开关来达到网络层的保护目的,另外,需要根据数字证书技术进行用户的登录认证、客户端的检查/操作审计及访问的控制[4]。

(3) 在使用远程拨号方式对系统进行维护时,要定期对密码进行更换,做好事由、拨号时间、拨号人、操作内容的记录。

(4) 远程拨号用户要限制用户权限,链接经过认证后,只能够行使网络功能。

5 结语

文章对电力二次系统的安全防护措施进行了分析探讨,在提高电力网络系统安全性方面具有重要的意义,可为类似工程提供借鉴。

[1] 高雅,高新华,梁智强.基于DAS和SAS的电力二次安全防护测试平台设计与实现[J].工业控制计算机,2011(1)

[2] 骆文忠.电力二次系统安全防护体系运行分析[J].宁夏电力,2008(11)

[3] 袁季修.电力系统安全稳定控制[M].中国电力出版社,1996

[4] 戴志辉,王增平,焦彦军.继电保护可靠性数据收集系统设计[J].电力系统自动化,2010(15)

2014-09-22

王辉(1975—),男,吉林人,工程师,研究方向:水电厂运行及维护。