云计算安全中密码技术应用模型研究*

尹一桦,张文科,王斯梁

(卫士通信息产业股份有限公司,四川成都610041)

云计算安全中密码技术应用模型研究*

尹一桦,张文科,王斯梁

(卫士通信息产业股份有限公司,四川成都610041)

首先简要分析了云计算的工作原理及可能带来的安全隐患,在此基础上探讨了云计算环境下的安全架构,并给出了密码技术的应用途径。其次,从云计算环境下的安全系统工作流程这个维度,结合密码学理论、云计算安全架构给出了在云计算安全中密码技术的应用模型。最后,归纳出基于该模型的云计算环境中密码应用技术及其发展趋势,为密码技术应用于云计算安全中提供可用的解决思路。

云计算安全 密码技术 应用模型

0 引 言

云计算利用分布式计算和虚拟资源管理等技术,通过网络将分散的ICT资源(包括计算与存储、应用运行平台、软件等)集中起来形成弹性可扩展的共享资源池,并以按需分配和可度量服务的方式向用户提供服务。

云计算带来便利的同时,由于其动态的安全边界特性,也带来新的安全威胁[1]。传统的静态安全防护手段,如局域网中的身份认证、访问控制、隐私保护等技术手段,已不能解决云环境下数据存在和可用性证明、密文检索与处理等问题。因此,需研究利用密码技术构建新的应用模型,来解决数据自身的安全性证明、云环境下身份认证及访问控制机制等关键性安全问题[2-3]。

1 云计算安全架构

国际上权威的云计算安全研究机构CSA(云安全联盟)发布的云计算安全指南中指出云计算存在7大安全风险,即特权用户访问、利于企业免责的法规遵从、数据存储和处理的不确定性、敏感数据保护、灾难恢复、可审计和可追踪以及全生命周期的有效性。

根据云计算三层服务体系及相应的安全风险,可给出云计算安全架构,如图1所示。在图1中,云计算安全架构分为两部分,云计算安全模块以及支撑性基础设施。云计算安全模块是按照SaaS、PaaS、IaaS这3层服务体系进行划分,支撑性基础设施则是贯穿于SaaS、PaaS、IaaS这3层的安全保障措施,密码服务则可以为这些安全保障措施的实施提供密码资源服务(包括各类密码算法和密码应用接口)。

图1 云计算安全架构Fig.1 Security architecture of cloud computing

由图1可知,密码技术可应用于支撑基础设施各功能组件中,若从各功能组件角度出发来解析密码技术在云计算安全中的应用会较为复杂,且各功能组件防护范围均有交叉和重叠的部分,从逻辑上很难将各功能组件完全区分开。因此,本文从云环境下的安全系统工作流程这个维度来给出云计算安全中密码技术应用模型和相关技术。

2 云计算安全中密码技术的应用模型

2.1 概述

从安全角度而言,云端并不是可信任的第三方。因此,为了防止云端能够读取用户数据的内容,云端所有处理的数据应为密文,云端不能具有解密用户数据的能力。

从数据拥有者角度而言,云环境中用户包括3种角色:普通用户(普通数据拥有者/数据共享者)、管理员和云端用户。其中,普通数据拥有者既提供数据资源又使用数据资源,使用数据资源时称为数据共享者。

从安全系统的防护要素而言,云计算安全主要功能模块包括:密码系统初始化模块Int、认证模块Auth、数据处理模块DealInUser或DealInCloud和授权/撤销模块Draw/Redraw。

密码系统初始化模块Int:依据用户需求和密码算法标准建立满足指定安全需求的密码系统。

认证模块Auth:认证方验证被认证方是否具有某种特征。

数据处理模块DealInUser或DealInCloud:数据拥有者或共享者需要对数据进行处理,包括加密处理、解密处理、数据查询或下载、数据删除或清理、存在性和完整性检测等。

授权/撤销模块Draw/Redraw:权限拥有者对符合条件的用户授予其请求的权限或撤销其拥有的权限。

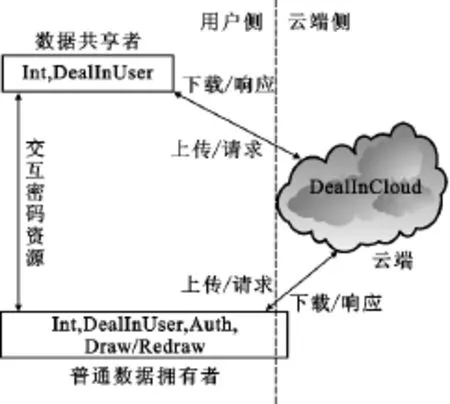

2.2 普通用户的数据安全应用

图2为云环境中数据安全应用视图(普通用户)。该应用视图对应的是云环境中单个应用或用户使用云端资源的应用场景。其中,普通数据拥有者的工作内容如下:

模块Int:按用户自身的安全需求建立密码系统,包括生成密码系统公开参数和主密钥等。

模块DealInUser:利用所分配的密码资源加密数据并外包存储至云端。同时,解密从云端返回的密文数据。

模块Auth:认证数据共享者的身份。

模块Draw/Redraw:授权给合法对象相关权限,包括授权给普通数据用户拥有者的代理和数据共享者,撤销已授权权限。

图2 云环境中数据安全应用视图(普通用户)Fig.2 Application view of data security in cloud computing(Ordinary user)

数据共享者的工作内容如下:

模块Int:根据普通数据拥有者建立的密码系统,建立相应的密码系统参数。

模块DealInUser:利用所分配的密码资源加密数据并外包存储至云端。同时,解密从云端返回的密文数据。

用户加密数据外包(Outsourcing)云端的工作内容:

2) 不同省份之间的绿化与旅游关系差异明显.绿化作为生态环境的重要组成部分,对旅游业的促进作用是可持续的,尤其是江苏和山东两省的差别明显.因此,关注城市的生态建设与绿化状况对提高城市宜居性和旅游吸引力有很大的积极意义.

模块DealInCloud:根据与用户数据拥有者协商得到的密码资源,云端可外包存储数据拥有者加密的数据,根据接收到的用户请求信息,查询加密数据并返回查询结果。

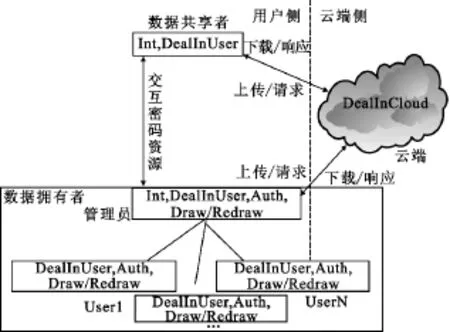

2.3 管理员的数据安全应用

图3为管理员数据安全应用视图,它对应的是云环境中多个应用/用户所组成的信息系统使用云端资源的应用场景。

在该视图中,信息系统中的用户对象满足树状层次关系,管理者为该树状层次关系的根节点。具体模块功能如下:

模块Int:由信息系统的管理者按管理需求建立分层密码系统,并生成密码系统所需的公开参数、主密钥、各层次的公开密钥和子密钥等。

模块DealInUser:利用所分配的密码资源加密数据并外包存储至云端。同时,解密从云端返回的密文数据。

模块Auth:认证数据共享者身份。

各子成员的功能模块在得到信息系统管理者或上级成员的授权后才生效。

图3 云环境中数据安全应用视图(管理员)Fig.3 Application view of data security in cloud computing(Administrator)

数据共享者的工作内容:

模块Int:根据信息系统管理者建立的密码系统,建立本用户可使用的密码系统参数。

模块DealInUser:利用所分配的密码资源加密数据并外包存储至云端。同时,解密从云端返回的密文数据。

用户加密数据外包(Outsourcing)云端的工作内容:

模块DealInCloud:根据与用户数据拥有者协商得到的密码资源,云端可外包存储数据拥有者加密的数据,根据接收到的用户请求信息,查询加密数据并返回查询结果。

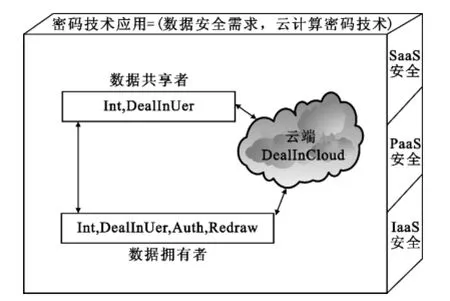

2.4 密码技术的应用模型

由以上分析可知,云计算安全中密码技术应用即是数据安全应用在云计算安全模块中的映射,如图4所示。普通数据拥有者既提供数据资源又使用数据资源,使用数据资源时称为数据共享者。图4中的数据拥有者指的是云环境中产生数据的系统,这些数据指的是用户个人数据(用户)和云系统的业务数据(应用)等;云端则是指云系统中的各类存储系统;数据共享者则是指云用户,包括接入云系统的各类用户终端(用户)以及各类应用系统(应用)。

当数据拥有者提供数据给数据共享者使用时,需要经过身份认证、数据加解密、加密数据的存储和访问授权等过程,云端仅作为一个用户加密数据外包存储的资源池。这些数据安全使用的工作流程贯穿于SaaS安全、PaaS安全以及IaaS安全需求中。因此,云计算环境下的密码技术应用就是如何满足云环境下的各种应用场景下数据安全需求。

图4 云计算安全中密码技术的应用模型Fig.4 Application model of cipher technology in cloud computing security

3 云计算安全中密码技术应用方向

3.1 身份认证

在云环境下利用基于身份加密(Identity-based encryption)算法和签名技术实现统一身份认证,它的提出也是应对云环境的动态防御特点,利用用户自身的属性作为密码资源的组成部分,用户自己掌握密码资源,而不是信任云端或第三方的认证,这也与本文第2节所提出的密码应用模型设计思想相吻合。

3.2 访问控制

对于云环境中访问控制,现有基于密码技术的解决方案不多,主要有基于层次密钥生成与分配策略实施访问控制的方法,利用基于属性的加密算法(如密钥规则的基于属性加密方案(KP-ABE),或密文规则的基于属性加密方案(CP-ABE)),基于代理重加密的方法,基于身份加密方法(Identity-based Encryption),以及在用户密钥或密文中嵌入访问控制树的方法等[4-5]。现有的研究热点多关注于密码手段来解决访问控制问题,也是基于对云端的不信任所致。

3.3 隐私保护

隐私保护不仅需要保证数据的安全性,还需要实现用户、密文和密钥等方面的隐私保护。基于属性加密的隐私保护方案主要涉及密文的访问控制策略(在CP-ABE中)、密文的属性集(在KP-ABE中)和解密密钥的隐私保护;基于重加密的隐私保护方案可实现授权方在不知道明文的条件下,将某个密钥加密的密文,转换(重加密)为另一个密钥加密的密文[6]。

在密文检索方面,现有的方法有关键字可检索公钥加密(Public-key Encryption with Keyword Search)和可检索对称加密方法[7]。

同态加密(Homomorphic Encryption)能够实现对密文的“透明”操作,可用于实现隐私保护。在数据完整性和可用性防护方面,同态加密能实现数据存在和可用性证明[8],后续的理论研究工作的重心是解决云环境下同态加密的效率问题。

3.4 密钥管理

基于身份加密、签名方案和关键字可检索的公钥加密方案能简化云环境下对称密钥体制常见的密钥分配问题。

3.5 虚拟化安全

虚拟化安全包括虚拟机隔离,虚拟机镜像数据安全等。现有的方法多关注于可信技术、沙箱技术等非密码手段,密码方法可用来解决虚拟化平台的数据隔离,访问控制以及隐私保护等,主要采用的技术是同态加密。

4 结 语

一般地,密码技术是解决安全问题的最佳方案。在云环境中,由于云端不被信任,仅能提供用户数据密文存储,故而需要利用新的密码技术来解决传统的身份认证、访问控制、隐私保护、密钥管理等安全问题[9],这些新的密码技术在本文第3节中均有介绍。但鉴于密码技术实现的效率问题,现在安全技术的发展趋势还是利用非密码和密码手段相结合的方式来设计新的密码应用模式,解决各种应用场景所面临的安全问题。

本文从云环境下的安全系统工作流程这个维度来给出了云计算安全中密码技术应用模型,指出了基于此种模型现有云计算安全技术实现思路,并介绍了相关新技术。本文仅为初步探讨,以期能抛砖引玉。

[1] 李振汕.云计算安全威胁[J].通信技术,2012, 45(09):1-4.

LI Zhen-shan.Analysis on Cloud Computing Security Threat[J].CommunicationsTechnology,2012, 45(09):1-4.

[2] OSTROVSKY R,SAHAI A,WATERS B.Attribute-Based Encryption with Non-monotonic Access Structures [C]//Proc.of the 2007 ACM Conf.on Computer and Communications Security,CCS 2007.Alexandria:ACM Press,2007.195-203.

[3] YU S,REN K,LOU W,LI J.Defending against Key Abuse Attacks in KP-ABE Enabled Broadcast Systems[C]// Proc.of the 5th Int'l Conf.on Security and Privacy in Communication Networks.Singapore:Springer-Verlag.

[4] HONG C,ZHANG M,FENG DG.AB-ACCS:A Cryptographic Access Control Scheme for Cloud Storage[J]. Journal of Computer Research and Development,2010, 47(SI):259-265.

[5] BONEH D,FRANKLIN M.Identity-Based Encryption from the Weil Pairing[J].SIAM Journal on Computing, 2003,32(03):586-615.

[6] IBRAIMI L,PETKOVIC M,NIKOVA S,HARTEL P,et al.Ciphertext-Policy Attribute-based Threshold Decryption with Flexible Delegation and Revocation of User Attributes[M].[s.l.]:University of Twente,2009.

[7] ROY S,CHUAH M.Secure Data Retrieval Based on Ciphertext Policy Attribute-based Encryption(CP-ABE) System for the DTNs[M].[s.l.]:[s.n.],2009.

[8] GOHG E J.Secure indexes[M].USA:Stanford University,2003.

[9] CHOW R,GOLLE P,JAKOBSSON M,et al.Controlling Data in the Cloud:Outsourcing Computation without Outsourcing Control.[C]//Proc.of the 2009 ACM Workshop on Cloud Computing Security,CCSW 2009,Co-Located with the 16th ACM Computer and Communications Security Conf.,CCS 2009.New York:Association for Computing Machinery,2009:85-90.

YIN Yi-hua(1978-),male,M.Sci.,engineer,majoring in information security.

张文科(1973—),男,硕士,高级工程师,主要研究方向为密码学与信息安全;

ZHANG Wen-ke(1973-),male,M.Sci., senior engineer,mainly engaged in the research of cryptography&information security.

王斯梁(1980—),男,博士,工程师,主要研究方向为信息安全。

WANG Si-liang(1980-),male,Ph.D.,engineer,majoring in information security.

Application Model of Cipher Technology in Cloud Computing Security

YIN Yi-hua,ZHANG Wen-ke,WANG Si-liang

(Westone Information Industrial Ltd.,Chengdu Sichuan 610041,China)

Firstly,this paper briefly analyzes the principle of cloud computing and the new security problem brought by cloud computing.Based on this,the security structure of cloud computing is discussed,and the application approaches of cipher technology are presented.Secondly,in view of work flow of security system,an application model of cipher technology is given in combination with security architecture in cloud computing and encryption theory.Finally,the cipher application and its devlopment in cloud computing security are summarized,this could provide a practicable solution for cipher technology application in cloud computing security.

cloud computing security;cipher technology;application model

TP393

A

1002-0802(2014)09-1075-04

10.3969/j.issn.1002-0802.2014.09.020

尹一桦(1978—),男,硕士,工程师,主要研究方向为信息安全;

2014-05-16;

2014-07-01 Received date:2014-05-16;Revised date:2014-07-01