CM-IMS用户接入设备安全风险分析及部署建议

(中国移动通信集团福建有限公司,福州 350001)

CM-IMS用户接入设备安全风险分析及部署建议

林秀

(中国移动通信集团福建有限公司,福州 350001)

通过对CM-IMS的用户接入设备的安全风险分析,分析CM-IMS用户接入设备所面临的多种安全风险,及用户接入设备的安全部署需求,并针对需求提出了部署建议。

中国移动IP多媒体子系统 ;安全风险;接入设备

中国移动IP多媒体子系统(CM-IMS)架构的开放性及业务扩展的灵活性,能够为用户提供跨网络、跨区域、跨接入设备的移动和固网融合业务。但IP自身的安全弱点使得基于IP网络开展的CM-IMS业务也同时面临着多种安全威胁。随着CM-IMS的用户接入设备的快速发展,智能化的用户接入设备具有实现更多通信业务的能力,但同样基于IP网络部署,缺少安全防护的接入设备也能成为对CM-IMS网络进行攻击的桥梁,对CM-IMS的业务运行产生更大破坏性影响。因此有必要对用户接入设备的安全风险进行分析并制定有针对性的部署方式。

1 CM-IMS业务接入设备部署现状

1.1 CM-IMS用户接入设备分类

CM-IMS的用户接入设备可以分为软终端和硬件接入设备两大类型,硬件接入设备又包含以下几种类型设备。

(1) IMS话机/多媒体话机:提供标准IMS话音/多媒体业务的IP电话。

(2) IAD/AG:提供PSTN双绞线的IMS话音接入设备。

(3) IP-PBX:除满足IAD/AG的业务方式外,还可以提供IP话机注册,以及自带的标准PBX业务。

1.2 IMS接入设备常见网络部署方式

专线+专用网络:用户接入设备部署在一个专用的接入网络内,与用户的计算机等设备物理或逻辑隔离。

用户自有网络:用户接入设备部署在用户已有的局域网中。一般在局域网出口通过NAT与外网连接。

CMNet/Internet:用户接入设备直接分配CMNet或公网地址,直接连接到CMNet或通过其他运营商ADSL等接入方式连接到Internet。

2 CM-IMS接入设备主要业务安全风险分析

2.1 业务账号盗取/破解

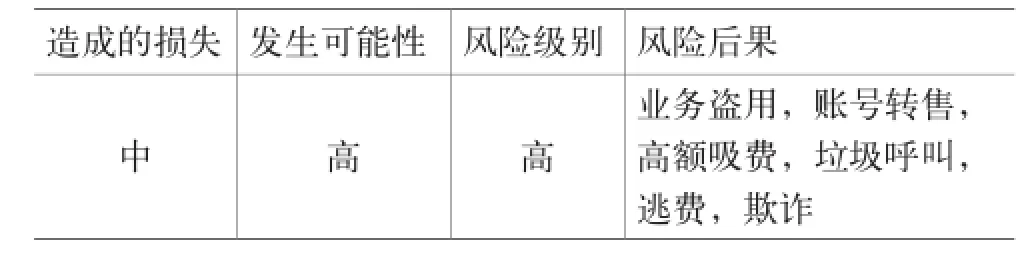

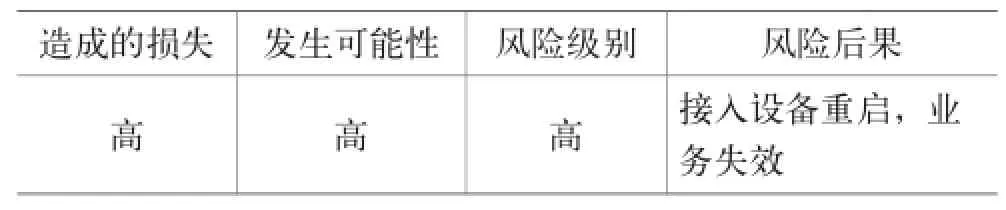

风险级别如表1所示。

表1 业务账号盗取/破解的安全风险定级

风险描述:可以通过下列方式获取在接入设备中存储的业务账号和密码信息。

(1)接入设备非法登录或配置获取:通过破解接入设备的远程登录口令,或通过网络分组抓取获取接入设备的登录信息,登录接入设备获取相关业务配置。

(2)信令认证信息破解:通过网络分组抓取获取接入设备的认证登录信息,并通过破解获取密码。

(3)接入设备业务账号在线破解:通过伪造接入设备向PBX/IMS发起注册请求,利用业务账号弱口令的漏洞,从而猜测破解PBX/IMS中相关业务账号的口令。

(4)三方人员/社会工程:通过在接入设备调测开通阶段管理的不严格或通过与相关社会工程手段获取接入设备中的业务账号和密码。

2.2 利用漏洞进行业务盗用

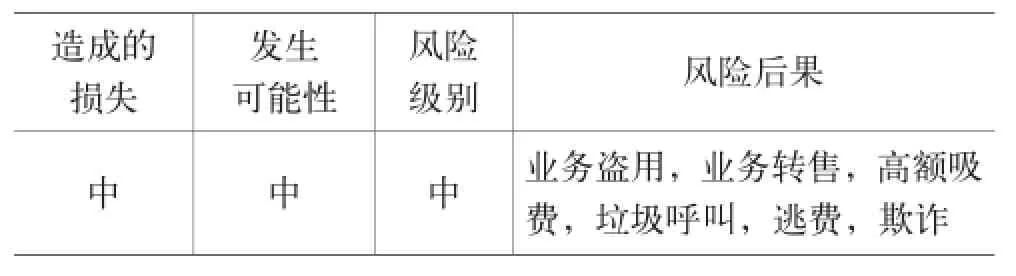

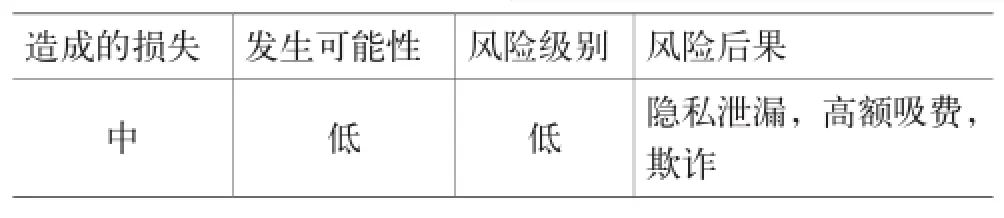

风险级别如表2所示。

表2 业务盗用的安全风险定级

风险描述:

(1) 接入设备协议栈漏洞:利用接入设备软件协议栈的漏洞,如无需认证即可发起呼叫,利用这些漏洞发起呼叫。

(2) 接入设备内账号弱口令:通过破解接入设备的业务账号口令不注册直接发起呼叫。

(3) 伪造接入设备IP:通过伪造接入设备IP发起呼叫,并可以利用PBX的号码路由进行呼叫转发。

2.3 绕过IMS直接呼叫

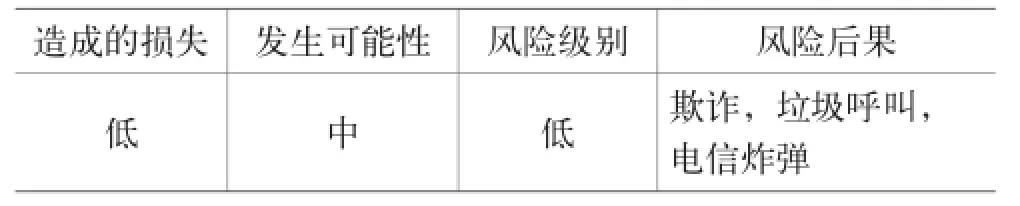

风险级别如表3所示。

表3 绕过IMS直接呼叫的安全风险定级

风险描述:用户或黑客通过接入设备支持直接呼叫的特性,直接在接入设备间建立通话。可以绕过IMS的计费。同时也为黑客进行电信欺诈及制造垃圾广告呼叫提供了条件。

2.4 接入设备口令破解

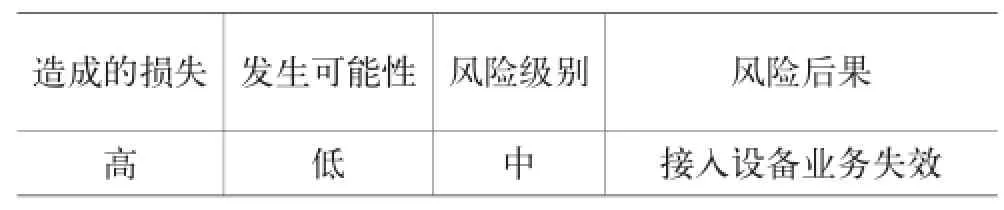

风险级别如表4所示。

表4 绕过IMS直接呼叫的安全风险定级

风险描述:黑客通过口令暴力破解或利用接入设备自身软件的漏洞进行权限提升,获取接入权限,或通过抓取IAD、SIP-PBX、多媒体接入设备等的远程管理的数据分组,获得接入设备的登录权限信息。

2.5 接入设备配置删除/修改

风险级别如表5所示。

表5 接入设备配置删除/修改的安全风险定级

风险描述:黑客通过获得的接入设备登录账号和口令登录接入设备,并对接入设备的业务配置进行删除和修改,导致接入设备不能正常工作。

2.6 DoS攻击

风险级别如表6所示。

表6 DoS攻击的安全风险定级

风险描述:针对IMS业务接入设备的DoS攻击包括以下几种类型:

(1) 基于操作系统/应用协议栈漏洞的DoS攻击,这种攻击利用设备自身漏洞,通过构造特殊的协议包或发送特定的业务请求,实现攻击。

(2)基于流量的DoS攻击,通过发送一定数量的数据分组,导致目标系统的资源耗尽。可以分为两类:基于3~4层的流量攻击,常见的几种攻击方式如ICMP泛洪攻击、UDP泛洪攻击、TCP SYN泛洪攻击;基于7层应用协议的攻击如Register Flood、Invite Flood等。

2.7 中间人攻击/信令篡改

风险级别如表7所示。

表7 中间人攻击/信令篡改的安全风险定级

风险描述:黑客中间人攻击的方式,如局域网内进行ARP欺骗,获得业务传输数据流量,除可以获得用户的通话内容外,还可通过修改相应协议头部内容,转发呼叫至第三方,以达到吸费或欺诈的目的。

2.8 业务带宽挤占

风险级别如表8所示。

表8 业务带宽挤占的安全风险定级

风险描述:在接入设备和用户计算机部署在同一个局域网络的情况下,用户的BT、网络视频等上网行为会大量占用网络带宽,导致接入设备业务数据传输出现延迟和分组丢失,业务质量下降。

3 接入设备安全需求

IMS接入设备在部署时,需要考虑接入设备相应的安全防护、安全管理和协议安全等安全因素。

3.1 安全防护

接入设备的安全防护功能意味着接入设备在没有外部防护手段的情况下,自身能够采取的防护措施。安全防护功能包括如下几个方面。

(1) CPU过载保护:接入设备需要具有CPU过载保护功能,可以保证当CPU过载时优先处理正常的管理和业务流量,保证在受到DoS攻击时接入设备的管理操作和接入设备业务不受影响。

(2) 流量抑制:接入设备需要具备CPU过载保护功能, 可以对大流量DoS攻击产生的数据流量进行抑制。从而保证接入设备业务的正常使用。

(3) 访问控制:IMS接入设备中能够配置ACL,只允许指定的IP和端口送出的数据能够被接入设备接受。以降低DoS攻击和非法登录的风险。

3.2 安全管理

为降低接入设备受到暴力破解登录口令的风险,保护接入设备中存储数据的安全,IMS接入设备需要具有以下安全功能。

(1) 提供加密的远程管理协议:IMS接入设备由于部署在用户侧,需要加强远程管理的保护,防止管理数据被抓取和破解。接入设备提供的远程管理加密协议(如SSH,HTTPS)可以有效保护IMS接入设备在远程管理数据中的登录用户名/密码以及业务账号/密码的机密性。

(2) 配置中存储的密码信息加密:为防止黑客通过查询配置获取相关的管理账户密码和业务账号密码,需要对接入设备中存储的密码信息采取相应的加密措施。

(3) 远程登录管理安全:接入设备的远程管理需要提供相关的安全功能,防止暴力破解攻击。

3.3 协议安全

为防止业务盗用和欺诈的发生,IMS接入设备需要具备以下功能。

(1) 禁止直接呼叫:接入设备应能够配置禁止接入设备间发起直接呼叫。

(2) SIP协议和RTP协议端口可调整:可以设置接入设备SIP协议和RTP协议的本地端口。降低黑客扫描攻击风险。

(3) SIP协议和RTP协议的加密传输:接入设备支持SIP协议和RTP协议的加密传输,结合CM-IMS核心侧设备,可以保证接入设备信令和话音数据的保密性和完整性,降低隐私泄漏和业务账号口令泄漏的风险。

4 接入设备部署和防护建议

4.1 部署原则

在当前的安全现状和软件版本情况下,接入设备部署的第一原则是实现IP地址的隔离,即禁止接入设备间IP地址的互访。

接入设备部署时实施IP隔离和防护,可采用NAT、ACL、防火墙、IPSec或TLS VPN等方法,具体采用的方法, 建议根据自身需要(例如安全审计方面)和具体用户情况,采取具体的隔离手段。

4.2 业务接入设备部署建议

4.2.1 基本建议

基于前面对于用户接入设备平面已经验证的威胁,同时考虑到接入控制、认证、不可抵赖、通信安全、数据完整性和可用性等安全维度,大体上部署建议:通过加强口令强度,实施IMPI/IMPU分离的方式加强用户业务账号和口令的管理;加强用户接入设备登录账户和口令的管理;实施IP分离和防护;接入设备需要实施CPU过载保护;加固和升级接入设备软件。

4.2.2 网络接入部署建议

具体来讲,需要从可控网络接入,用户局域网环境,硬接入设备自身配置,软接入设备自身配置和额外考虑的因素等方面具体实现。

4.2.2.1 通过专网接入

对于可控网络接入方式,接入设备建议采用专线或GPON接入;大端口的IAD或IPPBX,需要部署在锁闭的设备室内;不建议用户自行管理IAD或SIP话机注册到IPPBX;需要更改IAD/PBX上SIP协议缺省端口;在IAD/PBX未支持加密的网管协议前,尽量不采用远程网管方式。同时需要在接入的路由器配置下列访问控制策略。

(1) 只允许SBC的IP和IAD/PBX信令和媒体IP互通。

(2) 只允许设备网管系统IP和设备的网管IP互通。

(3) 禁止其它IP访问IAD/PBX。

4.2.2.2 用户共享局域网接入

对于用户局域网环境,建议部署大端口的IAD或IPPBX,部署在锁闭的设备室内;不建议用户自行管理IAD或SIP话机注册到IPPBX;IAD/PBX上SIP协议缺省端口5060需要更改为非常用端口;在IAD/PBX未支持加密的网管协议前,尽量不采用远程网管方式。同时在用户的接入路由器配置下列访问控制策略。

(1) 只允许SBC的IP和IAD/PBX信令和媒体IP互通。

(2) 只允许设备网管系统IP和设备的网管IP互通。

(3) 禁止其它IP访问IAD/PBX。

若无法配置用户的路由器,则需要考虑部署支持接入设备自身ACL的接入设备,在接入路由器上必须启用伪源检测功能;在接入交换机上需配置静态MAC更新,在IAD/PBX端口上配置静态的MAC地址绑定;更改部分用户防火墙策略。

4.2.3 分类型接入设备部署建议

4.2.3.1 硬件接入设备

对于硬接入设备部署,需要更改IAD/PBX上SIP协议缺省端口5060;需启用接入设备的过载保护功能,如不支持过载保护功能,需要通过接入设备自身的ACL策略限制外来流量;需要加固接入设备协议栈和软件,配置设备只接受来自SBC的SIP和媒体消息;加固Web管理界面,Web登录界面应提供认证码,以防止暴力破解;加密业务口令显示;加强软件版本和接入设备的配置管理。

4.2.3.2 软终端

对于软接入设备部署,更改缺省的本地通信协议端口5060为其它设定指定的端口,例如将5060改为6060等。只允许SBC IP地址访问局域网的UDP和TCP 6060端口。

5 结束语

随着网络和业务的IP化,安全风险已不仅仅局限于核心网元,用户接入设备也日益成为安全攻击的对象。需要通过从IMS业务、协议和网络,设备角度全方位的分析安全威胁,采取有针对性的安全部署手段,才能确实有效的保证IMS业务的安全运营。

[1] 王尚广, 孙其博, 杨放春. IMS网络中的SIP洪泛攻击检测[J].软件学报,2011,(4).

[2] 移动互联领域创新数据库[EB/OL]. 移动LABS, [2011-03-04)] http://labs.chinamobile.com/innobase/i-5646.html?quan.

[3] 3GPP TS 23.228 V8.7.0 (2008-12) Technical Specification Group Services and System Aspects, IP Multimedia Subsystem (IMS). (Stage 2) [S].

News

思博伦支持首届通信网络安全管理员技能大赛

思博伦通信近日宣布,思博伦积极参与并支持了首届通信网络安全管理员技能大赛。该大赛由工业和信息化部、中华全国总工会联合指导,由中国通信企业协会和中国国防邮电工会全国委员会联合主办。

思博伦通信全球副总裁兼大中华区总经理谭昊指出:“应对网络安全挑战已经成为共识,思博伦非常荣幸参与并支持了此次重要赛事。当前网络安全所面临的挑战之一是缺乏在可控环境中进行有效、真实模拟的平台。基于此,思博伦推出全新网络靶场方案,满足用户的需求。”

思博伦的网络靶场解决方案整合了在应用和安全测试、卫星导航定位系统、无线通信等领域的优势和最新进展,建立了业界最真实,丰富和全面的网络靶场环境。思博伦为网络靶场提供了最真实的网络漏洞、病毒、木马、DDoS攻击、话音、视频和4 300多种网络应用。提供了网络漏洞的二次开发技术,开放系统漏洞库,支持对现有漏洞进行变种。提供模糊化测试技术来帮助挖掘0Day漏洞。

CM-IMS user access equipments security risks analysis and deployment suggestion

LIN Xiu

(China Mobile Group Fujian Co., Ltd., Fuzhou 350001, China)

This document analyzes the security risks of the user access equipments for CM-IMS. Focus on these risks, it also describes the deployment security requirements of user access equipments and provides some suggestion to protect against the security risks at deployment time.

CM-IMS; security risks; user access equipments

TN918

A

1008-5599(2014)12-0038-05

2014-10-16