基于校园WLAN的无线局域网安全防范技术研究

(中国移动通信集团内蒙古有限公司,呼和浩特 010000)

基于校园WLAN的无线局域网安全防范技术研究

成铖

(中国移动通信集团内蒙古有限公司,呼和浩特 010000)

无线局域网是计算机网络中一个至关重要的组成部分,本文以校园WLAN为例,对无线局域网存在的安全威胁和业务风险进行了介绍和总结,最终提出了部分安全建设方面的建议。

无线局域网;安全威胁;风险;校园WLAN

WLAN业务是中国移动的重要业务之一,两个比较重要的部分是校园WLAN和集客WLAN,本文以校园WLAN为例,对中国移动的WLAN业务的安全防范和技术进行分析。

1 WLAN密码认证流程

通过Portal与Radius之间的直连接口发起动态密码申请请求,Radius服务器生成动态密码并通过短信下发给用户。动态密码的下发可以采用两种方式,一是由Radius直接通过短信网关下发,二是经由省BOSS通过短信网关下发。

动态密码仅在本次连接期间有效,用户下线后动态密码自动失效,用户两次重复申请动态密码的最小间隔为15 min,动态密码认证流程与静态密码认证相同。

2 用户账号监测

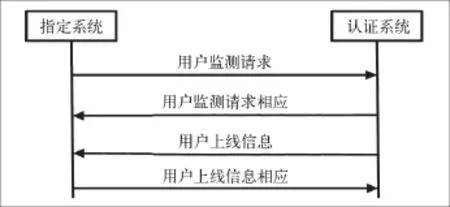

账号监测请求消息由指定系统发送给日志上报网关,由日志上报网关转发给WLAN Radius;账号监测请求响应按以上路径转发给日志上报网关。WLAN的用户上线信息,由WLAN Radius产生并发送给日志上报网关,由日志上报网关转发给指定系统。用户上线响应信息按以上路径转发给WLAN Radius。指定系统将用户监测请求,如用户账号或手机号等信息发送给系统;系统收到请求消息后,应在10s内返回响应消息;一旦有特定的用户上线时,系统将其用户上线信息实时上报到指定系统。指定系统返回响应消息给系统,如图1所示。

3 WLAN组网结构

3.1 针对校园规模不大(20AP以下)的情况

用户业务为访问内网和Internet业务,且有通过广播学校SSID直接无线访问内网的需求,可以采用如下组网方式:多个学校共用一个AC;AC集中部署在网络汇聚层。AP分别开启学校的SSID和CMCC-EDU,做内网、公网区分。分别下发不同的IP地址(学校的内网地址,移动公网地址)。相关数据在学校汇聚交换机上根据WLAN区分,实现内网、公网的映射路由。用户Internet业务数据通过AP-AC隧道上传至AC,集中转发。用户访问内网业务通过无线接入交换机至学校有线网汇聚交换机二层链路透传至校园网。

图1 用户账号检测系统

3.2 针对校园规模较大(600AP以上)的情况

用户业务为访问内网和Internet业务,且有通过广播学校SSID直接无线访问内网的需求,可以采用如下组网方式:AC分布式部署到校园热点,专门服务于该热点。在AP上分别开启学校SSID和CMCC-EDU,分别下发不同的IP地址(学校的内网地址,移动公网地址)。两类业务数据均在AC上进行数据的集中转发。热点接入可采用二层或三层网。

4 WLAN业务风险

WLAN业务也面临着各个方面的风险,其中以业务滥用、无线网络不可用、专有设备被利用和用户信息被盗取为例分别介绍4种风险的具体情况。

4.1 业务滥用

业务滥用的主要风险是DNS Tunnel绕过验证流程免费使用流量。WLAN AC对外访问策略控制不严格,DNS端口可被利用实现免费上网。如WLAN用户利用Socket代理软件,将访问流量封装在DNS数据流中,利用外部非法上网代理服务器,实现免费访问互联网。

WLAN AC未对用户终端发起的域名解析请求做目的地址限制,用户终端不仅可以访问AC分配的DNS服务器的UDP 53端口,也可以访问其它IP地址的相同端口。恶意人员可利用该漏洞绕过身份认证及计费环节,实现免费使用WLAN业务。该漏洞有可能为全国普遍存在。

WLAN的正常登陆流程是用户连接CMCC的无线接入点;终端分配到IP地址,进入WLAN的认证前的准备。此时已经配置了访问控制策略,用户只能访问AC,公网DNS和Portal等地址;用户随意在浏览器中输入一个URL,由DNS解析到网站实际IP地址;WLAN AC将用户对该网站的请求修改为对Portal服务器的访问请求,要求用户强制认证;用户在Portal上通过认证,由AC配置进入认证后的流程,可以访问互联网。由于用户的终端存在DNS的缓存,不能通过修改DNS回应的方式强制用户访问Portal,因此在WLAN用户的认证前域中必须允许用户向DNS服务器发起正常的请求并接受回应报文。

4.2 无线网络不可用

无线网络的功能是发送802.11帧来实现的,802.11帧又分为管理帧和控制帧,其作用是为了管理控制无线客户端使用的,那么从帧的格式上看,只需要提供相应的MAC地址就可以构造这些类型的帧,问题就出现在802.11没有一个非常好的身份验证机制,没有定义去校验802.11管理控制帧是谁发的,现在需要不需要接受这样的帧,这些机制都没有在802.11协议中给出具体的定义。那么问题就产生了,攻击者就可以模拟任意MAC地址或者伪造AP的MAC向客户端和无线控制器发起一些攻击,当攻击数量达到一定门限的时候,就造成了无线拒绝服务攻击的产生,下面介绍几种典型的网络攻击。

4.2.1 Deauth DoS攻击

无线拒绝服务攻击的典型实例是Deauth DoS攻击,此类攻击都是作为无线攻击的一种探测行为。攻击者目的是为了让AP和Client断开连接,然后顶替合法Clinet的角色,或者让Clinet与AP重新建立连接,从中捕获验证信息,进行口令破解。

4.2.2 基于地址耗尽的拒绝服务攻击——Authentication DoS

AC作为用户分配IP地址的DHCP Server,易遭受DHCP泛洪DoS攻击,使AC的IP地址池资源被耗尽,正常用户无法获得IP地址上网。

4.2.3 无线SSID的干扰——Beacon Flood

这种攻击模式就是向无线信道中发送大量虚假的SSID,来充斥客户端的无线信号列表,使客户端找不到真实的AP,这样即影响到了正常的无线业务的运行。

4.2.4 ARP广播风暴攻击

随着WLAN建设的热点数量,AP数量越来越多,WLAN变得比较复杂,WLAN用户增多,AC针对不同AP的VLAN划分不严格,易使网络遭受攻击者的ARP泛洪攻击,致使AC向各AP转发大量数据,造成网络带宽拥塞,导致AC的CPU使用率过高,大量AP掉线,影响WLAN业务的正常运行,设备性能瘫痪。

4.3 专有设备被利用风险

WLAN系统设备自身存在的安全漏洞、脆弱性,可被利用控制操纵WLAN设备。如AC设备应用层存在漏洞,可能造成任意用户在不通过验证的情况下下载WLAN设备配置文件,进而破解系统管理账号、密码,获得AC的控制权。

4.3.1 无线控制器绕过验证下载配置文件漏洞

该漏洞可使攻击者获取无线控制器的配置文件,通过其它手段破解登陆口令,从而获得完全控制权,攻击者通过利用控制权篡改WLAN业务系统的Portal页面信息、取消Radius认证等方式,给WLAN系统带来巨大的经济风险及政治风险。

4.3.2 设备未按照集团规范进行安全配置

管理AC设备时未采用SSH、HTTPS等加密形式登陆设备,使得维护过程中账号、口令在互联网明文传输时被窃听。

4.3.3 敏感信息泄露

针对现网WLAN推送的Portal认证页面推送的URL没有进行编码转译,URL中涵盖的内容包含客户端的IP和AC的IP地址,可以通过修改user IP获得其它通过验证用户的上网权限。

4.3.4 开放与业务不相关的服务端口

基于Linux操作系统架构的,通过漏洞扫描可以发现众多安全漏洞。且该部分设备通常端口开放较为混乱,如果直接部署于公网上,一旦补丁无法及时安装,就会面临被非法人员利用的风险。

4.3.5 默认的SNMP通行字符串

WLAN系统中大量的设备都开启了SNMP服务,该服务默认口令字为Public、Private。Public为只读权限。使用SolarWinds等工具只能对设备进行查看。

4.4 用户信息被盗取风险

4.4.1 无线监听

监听技术不同于其它网络嗅探和扫描攻击,它无需建立连接在某一个目标AP之下,也无需通过一定手段获得目标网络的IP地址,只要能够扫描到目标SSID是开放在哪个无线频段中,针对于该频段就能够进行无线网络的监听。

4.4.2 WEP密码破解

WEP的破解为利用加密体制缺陷,通过收集一定量的数据分组,使用分析密算法还原出密码。

(1)监听模式被动破解。这种破解方法需要的条件要求有大量的客户端在这个AP下,并且和AP之间保持高效的通信。破解出WEP的密码关键是要收集足够的有效数据帧,从这个数据帧里我们可以提取IV值和密文。当我们收集到足够多的IV值还有碎片密码时,就可以进行统计分析运算了。

(2)主动攻击模式。这种模式适用于存在少量客户端,利用ARP协议的设计缺陷,发送大量的ARP请求。使得AP和客户端之间进行通信,有效数据帧。

4.4.3 WPA密码破解

破解WPA-PSK不是和WEP一样抓很多分组就能破解的。关键是要获取握手分组,在WPA-PSK的4次握手分组中包含着和密码有联系的信息,依靠这个信息进行字典攻击。

4.4.4 基于无线的ARP嗅探

在现网WLAN系统,存在的大多数用户都在同一VLAN下,用户之间可以互相访问。攻击者可以使用ARP嗅探的方式,获取其他用户的用户名和密码。合法用户的账号信息受到了侵害。

5 WLAN安全建设建议

5.1 修改设备或者系统配置

修改设备系统的配置需要注重以下几个方面。

(1)默认的SNMP通行字符串。

(2)未隔离用户之间流量。

(3)通过DNS Tunnel免费使用流量。

(4)设备未按照集团规范进行安全配置。

(5)敏感信息泄露。

5.2 需要进行网络改造和建设

进行网络改造和建设,需要从下面几个方面入手。

(1)针对于无线的拒绝服务攻击。

(2)开放与业务不相关的服务端口。

(3)基于地址耗尽的拒绝服务攻击。

(4)外围设备受攻击。

(5)AC配置任意下载漏洞。

(6)无法审计WLAN用户。

经过对业务数据流分析,WLAN认证系统的安全域,可以划分以下安全域:按重要性从高至低分别为认证鉴权区域:认证鉴权区域主要包含Radius、Portal服务器等。可以进一步细分为Radius应用服务器区、Portal服务器区、数据库服务器区。接入控制区域:接入控制区域主要有AC、防火墙等设备。

[1] 胡爱群. 无线通信网络的安全问题及对策[M]. 北京: 电信科学, 2003,12.

[2] 王昌达. 无线组网技术中的安全问题[M]. 重庆: 计算机科学, 2006,7.

[3] 任伟. 无线网络安全[M]. 北京: 电子工业出版社, 2011.

[4] 朱建明. 无线网络安全方法与技术研究[D]. 西安: 西安电子科技大学, 2004.

[5] 张帆. 无线网络安全协议的形式化分析方法[D]. 西安: 西安电子科技大学, 2007.

Study of security precautionary technology for WLAN based on CMCC-EDU

CHENG Cheng

(China Mobile Group Inner Mongolia Company Limited, Hohhot 010000, China)

Wireless local area network is a vital component of computer network. Take the CMCC-EDU for example, an introduction and summary is given to the security threats and risks of WLAN. From above experiments, some suggestions on safety construction of WLAN are presented.

WLAN; security threats; risks; CMCC-EDU WLAN

TN918

A

1008-5599(2014)12-0028-04

2014-11-16