多校区校园网络身份认证系统的现状与发展

周永帅,张 毅,吴 凯

第四军医大学教保处,西安 710032

高校信息网络系统经过“十五”和“十一五”期间建设,基本建成了覆盖学校主要教学、科研场所,有线、无线结合的网络系统,初步建成了教学信息资源体系以及教学管理、网络办公、后勤保障等主要应用系统。“十二五”期间,随着各院校规模及“数字校园”[1]的不断发展,以及国家教育信息化建设的不断深化,现有的网络系统、信息资源和应用系统需要进行升级、优化和二次集成,尽快建立满足院校发展需要、功能完备、使用便捷、安全可靠的信息化支撑平台。在安全方面,其中一项重要任务就是要逐步建立起安全实用、管理科学的网络身份认证系统,该系统需要解决校园网络各个层次通信实体的身份认证问题。

1 身份认证系统现状

当前,除金融和部分电子商务网络系统以外,国内各行各业信息网络中的身份认证系统仍处于建设和应用阶段,高校身份认证系统同样处于发展阶段,部分院校解决了网络用户的接入认证、访问控制问题以及应用系统认证问题,但是仍存在以下几个方面的问题:

一是缺乏对身份认证系统的统一规划。由于对身份认证的作用重视不够,大部分单位没有将身份认证系统纳入网络安全体系通盘考虑。

二是缺乏统一的身份认证技术标准。国内身份认证系统建设还处于发展阶段,缺乏完备的技术体系标准,大部分技术和标准是借鉴国外的,各单位(包括单位内部各部门)采用的认证技术各不相同,难以进行统一和共享。

三是现有身份认证系统功能不够完善。现有系统一般都保留有独立的认证方案,每个应用系统各自维护自己的用户库和安全策略。虽然能通过数字校园的SOA机制形成统一认证[2],但还是无法形成基于联盟的统一安全机制。此外,多数认证系统功能较弱,存在着用户密码简化,或用户在多个系统中使用相同口令的问题,这些都将影响到应用系统的安全。

2 国内外身份认证技术现状

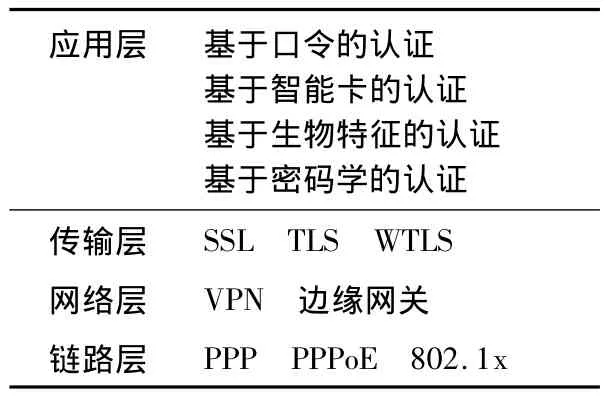

TCP/IP模型将网络系统在逻辑上划分为链路层、网络层、传输层和应用层,每层实现各自独立的数据处理功能,并且只能在两个通信实体的对应层之间进行数据交互处理,TCP/IP模型向我们提供了一个层次化鲜明的网络体系结构[3]。而现有的网络用户身份认证技术也可以按照TCP/IP模型的层次来划分。表1为TCP/IP模型各层所采用的身份认证技术或协议。

表1 主要的身份认证技术和协议列表

2.1 链路层

链路层身份认证技术包括点到点协议(PPP)、以太网点对点协议(PPPoE)和基于端口的访问控制协议(802.1x)。PPP是为在同等单元之间传输数据包的简单链路设计的链路层协议,支持在各种物理类型的点到点串行线路上传输上层协议报文。PPPoE是将以太网和PPP协议的可扩展性及管理控制功能结合后的协议,其在电信的ADSL上广泛使用。802.1x提供了基于以太网端口的用户认证和授权功能,认证数据使用EAP机制进行传递,可以结合账户/密码、MAC地址、端口、VLAN和接入设备地址等多种用户信息来认证用户身份。802.1x协议是当前链路层最为安全可靠的用户身份认证协议。

2.2 网络层

网络层的身份认证技术主要包括VPN技术和边缘网关技术。VPN是虚拟私有网(virtual private network)的简称,用以实现在公用网络上构建私人专用网络。边缘网关技术是当前使用比较广泛的局域网IP认证技术,它主要的功能是对局域网内的用户IP地址进行必要的认证和权限管理,是一种偏重用户管理的认证方式。

2.3 传输层

传输层认证技术包括SSL协议(secure socket layer)、TLS协议(transport layer security)和WTLS协议(wireless transport layer security)。SSL不仅支持服务器对用户的身份认证,而且还支持用户对服务器的身份认证,是当前广泛使用的安全传输技术。TLS是在SSLv3基础上提出的,与SSL的差别非常微小,并没有普遍使用。而WTLS是适应无线环境提出的标准协议,与SSL的区别也不大。

2.4 应用层

应用层系统的用户身份认证主要是基于某种形式的证据来证明用户的身份,它分为基于口令的认证系统、基于智能卡认证系统、基于用户生物特征认证系统和基于密码学的认证系统。

在网络应用系统中,基于口令的认证存在严重的安全问题,容易遭受窃听和重传攻击、离线猜测攻击和在线猜测攻击。智能卡认证具有较高的安全性,进行认证时用户还需输入PIN(个人身份识别码)才能读出智能卡中的秘密信息,进而利用该秘密信息与主机之间进行认证。基于用户生物特征认证技术具有很好的安全性、可靠性和有效性,与传统的身份确认手段相比,产生了质的飞跃。但成本较高,只适用于安全级别比较高的场所。

基于密码学的认证系统通常包括基于Kerberos[4]的认证系统和基于PKI[5]的认证系统。Kerberos是基于对称密码体系的可信第三方认证鉴别协议,可以提供安全的网络身份认证。PKI是基于公钥的认证系统。它包括用于用户注册和接受用户证书注册请求的注册机构RA;负责生成密钥、发放和管理证书的权威机构CA;对密钥、证书及废止证书列表存储和管理的LDAP服务器;认证机构中数据(如密钥和用户信息,等)、日志统计信息存储和管理的数据库服务器;提供证书申请、浏览、证书撤销列表以及证书下载等服务的安全服务器;各种证书用户(包括用户、浏览器以及其他安全应用)的终端实体。基于公钥的认证系统可以提供安全性很好的认证鉴别机制,但PKI的部署非常繁琐,它要求每个用户和应用都要验证他们与之通信的每个用户的身份,以确保对方的身份真实有效。

3 身份认证系统的解决方案

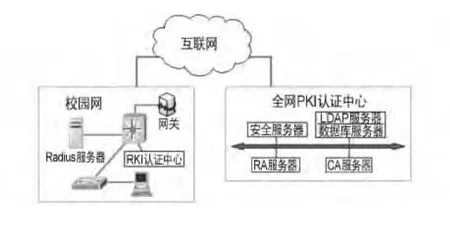

多校区校园网络的身份认证系统是其安全体系的重要组成部分,从总体上说,身份认证系统可以采用如下方案。图1列出了校园网身份认证系统的方案框架。

在校园网安全认证系统建设中,使用了多因素的身份认证技术。在链路层,使用802.1x的认证技术,确保用户在接入网络时其身份的合法性和惟一性,授权用户访问校园网内的网络资源;在网络层使用边缘网关技术,对用户的IP地址进行认证,只有具有权限的用户才可以通过认证访问互联网的网络资源。同时,应用层采用PKI对用户进行身份认证,全网建立一个集中的认证中心,所有校区校园网用户在认证中心统一认证授权,完成用户身份认证,确保应用层传输的安全性。

图1 多校区校园网身份认证系统方案框架

3.1 802.1x技术对用户的身份认证

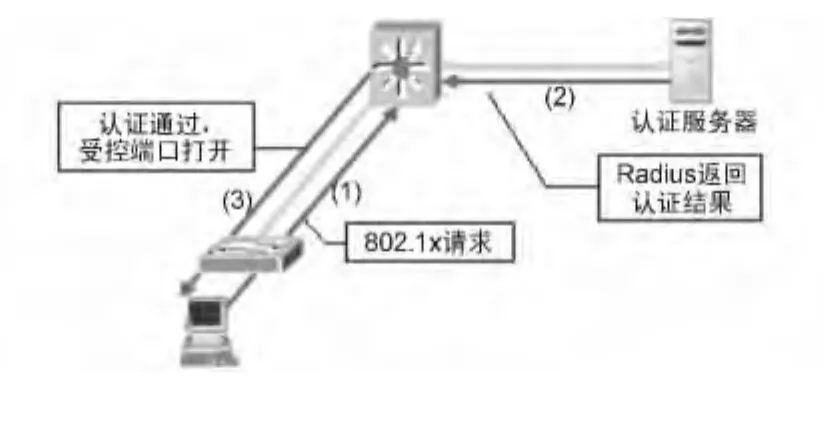

网络用户在接入校园网之前,必须首先通过802.1 x认证[6],对用户身份进行惟一性确认。具体认证流程如图2所示,认证过程如下。

图2 802.1x认证过程

①用户使用专用的认证客户端发起802.1x请求,接入交换机收到用户的认证请求包后,向认证服务器验证用户身份的真实性。

②认证服务器根据用户属性,判断用户的合法性,并向接入交换机发送认证结果。

③接入交换机根据认证结果给用户进行授权,打开交换机数据端口,用户获得网络访问权。

在802.1x认证过程中,仍存在一定的漏洞。如果认证策略制定的不够严密,非法用户还可能通过修改自身MAC地址(ARP伪装)等方式进行主动攻击。为了保证校园网用户认证系统的绝对安全,用户认证策略必须经过严密考虑,通过多属性的认证机制来全方位认证。安全的用户认证属性包括:用户名/口令,用户计算机的MAC地址、IP地址,NASIP地址以及NAS端口号。用户名/口令和MAC地址可以确保一个用户名只能在固定计算机上使用,但是不能排除ARP伪装的情况;IP地址将用户和该IP地址的所有网络行为绑定在一起;NAS IP和NAS端口可以保证用户只能在固定的物理位置进行身份认证,即使更改了MAC地址,也可以确保用户身份认证的惟一性和真实性。采用以上多属性的认证机制,就可以保证认证结果的权威性和正确性。

目前,第四军医大学的用户接入都采用了802.1x认证技术,对用户的认证策略使用了用户名/口令、MAC地址、NAS IP地址、NAS端口号和用户域绑定认证的方法,基本杜绝了用户认证中存在的安全漏洞,保障了园区网的接入安全。

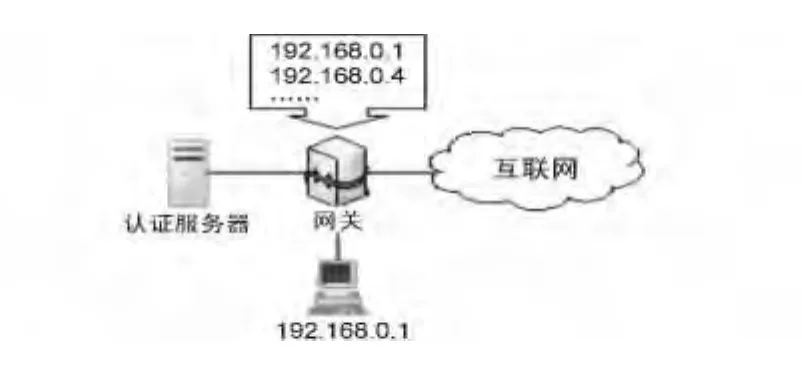

3.2 边缘网关对用户的身份认证

用户通过802.1x身份认证后,获得访问校园网的权利,但对互联网的访问,仍需要一定的控制措施。边缘网关是针对用户IP地址认证授权的一种技术,系统通常由两个部分组成:网关和后台认证服务器,网关串行在局域网的边缘,对所有流入和流出的数据包进行网络层的认证。网关维护一个授权IP地址列表,处于列表中的IP地址才有访问互联网的权限。具体结构如图3所示。

图3 边缘网关身份认证结构图

当用户试图访问互联网时,网关会判断该IP地址是否具有访问互联网的权限,并检测该IP地址是否已经通过认证并获得访问授权。如果IP地址是第一次请求访问互联网而尚未通过认证,网关会要求该IP地址在认证服务器上进行身份认证,通过认证后,网关才会将该IP地址添加到授权IP地址列表中去,授权该IP地址访问互联网。网关同时监测每个IP地址的活动情况,当IP地址在默认失效时间内未有网络请求时,网关将该IP地址从授权列表中删除。

因为在校园网内部用户身份已经和IP地址捆绑在一起,所以使用边缘网关对IP地址进行认证,也就惟一认证了用户的身份信息。可以在很大程度上避免校园网非法用户对整个互联网的攻击,保证整体网络系统的安全。

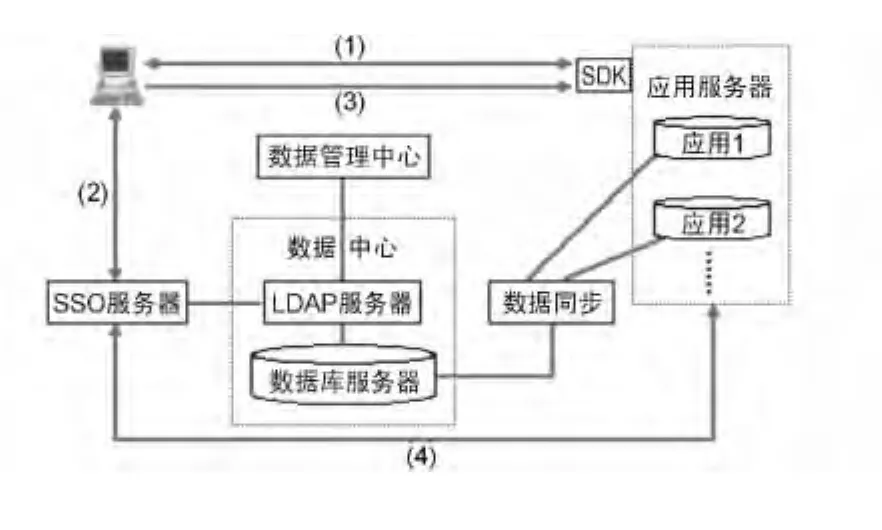

3.3 统一认证系统的用户身份认证

统一认证系统[7]是解决网络上多个应用系统安全问题的主要解决方案,它采用多种加密认证技术,统一认证用户身份。统一认证系统一般包括以下几个方面:用户数据管理中心、第三方应用接口(SDK)、数据同步模块、单点登陆系统(SSO),具体身份认证流程如图4所示,认证过程如下。

图4 统一身份认证流程

①用户向第三方应用服务器发起请求,SDK模块判断用户身份是否已经经过认证,如果尚未进行认证,SDK将用户请求转到SSO上。

②SSO使用数字证书验证用户身份,并生成用户访问服务的票据(ticket)。

③SSO将票据发送到应用服务器的SDK上。

④SDK到SSO上验证用户票据是否合法,如果票据合法,通过用户身份认证,用户才可以访问应用资源。

⑤用户访问其他第三方应用服务器时,如果用户已经通过认证,则直接访问应用资源。

统一认证系统是一种高效、安全的网络身份认证体系,采用多种安全保障技术,保证了用户身份的真实性和惟一性,并且提高了用户与系统、系统与后台以及子系统之间数据传输的安全性。多个校区采用统一认证,可以在整体上大大提高园区网应用系统的安全性。

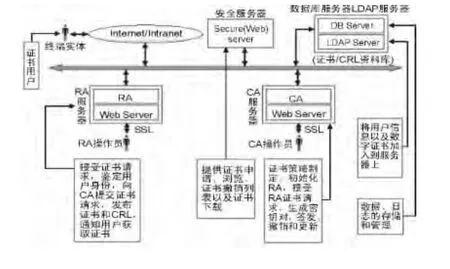

3.4 建立PKI的安全身份认证体系

PKI是一种新的安全技术,采用非对称加密技术,由数字证书、认证中心(CA)和关于公钥的安全策略等基本成分共同组成的一种基础设施。它是一套严密的身份认证体系,是提供数据加密传输和数字签名服务的平台。在校园网上建立权威PKI安全认证中心,向全校个校区统一发放身份数字证书,实现全网用户的统一身份认证和统一授权,可以大大增强校园网身份认证的安全性。

一个典型的PKI至少应该包括安全服务器、注册机构RA、CA服务器、LDAP目录服务器和数据库服务器,具体结构和功能如图5所示。其中,最主要的是建立第三方的可信任机构CA。通过CA来完成证书策略制定,初始化RA,接受RA签发、撤销和更新证书请求,为终端实体或下属CA生成密钥对,签发、撤销和更新证书,发布证书和证书撤销列表,签发交叉证书以及密钥托管和恢复等业务,是整个证书机构的核心。

图5 PKI认证体系结构图

CA有三种主要的信任模型:交叉认证、证书链和hub/桥CA。根据校园网的实际情况,全网不可能使用一个CA对所有用户进行认证,应该建立起有层次关系的CA体系,采用证书链和 hub/桥CA结合的方法建立全网的CA机构。

在整个校园网建立一个安全认证中心,作为全网的根CA,各园区网络中心按照证书链的信任模型建立二级CA,并与根CA取得信任关系;以各园区网络中心的二级CA为中心,建立三级CA,并与二级CA以hub/桥CA的模型取得信任关系。采用三层CA架构,可以保证用户身份认证的可靠性和高效性。

4 下一步的发展方向

4.1 制订认证技术标准

校园网络中,如果在不同的应用系统采用不同的认证方法,没有一个统一身份认证的标准,一方面给用户带来了很大的不便,不同的系统需要用户提供不同的认证信息,用户很难把诸多种类的认证信息安全保管好;另一方面,会使安全产品之间缺乏互操作性,这本身就给安全系统带来不安全的因素;此外,缺乏统一标准规范的安全产品,在安全性能上将无法得到保障。因此,应该制订出合理的身份认证技术的开发、测评和使用标准,灵活的、可互操作的身份认证标准是未来网络计算和安全网络服务发展的关键。

4.2 多种认证技术的融合

各种身份认证技术各有所长,也存在各自的缺点。改进和弥补这些技术的缺陷与不足,是今后工作的方向。但有些实际问题很难解决,比如在利用生物特征的认证方面,虹膜识别中,由于镜头可能会使图像畸变而使可靠性大为降低;在基于密码的认证中,存在密钥管理、算法安全性等问题。将多种技术相结合,取长补短,对于提高认证安全性、有效性来说是一个很好的选择。

4.3 分布式身份认证技术

目前,一般的应用系统都是采用一种集中式的认证管理,存在一个认证鉴别中心AC(authentication center),用户提供PIN和证据给AC,AC将提交的证据与登记过的证据进行对比实现认证。在通信过程中会有一些不安全和不确定的因素,如网络拥塞、线路故障、攻击行为,等,会对认证的安全性产生影响。如果AC受到攻击,造成证据的丢失和泄露,结果更是不堪设想。分布式是网络应用领域的一个重要发展方向,而认证系统的研究与开发也应该适应这个发展趋势。

[1]王运武.“数字校园”向“智慧校园”的转型发展研究—基于系统思维的分析思辨视角[J].远程教育杂志,2013,(2):21-28

[2]刘晓东,闵庆飞,曲刚.基于SOA&SNS的大学数字校园架构设计[J].信息技术,2013,(4):73-79

[3]Stevens WR.TCP/IP详解卷1:协议[M].北京:机械工业出版社,2000:1-8

[4]刘军,樊琳娜,吴兆峰,等.基于Kerberos和HIBC的网格认证模型[J].计算机工程,2013,(5):140-143,147

[5]张亮鸣,陈戏墨.基于PKI CA跨域认证平台的应用[J].信息安全与技术,2013,(4):22-23

[6]802.1X Remote Authentication Dial In User Service(RADIUS)Usage Guidelines[S],IEEE RFC3580

[7]林健,武兵.LDAP协议下多模型融合校园认证系统的研究与实现[J].太原理工大学学报,2013,(2):169-175