云计算中数据隐私的安全保护机制

林 雷 李运发 陆卫平 包国华 郭逸峰 国杰彬

(1.宁波市公安局鄞州分局 浙江 315000;2.杭州电子科技大学计算机学院 浙江 310018)

0 引言

云计算的主要原理就是使用先进的虚拟化技术,让云端的计算机资源向用户提供虚拟化的服务。用户如果想要得到云计算的这种虚拟化的服务,通常需要支付一定的费用,而这种费用远比用户购买计算机服务器所需资金少,从而能够为用户节省大量的资金和投入。根据当前的市场研究和调查表明:从2008年到2014年,使用云服务的用户每年都以27%的速度增长。云计算提供的“x即是服务”受到了广大用户的欢迎(说明:x可能是软件、硬件、平台或者存储资源等)。虽然云计算发展很快,但是也面临一系列的困难和挑战。据IDC市场研究公司表明:有74%的IT公司认为云计算正面临一系列的安全和隐私保护问题,因而在使用云计算方面采取谨慎的态度。

在云计算中,它所面临的一系列安全和隐私保护问题的是:在云计算中,用户所拥有的数据信息通常被存放在遥远的云端,而其它用户常常能够访问这些数据且这些数据通常不由数据拥有者自己控制和管理。在此状况下,数据的机密性、数据认证和数据的完整性都面临一系列的安全问题。另外,作为利益获利方,在管理云端资源时,有可能因为经济利益或者是其它原因导致数据信息的泄漏,从而损害数据拥有者的信息安全。为了解决这一系列问题,本文提出了一种数据隐私的安全保护机制。在此安全保护机制中,针对用户数据上载和访问的过程,首先提出了一种数据隐私保护的安全架构。在此基础上,提出了用户数据安全存储算法和云端数据安全访问算法。

因此,本文的组织如下:第二节主要描述相关工作。第三节主要提出数据隐私的安全保护机制。第四节主要进行这种保护机制的安全性分析。第五节是全文的总结。

1 相关工作

云计算技术的飞速发展导致了云数据规模越来越大,应用也越来越广泛,其安全问题也越来越重要。在这方面人们进行了一系列的研究并取得了一定的成果,具体表现如下:

文献[1]主要对用户访问云端数据的安全能力进行了分析和描述。在此文献中,任何用户对户对云端数据的访问都需要使用访问控制技术和加密技术。为了提高用户对对云端数据的安全访问,提出了一种新的D-H密钥交换模型。文献[2]提出了一种数据报传输的有效拦截检测算法。在此算法中,根据数据加密和解密的基本思想,使用一种基于异域操作的独特的加密和解密技术。基于这种技术能够对未经授权的用户访问进行跟踪和分析并对其恶意活动进行拦截。

文献[3]主要针对云计算中数据共享的安全问题,提出一些安全策略。在这些安全策略中,首先利用基于属性加密的密文策略和基于身份的加密(IBE)技术,制订一系列有效的、可扩展的、灵活的语义安全性保护策略。在此基础上,结合随机预言模型和细粒度访问控制策略,构建适合用户隐私保护和动态操作的数据共享模型。

文献[4]描述了如何采用融合技术,将云计算与现有的一些安全技术向结合,构建一个集成安全的云平台。在此文献中,作者首先描述了云计算关键基础设施所面临的安全威,接着结合用户需求,详述描述了解决这些问题的方法,最后,确定了安全云平台所采用的技术和所实现的主要功能。

文献[5]针对云计算中数据存储与计算所面临的安全和隐私问题,提出了一个隐私作弊劝阻和安全计算审计协议。在此协议中,通过使用指定验证人的签名,批处理的验证和概率抽样等技术,实现对数据存储隐私作弊的劝阻和计算的安全审计。

文献[6]提出了一种隐私即是服务的协议。此协议就是为了在云计算中保护用户数据的隐私性和合法性。此协议在云端支持三种可信模式。一种是完全支持云端信任域中的数据所有者。二是支持涵盖云端所有以加密形式存储数据的用户。三是在非可信环境下支持数据拥有者的数据隐私。文献[7]是一份报告,主要描述了在云计算中各种危机对数据隐私性的影响并讨论了相关保护方法。文献[8]和文献[9]描述了一些数据隐私的保护方法和技术以及这些技术在云计算中的运用等。

虽然人们在云计算及其安全技术方面取得了一定的成就,但是在数据隐私的保护方面还处于早期的发展阶段,还面临着很多问题。而现有的一些技术和方法在处理这些问题还面临很多困难,因此,对其进行研究具有重要的十分重要的意义。

2 数据隐私的保护机制

在云计算中,数据服务的对象涉及数据拥有者、云端服务器和数据使用者,其服务过程涉及数据拥有者向云端服务器上载数据、云端服务器存储数据和数据使用者访问云端数据服务器。在此过程中数据隐私面临各种威胁,如:伪装数据拥有者窃取数据、伪装数据使用者使用数据和伪装云端服务器存储数据等。针对数据资源的上载和访问所面临的各种威胁,结合云端服务器存储数据的过程,特提出一种数据隐私的保护机制。在此机制中,首先提出一种数据隐私保护的安全流程。在此基础上,提出了用户数据安全存储的相应算法和云端数据安全访问的相应算法。整个过程描述如下:

2.1 数据隐私保护的安全流程

在云计算中,云端服务器向用户提供服务设计数据拥有者、云端服务器、数据使用者以及数据的通信。在此整个服务的过程中,需要对每一个环节提供数据隐私的保护。为此,特设计了一套数据隐私保护的安全流程,并使用相应的算法保护其安全。其数据隐私保护的安全流程如图1所示:(说明:图中标号相同的步骤表示可能并行进行)

图1 云计算中数据隐私保护的安全流程示意图

在此数据隐私保护的安全流程中,引入了第三方可信平台,其目的是:基于BLP模型,为用户接收的数据进行完整性证明和可信度量。通过其度量,能够确定其接收的数据是否完整和可信,从而能够确定数据隐私是否得到很好保护。

2.2 数据隐私保护的相应算法

根据上述数据隐私保护的安全流程,在此数据隐私保护算法中,将第三方可信平台考虑在内。因此,其整个过程将涉及数据拥有者、云端服务器、数据使用者和第三方可信平台。另外,为了有效描述数据隐私保护的相应算法,我们假定数据拥有者、云端服务器、数据使用者和第三方可信平台都预先被加载了公钥,而在数据上载、存储和访问过程中,无须再进行公钥的分发。其算法主要划分为两部分:一部分为用户数据安全存储算法,另一部分为云端数据安全访问算法。具体描述如下:

算法1:用户数据安全存储算法

Step 1:数据拥有者检查数据隐私;

Step 2:数据拥有者向云端存储器进行注册,并使用对称密钥K1加密数据(即:

Step 3:数据拥有者经SSL向云端存储器上载数据 ;

Step 4:数据拥有者向第三方可信平台(TM)进行注册,并经SSL向第三方可信平台发送下列信息:

Step 5:第三方可信平台(TM)用公钥K1对接收的数据信息进行认证,并将通过认证的数据信息进行存储。如此同时,云端存储器也用公钥 K1对接收的数据信息进行认证,并将通过认证的数据信息进行解密。在此之后,再用 XOR加密技术进行加密并进行存储。

Step 6:判断第三方可信平台(TM)和云端存储器接收数据是否完毕,如果是,则转到Step 7;否则,转到Step 1;

Step 7:结束

算法2:云端数据安全访问算法

Step 1:用户向云端服务器发出登陆申请,并将申请所需数据信息进行加密,(即:

Step 2:用户经SSL发送加密的数据;

Step 3:云端服务器接到用户申请后,用对称密钥K1对接收的数据信息进行认证,并将通过认证的数据信息进行解密,得到数据Data(即:在此基础上,检查用户所需数据的种类等;

Step 4:云端服务器根据用户申请和所需数据的种类分别向第三方可信平台和存储器发送“传输申请”

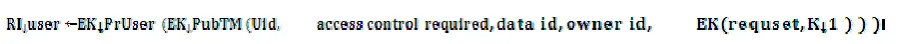

Step 5:云端服务器中的存储器根据“传输申请”向用户发送加密数据(即:

Step 6:第三方可信平台在接到用户“传输申请”进行用户注册,并发送如下信息:

Step 7:第三方可信平台根据用户发送的注册进行检测,判断是否数据所有者发送的信息相同,如果向同,用户申请有效,转到Step 8;否则向用户返回“申请无效”,并转到Step 1;

Step 8:第三方可信平台向用户发送加密数据(即:

Step 9:用户接到云端服务器中存储器发送来的加密数据后,分别用云服务器的公钥和用户私钥分别进行解密。在此基础上,使用对称密钥K1对进行解密,得到数据D1;

Step 10:用户接到第三方可信平台发送的加密数据后,分别用第三方可信平台的公钥和用户私钥分别进行解密。在此基础上,使用对称密钥 K1对进行解密,得到数据D2;

Step 11:判断D1是否等于D2且等于data,如果是,则用户接收数据的完整性和可信性得到了保护和满足,表明用户接收数据的隐私保护有效,可以继续发送“传输申请”,转到Step 3,如果不是,则用户接收数据的完整性和可信性没有得到保护和满足,用户接收数据的隐私保护无效,则发送“停止传输命令”,转到Step 11;

Step 12:结束

3 安全性分析

为了说明上述数据隐私保护机制的有效性,将主要从保护机制的安全性方面进行性能分析。为此,将从机密性、身份认证、完整性和反攻击性能等几个方面进行分析。其过程描述如下:

(1)机密性分析:本文所述的保护机制从数据拥有者准备发送数据开始,其数据的传输、云端数据的存储、用户数据的申请以及数据的发送都是在加密情况下进行的。其过程能有效防御非法用户的窃取。同时,为了验证数据拥有者发送数据的有效性和可信性,在第三方可信平台中可以对接收的数据进行可信认证。为了验证用户申请的有效性和可信性,在云端对用户的身份信息和申请数据进行认证,可以有效防止非法用户的入侵。为了防止存储信息在存储过程被篡改,在存储过程中使用了 XOR技术的加密模式,可以有效防止存储信息的丢失和篡改。为了验证用户接收数据的有效性和可行性,分别从第三方可信平台和云端存储器中接收数据,并对接收数据进行解密和验证,可以有效保护用户接收数据的完整性和可信性。因此,从数据拥有者发送数据到第三方可信平台和云端服务接收收据、从用户发送数据申请到第三方可信平台和云端服务发送数据的整个过程来看:本保护机制能够有效的保护数据的机密性。

(2)身份认证分析:在数据拥有者向第三方可信平台和云端存储器发送数据前,都要使用SSL对数据拥有者的身份进行验证,保证数据源的合法性;同时,在用户申请数据资源时,云端服务器也需要使用SSL对其身份进行验证,保证数据传输的合法性。身份认证贯穿了数据传输、用户登录和申请数据的全过程。因此,其数据隐私保护机制能有效保护用户身份的合法性。

(3)完整性分析:在上述保护机制的两种算法中,为了确保数据文件的完整性,采用第三方可信平台对其进行验证。同时,在用户接收端,对从第三方可信平台和云端存储器接收的数据进行验证,保证其数据的完整性。

(4)反攻击性能分析:在上述保护机制的各算法中,都使用了双重加密的模式,此模式能够有效增加密钥的长度,防止密钥被暴力破解,这样非法用户想要破解密文就显得非常困难。而且,在上述保护机制中使用了基于 XOR操作的加密技术。此技术具有明显的两个特点:(a)基于XOR操作的加密技术能够用来探测非法用户的入侵行为。使用它能够有效探测和分析各种恶意活动,从而防止各种类型的攻击。(b)基于 XOR的加密操作能预防中间人攻击,因为它能检测数据是否被修改,密钥是否被篡改等。另外,在云端存储器存储数据的过程中都使用了加密的模式,能够有效阻止内部通道的攻击。

4 结语

本文针对云计算中数据隐私保护的安全问题提出了一种保护机制。在此机制中,提出了用户数据访问的安全流程及其相关算法。为了使用户接收的数据隐私安全可靠,在此机制中引入了第三方可信平台。通过此平台,能够实现数据的认证和加密,从而确保数据隐私的完整性、机密性和安全性。为了证明这种保护机制的有效性,本文对其安全性能进行了一系列的分析。分析结果表明:在云计算中使用这种机制能够确保数据隐私的安全性。

虽然本机制能够有效保护数据隐私的安全性,但此机制使用了双重加密的方法,此方法能够有效增加密钥的长度,但同时也会给数据传输和存储带来一定的影响。因此,在未来的研究中,将需要考虑此算法的优化方案,同时也需要考虑对带宽、内存和传输通道的具体影响。

[1]Sanka,S.,Hota,C.,Rajarajan,M.:Secure data access in cloud computing.In:2010 IEEE 4th International Conference on Internet Multimedia Services Architecture and Application ,978-1-4244-7932-0/10 ©,pp.1–6.IEEE(2010)

[2]Panda,S.N.,Kumar,G.:IDATA – An Effective Intercept Detection Algorithm for Packet Transmission in Trust Architecture(POT-2010-0006).Selected for publication in IEEE Potentials ISSN:0278-6648

[3]Creese S,Hopkins P,Pearson S,et al.Data protection-aware design for cloud services,Proceedings of the 1st International Conference on Cloud Computing.Lecture Notes in Computer Science.Beijing,China:Springer,2009:119-130.

[4]林果园,贺珊,黄皓,吴吉义,陈伟.基于行为的云计算访问控制安全模型,通信学报,2012,33(3):59-66

[5]毛剑,李坤,徐先栋.云计算环境下隐私保护方案,清华大学学报(自然科学版),2011,51(10):1357-1362

[6]Itani,W.,Kayssi,A.,Chehab,A.:Privacy as a service:privacyaware data storage and processing in cloud computing architecture.In:2009 Eighth IEEE International Conference on Dependable Autonomic and Secure Computing ,978-0-7695-3929-4/09 ©,pp.711–717.IEEE(2009)

[7]Gellman,R.:WPF REPORT:Privacy in the Clouds:Risks to Privacy and Confidentiality from Cloud Computing,February 23(2009)

[8]Pearson,S.:Taking Account of Privacy when Designing Cloud Computing Services.In:Proceedings of ICSE-Cloud 2009,Vancouver(2009)

[9]Pearson,S.,Charlesworth,A.:Accountability as a Way For ward for Privacy Protection in the Cloud.HP Labs Technical Report,HPL-2009178(2009),http://www.hpl.hp.com/tec hreports/2009/HPL-2009-178.pdf