计算机网络脆弱性分析方法初探

洪军

(63886 部队河南洛阳471003)

1 引言

随着计算机网络的广泛应用,用户从网站上获取丰富信息资源的同时,随之而来的安全问题也日益凸现。当前网络失泄密事件层出不穷,多数事件是因为安全防护不到位,使得窃密者通过攻击用户主机或植入木马程序而窃取或破坏重要文件和数据,因此,如何保证网络上私有信息不被窃取或破坏,已成为一个急需解决的问题,这也是对当前防止计算机网络失泄密提出的迫切要求。网络系统是一个开放的系统,网络的开放性和安全性是一对永远不可能彻底解决的矛盾。从技术角度而言,IP网络基本要素的各个环节,任何时候都可能成为受攻击的目标和要点。开放意味着不安全,开放的程度越高,其安全性就越差。以TCP/IP协议为核心的IP网在设计时主要考虑的是网络的连通性与资源共享,而在安全方面上的防护却较弱,这种先天设计上的不足,致使不安全因素显得尤为突出,所以,在新的网络通信协议出现前,对网络脆弱性进行整体分析和研究是解决网络安全问题的前提条件,也是减少网络不安全因素的重要方法。

2 网络脆弱性内外因分析

归纳起来,影响计算机网络安全的因素即网络脆弱性主要有2个方面:系统脆弱性和威胁。系统脆弱性是指系统中存在的漏洞,是系统硬件、软件或者安全策略上的错误引起的缺陷,各种潜在威胁通过对漏洞的利用给整个系统和网络造成损失[1]。威胁来自外部作用,从来源看,网络面临的安全威胁主要来自黑客的攻击、计算机病毒侵袭和拒绝服务攻击3个方面[2],这些安全威胁主要是对信息的“五性”,即保密性、完整性、可用性、可靠性和可控性进行不同程度的损害和破坏,分析发现,攻击能够威胁系统安全在于利用了系统存在的漏洞或脆弱性。

外部黑客的攻击主要利用了网络服务中存在的脆弱性,计算机病毒侵袭主要利用了网络本身存在的安全缺陷和脆弱性,拒绝服务攻击主要是利用了资源分配上的脆弱性或服务处理中的薄弱环节。系统中脆弱性的存在是系统受到各种安全威胁的根源,攻击最终成功与否取决于受攻击的系统是否存在脆弱性。威胁是外因,脆弱性是内因,内外因相互作用是造成网络不安全的根本原因,所以,保护计算机网络系统关键在于分析和研究系统存在的各种脆弱性,针对具体的脆弱性制定相应的安全对策。

3 网络脆弱性分析方法

网络脆弱性分析是计算机系统和网络系统防护的一种重要手段,最终目的在于使网络管理人员在“提供服务”和“保证安全”之间找到平衡。网络脆弱性分析可分为分析准备、脆弱性识别和脆弱性排序3个步骤。

图1 局域网体系结构图

3.1 脆弱性分析准备

准备阶段主要是对系统进行描述,确定系统的边界和构成系统的资源信息。通过对系统的描述,建立分析评价对象,提供脆弱性评价所需要的信息。其中,确定网络体系结构是这一步中的重要内容。通过网络体系结构的确定,了解整个网络系统的基本情况并确定关键网络资产,为进行网络系统的脆弱性分析评价做准备。通过某局域网网络拓扑结构图如图1所示,可以清楚地看到整个网络系统的基本情况,包括ATM交换机、IP保密机、防火墙、防病毒网关、入侵检测引擎、交换机和服务器等关键网络设备,从而为网络系统脆弱性分析做准备。

3.2 脆弱性识别

脆弱性识别是确定可能被潜在威胁利用的系统脆弱点,确定网络系统脆弱点的方法有很多,常用的有查看原始资料和系统性能安全测试2种方法。

查看系统原始资料是找出系统存在且已经发现的漏洞或脆弱点。系统原始资料主要有设备或系统的风险评价文档、审计报告、系统异常报告、安全审查报告、系统测试和评价报告等资料,以及紧急修补包、服务包、补丁及其他可用于消除和减少脆弱性的补救措施等。

系统性能安全测试是去发现那些已经存在,但目前还不曾发现的系统漏洞或脆弱点。这种方法有其局限性,其有效性依赖于系统的重要程度、测试技术、测试工具和测试人员的技能。测试方法包括:自动化脆弱性扫描工具、安全测试与评价和渗透性测试等。自动化脆弱性扫描工具用于一组主机或一个网络,用以获取脆弱性服务;安全测试与评价是测试已经运用于运行环境中的系统安全控制的效力;渗透性测试是对安全控制审查的补充,是从威胁源的角度来测试系统并确定系统保护计划中潜在的疏忽,来评价系统抗御攻击的能力[3]。

3.3 脆弱性排序

一个网络系统,通过严格的测评,可能会发现上百个脆弱性因素,全部补救是事倍功半而且是不可能的。脆弱性对系统的潜在威胁有大小、轻重、缓急之分,按照脆弱性的严重程度为脆弱性排序是必要的。

确定脆弱性严重程度的方法叫脆弱性度量,它可分为静态度量和动态度量。静态度量主要是对软硬件设备和系统在未遭受网络攻击的情况下所具有的脆弱性的计算;动态度量则是在网络攻击事件中对系统脆弱性的计算[4]。

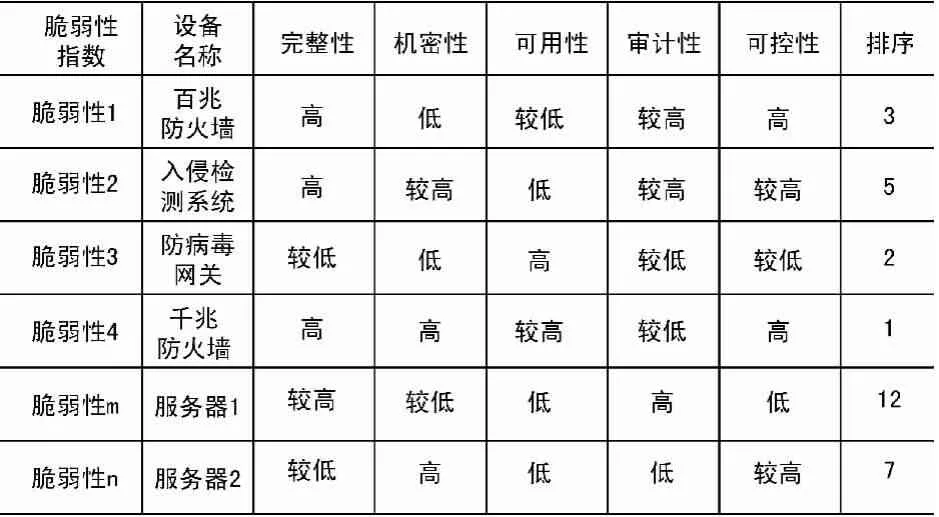

3.3.1静态度量

静态度量通常是按一定的级别来排序,即将所有的软硬件设备或系统依据其脆弱点按“五性”确定严重程度,严重程度可分为高、较高、中、较低、低或一、二、三、四、五级,严重程度主要靠脆弱性识别和专家打分来确定。每一个级别对应一个系数,比如高、较高、中、较低、低分别给定系数0.5、0.4、0.3、0.2、0,每个设备或系统的“五性”系数相加就可得出静态脆弱性指数。将所有设备或系统的脆弱性指数计算出来即可进行排序,从而确定其严重程度。静态脆弱性指数NVI的计算公式为:

NVI=完整性系数+机密性系数+可用性系数+审计性系数+可控制性系数

严重性可按脆弱性被利用后可能产生的影响大小来分,也可按攻击者对系统获取的权限来分,具体划分根据实际情况来定。本文是以信息完整性、机密性、可用性、审计性、可控性的危害程度来表示,如表1所示。

表1 网络设备系统脆弱性指数排序表

3.3.2动态度量

动态脆弱性度量主要是对节点层次脆弱性进行度量。节点层次分析的度量主要考虑的因素有CPU时间、现有服务数量、缓冲的使用和文件系统的大小等。在使用TCP协议连接DOS攻击中,可以根据监控连接的队列长度、请求服务连接数,以及处理的连接请求数,计算节点层次的脆弱性指数NVI,当前时间t时刻节点NVI为:

图2 DDoS 攻击简单网络情形图

在DDoS攻击情况下使用脆弱性指数求值方法,可计算出t时刻用户10,11,12的脆弱性度量,如表2所示。可以看到在正常操作情况下,这些用户都有一个较低的NVI,当网络受到攻击时,用户11的NVI增加至0.961,表明用户11易受攻击且正在受到攻击。

表2 攻击前后脆弱性指数比较表

由表中数据可以看出,在网络遭受攻击时,接收到的连接请求数远高于处理请求数。未受攻击时,节点的NVI数值非常接近;受到攻击时,NVI数值与未受攻击时相差很大的。由此可以根据NVI数值的变化,找出正在遭受攻击的节点,优先对正受到攻击的脆弱点采取防护措施。

4 结束语

信息化时代,网络技术发展突飞猛进,网络新的脆弱性也随之不断涌现,只有不断研究分析这些脆弱性的特点,找出解决脆弱性的方法,注重平时和受攻击时的脆弱性检测与系统安全防护,才能减少脆弱性被利用,从而减少网络的失泄密等各种安全隐患。

[1]关玉蓉,周 静.网络安全探讨[J].华南金融电脑,2007(10):72-73.

[2]朱思峰.网络系统安全脆弱性分析技术研究[J].信息安全与通信保密,2008(5):36-37.

[3]董良喜,王嘉祯.计算机网络脆弱性评价研究[J].计算机工程与应用,2003,39(20):157-160.

[4]王预震,路 畅,吕锡香.一种新的网络脆弱性量化分析模型[J].西安工业学院学报[J].2005(12):568-571.

[5]刘宝旭,许榕生.网络安全关键技术[J].信息网络安全,2005,07:52-56.

[6]杨义先.网络安全理论与技术[M].北京:人民邮电出版社,2003:69-86.