ARP欺骗/MITM攻击在二层交换机上的防范

朱凯

昆明理工大学津桥学院 云南 650106

0 前言

人为实施通常是指使用一些黑客的工具对网络进行扫描和嗅探,获取管理账户和相关密码,在网络上安插木马,从而进行进一步窃取机密文件。攻击和欺骗过程往往比较隐蔽和安静,但对于信息安全要求高的企业危害是极大的。而来自木马或者病毒及蠕虫的攻击和往往会偏离攻击和欺骗本身的目的,现象有时非常直接,会带来网络流量加大、设备CPU利用率过高、二层生成树环路直至网络瘫痪。

目前这类攻击和欺骗工具已经非常成熟和易用,而目前企业在部署这方面的防范还存在很多不足,有很多工作要做。

下面部分主要针对目前非常典型的二层攻击和欺骗说明如何在思科交换机上组合运用和部署 Dynamic ARP Inspection (DAI)技术,从而实现防止在交换环境中实施“中间人”攻击、地址欺骗等,更具意义的是通过Dynamic ARP Inspection (DAI)技术的部署可以简化地址管理,直接跟踪用户IP和对应的交换机端口;防止IP地址冲突。同时对于大多数对二层网络造成很大危害的具有地址扫描、欺骗等特征的病毒可以有效的报警和隔离。

1 MITM(Man-In-The-Middle)攻击原理

按照ARP协议的设计,为了减少网络上过多的ARP数据通信,一个主机,即使收到的ARP应答并非自己请求得到的,它也会将其插入到自己的ARP缓存表中,这样,就造成了“ ARP 欺骗”的可能。如果黑客想探听同一网络中两台主机之间的通信(即使是通过交换机相连),他会分别给这两台主机发送一个ARP应答包,让两台主机都“误”认为对方的MAC地址是第三方的黑客所在的主机,这样,双方看似“直接”的通信连接,实际上都是通过黑客所在的主机间接进行的。黑客一方面得到了想要的通信内容,另一方面,只需要更改数据包中的一些信息,成功地做好转发工作即可。在这种嗅探方式中,黑客所在主机是不需要设置网卡的混杂模式的,因为通信双方的数据包在物理上都是发送给黑客所在的中转主机的。

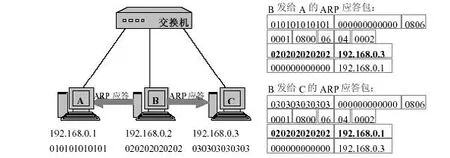

这里举个例子,假定同一个局域网内,有3台主机通过交换机相连,通过ipconfig /all查看配置如下:

A 主机:IP 地址为 192.168.0.1,MAC 地址为 01:01:01:01:01:01;

B 主机:IP 地址为 192.168.0.2,MAC 地址为 02:02:02:02:02:02;

C 主机:IP 地址为 192.168.0.3,MAC 地址为 03:03:03:03:03:03。

B主机对A和C进行欺骗的前奏就是发送假的ARP应答包,如图1所示。在收到B主机发来的ARP应答后,A主机应知道。

图1 MITM攻击示意图

到 192.168.0.3的数据包应该发到 MAC地址为020202020202的主机;C主机也知道:到192.168.0.1的数据包应该发到MAC地址为020202020202的主机。这样,A和C都认为对方的MAC地址是020202020202,实际上这就是B主机所需得到的结果。当然,因为ARP缓存表项是动态更新的,其中动态生成的映射有个生命期,一般是两分钟,如果再没有新的信息更新,ARP映射项会自动去除。所以,B还有一个“任务”,那就是一直连续不断地向A和C发送这种虚假的ARP响应包,让其ARP缓存中一直保持被毒害的映射表项。

现在,如果A和C要进行通信,实际上彼此发送的数据包都会先到达B主机,这时,如果B不做进一步处理,A和C之间的通信就无法正常建立,B也就达不到“嗅探”通信内容的目的,因此,B要对“错误”收到的数据包进行一番修改,然后转发到正确的目的地,而修改的内容,无非是将目的MAC和源MAC地址进行替换。如此一来,在A和C看来,彼此发送的数据包都是直接到达对方的,但在B来看,自己担当的就是“第三者”的角色。这种嗅探方法,也被称作“Man-In-The-Middle”的方法(如图2所示)。

图2 嗅探方法示意图

2 攻击实例

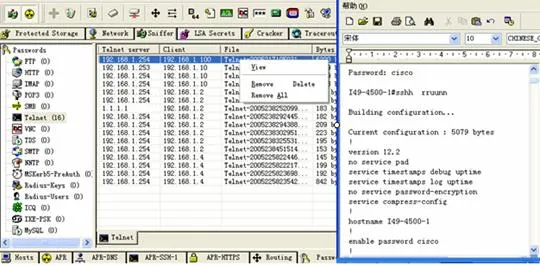

目前利用ARP原理编制的工具十分简单易用,这些工具可以直接嗅探和分析 FTP、POP3、SMB、SMTP、HTTP/HTTPS、SSH、MSN等超过30种应用的密码和传输内容。下面是测试时利用工具捕获的TELNET过程,捕获内容包含了TELNET密码和全部所传的内容:

不仅仅是以上特定应用的数据,利用中间人攻击者可将监控到数据直接发给 SNIFFER等嗅探器,这样就可以监控所有被欺骗用户的数据。

还有些人利用ARP原理开发出网管工具,随时切断指定用户的连接。这些工具流传到捣乱者手里极易使网络变得不稳定,通常这些故障很难排查(图3)。

图3 攻击实例

3 防范方法

思科 Dynamic ARP Inspection (DAI)在交换机上提供IP地址和 MAC地址的绑定,并动态建立绑定关系。DAI以DHCP Snooping绑定表为基础,对于没有使用DHCP的服务器个别机器可以采用静态添加ARP access-list实现。DAI配置针对VLAN,对于同一VLAN内的接口可以开启DAI也可以关闭。通过DAI可以控制某个端口的ARP请求报文数量。通过这些技术可以防范“中间人”攻击。

4 配置示例

本文中的信息创建于一个特定实验室环境中的设备。本文档中使用的所有的设备开始使用一个缺省(默认)配置。

[1]王倩.高校机房ARP病毒的攻击与防范[J].电子制作.2013.

[2]杨建平.SSL中间人攻击对策研究[J].电脑知识与技术.2012.

[3]王京智,洪观甫.IP伪装技术分析[J].信息安全与技术.2012.

[4]孙莉.浅谈构建中小规模无线网络解决方案[J]科技经济市场.2011.

[5]陶松.试探网络攻击常用手段[J].电脑编程技巧与维护.2010.

[6]曹振丽,张海峰,井闽,马涛,赵军伟.计算机网络安全及其防范技术[J].中国教育信息化.2008.

[7]赵磊.浅谈网络安全中“蜜罐”技术的应用[J].科技咨询导报.2006.

[8]郑文兵.李成忠.ARP欺骗原理及一种防范算法[J]江南大学学报.2003.