新型伪基站安全分析研究

田野刘斐徐海东

(1 中国移动通信集团公司研究院, 北京 100053; 2 中国移动通信集团公司, 北京 100032)

新型伪基站安全分析研究

田野1刘斐1徐海东2

(1 中国移动通信集团公司研究院, 北京 100053; 2 中国移动通信集团公司, 北京 100032)

新型伪基站系统能够模拟任意主叫用户发送任意数量、任意内容的垃圾短信, 具有严重的社会危害。本文分析了新型伪基站系统的工作原理及攻击流程,并针对伪基站利用现网系统安全漏洞发起攻击的特点,提出了解决办法及建议。

移动通信网络;安全;伪基站;垃圾短信

移动通信系统中,基站是具有合法运营资质的电信网络运营商部署的网络基础设施。通过提供无线信号覆盖,它为用户终端提供无线网络通信服务。然而,为了获取用户信息,假冒移动通信网络的伪基站在网络中大量出现,严重妨碍了用户的正常通信。最近又普遍发现了能够模拟任意主叫用户发送任意数量、任意内容的垃圾短信伪基站系统,造成严重的社会危害。

本文对这种新型伪基站的原理进行分析并讨论伪基站问题的解决办法。

1 新型伪基站概述

顾名思义,伪基站就是假基站,通常它通过增大信号强度诱使其覆盖范围内的移动终端选择并驻留;通过设置位置区参数,标识请求迫使终端发起位置区更新,获取用户永久标识IMSI及终端标识IMEI信息。新型伪基站除了具备上述特点之外,还能够通过假冒信令,强制用户接收短信信息,严重损害了用户的应用体验。

目前,新型伪基站在GSM系统中频繁出现,带来的安全及社会危害主要如下。

(1) 欺骗用户终端在伪基站驻留,导致终端脱离正常GSM服务网络,造成用户无法进行主被叫,严重影响用户通信业务的正常使用。

(2) 导致用户终端频繁交互信令,使得伪基站覆盖区域无线资源紧张,严重影响用户的正常通信。

(3) 骗取用户标识信息,进而利用其对用户进行窃听,位置跟踪,给用户隐私带来威胁。

(4) 模拟任意主叫用户号码,发送任意数量、任意内容短信,恶意骚扰用户。目前发现的伪基站主要是发送商业广告,但是如果伪基站被不法分子利用发送反动短信,则将造成更为严重的社会危害。

2 新型伪基站原理及攻击流程

伪基站系统结构如图1所示,主要由基站系统和操控平台构成,基站系统又包含基站单元和MSC功能模拟器两个部分,整个系统与运营商正常网络没有任何连接。基站单元就是GSM系统基站控制器和基站传输单元,完全符合GSM系统协议规范,仿冒合法基站向用户终端提供空口接入。MSC功能模拟器模仿GSM核心网MSC实体功能,实现信道分配、位置更新、标识请求、下行传输等主要信令流程,完成用户标识获取,垃圾短信下发等攻击行为。其操作过程也完全符合现有规范。操控平台是伪基站的控制系统,具备调整基站单元发射功率,配置基站小区系统参数,位置区参数,编写短信息内容,模拟主叫号码等功能,是攻击者对用户发起攻击的平台。

图1 伪基站系统结构

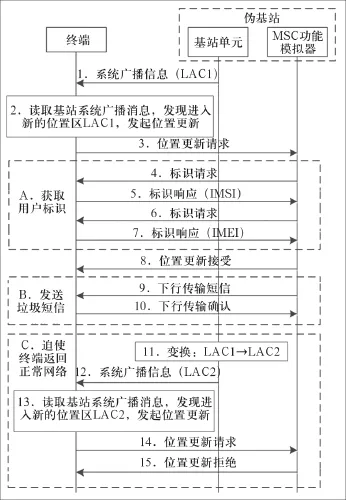

伪基站使用运营商GSM频段,采取较高的发射功率吸引用户终端驻留,之后发起攻击,具体流程如图2所示。伪基站设置与运营商相同的网络号(如网络号460-00),但设置不同的位置区号LAC1。终端接收到伪基站的系统广播消息时,误以为进入新的位置区LAC1,便发起位置更新过程。此时,伪基站先后通过两次标识请求,从终端获取IMSI及IMEI信息(A部分),然后向终端返回位置更新接受消息,确认位置更新成功。在此之后,伪基站可以向终端发送任意数量,任意内容,任意主叫号码的短消息,达到滥发广告,虚假宣传的目的(B部分)。为了避免终端在伪基站上长时间驻留引起用户警觉,伪基站定期变更位置区号。位置区变更后,终端将再次发起位置更新。此时,对于已驻留过的终端,伪基站返回位置更新拒绝消息,将终端踢出,迫使终端重选回运营商正常网络(C部分)。

图2 伪基站攻击流程

3 问题分析

伪基站之所以能够对用户发起上述攻击,根本原因在于基站在与用户终端通信的过程中,终端无法检测网络身份是否合法,无法判断所接收到的信令信息是否发自合法的基站。

GSM系统支持的鉴权流程仅能够完成网络对终端的单向鉴权,终端不验证基站的合法性及身份的真伪。同时,GSM系统未采用完整性保护机制对空口信令进行保护,终端无法鉴权网络发送信令的真实性和完整性。这样,只要接收到网络发送的标准的通信信令,终端就会进行处理和响应,不去分辨信令的真伪,对于伪造或被篡改的信令也进行处理。伪基站正是利用GSM系统存在“单向鉴权”、“空口消息无完整性保护”的安全漏洞对用户发起攻击。

4 解决方案

为了防止伪基站攻击,需要系统支持终端对网络的鉴权以及空口信令完整性保护功能。然而,GSM系统在设计时就不支持上述两种功能,因此无法简单通过系统配置或者升级的方式解决,必须逐步废弃GSM系统SIM卡、终端、接入网、核心网设备的使用。取而代之的是USIM卡,3G/LTE系统终端、接入网、核心网设备,实现网络与终端间的双向鉴权并实现信令消息的完整性保护。

4.1 双向鉴权

3G/LTE系统中,终端对网络的鉴权是通过USIM卡校验核心网下发的AUTN实现的。基于用户USIM卡与归属网HLR/HSS预先存储的共享根密钥K, HLR/HSS计算生成AUTN,并通过合法的核心网及基站设备下发终端。终端侧,USIM卡基于K以同样算法生成AUTN,并与接收到的AUTN做比较,从而判断网络设备的合法性。

共享密钥K仅被合法运营商和用户拥有,因此伪基站无法伪造出有效的AUTN来通过USIM卡的鉴权。另外,由于伪基站与运营商网络没有连接,不能注册至合法运营商网络,因此也不可能从运营商网络获取有效的AUTN。因此不论怎样,伪基站都无法通过终端侧USIM卡对它的鉴权,无法欺骗终端。

4.2 信令完整性保护

3G/LTE系统在鉴权的同时还将在终端与网络间协商完整性保护密钥,对传输的消息进行保护,防止伪基站对信令消息的假冒。3G系统生成的完整性保护密钥为IK,LTE系统采取更为复杂的密钥结构,生成KNAS_INT和KRRC_INT分别对NAS层和RRC层信令进行完整性保护。LTE系统安全与3G系统安全一脉相承,这里以3G系统为例进行说明。

与AUTN类似,IK也是由HLR/HSS和USIM卡根据共享密钥K分别计算得出下发给基站和终端的。之后终端和基站使用IK对空口传输的信令进行完整性保护。

图3 双向鉴权及完整性保护流程

在终端侧,对于没有进行完整性保护或者完整性保护校验失败的信令消息,终端将不做任何处理,直接丢弃。由于伪基站无法获得根密钥K,不可能生成正确的IK,因此所发送的信令消息不能够被正确地进行完整性保护,也无法通过终端侧的校验。图2所示攻击实例中伪基站传输的标识请求、下行传输消息在3G系统中都必须进行完整性保护,因此终端能够鉴别其真伪,阻止伪基站获取其标识,阻止伪基站为用户推送垃圾短信信息。

上述双向鉴权及完整性保护过程示意如图3所示。在终端附着至网络时,网络与终端进行双向鉴权并协商密钥,此后对所传输的信令进行完整性保护。

4.3 密钥管理

从上述分析可以看出,防止伪基站的关键还在于对HLR/HSS、USIM卡预置共享根密钥K的保护。如果根密钥K被攻击者获取,那么伪基站也能够模拟生成正确的AUTN和完整性保护密钥,通过终端侧的身份鉴权和信令完整性保护校验,对用户进行攻击。因此运营商必须加强对用户根密钥K的安全管理,防止密钥泄露。运营商可以在HLR/HSS上采取加密存储的方式保证根密钥K的安全,规避管理上的安全风险。

5 小结

现网中出现的伪基站利用了GSM系统存在单向鉴权、空口消息无完整性保护的固有安全漏洞通过伪造信令向用户发起攻击,能够获取用户标识,模拟任意主叫号码向用户发送任意数量、任意内容的短信息,具有极大的社会危害。为了防止伪基站攻击,移动通信系统必须支持双向认证和空口完整性保护机制,因此建议逐渐废弃GSM系统SIM卡、终端及网络设备,逐渐使用3G/LTE系统USIM卡、终端、接入网及核心网设备。只有在卡、终端、网络侧设备功能完全匹配的情况下,才能真正实施双向鉴权及完整性保护过程,防止伪基站攻击。同时,运营商需要加强对用户根密钥的安全管理,防止密钥泄露。

[1] 3GPP TS 33.102: 3G Security; Security Architecture[S].

[2] 3GPP TS 33.401: 3GPP System Architecture Evolution (SAE);Security Architecture[S].

[3] 3GPP TS 23.060: General Packet Radio Server (GPRS); Service Description[S].

[4] 3GPP TS 23.401: General Packet Radio Service (GPRS) Enhancements for Evolved Universal Terrestrial Radio Access Network (E-UTRAN) Access[S].

Analysis of new-type fake base station

TIAN Ye1, LIU Fei1, XU Hai-dong2

(1 China Mobile Research Institute, Beijing 100053, China; 2 China Mobile Group Co., Ltd., Beijing 100032, China)

New-type fake base station allows attackers to pretend to be any originator to send any numbers of spam messages with any contents to users, which has caused serious harm to the society. In this paper, the working way and attack fl ow of the new-type fake base station are analyzed and some suggestions are given to eliminate the security vulnerability of current mobile network system.

mobile communication network; security; fake base station; spam message

TN918

A

1008-5599(2013)08-0058-04

2013-06-18