自启动病毒之局域防护

白冰

有道是“常在江湖飘,哪有不挨刀”,经常上网冲浪时,遭遇病毒、木马程序是不可避免的事情。当病毒、木马程序悄悄攻击了本地计算机系统后,为了达到自动传播或攻击目的,它们常常会将自身移植到系统启动项中,希望日后能跟随Windows系统启动而自动运行发作,很显然,自启动的病毒木马程序危害性很大。为了远离自启动病毒攻击,我们可以采取措施,及时清除潜藏的自启动病毒,同时利用一些特色的小工具,加强对系统的局域防护,以达到防患于未然的效果!

清除自启动病毒

使用杀毒软件清除自启动病毒,是一件很简单的事情。不过,有些狡猾的自启动病毒,伪装效果很好,能有效躲避杀毒软件的清除。这个时候,我们就需要采取手工操作,来对自启动病毒执行定点清除操作。

从注册表中清除

自启动病毒经常会将自身移植到系统注册表启动项中,这样每次启动Windows系统时,它们就能自动发作运行了。一般来说,系统注册表启动项往往位于“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce”、“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run”、“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce”、“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run”、“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon”等分支位置处,依次将鼠标定位到这些分支上,检查对应分支下有没有陌生的键值,要是看到存在陌生键值,那需要查看它们的键值数值,根据数值内容找到自启动病毒源文件,将它们清除干净,同时也删除陌生键值。

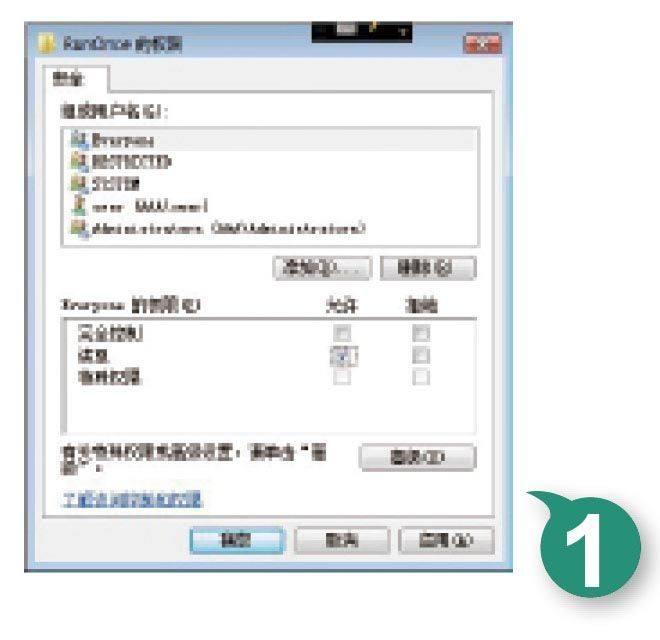

为了防止自启动病毒木马程序再次将恶意文件拷贝到注册表启动项中,我们还应该限制上述注册表分支的访问权限,禁止任何病毒木马程序拷贝内容到对应注册表分支下面。例如,要限制用户向“HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce”分支写入内容时,可以使用“Win+R”快捷键,调出系统运行对话框,输入“regedit”命令并回车,弹出系统注册表编辑窗口,选中目标注册表分支选项,依次选择“编辑”、“权限”命令,打开权限设置对话框(如图1所示),将这里的“everyone”帐号权限调整为“读取”,将其他账号的权限都调整为“拒绝”,同时删除陌生用户账号,确认后退出设置对话框,并重新启动计算机系统即可。

从配置程序清除

大家知道,通过Windows系统内置的系统配置实用程序,可以快速管理系统所有自启动类型的应用程序。所以,一些自启动病毒程序在传播扩散时,往往会在系统配置实用程序的启用标签页面中,留下蛛丝马迹,我们只要在这里检查,或许也能找到并删除一部分自启动的病毒木马程序。

首先使用“Win+R”快捷键,调出系统运行对话框,输入“msconfig”命令并回车,切换到系统配置实用程序设置框,选择“启用”标签,打开如图2所示的标签设置页面,我们能在这里看到所有已经开启运行的应用程序名称。

其次检查这里是否有陌生应用程序的“身影”,如果看到有陌生程序存在,应该立即将它们的自启动状态取消。不过,要想准确识别陌生应用程序的“身份”,需要了解常见的病毒知识,特别是对Windows系统正常启动项要了如指掌,实在不行,可以上网搜索相关信息,以提高陌生程序的识别成功率。

检查陌生程序的“命令”列,我们还能识别出目标应用程序的可执行文件路径,如果某个陌生程序的保存位置指向系统分区根目录,或者指向system32文件夹,那么它们很有可能就是自启动病毒木马文件。此时,不妨打开系统资源管理器窗口,从中找到可疑的自启动病毒木马文件,并将它们及时从系统中删除掉,这能在一定程度上防护自启动病毒的攻击。

从组策略中清除

Windows系统专门有一个启动文件夹,所有存储在该文件夹中的可执行程序,就可以随着Windows系统的启动,而自动开启运行,该文件夹一般指向“C:\Documents and Settings\用户名\开始菜单程序\启动”路径,平时这里应该什么也没有。由于它的作用很特别,一些自启动病毒程序往往会将病毒文件拷贝到启动文件夹中,以达到自动传播扩散目的。所以,定期进入系统资源管理器窗口,检查系统启动文件夹中的内容,看看有没有陌生的可执行程序存在,是寻找自启动病毒的一种有效方法。

不过,位于系统启动文件夹中的自启动病毒木马文件,很容易被杀毒软件发现并清除,为了躲避专业工具的清除,很多狡猾的自启动病毒木马程序,有时会悄悄调整系统组策略相关设置,强制Windows系统在登录成功后,自动执行躲藏在暗处的病毒木马文件。为了对付这类自启动病毒,我们可以进行如下设置操作,来寻找并清除潜藏在系统组策略中的自启动病毒:

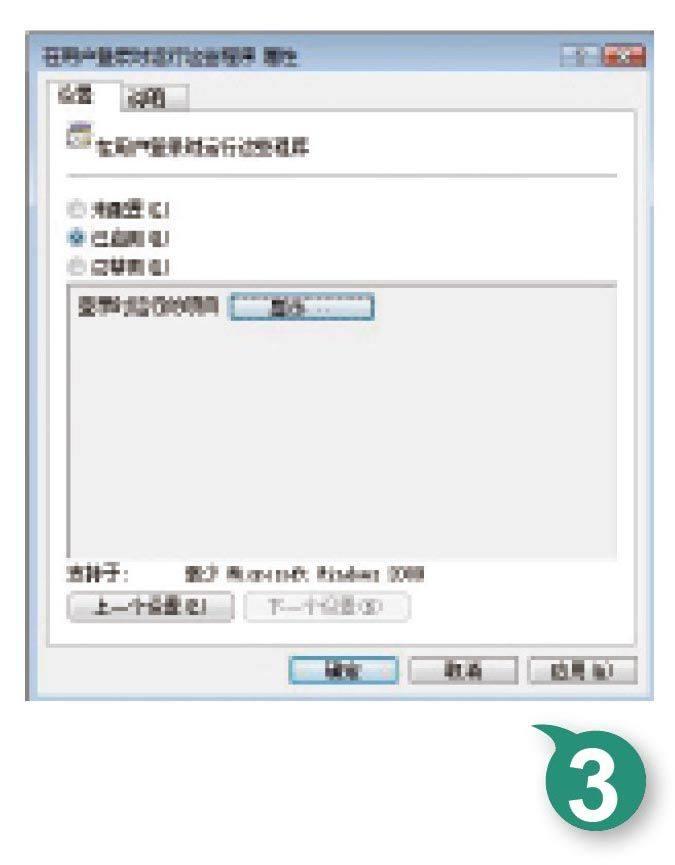

首先依次选择“开始”|“运行”命令,展开系统运行文本框,输入“gpedit.msc”命令并按“确定”按钮,开启系统组策略编辑器运行状态。在组策略编辑界面左侧窗格中,找到“用户配置”|“管理模板”|“系统”|“登录”节点,用鼠标双击该节点下的“在用户登录时运行这些程序”组策略,进入如图3所示的组策略属性对话框。

其次看看“已启用”选项的选中状态是否正常,当发现该选项已被选中时,只要简单地点击“显示”按钮,切换到应用程序默认启动列表窗口,默认状态下,这里应该不会有任何内容,要是发现有陌生程序出现时,那几乎就能断定该陌生应用程序就是自启动病毒程序的“化身”。这个时候,应该立即选中陌生程序,将其从列表中清空,再依照源路径找到隐藏自启动病毒的原始执行文件,将病毒文件从系统中手工清除掉,这样就能避免躲藏在系统组策略中的自启动病毒程序,再次威胁本地计算机安全了。

从服务列表清除

还有部分自启动病毒程序伪装效果更好,它们直接以系统服务形式悄悄发作运行,让普通杀毒工具不能准确识别到它们的“踪迹”。这个时候,我们需要从系统服务列表中,寻找自启动病毒程序的“身影”,下面就是具体的检查步骤:

首先使用“Win+R”快捷键,调出系统运行对话框,输入“services.msc”命令并回车,进入系统服务列表窗口。由于自启动病毒木马程序的运行类型,都属于自启动类型,我们应该选择“启动类型”选项卡,按启动类型重新对系统服务进行排序,以便让那些自启动类型的系统服务自动位于窗口最顶端,如图4所示,这样可以迅速地识别出病毒伪装的自启动服务。

当看到有陌生服务出现时,应该用鼠标双击之,切换到对应服务的属性设置框,按下“停止”按钮,强制陌生程序服务继续运行。同时,从“常规”选项设置页面中,弄清楚陌生程序服务的原始文件路径,再打开系统资源管理器界面,从中定位到陌生程序文件,并将它们从系统中清除干净,谨防它们日后继续攻击本地系统。如果我们无法确认陌生服务就是病毒服务时,可以尝试借助一些安全工具进行探测,例如启动IceSword程序,进入到该程序的“查看”选项设置页面,单击“服务”按钮,就能直观地看到系统中的所有服务,通过该方法探测隐藏型病毒服务很方便。

还有部分自启动病毒木马程序,会将伪装好的服务隐藏在系统注册表服务节点下面,因此,我们还要检查系统注册表服务节点选项,看看“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services”节点下面,有没有陌生键值的“身影”(如图5所示),要是找到的话,应该立即删除陌生键值,同时将相关病毒文件清除掉。当然,为了防止自启动病毒木马再次以服务形式躲藏在注册表服务节点下面,我们应该打开目标分支权限编辑对话框,将“everyone”账号权限调整为“读取”,将其他权限调整为“拒绝”,同时删除其他陌生用户账号,最后将计算机系统重新启动一下即可。

为病毒接种疫苗

通过优盘、移动硬盘等外部设备感染的病毒程序,往往都属于自启动型病毒,我们可以使用Panda USB Vaccine这款特色的疫苗软件,为本地计算机中的USB接口接种防病毒疫苗,以彻底拒绝任何来历不明的自启动程序开启运行,这样就能有效避免自启动病毒的攻击了。

从网上下载获取Panda USB Vaccine工具的安装文件后,按照默认设置将其安装成功后,打开该程序的主操作界面,按下其中的“Vaccinate Computer”按钮,就能对特定计算机的USB接口接种病毒疫苗了,从而可以对自启动病毒程序进行免疫。接种操作完成后,我们会在对应程序界面中看到绿色勾号标记,日后所有来自USB接口的自启动病毒程序,都会被自动禁止运行。当然,那些来自CD光盘和DVD光盘的自启动病毒,也会被禁止运行的。

拦截自启动病毒

自启动病毒一个很重要的特点,就是自动在系统后台悄悄运行,一般安全工具很难识别并拦截到它。为了能在第一时间对自启动病毒程序进行拦截,我们需要请“无毒空间”工具来帮忙,它能对任何在系统前台、后台自动运行的程序进行拦截,根据拦截提示,就能判断是否有病毒木马程序在系统后台尝试启动运行了。

从www.virusfree.com.cn这个官方网站中下载获得最新版本的“无毒空间”工具,该工具不需要进行一些设置就能安装成功。之后,启动该工具,它会要求我们选择需要扫描的驱动器,我们可以按照默认设置,选中所有的磁盘分区。接着,开始对磁盘文件执行扫描操作,只是该扫描操作不是对病毒程序的扫描,而是对系统文件信息进行一个统计。依照磁盘空间的大小,该扫描操作耗费的时间也会有明显不同。下面,该工具需要对本地计算机中的所有磁盘分区进行免疫处理,该免疫处理操作是在Windows系统后台悄悄运行的,我们的正常工作基本上是不会受到明显干扰的。免疫处理操作其实就是检查本地计算机中是否存在可疑的文件信息,当免疫处理任务结束后,该工具会自动弹出相关提示信息。最后,再将计算机系统重新启动一下,这样“无毒空间”工具就能拦截自启动病毒程序,并保护系统的运行安全了。

日后,无论是自启动病毒运行的程序,还是我们用户自己运行的程序,“无毒空间”工具都会对目标程序文件进行自动拦截,通过弹出拦截提示界面,我们能发现自动运行的程序标题名称,要是发现目标程序的确是自己设定要求运行的,那么只要按下提示界面中的“知道了”按钮即可。要是我们在没有执行任何程序的情况下,出现这个拦截提示对话框,那就意味着此时系统中有自启动病毒程序在后台悄悄运行。为了获取自启动病毒程序的详细信息,只要按下提示界面中的“查看详情”按钮,根据这些信息,就能顺藤摸瓜地找到自启动病毒的可执行文件路径,然后再采取措施将病毒的可执行文件彻底从系统中删除干净。

防范自启动病毒

对付那些躲藏在移动硬盘或优盘中的自启动病毒,最有效的办法,就是开启最新版本的杀毒工具,自动扫描USB设备中的病毒,确保这些自启动病毒程序在没有运行之前,已经被自动清除干净。当然,我们平时使用的移动硬盘或优盘分区多半是“干净”的,要是让杀毒工具每次自动扫描这样的磁盘分区,需要耗费很长时间,显然这会影响我们的平时工作。实际上,通过合理设置杀毒工具相关参数,仅让其自动扫描陌生的移动硬盘或优盘分区,就能有效防范潜藏在陌生硬盘分区中的自启动病毒木马程序了。

例如,本地计算机系统中假设安装了NOD32杀毒工具,如果希望该杀毒工具自动扫描陌生的移动磁盘分区时,不妨先进入该杀毒工具界面中的“ESET Smart Security”设置框,在“文件系统实时防护”设置项处,按下“高级设置”按钮,弹出对应工具高级设置对话框,接着点击“可移动磁盘上的文件时采用高级启发式扫描”处的“例外”按钮,打开文件夹选择设置框,从中将移动磁盘对应的分区符号依次选中并导入进来。经过之前的设置操作,平时频繁使用的移动磁盘插入到本地计算机系统后,杀毒工具是不会对它进行扫描查杀的,而有陌生的USB设备插入到本地时,杀毒工具就会对它自动扫描查杀了,这样就能很好地防范自启动病毒程序的攻击了。

限制自启动病毒

如果我们能够提前采取措施,限制自启动病毒程序的运行权限,那么日后本地计算机即使不小心被感染了自启动病毒,该病毒也会由于无权运行而不能发作,那么本地计算机受到安全攻击的机率就小多了。现在,我们只要按照下面的操作,为自启动病毒之外的几个可信任程序授予运行权限,其他程序都不授予运行权限:

首先依次点击“开始”|“运行”选项,弹出系统运行对话框,输入“gpedit.msc”命令并回车,进入系统组策略编辑窗口。在该组策略编辑界面左侧列表中,找到“用户配置”|“管理模板”|“系统”节点,双击目标节点下面的“只运行指定的Windows应用程序”选项。

其次在“只运行指定的Windows应用程序”选项设置框中,选中“已启用”选项,激活并单击“显示”按钮,打开“显示内容”对话框,如图6所示,按下“添加”按钮,打开添加项目设置框,导入可信任应用程序的具体路径信息,确认后退出设置对话框。

同样地,依次将其他可信任应用程序,手工添加到“只运行指定的Windows应用程序”列表中,添加操作结束后,按下“确定”按钮,这样在本地计算机系统中除了那些可信任应用程序外,其他任何程序包括自启动病毒程序,都将无权自动启动运行。