一种具有身份验证能力的(3,3)视觉密码方案

王洪君,张 慧,李静雪,徐 晨

(吉林师范大学计算机学院,吉林四平 136000)

一种具有身份验证能力的(3,3)视觉密码方案

王洪君,张 慧,李静雪,徐 晨

(吉林师范大学计算机学院,吉林四平 136000)

视觉密码是一种秘密分享技术,其解密过程直接依赖人的视觉系统,而不需要任何密码学知识。该技术把一幅秘密图像分解成n幅分享图像,其中的任意k幅分享图像的叠加可以恢复秘密图像,而少于k幅分享图像的叠加不能获得秘密图像的任何信息。给出了一种具有身份验证能力的(3,3)视觉密码方案,可用于可信任的第三方对其他2个参与者进行身份验证。方案涉及2幅验证图像和一幅秘密图像,2幅验证图像用于验证参与者身份。方案产生3幅分享图像,可信任的第三方持有其中的一幅分享图像,其他2个参与者持有另外2幅。可信任的第三方持有的分享图像和其他2个参与者的分享图像分别叠加产生不同的验证图像。实验证实了所给方案的有效性。

视觉密码;基本矩阵;分享;验证图像;秘密图像

0 引 言

视觉密码是由Naor与Shamir在1994年的欧洲密码学年会上提出的一种图像分享技术[1],主要适用于对黑白二值图像进行加密、解密处理。其特点是其解密过程不需要计算机做复杂的运算,只需依赖人的视觉系统就可以直接恢复图像。由于其安全简单,这一技术一经提出就受到了广大学者的关注,有越来越多的学者投入了这一领域的研究工作。

视觉密码的研究内容主要集中在存取结构[2-3]、参数优化[4-6]、彩色图像视觉密码[7-9]等方面。为了防止欺骗行为的发生,保证秘密信息的安全,许多学者开始了视觉密码领域防欺骗技术的研究。文献[10-11]对恢复的秘密图像中存在验证图像的重影问题进行了研究。文献[12-14]分别基于不同的技术和理论给出了可防欺骗视觉密码方案。

本文基于文献[1]视觉密码扩展方案给出一个具有身份验证能力的(3,3)视觉密码方案,该方案包括2个验证图像和一个秘密图像。通过可信的第三方对其他2个参与者的身份验证,其他2个参与者的分享图像不能恢复验证图像和秘密图像的信息。可信任的第三方持有一个分享图像,把它和其他2个参与者的分享图像分别叠加可以恢复验证图像,3个分享图像叠加可以恢复秘密图像。

1 视觉密码

1.1 视觉密码方案

Naor和Shamir提出的可视密码技术基于秘密分享的思想,为了确保秘密信息的安全,把秘密图像分成n份(称为分享图像),然后分给n个人,n个人中的任意k个或k个以上的人可以恢复秘密图像,而小于k个人的分享图像的任意组合都不能获得任何有关秘密图像的信息。Naor和Shami通过构建基本矩阵的方法构造了(k,n)视觉密码方案[1]。其基本矩阵为一n×m阶布尔矩阵,其中用逻辑值“1”代表黑色,用逻辑值“0”代表白色,n为参与者人数,m为像素扩展度,即秘密图像上的每个像素对应到分享图像上扩展为m个子像素。(k,n)视觉密码方案生成的分享图像都是黑白像素点随机分布毫无意义的图像。解密过程只需把这些分享图像印到透明胶片上,然后让其中的k个或k个以上胶片叠加,通过人的视觉就可以恢复秘密图像。这样所生产的分享图像和解密出来的秘密图像都是原图像的m倍。

1.2 视觉密码方案扩展[1]

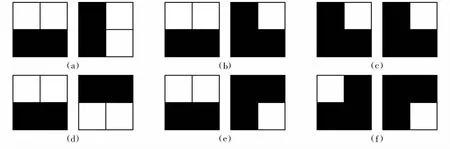

最初的视觉密码的分享图像是黑白像素点随机分布毫无意义的图像,扩展方案使得分享为一幅有意义的图像。对一个(2,2)视觉密码方案,如果要使得分享成为有意义的图像,可以考虑白色像素的分享有2个黑色子像素,黑色像素的分享有3个黑色子像素,叠加结果是白像素对应3个黑色子像素和一个白色子像素,黑色像素对应4个黑色子像素,如图1所示。如果秘密图像是白像素,可以选用上面一行中的某个分享方案;如果秘密图像是黑像素,可以选用下面一行中的某个分享方案。

图1 分享为有意义图像的分享方案

2 具有身份验证能力的(3,3)视觉密码方案

本节设计了一个具有验证能力的视觉密码方案,可以实现通过可信的第三方对其他2个参与者进行验证,然后通过可信的第三方和其他2个参与者所持有的分享图像恢复秘密图像。分享图像的分配方案是,分享图像2由可信的第三方持有,对分享图像1、分享图像3分别由其他2个参与者持有。

2.1 方案构建方法

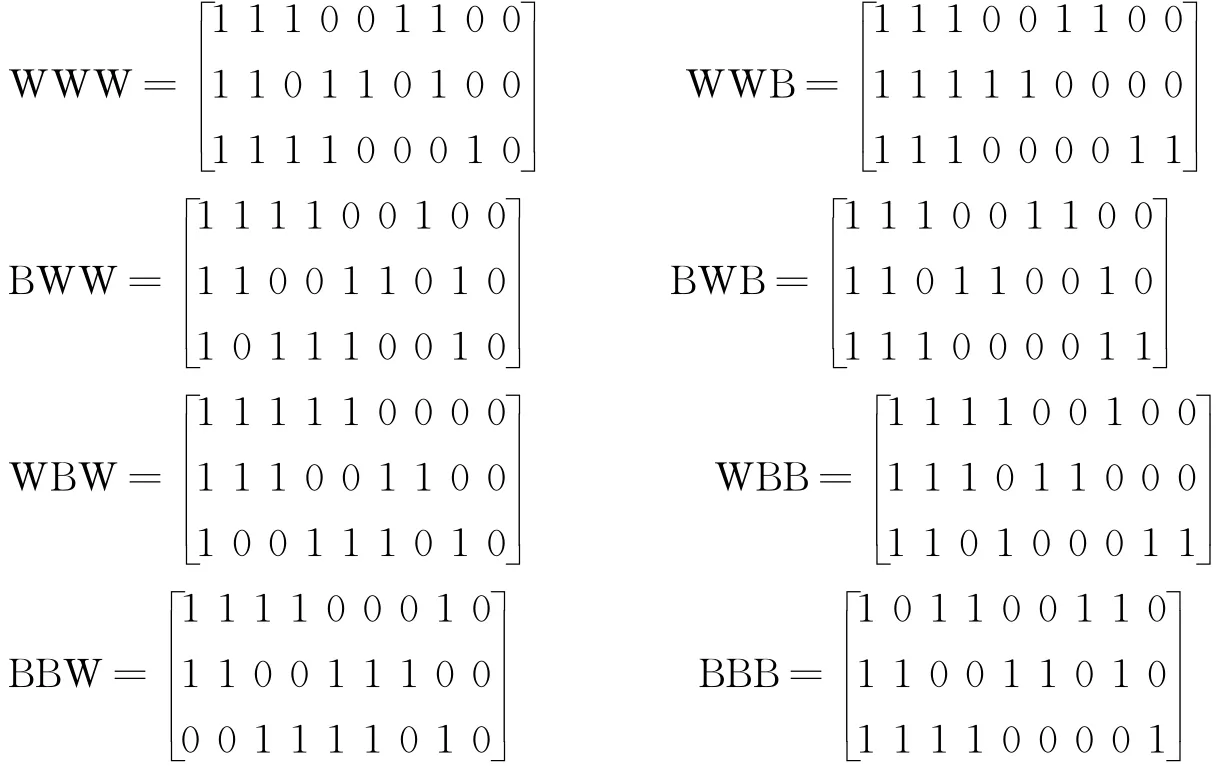

通过研究上述1.2视觉密码扩展方案不难发现,如果分享为白色,其对应的4子像素中有2个“0”,如果分享为黑色,其对应的4子像素中只有一个“0”。而基本矩阵2行叠加的结果是,如果秘密图像为白色像素,4个子像素中只有一个“0”,如果秘密图像为黑色像素,4个子像素中没有一个是“0”,全是“1”。基于这样的思想,对于具有验证能力的(3,3)方案,考虑如果验证图像为白色像素,对应的基本矩阵的2行叠加就应该至少有2个“0”,如果验证图像为黑色像素,对应的基本矩阵的2行叠加就应该至少有一个“0”。如果秘密图像为白色像素,基本矩阵的3行叠加至少有一个“0”,如果秘密图像为黑色像素,基本矩阵的3行叠加结果全是“1”。基于这样的思想所构建的基本矩阵为:

秘密图像像素如果是白色像素,分享由WWW、BWW、WBW、BBW四个基本矩阵之一产生;秘密图像像素如果是黑色像素,分享由WWB、BWB、WBB、BBB四个基本矩阵之一产生。

以基本矩阵WWB为例,W代表“白”,B代表“黑”,第一个W为第一行和第二行“或”运算的结果,第二个W为第二行和第三行“或”运算的结果,最后的B为第一行、第二行和第三行“或”运算的结果。

2.2 实验结果

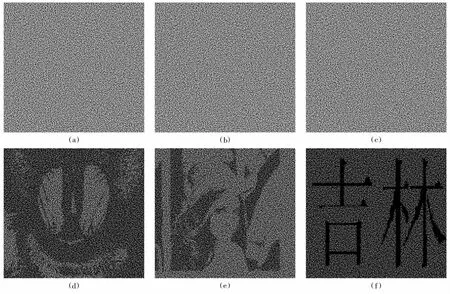

实验中采用Matlab软件对图2所示的二值图像进行处理,实验结果如图3所示。

图2 验证图像及秘密图像

2.3 实验结果分析

从实验结果可以看出,3个分享图像是随机的毫无意义的二值图像,其扩展度为9。其中分享图像1和分享图像2叠加产生了验证图像1,分享图像2和分享图像3叠加产生了验证图像2,分享图像1和分享图像3叠加不能产生有关秘密图像的任何信息,确保了秘密图像的安全性。只有3个分享图像叠加在一起才可以恢复秘密图像。因此,若可信任的第三方持有分享图像2,就可以对其他2个参与者进行身份验证。

图3 实验结果

3 结 论

本文给出了一个具有身份验证能力的(3,3)视觉密码方案,实现了可信任的第三方对其他2个参与者进行身份验证的功能。从实验结果可以看出,所给方案使得分享图像为毫无意义的随机的二值图像,不同分享图像的叠加可以恢复不同的验证图像。3个分享图像的叠加可以恢复秘密图像,进一步的工作将研究具有更多参与者的具有不同验证图像的视觉密码技术。

[1]NAOR M,SHAMIR A.Visual cryptography[C]∥Preproceeding of Eurocrypt'94,1994:1-12.

[2]ATENIES G,CARLO B,SANTIS A D,et al.Visual cryptography for general access structures[J].Inf Comput,1996,129(2):86-106.

[3]STEVE L,DANIEL M,RAFAIL O.Visual cryptography on graphs[C]∥COCOON,2008,225-234.

[4]BOUNDO C,SANTIS A D,STINSON D R.On the contrast in visual cryptography schemes[J].J Crypto,1999,12(4):261-289.

[5]FANG Liguo,YU Bin.Research on pixel expansion of(2,n)visual threshold scheme[C]∥1st International Symposium on Pervasive Computing and Applications Proceedings(SPCA06),Ningbo,2006:856-860.

[6]LIN S,LIN J,FANG Wenpin.Visual cryptography(VC)with non-expanded shadow images Hilbert-curve approach[C]∥ISI2008,Taipei,2008:271-272.

[7]CIMATO S,PRISCO R D,SANTIS A D.Optimal colored threshold visual cryptography schemes[J].Codes and Cryptography,2005,35(3):311-335.

[8]YANG C,CHEN T.Colored visual cryptography scheme based on additive color mixing[J].Pattern Recognition,2008,41(10):3114-3129.

[9]NG F Y,WONG D S.On the security of a visual cryptography scheme for color images[J].Pattern Recognition,2009,42(5):929-940.

[10]颜浩,甘志,陈克非.可防欺骗的可视密码分享方案[J].上海交通大学学报,2004,38(1):107-110.

[11]郭洁,颜浩,刘妍,等.一种可防止欺骗的可视密码分享方案[J].计算机工程,2005,31(6):126-128.

[12]陈勤,彭文芳,徐坤,等.基于排列组合的可防欺骗视觉密码方案[J].计算机应用研究,2011,28(1):318-321.

[13]郁滨,卢锦元,房礼国.基于迭代算法的可验证视觉密码[J].电子与信息学报,2011,33(1):163-167.

[14]郁滨,王益伟,房礼国.基于概率法的防欺骗视觉密码方案[J].计算机应用,2009,29(7):1782-1784.

A(3,3)visual cryptography scheme for authentication

WANG Hongjun,ZHANG Hui,LI Jingxue,XU Chen

(College of Computer,Jilin Normal University,Siping 136000,China)

The visual cryptography is a secret sharing technique,for which the secret can be decoded directly by human visual system without any cryptography knowledge.This technique splits a secret image into n shares in such a way that the stacking of anykshares can reveal the secret image but any less thankshares should provide no information.In this paper,a(3,3)visual cryptography scheme has been proposed which may be used for the trusted third party to verify the two other participants.This scheme involves two validation images and a secret image.The validation images are used to verify the participants.The secret image is split into three shares.One of the shares is hold by the trusted third party and the other by the two participants.The trusted third party stacks his/her share with the share of the two other participants respectively and the two different images for participant authentication will be revealed.Experiments show the effectiveness of the proposed(3,3)visual cryptography scheme.

visual cryptography;basic matrix;share;authentication image;secret image

TP918

A

10.3969/j.issn.1673-5862.2013.03.019

1673-5862(2013)03-0397-04

2013-02-03。

国家自然科学基金资助项目(31070224);吉林省教育厅“十二五”科学技术研究项目(吉教科合字[2011]第162号)。

王洪君(1965-),男,吉林榆树人,吉林师范大学教授,博士,硕士研究生导师。