Ad Hoc中互询式节点信用度计算模型

魏妮妮,宋 翌

(武汉生物工程学院计算机与信息工程系,湖北武汉 430415)

Ad Hoc中互询式节点信用度计算模型

魏妮妮,宋 翌

(武汉生物工程学院计算机与信息工程系,湖北武汉 430415)

网络中节点的信用度在有效预防自私节点与恶意节点对Ad Hoc网络性能的破坏方面起着十分重要的作用。针对Ad Hoc网络中自私节点的存在导致拒绝转发数据、降低网络的转发性能的问题,通过一种量化指标加强对节点行为的监控,提出了一种新的基于互询式的节点信用度计算模型。研究了该模型的实现机理,并从网络丢包率和节点信用度值变化等角度阐述了此模型的优势与可行性。使用NS2进行仿真,计算模型能够较精确地反映出节点的信任度,有效地制止节点恶意行为的发生。

信用度计算模型;Ad Hoc网络;自私节点;互询式

Ad Hoc网络是一种非中心控制、节点可动态变化的网络环境。它具有自组织、自恢复的特点,在军事、救灾等各种需要临时建立通信网络的场合有着广泛的应用[1-2]。

在Ad Hoc网络中通过移动节点间的相互协作保持互联,但是在通信中有些节点为了保护自己有限的资源或者能量,可能对临近节点要求转发的数据包不进行转发,从而造成网络中节点间很少合作[3],这类节点称之为自私节点。自私节点通过简单的不参与网络操作而导致网络的分割,使网络的性能严重降低[4-5]。有些文献[6-7]中曾经对使用DSR路由协议时自私节点的恶意行为对于整个网络的通信延迟和吞吐量所产生的影响进行了仿真实验,研究结果表明:在整个网络中即使自私节点的比例很小,也会使整个网络的性能严重下降[8]。因此移动Ad Hoc网络安全中的很重要的一方面就是如何增强移动Ad Hoc网络节点间的协作性。

为了防止上述自私节点转发掉包的恶意行为发生,严重恶化网络的性能,世界上有许多组织和个人对此问题进行了深入的研究。现有的方法主要是对Ad Hoc网络节点信用度的度量和对节点恶意行为的检测,以及在此基础上建立的模型,例如:Marti,Giuli,Lai,Baker提出的watchdog &pathrater模型[9];Michiardi与Molva提出的collaborative reputation(CORE)机制[10];Paul与westhoff提出的Context-Aware Detection机制等。上述这些方法的模型都是在强调结点某一时刻的行为状况或者是在增大网络负载的情况下有较好的效果,但是,在解决此类问题的同时降低了网络的安全性。

1 基于互询式节点的信用度计算模型

本文中提出了一种基于互询式的网络节点信用度的计算模型。这个模型的思想是通过对网络节点的历史信用度和当前信用度的综合评价,得到此节点某一段时间内的可信任度,从而可较精确地反映网络中恶意行为的出现状况。同时当节点信用度低于设定的阀值后,采用广播的方式对邻接区的节点发出警告,孤立恶意结点,使得网络能够保证有较高的安全性。

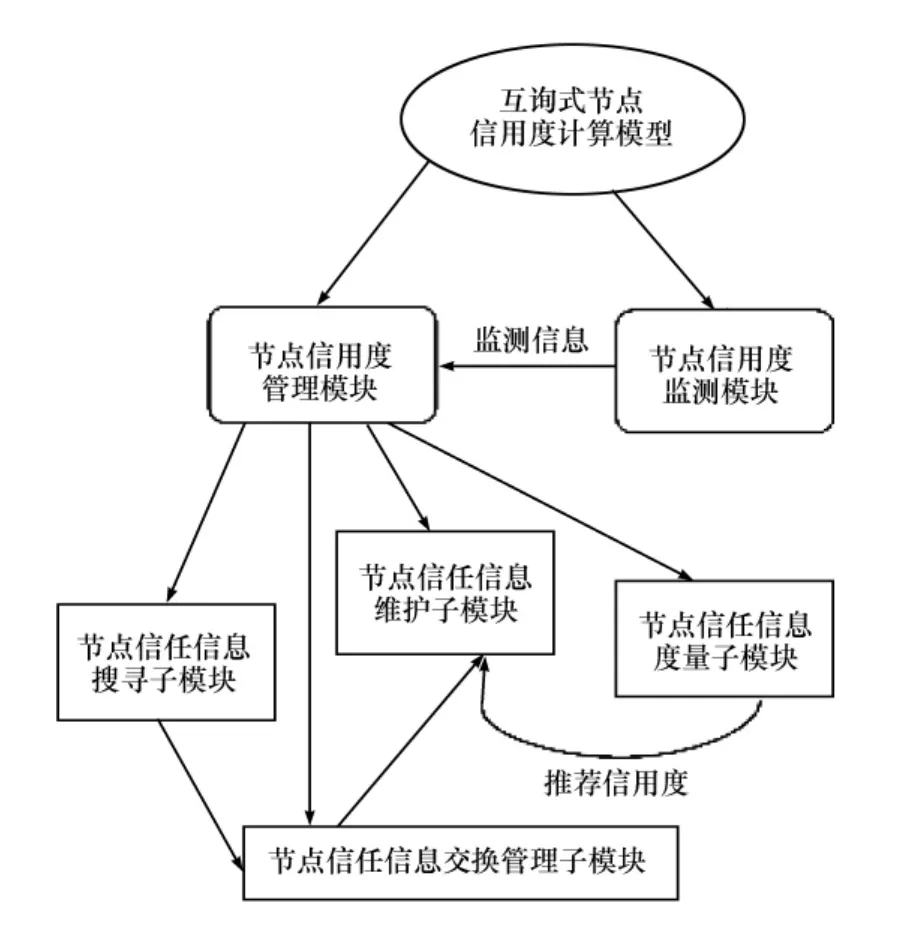

互询式节点信用度模型机制是通过在各个节点之间建立互询机制,以及在各个网络节点上建立一个信任度管理模块来构成的(如图1所示)。文中所涉及的节点邻接区域专指和此结点只有一跳距离的节点。

图1 互询式的节点的信用度计算模型

1.1 节点信任度管理模块

本模型中节点信任度管理模块是由节点信任信息搜寻子模块、节点信任度信息交换管理子模块、节点信任信息维护子模块和节点信任度信息的度量子模块4个部分组成。

1.1.1 节点信任信息搜寻子模块

节点信任信息的搜寻是初始化节点信任管理模块的第一步。通常情况下,搜寻出节点的信任信息可以通过以下2种方式获得:(1)直接搜寻方式。结点A利用自己的监测子模块直接对于某个节点B是否有恶意行为做出判断。(2)互询与通知方式。当节点A想获得另外一个节点B的信用度时,就会向B的邻居节点发出询问,并等待这些节点的信用度回复。在收到回复后,利用一定的计算方法,对所询问节点的信用度进行计算,当发现所询问节点的信用度值数小于规定的阀值时,可向B点的邻接节点以广播的方式通知——B节点已不可信任。

1.1.2 节点信任度信息交换管理子模块

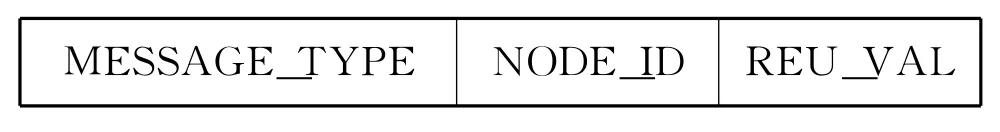

通过对节点的信任信息搜寻之后,节点获得了某个节点的信用度信息,然后通过一种消息传送机制在节点中交换彼此的信息。节点的信任度信息交换格式为

M E S S A G E_T Y P E N O D E_I D R E U_V A L

其中的“MESSAGE_TYPE”代表交换信息的类型。本文将交换的消息分为3类:MESSAGE_QUE、MESSAGE_RESPONSE和MESSAGE_BROCAST。MESSAGE_QUE表示一个节点向某个节点发出的信息是用于向其询问与它关联节点的信任度;MESSAGE_RESPONSE表示发出的消息是一个节点对于某个节点信任度值进行咨询的应答;MESSAGE_BROCAST表示发出的消息是用于广播节点信用度信息。“NODE_ID”表示有恶意行为的节点或者想加入网络进行通信的新节点的IP地址。“REU_VAL”是具体的数值,用于表示节点信用度的大小,它存储在每个节点信用度表中。

1.1.3 节点信任信息维护子模块

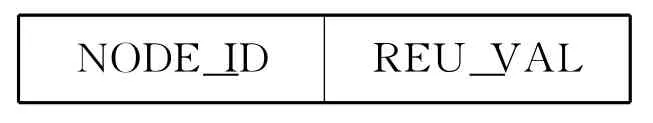

在此机制中我们为每个节点建立了一张用于存储信用度值的表。节点信用度值存储格式为

N O D E_I D R E U_V A L

通过对节点信息进行监测、搜集和交换后可以获得周围邻接节点的信用度值,并采用下述互询模式下的信用度计算机制对搜集到的信息进行综合的评价和定量,然后储存在节点信用度表中。节点的信任信息维护功能就是使表内的数值与节点的信用度变化后的值保持一致。

1.1.4 节点信任度信息度量子模块

在此机制中,对节点信用度的度量采用一个[0,1]之间的数值。“0”表示节点完全不可信任,“1”表示节点是完全可信的。数字越小,表明此节点的信用度越低,反之表明越高。当网络初始化时节点的信用度值都为1,表明节点都是可信的,随着时间的推移,节点的信任值开始发生变化。

1.2 节点信任度监测模块

节点信任度监测模块主要负责对邻接点的行为进行监视检测,它是以互询式的节点信用度计算机制为运行基础。在Ad Hoc网络中由于采用的是对称和混合接受的工作模式,任意节点都可以对其邻居节点的工作过程进行监听,为此可检测出其邻居节点是否为自私节点,并将监听结果返回给节点信任信息维护子模块,以此来更新节点信用度值。

本文所讨论的节点恶意行为是指由于节点能源问题而发生的丢包与拒绝服务。节点信用度值的大小是通过上述模块内部的计算机制来实现的。

设节点a在某个时间t内向结点b发出了n个数据包,而b成功转发了m个,那么节点b对于节点a的信用度R(a,b)则采用以下公式计算

假设节点a和b在Ad Hoc网内第一次相遇,通过初始设置,2个节点a,b的信任管理机制均进入工作状态。初始状态下,2个节点之间开始通信,此时2个节点信用度值都设定为1。

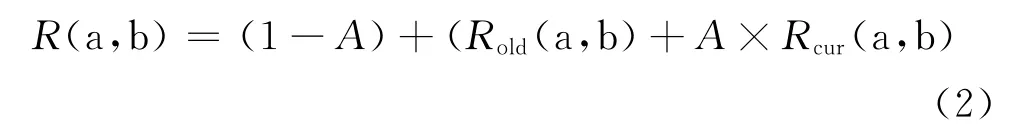

在某个时刻t内,节点a通过自己的监测模块发现了节点b的恶意行为,于是需要更新自己信用度表内对于节点b信用度的数据。我们在计算节点b信用度的同时,一定要考虑节点b的历史记录与现在所获值的大小,这样才能对节点b的信用度给出客观、准确的评价。为此节点b对于节点a的信用度R(a,b)用公式(2)来描述

在公式(2)中,A表示权值系数,它是0到1之间的一个数值。Rold(a,b)是节点b相对于节点a的历史信用度值。而Rcur(a,b)则是通过公式(1)计算出的节点b新的信用度值,将两者按照A的比例调整求和,可以较客观地得到节点b对于节点a的可信任度。

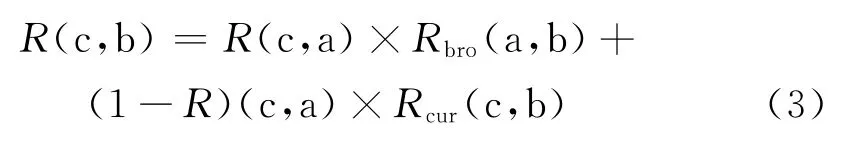

当节点a与节点b通信一段时间后,有一个新节点c加入了Ad Hoc网络进行通信,那么此时节点b的节点信用度如何得到并保持更新呢?通过前面所述的互询机制,可知,一旦发现节点b出现恶意行为,则节点a在监测到此恶意行为的前提下,将重新计算的节点b当前信用度值,并向其邻接区域的节点以消息机制进行广播,节点c接收到这个值,再按照下面的公式对节点b的信用度值重新进行更新估算。

通过公式(3)可知:只要一个节点a能够监测出另外一个节点b的恶意行为,就可以按照公式(3)对此节点的信用度值进行广播。当节点b的信用度值小于系统设定的门限值,它的邻居节点就都能够发现这种恶意行为,从而采取一定的措施来确保网络通信的畅通。

由上述可知:对于Ad Hoc网络内的所有节点都可按照上述机制通过互询与更新方式来完成对各个节点信用度值的计算,从而达到对网络内部自私节点恶意行为的有效监测。

2 仿真与性能分析

为了验证基于互询式的节点信用度计算机制的有效性,我们采用NS2进行了仿真测试,仿真环境构造如下:在一个1 000m×500m的矩形区域内均匀分布随机产生的22个节点,每个节点有64PAC大小的缓冲区,300s的暂停时间,恶意节点的产生按照马尔可夫链机制随即产生5个,掉包率控制在1%~8%。在实验中主要从网络掉包率、节点信用值变化2个角度来验证本文提出机制的有效性。

图2显示了在设定时间内一个节点的网络掉包率的状态。在0~140s时间段以及240~400s时间段有掉包现象出现,即有自私节点行为发生,而140~240s时间段表示无掉包现象,即表示没有自私节点的行为发生。

图2 一个节点在一段时间内的掉包情况

图3则表示在这段时间内节点信用度值的变化。在0~140s时间段内有自私节点行为发生,节点的信用度值逐渐减小到0.25左右,而在140~240s时间段内无自私节点行为出现,节点的信用度值产生了上升的趋势。当然,在网络中节点间进行通信也会存在正常的堵塞和掉包现象,所以从图3中可以看出节点信用度值没有恢复为1。

由图2和图3分析可以证明本文提出的基于互询式的节点信用度的计算方法能够准确有效地反映网络中自私节点恶意行为的出现,以及其对网络性能的影响。

图3 节点信任度值大小变化过程

3 结论

本文所提出的基于互询式的节点信用度计算方法的优势在于:能够比较准确地反映出节点的信任度;采用的互询机制能够有效地遏制某些恶意节点对信用度的伪造和欺骗及对网络所造成的伤害;某节点的邻居节点可以及时得到该节点的信用度值变化的信息的反馈,所以,当该点的信用度值过低时,可以很快地完成对此恶意点的孤立,有效地保持网络通信的畅通;基于分布式的计算方法大大减轻了节点的负担,因此增强了整个网络的安全性。

(References)

[1]卿林,詹永照,祖宝明,等.Ad Hoc网络中一种有效的(t,n)门限密钥管理方案[J].计算机工程,2007(21):136-139.

[2]杜君,李伟华,张克旺,等.无线自组织网络高精准确度自私结点检测机制[J].西安交通大学学报,2010,44(8):25-29.

[3]YONG WEI WANG,GIRUKA V C,SINGHAL M.A fair distributed Solution for selfish nodes problem in wireless ad hoc networks[C].∥Proceedings of third international conference,ADHOCNOW 2009,Vancouver,Canada,2009:211-224.

[4]HANG SU,XI HANG.Modeling throughput gain of network coding in multi-channel multi-radio wireless ad hoc networks[J].IEEE Journal on selected areas in communications,2009,27(5):593-605.

[5]谭长庚,罗文燕,陈松乔,等.移动Ad Hoc网络中节点合作性研究综述[J].计算机科学,2007,34(4):24-27.

[6]张元,沈苏彬.Ad Hoc网络中信任管理模型的研究与设计[J].西安邮电大学学报,2008,13(1):86-90.

[7]陈删删,杨庚,张云昌,等.Ad Hoc网络中一种基于救赎机制的信息模型[J].南京邮电大学学报,2009,29(4):20-25.

[8]孙丽艳.基于激励机制的的认知无线电自私行为研究[J].计算机技术与发展,2009,19(10):170-173.

[9]MARTI S,GIULI T,LAI K,et al.Mitigating routing misbehavior in mobile ad hoc networks[C].∥Proceedings of MOBICOM 2000.New York,USA,ACM press,2000:255-265.

[10]BUTTYAN L,HUBAUX J P.Stimulating cooperation in selforganizing mobile ad hoc networks[J].ACM/Kluwer Mobile Networks and Applications,2007,8(5):579-592.

A reputation model of node computation based on exchange inquiry scheme in Ad Hoc networks

Wei Nini,Song Yi

(Department of Computer Science &Information Engineering,Wuhan Bioengineering Institute,Wuhan 430415,China)

The reputations of the network nodes play an important role in the Ad Hoc networks which could effectively prevent malicious nodes and selfish nodes to bring destruction of the network performance.Aiming at solving the problems that existing of selfish nodes caused can refuse to forward data pack,thereby reducing the forwarding performance of the networks for Ad Hoc networks,by using aquantitative indicator to strengthen the monitoring of the nodes behavior,proposed a new mechanism which was a node reputation computation model based on exchange inquiry.This paper studies the implementation mechanism of the model,and then from the dropping quota packs of the networks and the change of the node reputations,describes the advantages and feasibility of this model.Simulation with the NS2is used.The simulation results show that the computation model proposed can reflect the reputation of the nodes more exactly,so they can stop the occurrence validly about the malicious behavior of the nodes.

reputation model;Ad Hoc network;selfish node;exchange inquiry

TP393

A

1002-4956(2013)03-0096-03

2012-06-22

湖北省自然科学基金(2011CD297);新世纪优秀人才支持计划(NCET-08-0806);武汉市教育局科研项目(2009k100)

魏妮妮(1982—),女,辽宁营口,硕士,讲师,主要研究领域为计算机网络与通信.

E-mail:wnn19821024@163.com