云平台的4A系统实现方式研究

(中国移动通信集团设计院有限公司,北京 100080)

1 云平台现状分析

1.1 云平台现状

1.1.1 云平台分类

由于电信运营商内部IT支撑系统、业务平台在系统定位、维护单位、对资源的管理、使用、安全、计费等方面的需求与对公众服务的差异明显。按使用人员不同,云平台分为私有云、公众服务云两大云计算平台。

私有云平台:面向内部IT支撑系统和业务平台的资源需求,建设私有云平台,为IT支撑系统和业务平台提供基础设施;

公众服务云平台:基于IDC数据中心,构建公众服务云平台,面向公众客户提供基于云计算的IT服务。

1.1.2 云平台架构

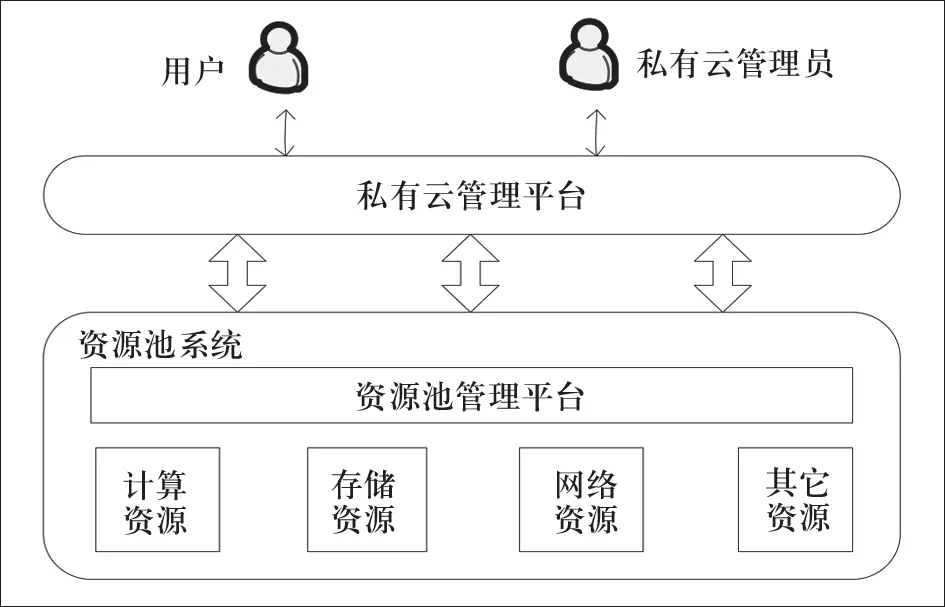

云计算平台由云管理平台和资源池系统组成。其中,云管理平台负责云计算服务的运营,并对资源池系统以及其中的各类资源进行集中管理。资源池系统是由资源池管理平台、各种资源相关系统或设备以及连接上述实体的网络所组成的集群。资源池系统提供云平台所需的各类的资源,包括计算资源、存储资源、网络资源等。云管理平台与资源池系统之间通过资源管理接口连接。

图1 云平台架构图

1.2 现状分析

云平台包括两类资源,即系统资源和应用资源。两类资源的具体特点如下。

1.2.1 特点1:对外提供的各类系统资源较多

从云平台现状中可看出资源池系统为云平台提供的各类系统资源的种类及数量较多。主要包括:

计算资源包括虚拟机资源、x86物理机资源和小型机资源等,由x86物理机、小型机等提供。

网络资源包括公网IP资源、带宽资源、虚拟防火墙资源、负载均衡资源等,由路由器/交换机、防火墙、负载均衡器等设备提供。

存储资源主要包括分布式文件存储、块存储、日志详单类数据存储。其中分布式文件存储、日志详单类数据存储系统基于x86物理机实现,块存储基于磁盘阵列实现。

本地备份服务由备份服务器和分布式文件系统等备份介质提供。计算资源、存储资源、网络资源、本地备份资源之间相互协作对外提供完整的资源使用环境。

1.2.2 特点2:云平台上承载的各种应用资源较多

云平台主要面向客户提供基础设施云服务,其上承载着三大支撑系统的各类应用。如业务支撑系统的计费系统、电子渠道系统,网管支撑系统的检测平台、业务平台、各专业网管系统,以及统一门户、电子邮件等管理信息化系统。

2 云平台的4A系统建设方案分析

2.1 4A系统架构

4A系统在系统架构上划分为3层:接口层、核心服务层及展现层。

接口层:主要功能是实现核心层与外部产品、用户资源系统之间的数据交互,其中资源驱动接口实现资源从账号的收集和同步管理,日志采集接口接收外部系统产生的各类日志。

核心服务层:应用处理层由基础数据和大量功能模块组成,是整个产品的基础和核心。其中数据组成包括用户身份数据、资源数据、授权策略数据和日志数据等。系统通过功能框架实现对这些数据的维护和管理,这些管理功能分为统一身份管理,资源及认证管理,账号授权管理,访问控制管理,安全审计管理,安全合规管理,安全事件管理。

展现层:系统门户作为系统的统一入口,为普通人员和管理人员提供了Web方式登录界面,并根据登录人员的身份展现不同的维护管理界面,提供了不同的管理功能。

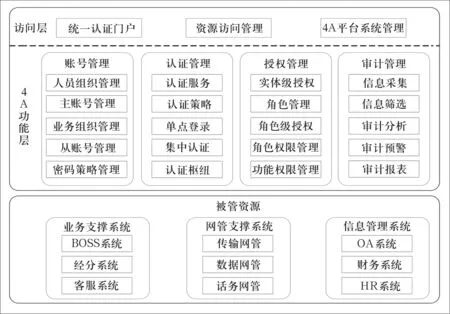

2.2 4A系统功能比较

三大支撑系统对4A系统功能要求不尽相同。管理信息化系统4A主要侧重在应用的账号、授权及认证管理,主要包括单点登录及4A(账号管理、认证管理、授权管理、审计管理)等功能。业务支撑系统4A除应用的账号、授权及认证管理外还与业务支撑系统各应用本身密切相关。主要包括单点登录、4A、金库模式、系统防绕行等内容。网管支撑系统4A侧重在设备层面的账号、授权、认证管理及对设备层面操作行为的审计。需采用“堡垒主机”技术,避免人员使用不安全终端直接访问系统,并在堡垒主机侧通过文本和视频方式,完整记录维护人员和厂家人员的维护操作。4A除单点登录及4A功能外,为提高对被管系统的安全保障服务还包括金库模式、上报接口、合规管理、票据漫游、程序调用接口等功能。

各4A系统在管理范围、使用人员、被管系统改造等方面也各有不同。

(1)管理支撑系统4A管控范围主要集中在管理信息系统内部,侧重在应用层面的管理。使用人员主要为公司全体员工,外部供应商用户,人员数量较多。由于需要实现使用人员登录各应用系统的单点登录功能,需要对各应用系统进行大量的改造工作。实时性、稳定性、账号变更频率要求相对较低。

(2)业务支撑系统4A管控范围主要集中在业务支撑系统内部,同样侧重在应用层面的管理。使用人员主要为营业厅、客服、渠道、市场部门的营业人员、客服人员、业务管理人员及集团客户经理等。由于与各业务系统联系紧密,需对应用系统进行大量的改造工作。营业厅营业员、客服坐席均需登录4A系统,而且有时还需不间断登录,故对4A实时性、稳定性要求较高,且账号管理变更频繁,每天营业员、集团客户的权限都有大量的变更需求。

(3)网管支撑系统4A管控范围除网管系统外,还涉及通信网和业务系统,覆盖范围较广。侧重在面向网络设备、操作系统、数据库等设备层面的管理。使用人员主要为公司内部及厂家的系统维护人员。基本不需要对应用系统进行改造。实时性、稳定性、账号变更频率要求相对较低。

综上所述,云平台上承载的三大支撑系统4A系统的管控范围和力度并不完全一致。管理信息系统部侧重全网的统一认证和统一的身份管理。项目实施的重点在于各管理信息系统对统一身份管理的支持。业务支撑系统部侧重对计费、经分等应用系统账号口令集中管理和应用日志的审计,项目实施重点在于对应用系统的改造。网管支撑系统侧重对维护人员接入业务系统的集中控制和设备层、操作系统层账号口令的集中管理。

2.3 云平台4A系统实现方式

云平台4A系统的建设模式有集中建设、独立建设两种方式。

2.3.1 方案1:集中建设

云平台集中建设4A系统,为云平台所有资源(包括系统资源和应用资源)统一提供4A服务,即功能统一、硬件统一、业务统一,如图2所示。

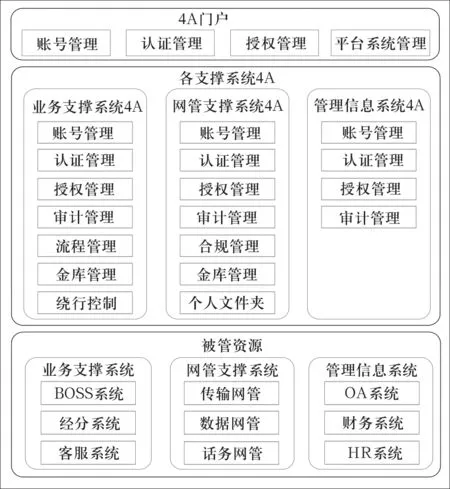

2.3.2 方案2:系统资源集中,应用独立建设

由云平台4A系统统一管理系统资源,建设统一登陆认证平台,为各支撑系统集中进行用户管理、认证管理。而应用资源由各支撑系统根据自身的功能需求为各自管控范围内的应用资源提供4A服务,如图3所示。

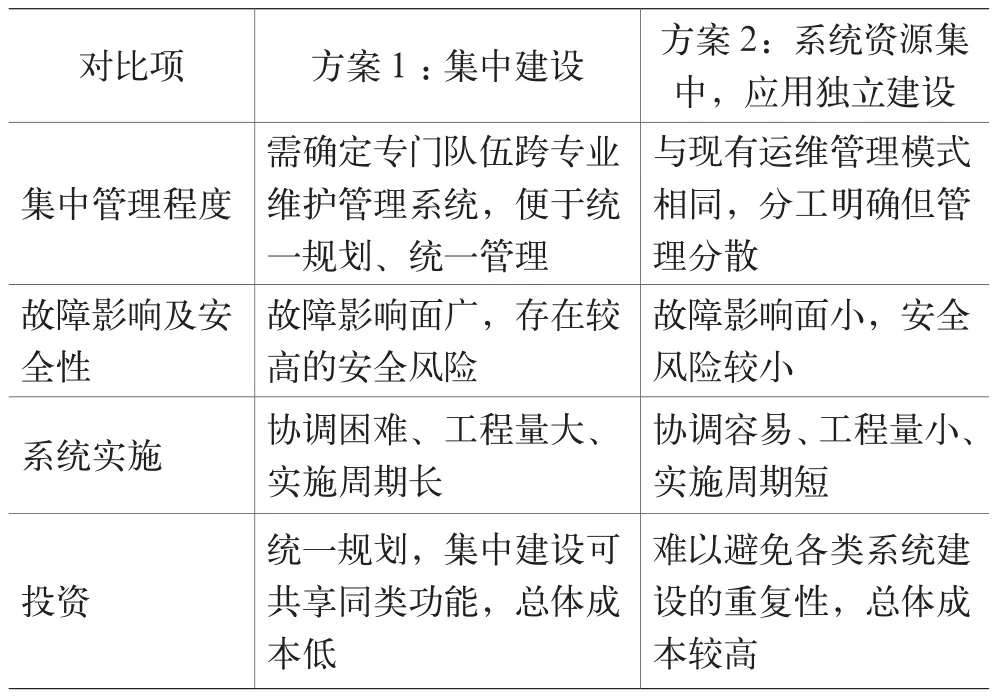

2.4 方案比较

方案1结构清晰,软硬件均集中部署,便于统一维护扩容,并且各支撑系统可统一开发功能需求。本方案无法实现各支撑系统的个性化功能需求,各业务系统的业务流程需要逐一进行调研,并将被管资源接入4A系统。方案2结构较为清晰,实现了用户统一登录门户,简化了认证过程。但整合深度不够,软件功能分三大支撑系统分别开发,无法实现集中维护扩容。

图2 集中建设方式功能架构图

图3 独立建设方式功能架构图

综上所述,云平台硬件设备较多,其上承载的业务系统也比较繁杂,对安全性要求较高。考虑到方案1集中建设虽然便于集中管理和维护,但存在较高安全风险,且工程实施困难较大,投资较高,且无法全部实现各个支撑系统对4A的功能需求,推荐采用方案2系统资源集中进行管控,统一进行用户、认证管理,而应用资源各自独立实现4A功能,即各支撑系统的应用可直接纳入到本线条的4A系统进行管理。

表1 方案对比表

2.5 授权方式分析

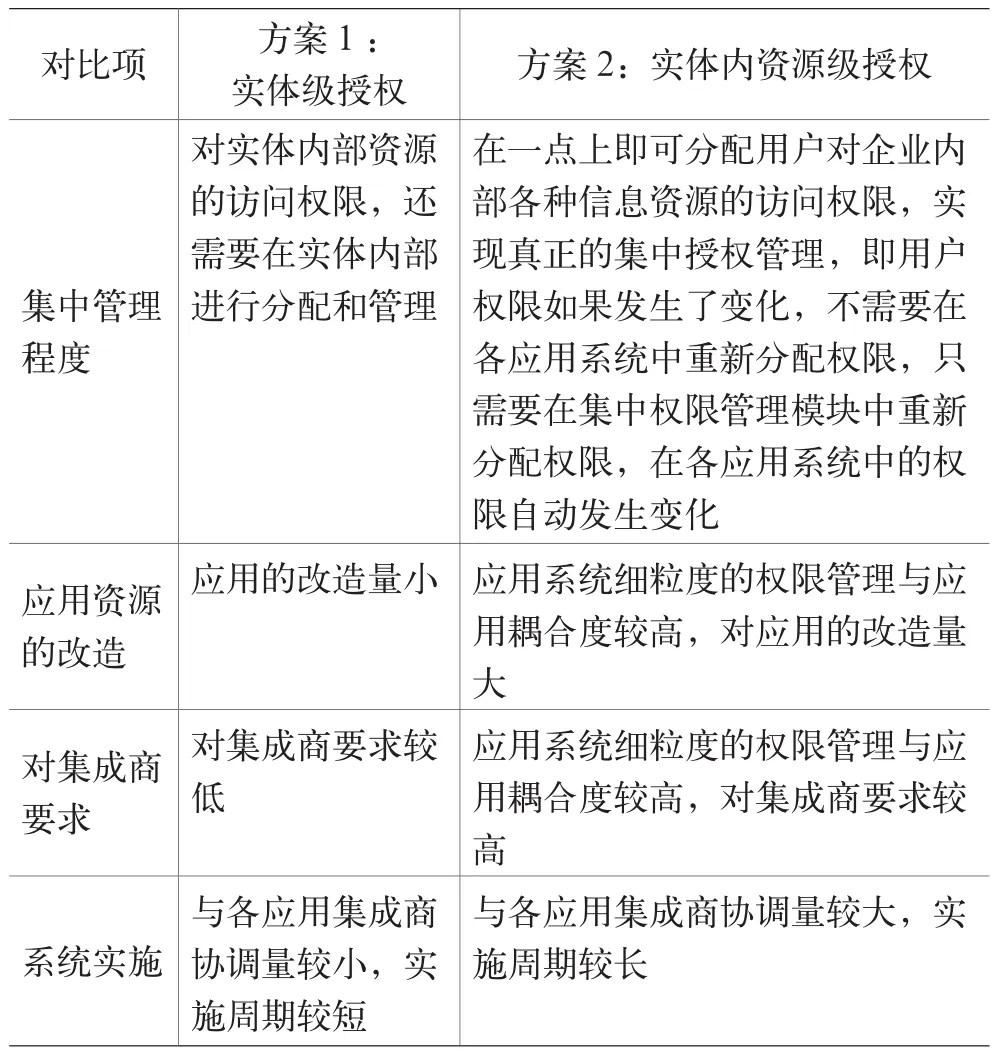

由于系统资源难以对其进行改造,所以本文不对系统资源的实体内授权进行讨论。从4A实现对应用资源的授权粒度角度看,有以下两个建设方案。

2.5.1 方案1:实现实体级集中授权

授权粒度只精确到应用、设备、主机,通俗说就是用户是否有权连接某个IP地址+端口。实体内部资源的访问权限还需要在实体内部进行分配和管理。针对各应用来说,在认证及登陆完成后,需由各应用系统自身的权限控制模块进行用户行为的进一步控制。

2.5.2 方案2:实体内部资源级授权(简称实体内授权)

授权粒度精确到应用、设备、主机内的资源。资源包括应用的功能模块、HTML页面、数据库表或字段、主机内的文件或目录等。由4A实现实体内部资源级授权后,实体内部资源的访问权限不需要在实体内部进行分配和管理,或实体内部资源的访问权限可在实体内部进行保存,但需与4A平台保持一致。针对各应用来说,在认证及登陆完成后,可由各应用系统自身的权限控制模块进行用户行为的进一步控制,或由4A平台进行用户行为的进一步控制。

表2 不同授权粒度方案对比表

综上,由于实现实体内资源级集中授权需要比实现实体级集中授权对应用系统改造量较大,对集成商要求较高,需与各应用厂商配合,且花费更大的代价,因此本位建议暂只实现实体级授权,今后随着4A技术的进一步发展,集成商实施经验的积累,可扩展到实体内资源级的授权。

3 结束语

云平台目前已是各大运营商的建设重点,实现对内部人员和厂家人员访问云平台各系统资源、应用资源的全程集中管控已是迫在眉睫。4A系统的建设能够提升运营商在用户密码、认证方面的管理力度,更好地满足审计的要求。能够提高整体信息系统的安全性,提升应对各种攻击、威胁和风险的能力,提高运营商整体管控力度。

[1] 中国移动通信企业标准,QB-Y-065-2010,中国移动业务支撑网4A安全技术规范v2.0.0[S].

[2] 中国移动通信企业标准,中国移动账号口令集中管理系统功能及技术规范[S].