计算机网络安全加密技术探讨

魏 威,杨俊红

(郑州铁路职业技术学院,河南 郑州 450052)

计算机网络安全是指通过网络管理控制和技术方法,保护网络环境中信息的安全性和完整性。由于计算机网络运行是基于软件协议的,人人都可以上网,如果有人找到了某个协议或者软件的缺陷,就能通过这个漏洞获取一些不该被知道的信息,或者通过漏洞给网络设备或者电脑安装病毒,从而给用户造成数据丢失、泄密或计算机崩溃。网络安全问题日显重要。

1 计算机网络安全的核心

计算机网络安全包含信息安全、网络安全、计算机安全和密码安全。其中,密码安全处于核心地位,即密码技术是信息安全的核心和关键。从信息安全的核心出发,计算机密码研究前提是要研究其算法。目前,世界各地的计算机网络安全专家,都把研究算法放在首要位置。

2 加密方法

加密必须设计密码,密码技术是一门科学。密码学的发展促进了信息技术的发展。密码技术通过对信息进行重新编码,隐藏信息的实际内容,从而使非法入侵者无法得知信息的真实内容。

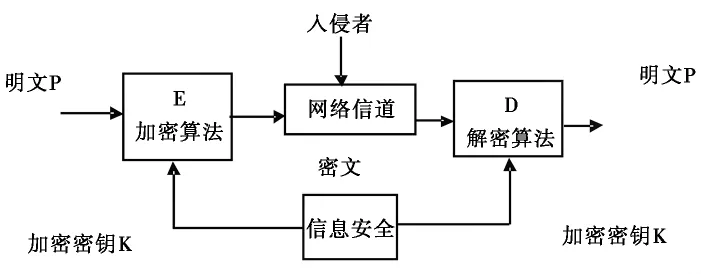

2.1 数据加密原理

为了实现传输中隐藏信息的实际内容,数据加密技术通过使用密码技术将传输的图片、文字、声音、语言等信息隐藏起来,并传输出去,即使这些信息在传输的过程中被窃取,不知道密钥的人也不可能解读信息的真实内容。其原理如图1所示。明文(phintet)是要加密的信息,将这些信息(明文)利用加密算法E和加密密钥(key)进行转换,输出密文(cipkertext)信息。信息真正的接收者利用解密算法D和解密密钥K,解出明文P。

图1 加密原理

2.2 数据加密技术

古典加密方法主要有两类,即替换密码和易位密码。替换密码的原理是将每个字母或每组字母用另一个或一组伪装字母所替换,例如字母a~z的自然顺序保持不变,但使之与 D,E,F,G,I,J,K,L,M,N,O,P,Q,R,S,T,U,V,W,X,Y,Z,A,B,C 对应。若明文为Caesarcipher,则对应的密文为FD H V D U F L SK H U。这种加密方法比较简单,容易破解。

古典加密技术使用的算法相对简单,它主要是靠较长的密钥来实现信息的保密。今天的加密方法与传统加密技术相反,它使用很短的密钥,但算法设计非常复杂,主要是防止信息截取实现密码破译。这其中的关键是密钥,它是密码体制安全的重中之重。密码体制分为对称密码体制、非对称密码体制和混合密码体制。对称密码体制又名单钥密码体制,非对称密码又名双钥密码体制,而混合密码体制是单钥密码体制和双钥密码体制的混合实现。例如:分组密码和公开密钥密码体制。

2.2.1 分组密码

分组密码属于对称密码体制(单钥密码体制)中的一种,它的原理是将整个明文进行分组,以组为单位来进行加密和解密。其中最常用的数据加密标准是DES(美国的数据加密标准)和IDEA(国际数据加密算法)。分组密码在加密时,首先将拟加密的数据信息按照64比特进行分组,然后用长度是56比特的密钥对数据分组进行变换。解密时,用相同的密钥将加密后的数据信息分组做加密变换的反变换,即可得到原始数据信息分组。

2.2.2 公开密钥算法

公开密钥算法属于非对称密码体制,它是一种全新的加密算法。该系统在加密时所使用的密钥与在解密过程中所使用的密钥是完全不同的,而且在解密时所使用的密钥是不能够从加密时所使用的密钥中计算出来的。这种加密密钥是可以公开的,每个使用者都能使用加密密钥来加密自己所发送的信息数据,所以也被人们称之为公开密钥算法。但是,要想读懂发送者发出的信息数据内容,就必须要知道解密密钥,这种解密密钥被称之为私有密钥。

在已经使用的公开密钥密码体制中,RSA算法使用得最为广泛。数学上,两个大素数相乘容易,但要对其乘积进行因式分解却极其困难,所以RSA算法将乘积公开作为加密密钥。

3 数字签名技术

数字签名是以电子形式将信息存于数据信息中,它是信息发送者为防止数据泄密而输出的一段别人无法伪造的数字串,是对信息发送者发送信息真实性的一个有效证明。它通过采用公钥加密技术,作为其附件的或逻辑上与之有联系的数据,用于辨别数据签署人的身份,并表明签署人对数据信息中包含内容的认可,它是不对称加密算法的典型应用。经过数字签名后的文件,其完整性是很容易验证的。它不同于纸质文件,为证明文件的真实性,要求文件盖章要骑缝,签名要骑缝,电子签名文件具有不可抵赖性,也不需要笔迹专家。

数字签名技术就是对数据信息做出特意的密码变换,将摘要信息用私有密钥进行加密,然后与原文件信息一起同时传送给接收人,它允许接收人用于确定所接收数据单元的完整性和发送者的真实身份,并对数据单元进行保密,防止被他人盗取。使用数字签名可以实现接收人能够确认发送人对报文的签名,而发送人在事后对所发送的信息和签名不能抵赖,同时接收方不能伪造对报文的签名等三个功能。

数字签名可以通过公钥密码体制和私钥密码体制获得,目前常用的是基于公钥密码体制的数字签名。它又包括普通数字签名(RSA)和特殊数字签名。普通数字签名,采用公开密钥加密法,其算法有多种,例如RSA、盲签名、代理签名、多重签名等等。

(1)盲签名:即签名者不公开自己的身份,首先将自己的信息进行盲化,然后再让签名对盲化的信息进行签名。当接收者收到该信息后,只要去掉其中的盲因子,就可以得到签名人关于原消息的签名。盲签名多用于电子选举、电子商务等活动中。比如电子选票,我们希望该选票是有效的,但并不希望知道该选票是谁填写的。

(2)代理签名:主要用于签名人有特殊原因,不能亲自实行签名,而授权给指定人,让其代替行使签名的权力。例如:某公司领导生病,一段时间内无法上班,他就授权给公司里某个人为代理签名人,但又不把自己的密钥告诉代理人。当代理人替他实施签名时,接收方又能知道这是代理人签的名,而且文件有效。

(3)多重签名:多重签名是多个签名人对同一个发送出的信息进行签名。(m,s1,s2,……sn){m,s}设有n个人签名,让对方透过一个s,即可知s1,s2,……sn。

[1]许伟,廖明武.网络安全基础教程[M].北京:清华大学出版社,2009.

[2]石磊,赵慧然.网络安全与管理[M].北京:清华大学出版社,2009.

[3]熊桂喜,王小虎,李学农.计算机网络[M].北京:清华大学出版社,1998.

[4]谢希仁.计算机网络[M],北京:电子工业出版社,1997.

[5]CEAC信息培训管理办公室.局域网管理与信息安全[M].北京:高等教育出版社,2006.