服务器隐藏用户的建立与查看

陈 晨

服务器隐藏用户的建立与查看

通过操作注册表以及工具Hacker Defender可在服务器中建立一个隐藏用户,管理员无法通过命令“net user”或计算机管理对话框中的“本地用户和组”或注册表来查看,借助工具XueTr便可查看服务器中的隐藏用户。

隐藏用户;建立;查看;Hacker Defender;XueTr

1 建立隐藏用户

首先,在服务器上新建一个用户,假定用户名为hacker$,密码为123,可使用“net user hacker$ 123 /add”命令来创建,其中用户名以“$”符号结尾,这样做的好处是当管理员通过“net user”命令查看本机用户时,无法查看到该用户,但在计算机管理对话框中的“本地用户和组”可查看到该用户。

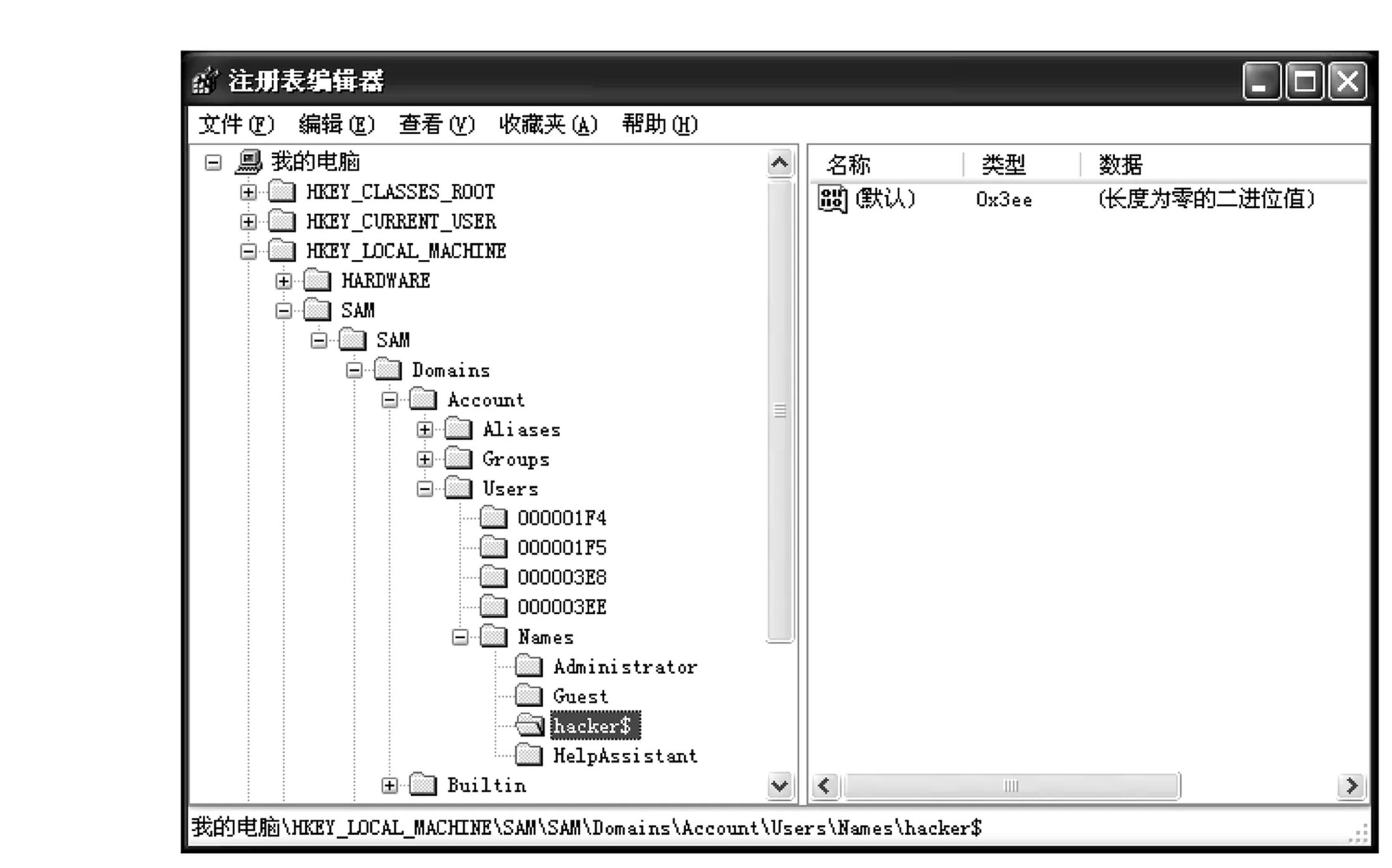

图1 展开注册表主键SAM

新建的用户hacker$默认属于Users组,不具有管理员权限,可以通过修改注册表将普通用户hacker$克隆成管理员权限,但不属于Administrators组。打开注册表,展开HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users,如图1所示。在一些Windows版本中,即使拥有管理员权限也不能对注册表中的SAM进行访问,需要设置Administrators对SAM具有完全控制的权限。

展开HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users/000001F4(即用户名为Administrator的主键分支),双击其键值项“F”并复制键值数据,进入用户名为hacker$的主键分支(即HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users/000003EE),将其键值项“F”的键值数据替换成刚才复制Administrator的“F”键值数据,此时用户hacker$就被克隆成管理员权限了。

接着,分别将HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users/Names/hacker$和HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users/000003EE 导出,导出完毕后,使用“net user hacker$ /delete”命令将用户hacker$删除,然后合并刚才导出的2个注册表文件,此时,利用“net user”命令或计算机管理对话框中的“本地用户和组”均查看不到用户hacker$的存在,但在注册表中可查看到,如何做到在注册表中也无法查看呢?办法就是隐藏注册表中该用户的相关主键信息,利用工具Hacker Defender便可实现。

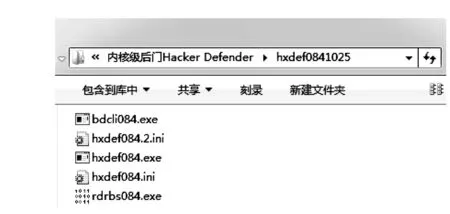

Hacker Defender 是一款内核级后门软件,通过该软件可隐藏文件、进程、系统服务、注册表的键和键值、系统驱动和端口等[1],该软件解压后,由如图2所示的文件组成。

图2 Hacker Defender的文件组成

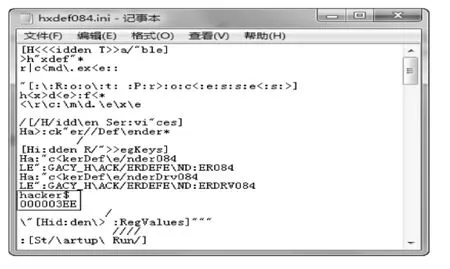

修改配置文件hxdef084.ini,在“[Hi:dden R“/”≫egKeys]”与“/”“[Hid:den/gt; :RegValues]”之间输入用户hacker$的用户名(即hacker$)及其对应的主键(即OOOO3EE),如图3所示。最后,双击运行文件hxdef084.exe,运行完毕后,可发现注册表中的 HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users/Names/hacker$ 和 HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users/000003EE 均自动隐藏了,如图4所示。这样,便在服务器中创建了隐藏用户hacker$,管理员无法通过命令“net user”或计算机管理对话框中的“本地用户和组”查看,也无法通过注册表来查看。

图3 修改配置文件hxdef084.ini

图4 注册表键值被隐藏

2 查看隐藏用户

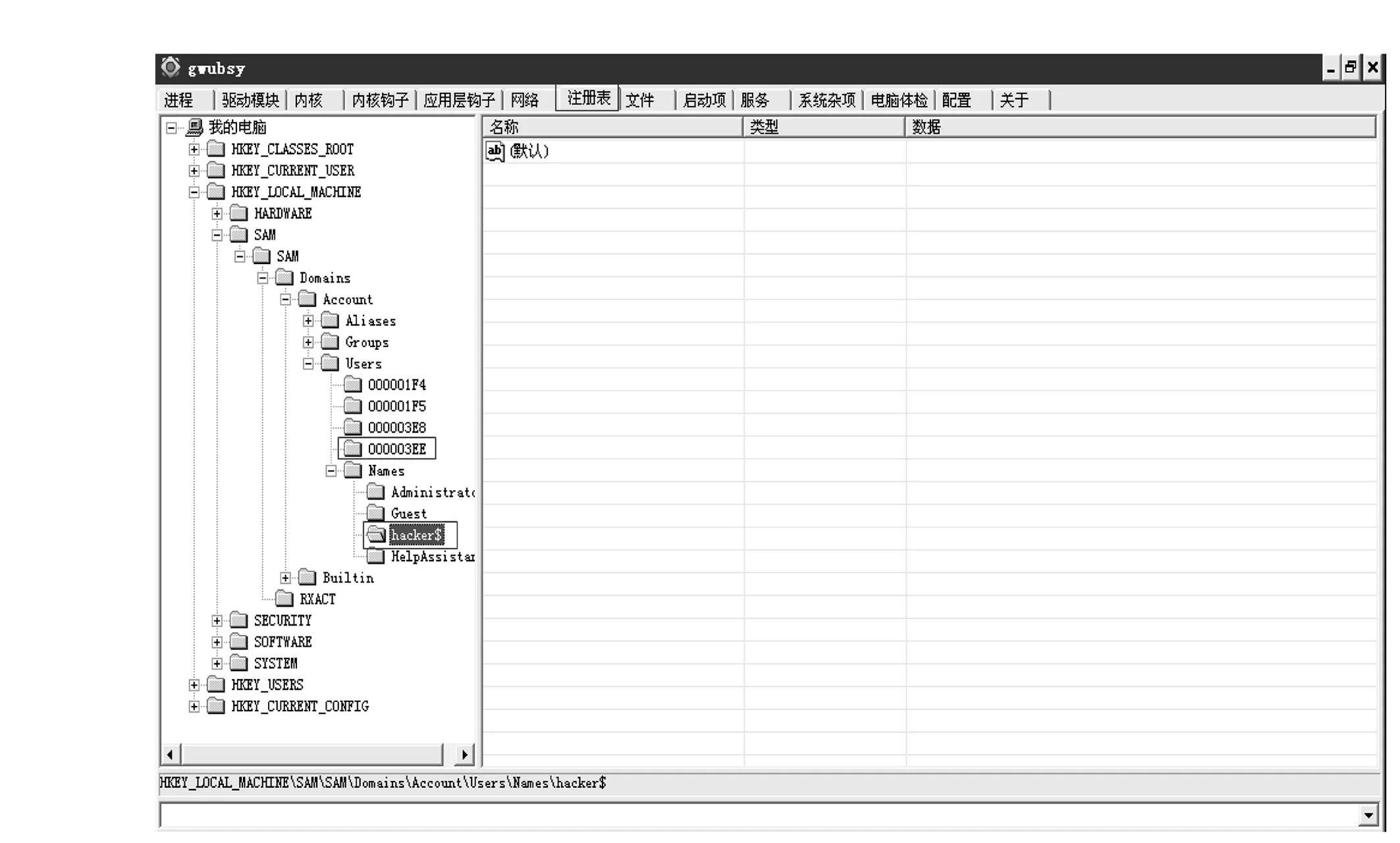

图5 显示被隐藏的注册表项

倘若服务器中存在诸如上述hacker$这样的隐藏用户,管理员该如何查看呢?可用借助工具XueTr来查看。XueTr是一款比冰刃(IceSword)更为优秀的手工杀毒辅助工具,具有查看和管理系统隐藏进程、驱动模块、内核钩子、启动项和注册表等功能,XueTr支持 Win XP/Vista/2003/win7等主流操作系统,冰刃不支持win7。

XueTr具有注册表管理功能,即完全显现隐藏的注册表键值、获取任意注册表键值的最高权限等;打开工具XueTr,如图5所示,可看到注册表中被隐藏的HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users /Names/hacker$ 和 HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users/000003EE,由此可见,服务器中存在隐藏用户hacker$。

3 结 语

入侵者可以通过在服务器中建立后门账号以达到长期控制的目的,作为服务器的管理员,可以通过查看注册表或利用工具MT、AIO等来检测系统中是否存在克隆账号,以做到服务器的安全。

[1]邓吉.黑客攻防实战详解[M].北京:电子工业出版社,2006.

[编辑] 洪云飞

TP393

A

1673-1409(2012)05-N145-02

10.3969/j.issn.1673-1409(N).2012.05.048

2012-02-23

陈晨(1987-),女,2008年大学毕业,硕士生,现主要从事计算机应用方面的研究工作。