浅谈计算机网络通信安全

杨 军, 毕 萍

(1.中国联合网络通信有限公司西安分公司 信息化支撑中心,陕西 西安 710051;2.西安邮电学院 通信与信息工程学院,陕西 西安 710121)

20世纪90年代后,计算机网络迅速发展,通过网络我们可以方便的与人交流,及时了解时事新闻,获取各种最新的知识和信息共享资源,可以说,地球以经成为了一个地球村。然而,与此相关的网络安全问题也随之凸现出来,逐渐成为人们网络应用所面临的主要问题,据美国FBI统计,美国每年网络安全问题所造成的经济损失高达75亿美元,而全球平均每20秒钟就发生一起Internet计算机侵入事件。

1 计算机通信网络安全的特点和形成原因

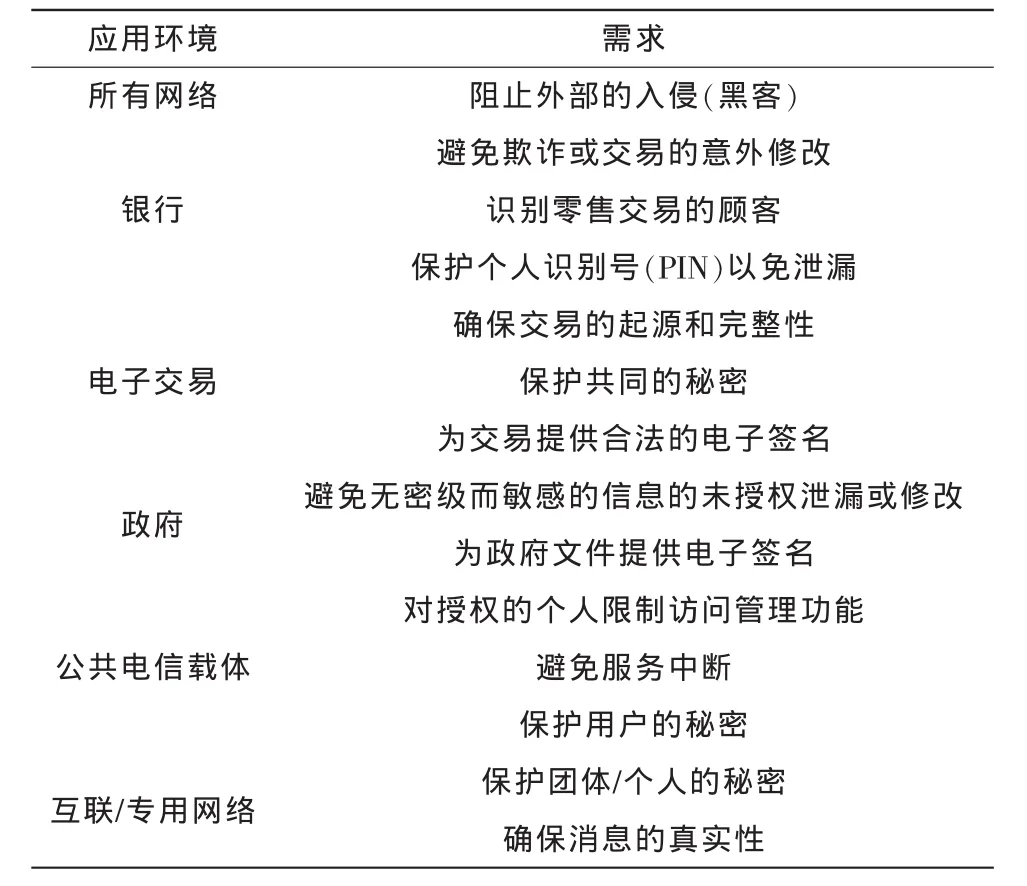

计算机通信网络是一种被广泛应用的信息传输系统,它是计算机与通信技术相结合的产物,它的安全性至关重要。目前网络安全已不再是军方和政府要害部门的一种特殊需求。所有的网络应用环境都有网络安全的需求,如表1所示。

1.1 近年的网络安全事件

2005年至2007年,T.J.Maxx和Marshalls的 4 500万个信用卡和借记卡号码遭窃。实施这起攻击的黑客阿尔伯特·冈萨雷斯(Albert Gonzalez)在2008年被绳之以法,2010年被判处20年有期徒刑。在2005年和2008年间,冈萨雷斯总计盗取了超过1.7亿个信用卡和借记卡帐号,令其成为史上最成功的“信用卡大盗”。2009年中,谷歌、雅虎等数十家硅谷企业遭到史无前例的黑客攻击,目前尚不清楚这些美国公司究竟有哪些数据失窃,但谷歌承认其部分知识产权信息遭窃。据悉,黑客利用微软老版Internet Explorer浏览器的漏洞进入了谷歌公司内网。2011年3月,一家世界知名网络安全服务供应商RSASecurity的高度机密内部数据库在黑客攻击下暴露无遗,他们是被钓鱼攻击的,钓鱼文件里面有一个恶意的邮件,不知情的员工点击了邮件,然后公司就受到了攻击。这起事件之所以引人注目,是因为RSA的技术原本是用来保护其他数千套系统安全的,连这家公司都遭到攻击,黑客侵入这些系统的轻松程度由此可见一斑。2010年9月,首个网络超级武器,名为Stuxnet的计算机病毒已经感染了全球超过45 000个网络,伊朗遭到的攻击最为严重。Stuxnet并非间谍网路的开端,是商业行为催生了网络犯罪,随着新型移动平台的激增,图谋不轨的人将有更多的手段来实施攻击和盗取资料。2011年底,人人网、天涯、开心网、百合网等网站遭“泄露门”,被称是这些网站的用户数据资料被放到网上公开下载。可见网络安全事件随时随地发生在我们生活的方方面面,必须引起企业和用户的足够重视。

表1 典型的网络安全需求Tab.1 A typical network security requirements

由诸多事例可以看出网络攻击的特点:

1)威胁社会安全 有些计算机网络攻击者将军事部门和政府部门的计算机作为主要的攻击目标,从而对社会和国家的安全造成巨大的威胁。

2)攻击损失很大 由于攻击以及侵害的对象是网络上的计算机,每一次的成功攻击,都会给广大的计算机用户以及企业等带来很大灾难,严重的甚至会带来系统瘫痪、数据丢失甚至被窃。

3)攻击手段多样并且隐蔽 计算机攻击者可以通过截取别人的口令和账号进入别人的计算机,还可以通过监视网络的数据获取别人的保密信息,这些过程可以在很短的时间内完成,攻击隐蔽性很强。

1.2 安全问题形成的原因

安全问题形成的原因有如下4方面[2]:

1)自然因素

计算机在使用的过程中,不可避免会受到自然环境(如温度、湿度),人为因素(振动、冲击、污染)的影响。当计算机对外界环境的抵御能力较弱时,就可能会发生硬件损坏,数据丢失,误码率增加,使得信息的安全性、完整性和可用性受到威胁。最常见的就是静电威胁。因为各种原因产生的静电,是发生最频繁并且最难消除的危害之一。例如2011年7月28日温州动车追尾事故这一重大的故障会给经济带来巨大的损失,造成的政治影响更是不容忽视。

2)网络安全意识的缺乏

网络构架正变得越来越复杂,这对网络管理人员的素质提出了更高的要求。所以,网络管理人员的素质对于整个网络的安全起着至关重要的作用。虽然,目前有许多管理软件可以辅助管理,但是如果网络管理人员的安全意识淡薄,操作不当,安全设置不规范,密码设置简单等等,都会对网络安全构成威胁。

3)操作系统的漏洞

操作系统是一个复杂的软件包,即使研究人员考虑的比较周密,但是仍然会存在很多漏洞。目前操作系统最大的漏洞是I/O处理,I/O命令通常是储存于用户的内存空间内,任何用户在I/O操作开始之后都可以改变命令的源地址或目的地址。由于操作系统在开始已经进行过以此存取检查,因而,在每次每块数据传输时并不再检查,仅只改变传输地址。这种漏洞被黑客利用,影响了系统的安全。另外,TCP/IP协议的漏洞也是导致网络不安全的原因。

4)安全管理的漏洞

由于没有正确认识网络入侵所造成的后果,舍不得投入必要的人力、物力、财力来加强网络的安全性,因而没有采取正确的安全策略和安全机制,致使安全问题频频发生。

2 网络安全威胁和防御策略

2.1 安全威胁

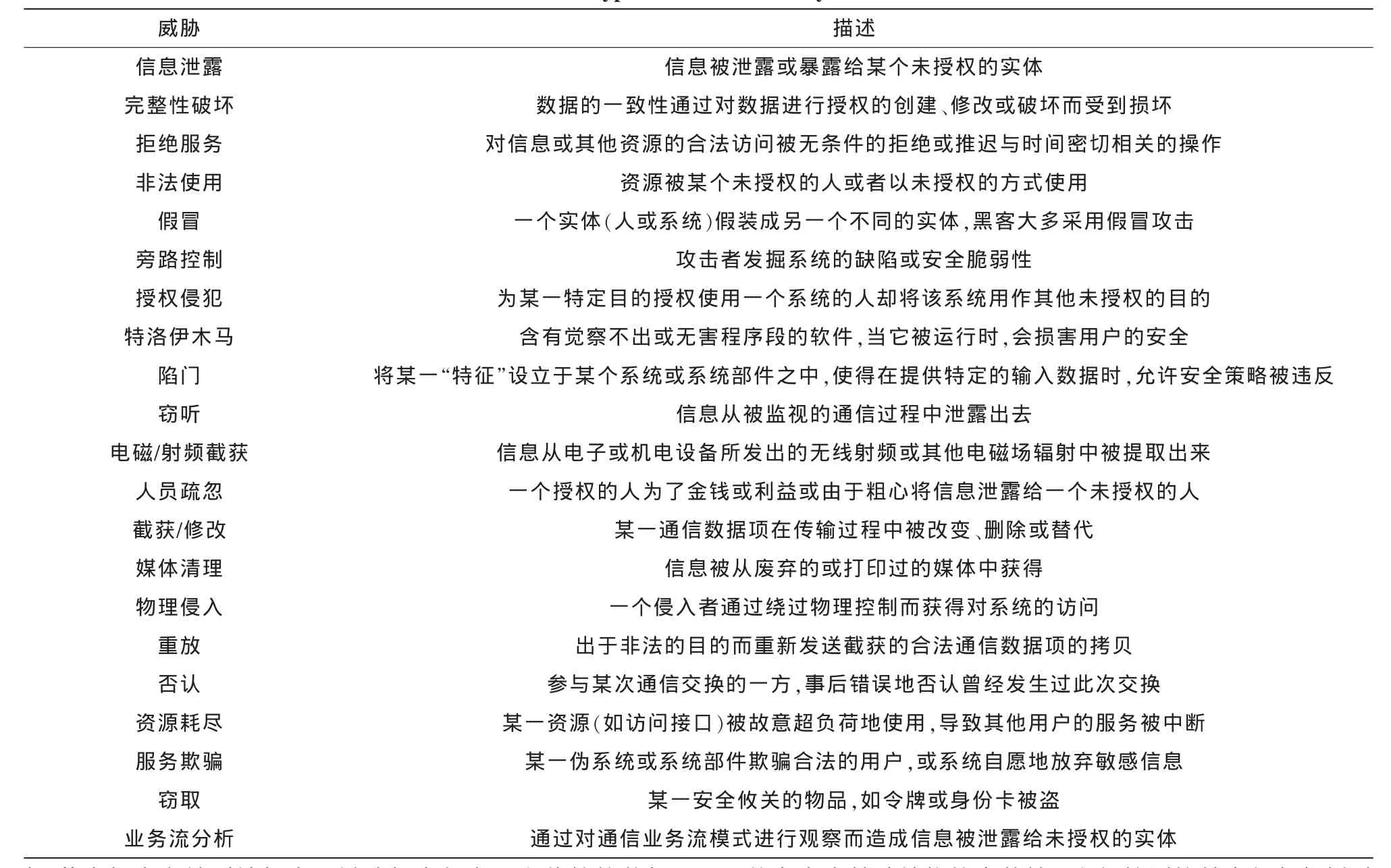

安全威胁可以被分为故意的(如黑客渗透)和偶然的(如信息被发往错误的地址)两类。故意的威胁又可以进一步分成被动的和主动的两类。被动威胁包括只对信息进行监听而不对其进行修改,主动威胁包括对信息进行故意的修改。总的来说被动攻击比主动攻击更容易以更少的花费付诸工程实现。但目前还没有统一的方法来对各种威胁加以区别和进行分类,也难以搞清各种威胁之间的相互联系。不同威胁的存在随环境的变化而变化。然而,为了解释网络安全服务的作用,人们总结了现代计算机网络以及通信过程中常遇到的一些威胁[1],如表2所示。

在安全威胁中,主要的可实现的威胁包括渗入威胁和植入威胁。渗入威胁有:假冒、旁路控制、授权侵犯。植入威胁有:特洛伊木马、陷门。当然,在具体实施攻击时,攻击者往往将几种攻击结合起来使用,例如Internet蠕虫就是将旁路控制与假冒攻击结合起来的一种威胁。

2.2 防御策略

网络攻击是利用系统等各方面的安全漏洞进行非法操作的行为,因此从网络的各个层次进行技术防范是设计网络安全防御系统的必要条件。目前采取的安全防御措施与设备主要有以下6种:加密系统、入侵检测、漏洞扫描、身份认证、防火墙和杀毒软件等[3-7]。

1)密码技术

密码技术是网络安全最有效的技术之一,它可以防止非授权用户的搭线窃听和入网,也是对付恶意软件的有效方法。一般的数据加密可以在通信的三个层次来实现:链路加密、节点加密和端到端加密。链路加密能为网上传输的数据提供安全保障。链路加密的所有消息在被传输之前进行加密,在每一个节点对接收到的消息进行解密,然后先使用下一个链路的密钥对消息进行加密,再进行传输。在到达目的地之前,一条消息可能要经过许多链路的传输。节点加密能给网络数据提供较高的安全性,它在操作方式上与链路加密是类似的,但与链路加密不同的是,节点加密不允许消息在网络节点以明文形式存在,它先把收到的消息进行解密,然后采用另一个不同的密钥进行加密,这一过程在节点上的一个安全模块中进行。端到端加密允许数据在从源点到终点的传输过程中始终以密文形式存在。采用端到端加密,消息在被传输时到达终点之前不进行解密,因为消息在整个传输过程中均受到保护,所以即便节点损坏也不会使消息泄露。

表2 典型的网络安全威胁Tab.2 A typical network security threats

2)防火墙技术

防火墙是网络安全领域首要的、基础的设备,利用防火墙可以有效地划分网络不同安全级别区域间的边界,并在边界上对不同区域间的访问实施访问控制、身份鉴别和审计等安全功能。根据实现方式的不同,防火墙的基本类型有包过滤型、应用网关防火墙、代理服务型和状态检测型。

3)入侵检测

入侵检测系统是一种主动保护网络资源的网络安全系统,它从计算机网络中的关键点收集信息,并进行分析,查看网络中是否有违反安全策略的行为和受到攻击的迹象。入侵检测是防火墙的合理补充,能帮助系统对付网络攻击,提高了信息安全基础结构的完整性。入侵检测的基本任务包括以下几个方面:监视、分析用户及系统活动;系统构造和弱点的审计;识别反映已知进攻的活动模式并向相关认识报警;异常行为模式的统计分析;评估重要系统和数据文件的完整性;操作系统的审计跟踪管理,并识别用户违反安全策略的行为。入侵检测系统一般通过4种技术手段进行分析:模式匹配、统计分析、协议分析和完整性分析。其中前3种方法主要用于实时的入侵检测,而完整性分析则用于事后分析。

4)漏洞扫描

在网络安全事件中,很大一部分都是由于网络系统存在系统漏洞造成的,网络安全扫描系统就是针对系统漏洞而设计的。它能自动地对计算机系统或者网络设备的安全漏洞进行检测,并且为检测到的漏洞提供修补措施,从而预防被攻击的危险。漏洞扫描主要通过以下两种方法来检查目标主机是否存在漏洞:一是在端口扫描后得知目标主机开启的端口以及端口上的网络服务,将这些相关信息与网络漏洞扫描系统提供的漏洞库进行匹配,查看是否有满足匹配条件的漏洞存在;二是通过模拟黑客攻击手法,对目标主机系统进行攻击性的安全漏洞扫描,若模拟攻击成功,则表明目标主机系统存在安全漏洞。

5)身份认证

在网络系统中,黑客可以轻易伪装成他人进行网络欺骗,非法访问保密信息,使用网络资源。因此,网络环境的身份认证成为了保证系统信息和资源被合法使用的关键。网络的分布性使得用户的身份认证方法不能再依赖传统的现场认证,因此需要提供网络环境下身份认证能力,确保网络资源、系统资源和重要数据被合法访问。身份认证的常用术有动态密码技术、PKI技术等。

6)杀毒软件

杀毒软件如今是计算机用户必备的软件,是用于消除病毒、特洛伊木马和恶意软件的一类软件。杀毒软件通常集成监控识别、病毒扫描和清除和自动升级等功能,有的杀毒软件还带有数据恢复等功能,是计算机防御系统的重要组成部分。杀毒软件通过在系统添加驱动程序的方式,进驻系统,并且随操作系统启动。杀毒软件的任务是实时监控和扫描磁盘,以便及时的发现威胁并清除。

5 结束语

计算机技术的发展致使网络安全技术的不断更新,掌握必要的网络安全知识,增强网络安全的防范意识是非常有必要的。我们必须时刻注意安全问题,使用尽量多而可靠的安全工具进行维护,让我们的网络更安全可靠,正常有序的运行,这也是行业未来电子化、信息化发展的要求。

[1]冯登国.计算机通信网络安全[M].北京:清华大学出版社,2001.

[2]杨宇.计算机网络安全存在的问题和解决对策分析[J].电脑知识与技术,2010,6(33):9213-9214.

YANG Yu.Analysis on computer network security problems and solutions[J].Computer Knowledge and Technology,2010,6(33):9213-9214.

[3]杜刚.浅谈计算机网络安全 [J].铁道建筑技术,2010(11):116-119.

DUGang.Oncomputernetworksecurity[J].RailwayConstruction Technology,2010(11):116-119.

[4]祝晓光.网络安全设备与技术[M].北京:清华大学出版社,2004.

[5]胡秀慧,姜晨.浅析计算机网络安全与防范[J].网络安全技术与应用,2010(11):56-58.

HU Xiu-hui,JIANG Chen.Analyze calculatornetwork securityand guard[J].Network SecurityTechnology&Application,2010(11):56-58.

[6]郭婧.浅谈网络信息安全及其防护 [J].电脑知识与技术.2010,6(33):9459-9460.

GUO Jing.On the network security and protection[J].ComputerKnowledgeandTechnology,2010,6(33):9459-9460.

[7]付忠勇.网络安全管理与维护[M].北京:清华大学出版社,2009:1-335.