Ad hoc网络中基于门限秘密共享方案的安全性分析与优化

黄 欣,熊国华

(解放军信息工程大学电子技术学院,河南 郑州 450000)

移动自组网(Ad hoc网络)是一种多跳、无中心、自组织的无线网络.[1-2]由于其构建快速、造价便宜、移动性强,在环境监测、交通管制、军事安全等方面具有广泛的应用前景.然而由于其具有网络拓扑结构动态、通信介质开放、缺少固定的管理中心等特点,使得传统网络中的密钥管理机制不再适应于Ad hoc网络.

目前,针对Ad hoc网络密钥管理的研究主要分为以下几类:随机密钥预分配方案[3-4]、使用部署知识的密钥预分配方案[5-6]、基于多项式的方案[7]、分布式 CA 方案[8-9],在这些方案中一个移动终端往往需要存储大量的密钥,且要牺牲网络的连通度.于是基于门限的秘密共享方案[10-13]相继被提出以解决上述问题,但在这些方案中并没有给出门限值(n,t)(t表示门限值,n为秘密分配节点数目)的设置与Ad hoc网络的安全关系;同时子密钥分配一旦完成,秘密更新周期如何确定也没有说明.本文首先在静态安全模型下,分析了(n,t)值对网络安全性的影响,给出了具体公式以设置最佳的(n,t)值,达到网络的最大安全.其次,在动态安全模型下,分析了秘密更新时间对网络安全性的影响,给出了计算公式以便计算最佳更新时间,来达到网络理想的安全概率.

1 Ad hoc网络中安全服务的可生存性威胁分析

Ad hoc网络中安全服务的可生存性是指即使在攻击、故障或者事故存在的情况下,系统仍然能够提供基本服务的能力[14].门限秘密共享方案是把秘密分配给部分或全部网络节点,因此按攻击结果,可以将针对Ad hoc网络的可生存性威胁分为得到秘密份额攻击和未得到秘密份额攻击两大类.

定义1(得到秘密份额攻击) 攻击者利用已知信息、系统漏洞或后门等俘获一个或多个成员节点,得到其私钥以及持有的共享秘密份额.无论攻击者保留这些信息自己使用,还是将这些信息公开,都将破坏秘密的安全性.当被俘获的节点数等于或超过门限值时,攻击者就可以重建系统的共享秘密.这意味着Ad hoc网络虽然仍然在继续运行,但已不能提供可靠的安全服务.得到秘密份额攻击也称为俘获.

定义2(未得到秘密份额攻击) 攻击者虽然未得到网络中节点的秘密份额,但仍能通过剥夺睡眠攻击,中断、拦截、篡改秘密份额信息等攻击手段,使秘密分配节点无法正常工作.当网络中受到未得到秘密份额攻击的节点数目大于n-t个,则正常工作的密钥分配节点数目小于t个,此时密钥分配失败.未得到秘密份额攻击也称为攻破.

2 静态安全模型

在网络节点工作之前,有必要对网络系统进行初始安全建模,以设定合理的秘密分配节点数目n和门限参数t达到网络的最大安全.

由定义1可知攻击者只需要掌握n个秘密分发者中t个以上秘密分发者的共享秘密份额,即可得到共享秘密,导致整个网络中传输的信息没有安全性而言.因此定义秘密分发者受到得到秘密份额攻击而无法提供安全服务的事件为A,则有P(A)=P{受到得到秘密份额攻击的节点数目大于等于t}.

由定义2可知攻击者只需要毁坏n个秘密分发者中n-t+1个秘密分发者,即可使秘密分发者无法提供足够多的共享秘密份额,导致参与者无法获得共享秘密完成信息的安全传输.因此若秘密分发者受到未得到秘密份额攻击而无法提供安全服务的事件为B,则有P(B)=P{受到未得到秘密份额攻击的节点数目大于n-t+1}.

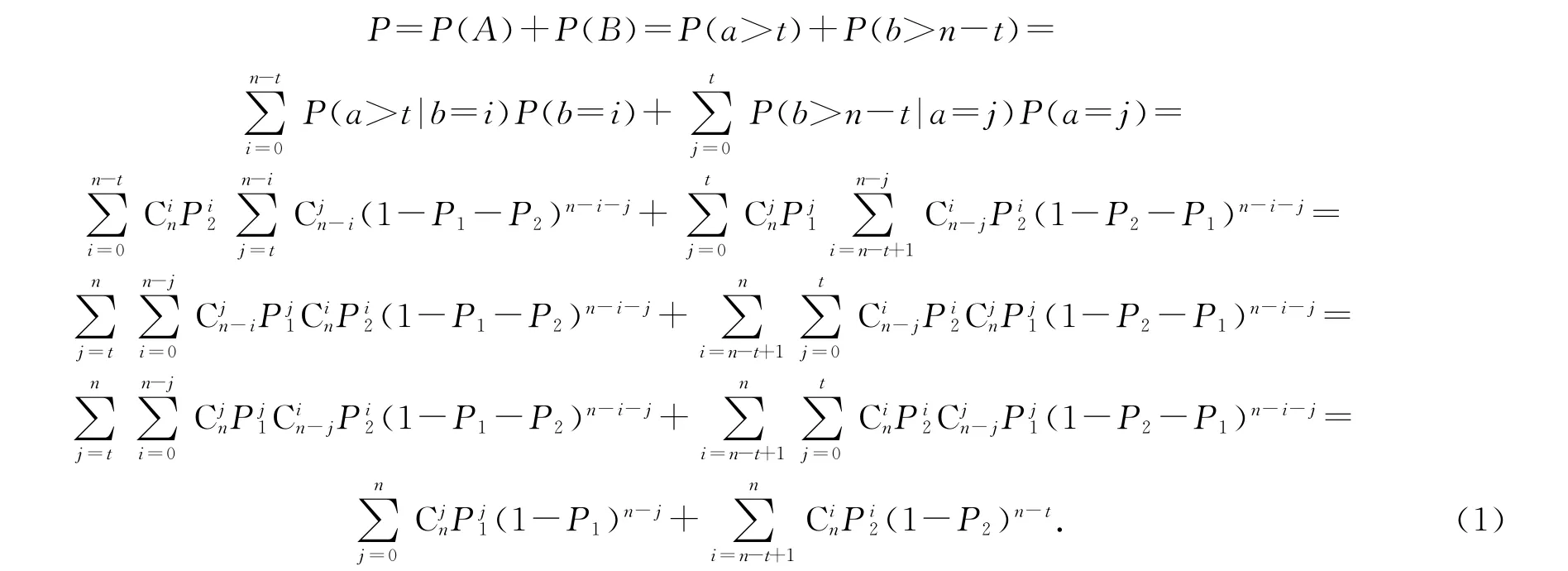

A,B两个事件虽然独立,但对单个节点而言,俘获和破坏不可能同时发生.节点被俘获时,如果受到破坏,则俘获失效.当节点被破坏后,节点便不能工作,亦不能被俘获.攻破和俘获为互斥事件,即P(A)+P(B)≤1.在整个网络中,如果有大于等于t个节点被俘获,则不可能存在大于n-t个节点被破坏;如果大于n-t个节点被破坏,则不可能有大于等于t个节点被俘获,因此,A事件和B事件互斥,考虑攻破和俘获两种因素,网络被攻破的概率如(1)式所示,其中:P1指单个节点被俘获的概率,P2指单个节点被攻破的概率.

设定参数值(1)n=100,P1=0.05,P2=0.1;(2)n=100,P1=0.1,P2=0.2,网络被攻破的概率与门限t的关系如图1所示,其中被攻破概率以10倍对数表示,即10logP.

图1 门限与网络被攻破概率关系

从图1中可以看出以下两点:

(1)秘密分发者被攻击成功的概率随着t值的增大而逐渐减小,但超过一定数值后,被攻击成功的概率又有所增加,门限值t有最佳值,最佳取值取决于P1与P2以及秘密分配节点数目.

(2)当P1与P2增大时,网络被攻破最小概率呈现指数增加,当P1与P2各增加1倍时,网络被攻破概率(t取最佳时)增加了140dB,即1014倍.

3 动态安全模型

在实际网络中,网络所受到的攻击一般认为是一个随机过程,显然随着网络运行时间变大,受到的攻击数目不断累积,网络安全性能下降.在Ad hoc网络中,网络拓扑结构和节点数目不断变化,因此根据网络状况动态的调整门限参数n与t非常重要;同时,根据网络安全性能要求,有必要给出秘密的更新时间,以周期性的更换密钥确保网络的安全性.我们设定网络的攻击为随机到达模型,并在此模型下分析网络的安全性能,提出安全策略.

3.1 网络攻击模型

定义3(时间攻击流) A(Ti,Ti+T)(T≥0)是指网络在时间[Ti,Ti+T)内遭到攻击的次数,{A(T),T≥0}是一个状态取非负整数、时间连续的随机过程.

如果在时间间隔内出现m 次攻击,其概率记为Pm(A(Ti,Ti+T))=P{A(Ti,Ti+T)=m},其中m=0,1,2,….

时间攻击流A(Ti,Ti+T)满足下列条件:

(1)攻击流是一个平稳过程,且每次攻击都是独立的;

(2)A(0,0)=0;

(3)在足够小的时间ΔT内,系统只会出现2次以及2次以上攻击的概率可以忽略不计,即P(A(T,T+ΔT)≥2}=0(ΔT).

由随机过程知识可知,时间攻击流A(Ti,Ti+T)(T≥0)服从一个攻击强度为λ的泊松分布,其中攻击强度λ是在单位时间内出现的攻击次数的期望.

因此可以得到在时间[Ti,Ti+T)里出现m次攻击的概率是:

得到秘密份额攻击和未得到秘密份额攻击所采用的攻击方式不同,两种攻击相互独立,同时作用于单个节点.定义λ1为单节点得到秘密份额攻击到达速率,λ2为单节点未得到秘密份额攻击到达速率.为抵御网络攻击,秘密分发者节点均会增加安全措施,因此到达的攻击并非都成功,设P1与P2分别为得到秘密份额攻击和未得到秘密份额攻击成功的概率,则有效地得到秘密份额攻击和未得到秘密份额攻击分别服从到达速率为λ1P1和λ2P2的泊松分布,且两种攻击相互独立,根据随机过程知识,单节点受到的有效攻击服从到达速率为(λ1P1+λ2P2)的泊松分布.因此在考虑两种攻击有效时,可以得到单节点在时间[Ti,Ti+T)里出现m次有效攻击的概率为

现在考虑多节点受到攻击的情况,假设每个节点受到的攻击服从相同参数的泊松分布,且相互独立,根据随机过程相关知识,对于n个节点,当n较大时,n个节点所受到的总的攻击近似服从泊松分布,到达速率为(n*(λ1P1+λ2P2)),n个秘密分发者在时间[Ti,Ti+T)里出现 m 次有效攻击的概率为:

Jonsson和Olovsson基于一个特定的实验给出了一个不同的模型.实验的环境是24台SUN ELC无盘工作站和一个文件服务器.攻击者假定为具有正常权限的合法系统用户.入侵过程分为三个阶段:学习阶段、标准攻击阶段和创新阶段.收集的实验数据大多与标准攻击阶段相关.在这个阶段,统计数据表明:攻击成功的时间间隔可以近似用指数分布来描述.即有效攻击到达速率服从泊松分布,可见本文假设的有效攻击为泊松分布基本符合了实际攻击模型.

3.2 安全性分析

设初始状态A(0,0)=0,则网络被俘获概率P(A)和被破坏概率P(B)分别为:

网络被攻击成功概率为被俘获和被破坏的概率之和,即:

图2 网络攻破概率与时间的关系

设λ1P1=0.01,λ2P2=0.01,秘密分发节点数目n=100,门限t分别取20,30,40,50,60,70,80,90个时,网络被攻破概率随时间关系如图2所示,从图2可以看到:

(1)在网络被攻破概率一定的情况下,门限值t的选择不是越高越好,也不是越小越好.在图2中,假设网络被攻破的概率为0.2,当门限值t=40个时,网络被攻破的时间T=28h;当门限值t=80个时,网络被攻破的时间T=8h;而当门限值t=20个时,T=15h,因此,门限值的选取与图1门限值的选取基本一致.

(2)在攻击时间一定的情况下,设置不同的门限对网络被攻破概率的影响不同.在图2中,当攻击时间T=25h时,t=40个时,网络被攻破的概率到达最低,P=0.1;当门限值t=20个时,P=0.8,但当门限值t=80个时,网络基本上已经被攻破.因此,门限值的选取与攻破时间相关,且与图1中的门限值基本保持一致.

(3)网络所受的攻击时间越长,网络被攻破的概率越大.无论门限值如何选取,网络所受的攻击时间越长,意味着网络中被俘获和被攻击的节点数越多,因此,整个网络被攻破的概率越大.

综上所述,在网络攻破概率和门限值t设置好的情况下,根据(2)式可以确定秘密更新时间,以确保网络的最大安全.如图2,当设置网络被攻破概率P=0.2,t=40个时,更新时间T为20~28h,这样既确保了网络的安全,又防止了网络频繁地秘密更新带来的网络通信负荷过大问题.

4 总结

本文从Ad hoc网络攻击的实际情况出发,建立了网络的静态和动态攻击模型,并以此为基础分析了门限秘密共享方案中门限值和秘密更新时间对网络安全性能的影响.特别是在Ad hoc网络中节点数目和拓扑结构动态变化中,通过分析不同节点密度下秘密共享方案中门限值对网络安全性的影响,确定了选取最优的门限值的公式,同时根据运行状况,确定了秘密更新时间的选择公式,确保了Ad hoc网络的进一步安全.

[1]英春,史美林.自组网体系结构研究[J].通信学报,1999,20(9):47-54.

[2]MCKENNEY P E,BAUSBACHER P E.Physical-layer and link-layer modeling of packet-radio network performance[J].IEEE Journal on Selected Areas in Communications,1991,9(1):59-64.

[3]BLOM R.An optimal class of symmetric key generation systems[C]//EURO-CRYPT,Paris:Springe-Verlag,1984:335-338.

[4]CHAN H.Random key predistribution schemes for sensor networks[C]//Proceedings of IEEE Symposium on Security and Privacy,Berkeley:IEEE Press,2003:197-213.

[5]DU W.A key management scheme for wireless sensor networks using deployment knowledge[C]//IEEE INFOCOM'04,Hong Kong:IEEE Press,2004:7-11.

[6]LIU D.Location-based pairwise key establishments for relatively static sensor networks[C]//ACM Workshop on Security of Ad hoc and Sensor Networks,Berkeley:IEEE Press,2003:61-77.

[7]BLOM R.An optimal class of symmetric key generation systems[C]//EURO-CRYPT,Paris:Springe-Verlag,1984:335-338.

[8]YI S,KRAVERS R.Practical PKI for Ad hoc wireless networks[R].Department of Computer Science,University of Illinois,2001.

[9]YI S,KRAVERS R.MOCA:mobile certificate authority for wireless ad hoc networks[C]//Proc of the 2nd Annual PKI Research Workshop,Berkeley:IEEE Press,2003:28-29.

[10]ZHOU L,HAAS Z J.Securing ad hoc networks[J].IEEE Network Magzine,1999,12(6):24-30.

[11]DENG H,MUKHERJEE A,AGRAWAL D P.Threshold and identity-based key management and authentication for wireless ad hoc networks[C]//IEEE Computer Society,Proc of International Conference on Information,Berkeley:IEEE,2004:107-111.

[12]CRESCENZO D,ARCE,GE.Threshold cryptography in mobile ad hoc networks[C]//In International Conference on Security in Communication Networks,Paris:Springe-Verlag,2005,3352:91-104.

[13]ZHANG Y,LIU W,LOU W,ea al.Ac-pki:anonymous and certificateless public-key infrastructure for mobile ad hoc networks[J].In Proceedings of the IEEE International Conference on Communications,Berkeley:IEEE Press,2005:3515-3519.

[14]ELLISON R,FISHER D,LINGER R.Survivable network systems:an emerging discipline[R].Software Engineering Institute,Carnegie Mellon University,1997.