RFID应用系统漏洞挖掘模型研究

罗衡峰,谭金媛,陈铁民

(1.工业和信息化部电子第五研究所,广东 广州 510610;2.湖南省隆回县农村信用联社,湖南 邵阳 422200;3.湖南移动有限公司永州分公司,湖南 永州 425000)

0 引言

通过大量的研究,射频识别技术(RFID)系统存在的漏洞大致可以分为前端漏洞和后端漏洞,后端漏洞主要涉及到的是阅读器与后端系统的交互以及后端数据库的漏洞;前端系统漏洞主要是标签漏洞以及标签与阅读器之间通信的漏洞。

笔者在本文提出的漏洞发现模型概括了RFID系统完整的组成部分,包括标签、阅读器、中间件、后台数据库和EPCIS(EPC信息服务)网络等关键组成部分的漏洞。基于此漏洞模型,就可以去挖掘RFID系统漏洞。

1 漏洞发现模型的提出

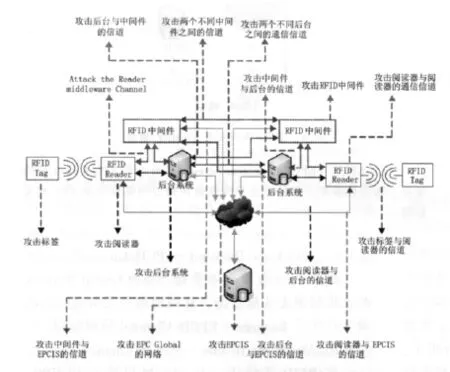

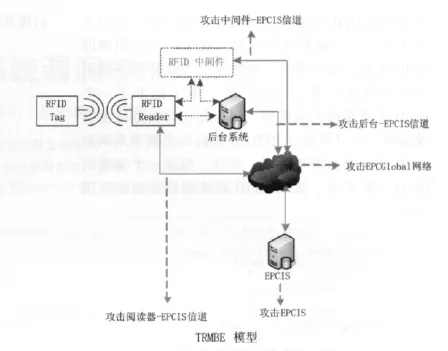

一个应用系统的漏洞,特别是RFID系统的漏洞,一般不能通过人工观测的方法去发现它的漏洞,只有通过一些攻击的方法去攻击系统,只要攻击成功,则说明该系统存在相应的漏洞[1-2]。在一个完整的RFID系统中,通过对系统实施一定的攻击手段,去识破系统的漏洞,对于一个应用型的RFID系统,要从哪些方面去实施攻击从而发现系统的漏洞呢?基于这些问题,本文提出了一个RFID系统漏洞发现模型。因为是用攻击方法去发现漏洞,所以想通过RFID系统的攻击模型来映射RFID系统漏洞发现模型。最终,根据一个完整的RFID应用系统,提出RFID系统漏洞发现模型图如图1所示。

图1 RFID系统漏洞发现模型图

图1展示了一个完整RFID系统的攻击模型,从这个攻击模型可以看出,针对RFID系统的各个层面的设备,以及设备之间通信的信道,都可以实施一定的攻击,只要攻击成功,则证明系统该处是存在漏洞的,并且说明这样的漏洞已经暴露,可被攻击,说明整个系统存在危险。

2 漏洞发现模型分解

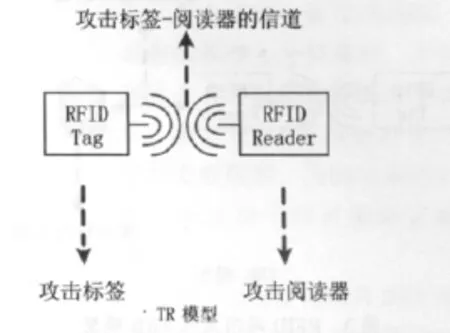

2.1 TR模型

在一个简单的RFID系统中,用户经常用到的就是自己的标签(Tag)和阅读器(Reader)之间的通信,称之为前向通信[3-4]。这个通信过程是在一个开放的无线信道里面进行,只要符合标准的阅读器都可以对标签进行读写操作,其安全性受到很大的威胁,攻击者对这个信道实施相应的攻击,我们也可以从这个层面来发现RFID系统的漏洞,我们将其称为TR模型。如图2所示。

图2 RFID漏洞发现TR模型

通过建立TR模型,可以从以下3个方面来分析RFID系统的漏洞:

a)首先在Tag端,Tag本身有自己的漏洞。比如,Tag的物理结构设计不合理,不够稳定,易受攻击;Tag存储数据的安全等级不够高,容易让敌手获取用户数据,用户隐私难以保护等威胁。

b)在Tag与Reader通信信道中的漏洞。这个信道是一个开放的无线信道,任何符合标准的设备都可以在这个信道中正常使用,由此在Tag与Reader通信过程中,敌手可以窃听、利用中间人等方式实施攻击获取到Tag与Reader通信过程中相互认证的消息,最终假冒身份以达到欺骗正常Reader的目的,这就引发了Tag与Reader通信信道的漏洞。

c)在Reader端,Reader是整个RFID系统中获得Tag数据的工具,只要掌控了Reader,相应地就可以获取Tag的数据。对Reader的攻击也是日益增多,包括对Reader物理结构上的攻击,一个简单的拒绝服务攻击就可以让Reader读写Tag的能力受到很大的限制,所以在RFID前向通信的Reader端的漏洞还是要引起我们的重视。

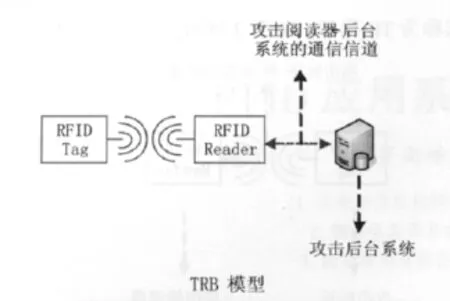

2.2 TRB模型

TRB模型即Tag-Reader-Backend System模型。这样一个模型实际上也展示了一个简单的RFID系统模型,包括标签、阅读器和后台数据库。TR模型已经提到了Tag与Reader之间通信的漏洞,TRB模型的提出主要是为了分析及发现Reader与Backend system之间的漏洞。如图3所示。

图3 RFID漏洞发现TRB模型

在RFID系统工作的时候,Reader访问标签的时候往往会访问到后台数据库,比如说和数据库中存放的标签信息与其读到的信息比对验证身份之类的操作,只要有通信,就会有敌手来窃听;同样,在Reader与后台数据库系统交换信息的通道上可以实施攻击来获取有关标签的信息,因为这个通道大多数情况下是有线通道,PC上的数据库通过USB或者串口直接和Reader通信,所以目前在这个通道上实施的攻击或者说这个通道上的漏洞还不见得有很多,算是比较安全。而只考虑Backend system,敌手只需工具数据库就可以完成对Tag的信息窃取。这样一来就是关于数据库的攻击以及数据库的漏洞的分析了,这方面的东西有很多了,攻击手段以及防范措施较为成熟,但是,只要是认为设计的东西,都有一定的漏洞。

2.3 TRMBE模型

TRMBE模型即Tag-Reader-Middleware-BackendSystem-EPCIS模型。这个模型是一个较复杂的RFID系统模型,它是在一个简单的RFID系统模型的基础上,在Reader与Backend system之间增加了RFID Middleware(RFID中间件),而后端也增加了Backend system与EPCIS之间的通信。如图4所示。

TRMBE模型的建立,也为敌手提供了很多可攻击的地方,而恰好这些可被攻击的地方正是我们RFID系统存在漏洞的地方。

a)Attack the Middleware—EPCIS Channel

敌手在RFID中间件与EPCGlobal Network的通信信道上实施攻击,获取相应的信息,由此就又产生了Middleware—EPCIS Channel漏洞。

图4 RFID漏洞发现TRMBE模型

b)Attack the Backend—EPCIS Channel

敌手在后台数据库系统与EPCGlobal Network的通信信道上实施攻击,从而窃取有关信息,由此就又产生了Backend—EPCIS Channel信道漏洞。

c)Attack the Reader—EPCIS Channel

在RFID系统中,Reader可以直接和EPCGlobal Network进行数据交互,敌手通过监听这个信道来窃取消息,攻击成功证明存在漏洞。

d)Attack the EPCGlobal Network

既然有这样一个网络存在,那就可以直接对这个网络实施攻击来获取相应的信息。EPCGlobal Network的存在,必须要加强对这个网络的安全建设,否则它的存在会引发很多漏洞。

e)Attack the EPCIS

如果一些RFID的应用系统要用到EPCIS,那就必须考虑到EPCIS的安全性问题,是否可以和这个服务器交换数据信息,或者说与EPCIS交互的过程是否安全,就要去分析这个服务器有没有漏洞可以被敌手用来攻击。

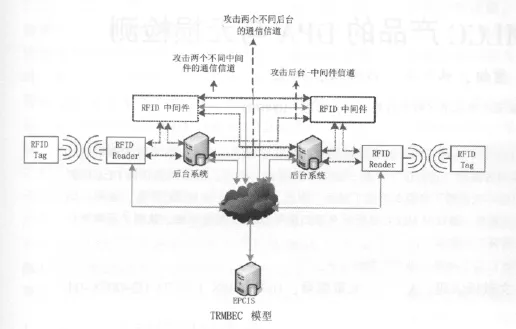

2.4 TRMBEC模型

TRMBEC模型是TRMBE模型的加强版,这个模型的提出是建立在两个或者两个以上的RFID应用系统之间要进行数据交互的前提下的。如图5所示。

图5 RFID漏洞发现TRBEC模型

在TRMBEC模型中,较之一个RFID应用系统,增加了一些两个系统之间的通信信道。它们是the Middleware—Middleware Channel,Backend—Backend Channel,and Backend—Middleware Channel。这3个信道都是建立在一个RFID系统和另一个RFID系统之间的,它们的通信信道大多数情况下都是通过有线的方式建立,通过PC来控制它们之间的数据交互,这样一来,这些信道的漏洞就被划分到了程序的漏洞和一些数据库以及PC本身的漏洞了。

通过建立以上4个模型,实际上是4个RFID攻击模型,通过这些攻击我们才会去发现RFID系统的漏洞,从而也就是我们发现RFID系统的漏洞模型。到最后总体模型的建立,我们找到了一个很全面分析RFID系统漏洞的方法,该模型概括了整个RFID系统所设计的设备、信道以及数据库的漏洞分析,通过对这些设备、信道以及数据库的攻击,我们就会找到RFID系统相对应的漏洞。

3 漏洞发现模型的应用

漏洞发现模型的提出,为我们发现RFID系统的漏洞指明了方向。根据不同的RFID应用系统,即根据系统有没有用到标签、阅读器、中间件、后台系统以及EPCIS等,用相对应的模型去实施攻击,攻击成功从而发现漏洞。根据漏洞模型去分析漏洞,不仅使得攻击者可以很有逻辑地采取攻击,而且使RFID系统的使用者很快发现漏洞,及时采取防护措施,防止敌手针对漏洞实施攻击。

除了TR模型以外的3个模型所对应的RFID系统都不止是标签和阅读器,还包括了中间件和后台系统,这两个设备的加入,使得RFID系统变得较为复杂,所涉及到的攻击环节也变得有很多,攻击的难度也有所增加。其实,当大量的RFID应用系统投入使用时,用户最为关心的是自己持有的标签的安全性,自己的隐私有没有得到安全的保护,而更多的攻击者也是采用对标签的攻击来实现对用户信息的窃取,由此导致的对RFID系统前端系统(标签-阅读器)的攻击越来越多,从而发现RFID系统更多的漏洞。

4 结束语

总之,根据我们提出的漏洞发现模型,就可以很合理而且很清晰地去分析RFID系统的漏洞,以便找到漏洞,及时采取防护措施,保证系统安全、稳定地运行。

[1]BAS P,CHASSERY J M,MACQ B.Geometrically invariant watermarking using feature points[J].IEEE Trans.on Image Processing,2002,11(9):1014-1028.

[2]LEE Hae-Yeoun,KIM Hyungshin,LEE Heung-Kyu.Robust image watermarking using local invariant features[J].Optical Engineering,2006,45(3):91-110.

[3]李晓东.射频识别技术中的隐私安全问题及策略 [J].微电子学与计算,2005,22(9):137-140.

[4]徐良华,孙玉龙,高丰,等.基于逆向工程的软件漏洞挖掘技术 [J].微计算机信息,2006,22:8-3.