典型网站系统安全保护平台研究

蔡 琳, 龚 雷

(1.合肥工业大学 管理学院,安徽 合肥 230009;2.96610部队 北京 102208;3.信息工程大学 电子技术学院,河南 郑州 450004)

信息技术的不断进步,使得计算机网络的发展越来越迅速。大多数政府机关、企事业单位、商业机构等都建立了相应的网站系统,用以发布信息、树立品牌形象。网站系统的建立拓宽了信息沟通渠道、提高了工作效率,但也面临着一系列的安全威胁。其中,外部安全威胁主要包括,攻击者利用系统漏洞的攻击,利用病毒、木马等恶意代码实施的攻击,利用恶意网络数据包进行攻击;内部安全威胁主要包括,内部人员对资源的恶意操作和对信息的越权访问等。如何在兼顾应用的基础上确保网站系统的安全,是当前网络安全领域研究的重点问题之一。为此,笔者将通过对典型网站系统的分析,研究如何建立网络应用系统安全保护平台,以确保网站系统能够安全可靠地运行。

1 典型网站系统分析

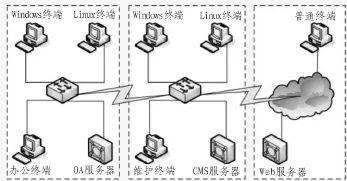

文中搭建的典型网站系统如图1所示,该系统由3个相对独立的单元构成,分别是办公自动化(OA)系统、内容管理(CMS)系统,以及网页(Web)服务系统。其中,OA系统为内部用户提供办公环境,是公文流转和文件审批的场所;CMS系统用于将可公开的信息上传到Web服务器;Web服务器用于提供信息服务,供互联网用户浏览。

图1 典型网站系统示意图Fig.1 Structure diagram of typical network application system

该网站系统遵循如下的工作流程:1)办事员起草新闻稿并上报给领导审批;2)OA的公文流转机制将领导审批后的稿件下发给办事员;3)办事员将稿件提交到FTP服务器;4)新闻维护员登录本地FTP,通过CMS系统将新闻稿内容提交给上传服务器,利用服务器之间的数据库和文件同步机制,将新闻稿发送到网站服务器,供外部用户浏览查阅。

为保证公文传输的安全性与可靠性,实际部前、事中和事后的安全保障。同时,在系统外围增加安全防护措施,如利用防病毒软件对已知病毒进行查杀,利用防火墙对网络数据包进行分析与过滤,利用入侵检测系统对攻击行为进行报警和响应。这些安全机制并不能从根本上解决系统所面临的安全问题,一方面是由于它们缺少来自硬件和操作系统的安全支撑,容易被旁路;另一方面是由于它们之间是一种松散的耦合,不便于安全策略的制定与实施,对于新攻击行为的防范具有一定的滞后性。

2 安全保护平台总体架构

2.1 设计思路

从系统工程学的角度来看,典型网站系统是由计算环境、区域边界、通信网络3个层次组成。计算环境是用户的工作环境,由完成信息存储与处理的计算机系统硬件和系统软件以及外部设备及其联接部件组成;区域边界是计算环境的边界,信息需要从区域边界流入或流出;通信网络是计算环境之间实现信息传输功能的部分。在网站系统的3个层次中,如果每一个使用者都是经过认证和授权的,并且其操作都是符合规定的,那么攻击事件发生的可能性就会大为降低,系统的安全也就能得到保证。

基于上述考虑,网站系统安全保护平台的设计可概括为“一个中心”支撑下的“三重防护体系”。所谓“一个中心”指的是安全管理中心,管理员通过分析系统工作流程和安全需求,量体裁衣地为其制订安全策略,然后下发到系统的各安全模块,实现安全机制的集中统一管理。“三重防护体系”由安全计算环境、安全区域边界、安全通信网络组成。安全计算环境从源头上控制用户和进程对资源的访问,构建终端安全体系结构;安全区域边界通过制定相应的安全策略,实现对出入边界的信息流进行拦截、分析和过滤;安全通信网络则通过对数据包的封装与加密,确保数据传递的机密性和完整性。

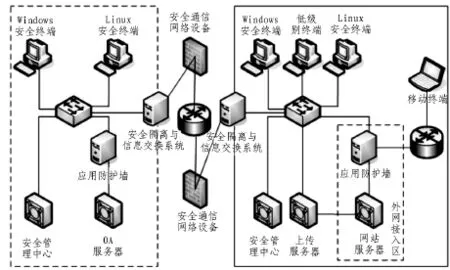

2.2 体系架构

针对典型网站应用系统,安全保护平台的总体拓扑结构如图2所示。安全保护平台从终端安全入手,建立了从硬件平台到上层的应用信任链,同时对操作系统内核进行了安全加固[1]。该平台以基于可信计算的Windows和Linux安全操作系统[2-3]为基础,安全管理中心为核心,采用应用防护墙、安全隔离与信息交换系统、安全通信网络设备为重要的辅助手段,具备全方位、多层次安全保证。

安全管理中心基于安全增强的Windows操作系统,用于安全策略的制定与下发,是连接各安全部件和各安全保障层面的中枢。应用防护墙基于安全增强的Linux操作系统,负责对终端访问OA服务器或Web服务器的请求进行控制,防止非授权行为的发生,阻断典型的网络攻击。安全隔离与信息交换系统,负责对出入边界的信息流进行安全控制,实现外网系统和办公系统的隔离。安全通信网络设备,利用包含VPN功能的通信网关建立安全通信信道,保证数据的机密性和完整性。

可见,安全保护平台围绕安全管理中心,构建了安全计算环境、安全区域边界和安全通信网络,保证了网站应用系统能够在安全管理中心的统一管控下运行,有效防止用户非授权访问和越权访问行为,阻断恶意信息流的感染和传播。

3 安全保护平台关键技术

3.1 安全集中管理

安全保护平台在网站系统的应用服务器、维护终端、边界设备以及通信设备上都设立了安全机制。为了便于对各个层面的软硬件安全模块进行集中、统一、有效的监控与管理,安全保护平台建立了专门的安全管理中心。

安全管理中心依据“三权分立”的原则组织实施,分别设立了系统管理员、安全管理员和安全审计员。系统管理员负责用户身份、资源及配置信息的管理,其操作权限由安全管理员制定,其行为受系统审计机制监控;安全管理员负责主客体标记、用户授权以及安全策略的管理与维护,其一切操作行为都被记入审计日志;安全审计员负责定审计策略、收集审计信息,对敏感审计事件及时做出响应。

图2 安全保护平台体系架构Fig.2 Structure of security protective platform

3.2 可信身份鉴别

可信身份鉴别包括用户身份鉴别和平台身份鉴别[4-5]两个方面。用户身份鉴别利用个人身份识别码 (PIN码)和USB Key中的私钥证书实现双因子认证,确保只有通过身份认证的用户才能使用维护终端。平台身份鉴别由桥接于服务器前的应用防护墙完成,它以存放在系统内核中的策略为依据,确保只有经过授权的维护终端才能访问应用服务器,从而将非授权接入内部网络的终端,以及内部网络上不安全的终端孤立起来,确保重要信息不会从这些终端泄露出去,同时阻断这些终端可能对网站系统安全造成的破坏。

3.3 资源访问控制

安全保护平台将网站系统的资源目录作为一个受控容器,只有经过授权的网站维护人员,通过运行授权的维护工具,启动经过授权的网站服务进程,根据安全管理中心制定的安全策略,才能对容器中的资源实施相应操作。

根据用户的权力和职责范围,明确用户能够访问的进程、服务、文件、端口和设备,只赋予其完成某个任务所需的最小权限。例如:新闻发布人员只能将新闻内容上传至网站服务器的相应目录,无权修改网站配置或其它栏目及目录。在限定用户权限的前提下,安全保护平台也只赋予可执行程序正常完成任务的最小权限。例如,安全管理员可以在管理中心配置安全策略,规定IEXLPOER.EXE程序可以读取哪些文件或者写哪些文件,但不允许其修改系统内的重要配置文件。

3.4 恶意代码防护

用户在运行程序或脚本时,其访问请求由操作系统安全内核截获,内核以安全管理中心下发的策略为依据,确保只有那些添加到“用户执行程序列表”中的程序和脚本,才能由相应用户去执行。安全管理中心禁止对“用户执行程序列表”进行更改随意更改,以确保下发的安全策略为初始的可信策略。

程序和脚本在启动时还需要通过可信度量模块的可信校验,以确保它们的可信启动。具体过程如下:首先,度量模块计算程序和代码首次启动时所依赖的相关文件的摘要值,并将该摘要值作为可信度量的依据,由安全管理中心作为策略统一管理和分发;接着,当程序或代码再次运行时,度量模块会计算它们的校验值,当度量结果和预存值相一致时,该程序或代码才被认为是可信的,从而允许启动,否则拒绝其运行。这样即使某个可执行程序或代码被病毒或木马感染,由于其度量值发生了变化,操作系统安全内核会禁止其运行[6],从而能有效阻止恶意代码的继续传播与破坏。

3.5 网络攻击防护

网络攻击方式多种多样,最为常见的是缓冲区溢出攻击、SQL注入攻击、跨站攻击以及拒绝服务攻击。安全保护平台根据不同攻击的特点,采用相应的防范措施。

缓冲区溢出攻击的目的是获取管理员权限,进而能够窃取信息或篡改网页内容。安全保护平台通过对操作系统内核的安全增强,利用强制访问控制技术,使得系统管理员不再拥有绝对的权力,其对资源的操作受到安全管理中心策略的约束;SQL注入、跨站脚本和拒绝服务是通过构造恶意数据包达到攻击目的,为此,安全保护平台采用软硬件结合的方式,将应用防护墙桥接于网站服务器之前,通过对数据包的分析与过滤,实时阻断恶意数据包,能够在最大程度上保障网站服务器正常工作。

4 结束语

网站系统安全保护平台通过安全管理中心对各软硬件安全模块进行集中管理,实施统一的安全策略,确保运行状态始终可控可管,不仅能够防范来自外部非授权人员的攻击,同时还能有效防范内部维护人员的越权访问,有效达到了“防内为主、内外兼防”的安全目标。

[1]师俊芳,李小将,李新明.基于TPM的安全操作系统的设计研究[J].装备指挥技术学院学报,2009,20(5):87-91.SHI Jun-fang, LI Xiao-jiang, LI Xin-ming.Study on design of security operating system based on TPM[J].Journal of the Academy of Equipment Command&Technology,2009,20(5):87-91.

[2]卿斯汉,刘文清,温红子.操作系统安全[M].北京:清华大学出版社,2004.

[3]毛韡锋,平玲娣,姜励,等.安全操作系统的设计[J].计算机工程,2006,32(12):179-181.MAO Wei-feng, PING Ling-di, JIANG Li, et al.Design of secure operating system[J].Computer Engineering,2006,32(12):179-181.

[4]郝平,何恩.可信计算的安全防护机制及其在高可信网络中的应用[J].中国电子科学研究院学报,2008,3(1):14-19.HAO Ping,HE En.Security protection mechanisms of trusted computing and its application in the highly trusted network[J].Journal of CAEIT,2008,3(1):14-19.

[5]刘巍伟,韩臻,沈昌祥.基于终端行为的可信网络连接控制方案[J].通信学报,2009,30(11):127-134.LIU Wei-wei, HAN Zhen, SHEN Chang-Xiang.Trusted network connect control based on terminal behavior[J].Journal on Communications,2009,30(11):127-134.

[6]陈麟,林宏刚,黄元飞.基于可信计算的恶意代码防御机制研究[J].计算机应用研究,2008,25(12):3713-3715.CHEN Lin, LIN Hong-gang, HUANG Yuan-fei.Research on mechanism of resisting malicious code based on trusted computing[J].Application Research of Computers,2008,25(12):3713-3715.