基于EPC标准的认证及所有权转移协议

尹 平,李群祖

(1.西北工业大学 计算机学院,陕西 西安 710129;2.解放军93926部队 新疆 和田 848000)

射频识别技术(Radio Frequency Identification)的基本原理是利用空间电磁波进行通信,以达到自动识别识对象,获取相关信息的目的。

RFID技术优点明显,可以应用于众多领域。在物联网领域中,RFID是一项关键技术。当前,RFID安全认证协议是很多从业人士研究重点[1-2]。

1 EPC标准及相关协议

EPC global是欧洲和美国联合推出的一种面对RFID行业的标准[3]。该标准规定的标签是低成本的,计算能力有限[4],标签无法从硬件方面实现Hash函数等常用的安全机制。

EPC global提出的标准协议[5],具有明显的安全漏洞。诸多相关人士针对其安全方面的不足提出安全有效的双向认证协议[6]。chen等人提出一种基于EPC C1G2标准的双向认证协议[7]。该方式在认证过程中使用CRC机制对EPC码进行保护。但是,Chen的协议效率较低,且存在阅读器假冒等问题。Yeh等人[8]的协议里设定了一个动态索引增加数据库查找速率。相对Chen的协议,Yeh提出的协议在工作效率方面有了显著的提高,但是相应的安全问题也随之而来[9]。

2 提出的协议

提出的协议增设了动态索引IDS和私人密钥SK。文中使用的轻量级的加密函数F可以通过PUF[10](PhysicalUnclonable Function)电路和 LFSR(Linear Feedback Shift Register)电路来实现。完整的协议流程分初始化、标签认证、秘密更新、所有权转移4个阶段。

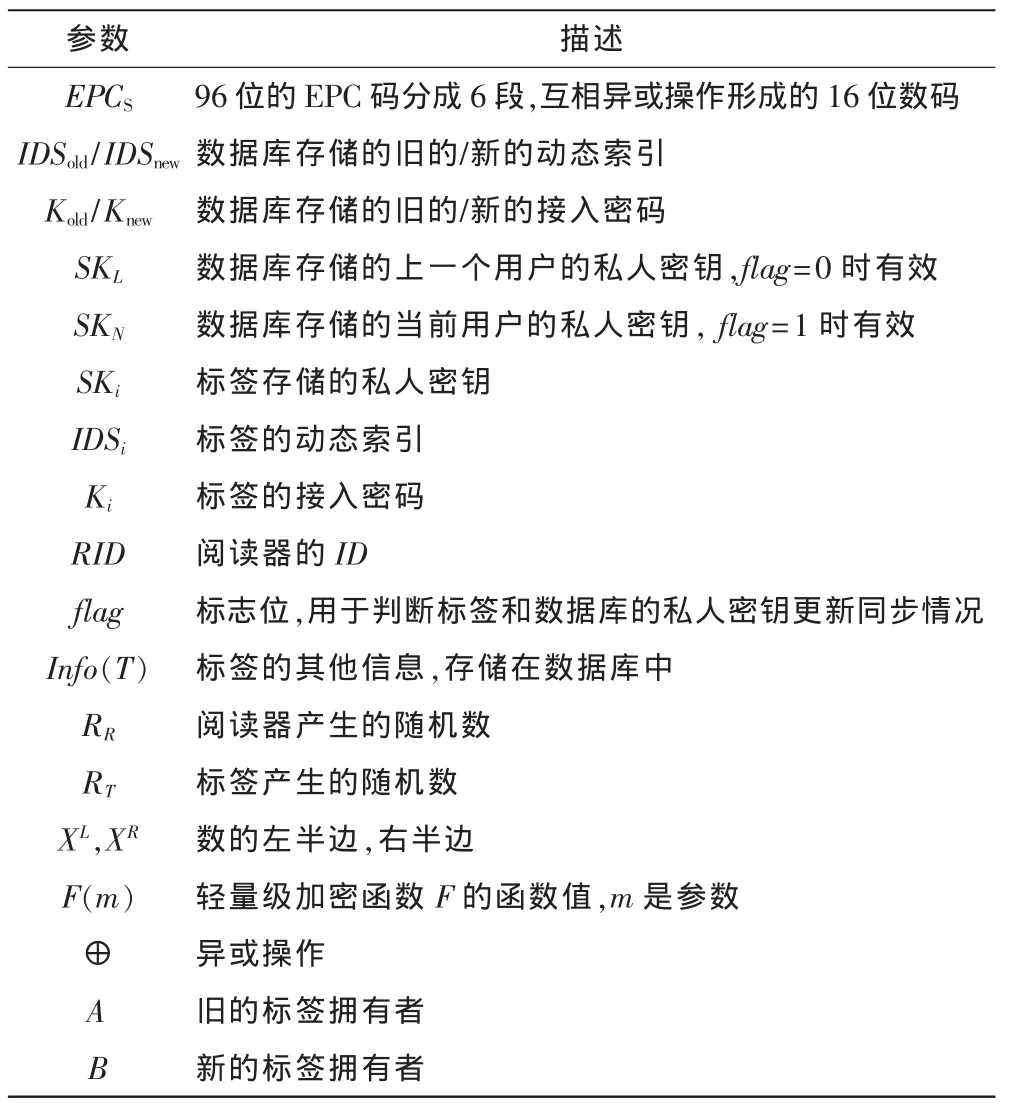

表1 协议所用参数Tab.1 Param eter of the protocol

2.1 初始化阶段

初始化设置时,生产商使用K0、IDS0和SK0这3个随机选取的秘密值,把这些值写入标签 Ki=K0,IDSi=IDS0,SKi=SK0。数据库中也存储相应的信息IDSold=IDSnew=IDS0,Kold=Knew=K0,SKN=SKL=SK0。

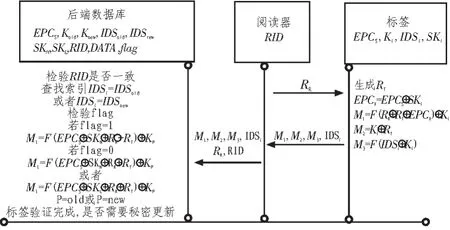

2.2 标签认证阶段

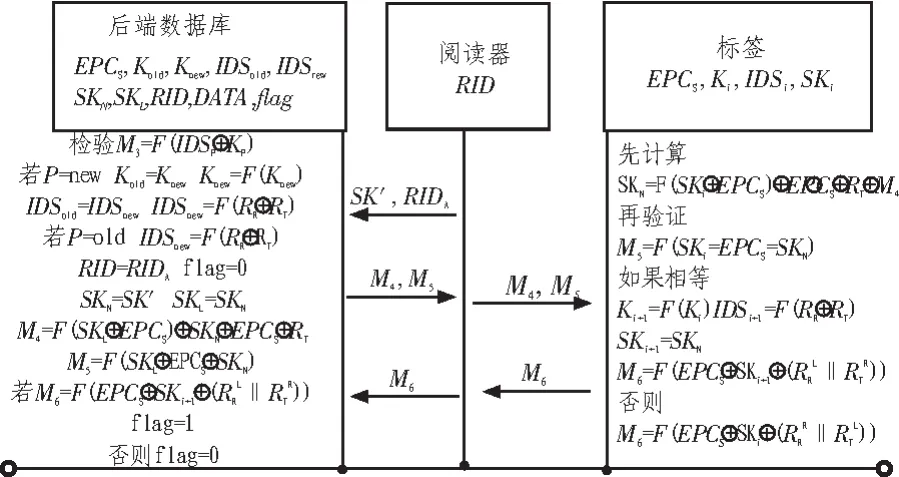

标签认证过程如图1所示。

图1 认证过程图Fig.1 Structure diagram of the authentication process

1)阅读器生成随机数RR,发送给标签。

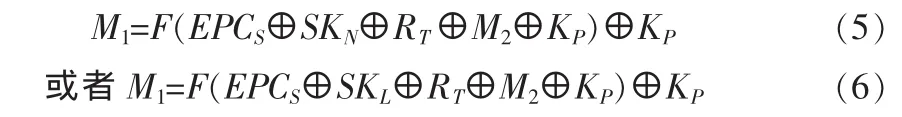

2)标签收到随机数RR,随后生成随机数RT。标签计算:

标签把(M1,M2,M3,IDSi)发送给阅读器。

3) 阅读器收到数据后,把(M1,M2,M3,IDSi,RR,RID)发送给后端数据库。

4)后端数据库收到后,首先检验RID是否和数据库内的RID一致。如果一致,说明阅读器是合法的。数据库通过动态索引IDSi来查找对应的Ki和EPCS。数据库的索引值存在IDSi=IDSold或者IDSi=IDSnew两种情况。数据库根据动态索引IDSP找到相应的EPCS和接入密码KP(P=old或者P=new)。

数据库找到EPCS后,检查其标志位flag。如果flag=1,说明后端数据库和标签的私人密钥更新情况一致,即SKN=SKi,数据库用SKN对标签进行验证。如果flag=0,数据库分别用SKN和SKL对标签进行验证:

如果上述两个等式都不成立,说明标签是非法的,进行错误处理。如果flag=0时,等式(5)成立,说明后端数据库未收到标签私人密钥更新成功的通知,数据库把flag置1;如果等式(6)成立,说明后端数据库与标签的私人密钥更新不一致,flag保持不变。上述两个等式任一成立,后端数据库对标签的验证通过。后端数据库把标签相应的其他信息Info(T)发送给阅读器。如果不进行秘密更新,认证协议执行完毕,否则转到秘密更新阶段。

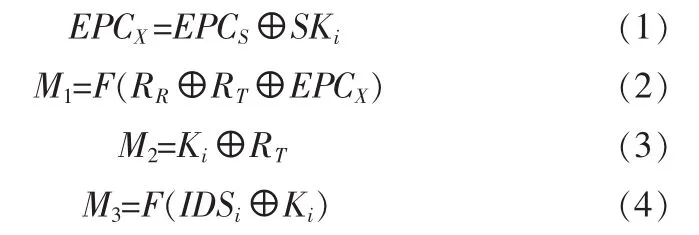

2.3 秘密更新阶段

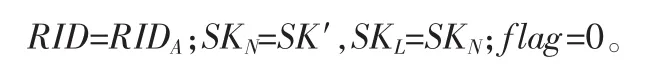

秘密更新阶段如图2所示。

图2 秘密更新过程图Fig.2 Structure diagram of the secret update

1)旧的标签所有者A为了保护个人隐私,设定一个新的私人密码(SK′和临时身份标识RIDA)来代替以前的密码和身份标识。A使用阅读器通过安全通道把(SK′,RIDA)发送给后端服务器。

2) 后端服务器收到(SK′,RIDA)后,首先检查:

如果等式(7)成立,说明动态索引值无误。后端数据库对接入密码和动态索引进行如下更新:

如果 P=new,Kold=Knew,Knew=F(Knew);IDSold=IDSnew,IDSnew=F(RR⊕RT)。

如果 P=old,IDSnew=F(RR⊕RT)。

然后,后端数据库对身份标识、私人密钥及标志位进行更新:

接着,数据库计算:

后端数据库把(M4,M5)发送给阅读器。

3) 阅读器把(M4,M5)发送给标签。

4)标签接收到后,先计算:

然后验证:

如果等式(11)成立,标签进行秘密更新:

标签计算:

如果等式(11)不成立,标签不进行更新操作,并且计算:

不论是否进行秘密更新,标签都把M6发送给阅读器。

5)阅读器收到后,把M6发送给后端数据库。

6)后端数据库收到M6后, 检验 M6=F (EPCS⊕SKi+1⊕())是否成立。如果成立,把flag置1,否则不变。

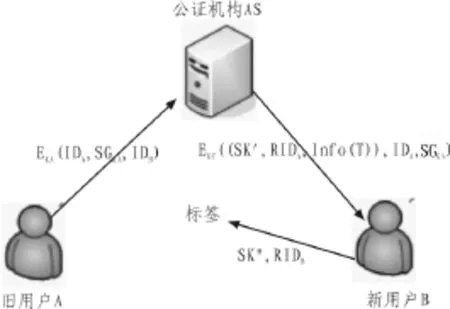

2.4 所有权转移阶段

旧的用户A为了保护自己隐私和信息安全,通过标签认证和秘密更新将私人密钥SKi和身份标识RID更改为SK′和RIDA。 双方可以使用对称密码的数字签名协议[11]。

图3 所有权转移过程图Fig.3 Structure diagram of the ownership transfer

1)A和B在公证机构AS处协商得到共享密钥KC,A在公证机构AS存储私人密钥KA。A用KA制作数字签名SGKA=EKA(SK′,RIDA,Info(T)), 然后得到 EKA(IDA,SGKA,IDB)。 A 把该消息发送给AS。

2) AS 收到 EKA(IDA,SGKA,IDB),用 KA解密该消息,得到IDA、IDB和 SGKA, 确认消息来自 A。AS用 KC加密得到 EKC(SK′,RIDA, Info(T),IDA,SGKA),并把该消息发送给 B。

3) B 收到后,用 KC解密该消息,得到 SK′,RIDA,Info(T),IDA,SGKA。新用户B不知道KA,无法解密和修改SGKA。B把SGKA保存。 如果 A 抵赖,B 可以出示(SK′,RIDA,Info(T), SGKA)。

4)B获得标签所有相关信息后,应立即修改密钥和身份标识以防止旧的用户继续控制标签或者获取一些新用户的相关信息。B先利用A的临时身份标识RIDA在认证阶段验证标签的合法性,在秘密更新阶段使用新的私人密钥SK′′和其阅读器的标识RIDB来更新标签和数据库内的信息,以此来完全控制标签。所有权转移后,B完全拥有了对标签的控制权,而A无法对标签进行读写及其他操作。

3 协议的安全性能分析

1)标签假冒 攻击者冒充标签进行认证,后端数据库在检验动态索引IDSi时就能检验出该标签是非法的。

2)离线字典攻击 为避免攻击者进行离线字典攻击,认证过程使用多个密钥和随机数进行数据处理。攻击者很难使用离线字典序方式获取真实的数据。

3)前向安全性 认证过程中,标签和阅读器分别生成随机数,保证了数据的匿名通信。攻击者无法从截获或偷听到的数据中得出标签的真实信息,因此保证了数据的前向安全性。

4)克隆攻击 在认证过程中,攻击者无法完全得知标签的信息,进行标签克隆。

5)窃听攻击 每次的认证过程,标签和阅读器都要生成随机数。用户数据与随机数以及密钥结合之后进行传输。攻击者无法对标签进行窃听。

6)拒绝服务攻击 攻击者使用拒绝服务攻击来干扰系统的通信,造成标签与后端数据库的更新不一致,导致数据库与标签的去同步化。由于数据库保存的密钥和索引有new和old两种,即使标签未完成密钥和索引更新,还是可以在下一次的认证过程中找到与之匹配的密钥和索引。

7)双向认证 在改进协议中,标签、阅读器、服务器通过严密的相互认证,保证了各组件的合法性,确保了用户数据在认证过程中的安全。

8)所有权转移 在所有权转移后,新的用户通过认证和秘密更新来实现对标签的完全拥有。在所有权转移过程中,旧的拥有者制作了数字签名给新的拥有者。一旦旧的拥有者抵赖或者反悔,新的拥有者可以以此作为证据。

9)匿名通信 标签和阅读器产生伪随机数,保证了信道里的信息是匿名的。

10)授权访问 改进协议使用RID对阅读器的身份进行标识。后端数据库在认证开始时要对阅读器进行身份标识信息检查,只有合法的阅读器所传输的数据才能通过检测。

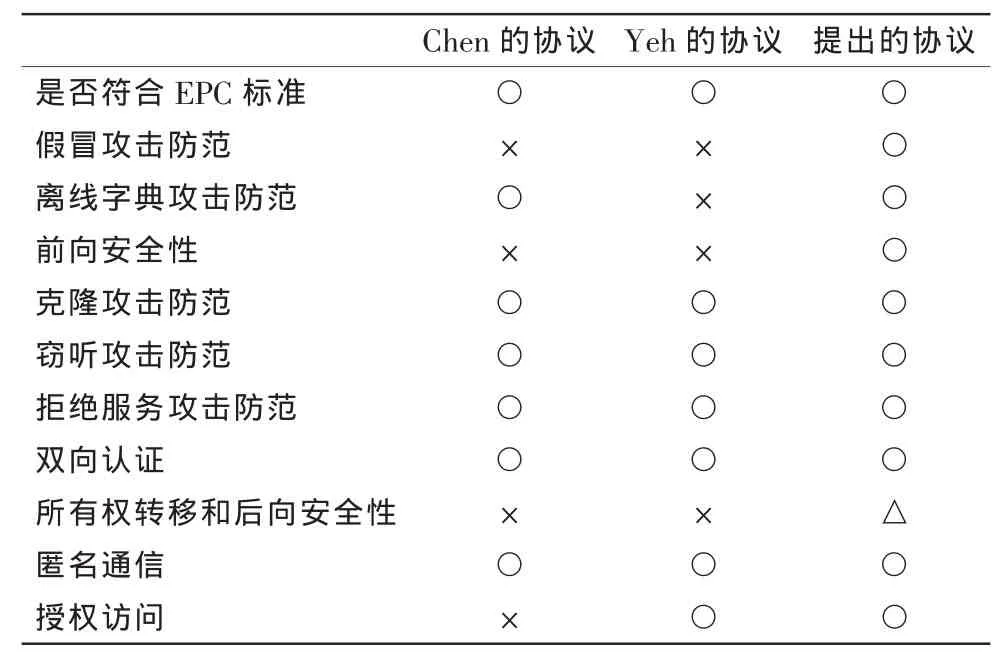

表2 协议的安全比较Tab.2 Comparisons of protocol security

由表2可见,Chen的协议无法抵御假冒攻击,无法实现数据的前向安全性和后向安全。Yeh的协议无法避免离线字典攻击方式,还面临假冒攻击方式和去同步化的风险。提出协议具有较好的安全性能,可以防范多种攻击方式。通过授权访问方式避免了阅读器和标签假冒。通过使用随机数保证了数据的匿名通信和前向安全性。后端数据库里存储的两套密钥保证了数据库与标签的同步。标签认证和秘密更新后,新旧用户通过所有权转移过程实现了数据的后向安全。综上,提出的协议拥有良好的安全性能,可以满足用户的安全需求。

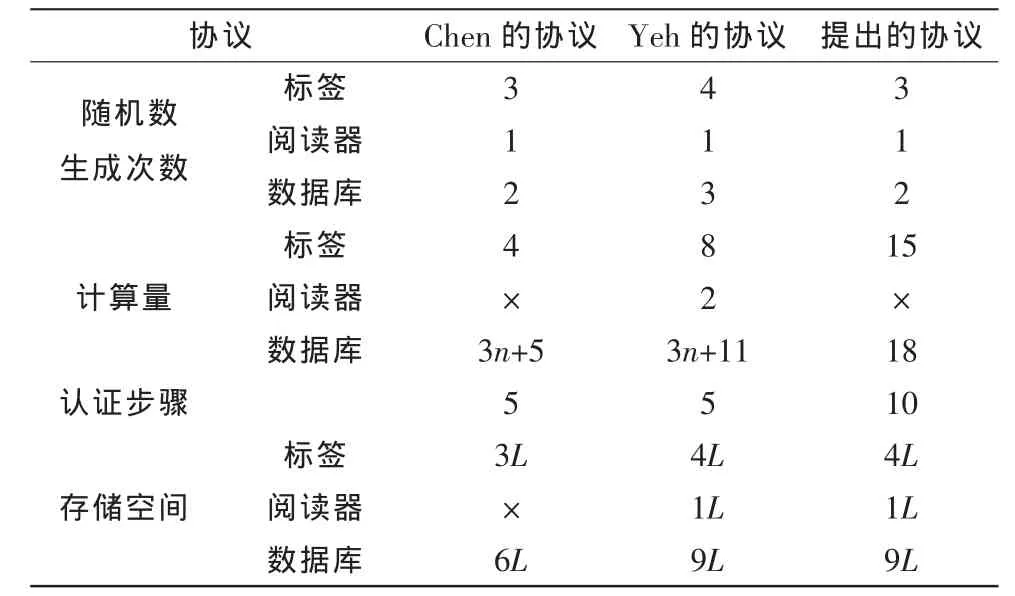

4 协议的性能分析

RFID认证协议的性能主要通过存储空间、硬件成本、计算量和认证步骤等方面体现。为便于分析各协议,文中涉及的协议中的EPC、密钥、伪随机数等长度都用L表示。函数的输出长度也为L。

表3 协议的性能比较Tab.3 Comparisons of protocol performance

存储空间方面:协议的存储空间要求主要是针对电子标签而言。表中的3种协议都是基于EPC标准的。因此,电子标签都是低成本、易实现的。

计算量方面:Chen的协议中,后端数据库在认证过程中需要进行逐一比对来查找相应的EPC码,查找效率较低。Yeh的协议中,如果标签是首次验证,后端数据库要对索引分new和old两种情况,然后逐一计算来查找EPC码,影响系统的工作效率。提出的协议使用动态索引来查找EPC码。后端数据库验证标签时,通过索引就可以直接找到相应的EPC码和接入密钥用于验证,提高了系统的认证效率,标签数目越多优势越明显。

认证步骤方面:Chen的协议和Yeh的协议通过5个步骤完成了标签和阅读器的相互认证和秘密更新。提出的协议完成相互认证和秘密更新需要10个步骤。

综上,提出的协议在存储、硬件成本和其他两种协议相差不大;在计算量方面略优于其他两种协议;认证步骤则多于其他两种协议。由于提出的协议完成了相互认证、秘密更新和所有权转移3个阶段,并且安全性能优于其他两种协议,所以该协议的综合性能优于其他两种协议。

5 结 论

EPC标准是当下影响较大的标准,受到越来越多的国家和企业重视。在未来的物联网研究中,信息安全问题也将日益凸显。文中分析了现有的几种协议存在的安全问题,结合EPC标准,提出一种符合该标准的安全的双向认证协议。该协议通过较低的硬件成本安全高效的实现相互认证、授权访问、所有权转移等实用性要求,并且防范避免了多种常见的攻击方式,对RFID研究与应用有一定的意义。

[1]Yang M H.Lightweight authentication protocol for mobile RFID networks[J].International Journal of Security and Networks,2010,5(1):53-62.

[2]Ayoade J.Security implications in RFID and authentication processing framework[J].Computer&Security,2006,25(3):207-212.

[3]Shunzo Tateishi.EPC and Applications of RFID[J].Presentation Solution,2006(3):28-37.

[4]刘亚东.基于EPC C1G2的匿名双向认证协议研究[J].通信技术, 2011,4(44):135-137.LIU Ya-dong.Research of anonymous mutual authentication protocol based on EPC C1G2[J].Communication Technology,2011,4(44):135-137.

[5]Pedro Peris-Lopez,JulioCesarHernandez-Castro,etal.LAMEDA PRNG for EPC Class-1 Generation-2 RFID specification[J].Computer Standards&Interfaces,2009(31):88-97.

[6]Dixit V,Verma H K,Singh A K.Comparison of various security protocols in RFID[J].International Journal of Computer Applications,2011,24(7):17-21.

[7]Chien H Y,Chen C H.Mutual authentication protocol for RFID conforming to EPC class 1 generation 2 standards[J].Computer Standards and Interfaces,2007(29):254-259.

[8]Yeh T C,Wang Y J,Kuo T C,et al.Securing RFID systems conforming to EPC Class 1 Generation 2 standard[J].Expert Systems with Applications,2010(37):7678-7683.

[9]Habibi M H,Alagheband M R.Attacks on a Lightweight Mutual Authentication Protocol under EPC C-1 G-2 Standard[C]//WISTP, LNCS 6633,2011:254-263.

[10]Suh G E,Devadas S.Physically Unclonable Functions for Device Authentication and Secret Key Generation[C]//Proceedings of the 44th Annual Design Automation Conference,New York:ACM Press,2007:9-14.

[11]卢开澄.计算机密码学-计算机网络中的数据保留与安全[M].3版.北京:清华大学出版社,2003.