应用于移动节点行为检测的基于PPM中继路径构造

桂劲松,陈志刚

(中南大学 信息科学与工程学院,湖南 长沙,410083)

在无线接入网环境下,无线接入点的接入能力是有限的,尤其在面临无线网络多媒体应用的海量数据流时。在1个无线接入点的服务范围内,若在线游戏、视频会议、移动电视、P2P流媒体、交通监控与执法、电子医疗保健服务等应用的用户数量过多,则接入请求负载将很可能超出无线接入点的接入能力。在高接入负载下,无线接入点需要优先保证一些移动节点的接入服务请求,而推迟甚至拒绝另一些移动节点的接入服务请求。能够得到优先接入服务保证的移动节点应该是为无线接入网做出贡献者,例如,为远离无线接入点的移动节点中继了数据;将接入负载较重的无线接入点区域的接入请求分流到邻近负载较小的区域。行为表现恶意或极度自私的移动节点应该被列为拒绝服务范围。其他情况的移动节点在无线接入点处于重负载时,其接入服务请求将被推迟。为了实现这样的区分服务,首先需要检测到移动节点的行为,然后,依据系统服务策略实施。现有移动节点行为检测的相关工作[1−6]大多是针对无线自组网环境进行研究的,典型的有:Watchdog检测方案[1]建立在 DSR路由协议的基础上,并设定移动节点工作在混杂侦听模式下。移动节点发包之后,侦听下一跳节点的通信。如果在设定时间内,没有听到该包被继续传送到路径上的下一移动节点,那么认为下一跳节点自私丢包。但在不确定性冲突、接收方冲突、限制发送功率等情况下,监视节点是不能确定下一跳节点是否成功发送了数据[1]。文献[5]提出了一种基于 ACK 的自私丢包检测方法 2ACK,其核心思想是传输路径上的节点接收到数据包后返回ACK给2跳前的节点,从而可以对中间节点的传输行为进行判定。2ACK方法也建立在DSR路由协议的基础上。尽管节点收到2ACK时能够确定下一跳节点是合作的,但是,没有收到2ACK时,不能判定下一跳节点自私丢包。另外,这种方法记录的是行为不良的边,但随着节点的移动,这样的边可能随之消失。文献[6]提出了一种路由发现阶段的行为检测方法。其基本思想是基于邻居的转发包的数量与其自身产生包数量的统计关系。在通常情况下,自身产生包数量会远远小于需要其转发包的数量。节点分别监测过去一段时间内的邻居转发和生成的路由请求包数量,如果两者比率超过一定门限,则认为邻居是合作节点,否则认为邻居是自私节点。上述思想在均匀业务条件下是成立,但是,在业务不均匀的情况下可能不成立。针对无线接入网环境,文献[7]提出了一种网络基础设施上节点参与的移动节点行为检测方法,不需要移动节点增加新功能,而检测工作主要由基础设施上的节点来完成。这些基础设施上的检测节点通过从无线接入点提供的路由请求包和数据包中提取的源路由信息作为检测依据,因此,此方法是建立在DSR路由协议基础之上的。DSR路由协议不需要路径的中间节点维护路由表,但增加了数据包的包头长度,相应地增加了网络流量。而AODV路由协议则恰好相反。在局限于几跳范围内拓扑变化较频繁的无线网络中,DSR和AODV路由协议都较为常用。随着无线多跳网络中多媒体应用数据日益增长,包头过长导致的额外开销变得不可忽视,AODV路由协议相对短的包头长度具有优势,因此,研究基于AODV路由协议的无线接入网环境下的移动节点行为检测方法很有必要,而获得类似于DSR源路由列表的中继路径是需要首先解决的问题。本文探讨一种用于无线接入网移动节点行为检测的基于 PPM(Probabilistic packet marking)的中继路径构造方法。在基于一种特定无线接入网背景,概述一种使用基于PPM构造的中继路径辅助移动节点行为检测的方案后,阐述此中继路径的构造方法并进行仿真分析。

1 中继路径的移动节点行为检测概述

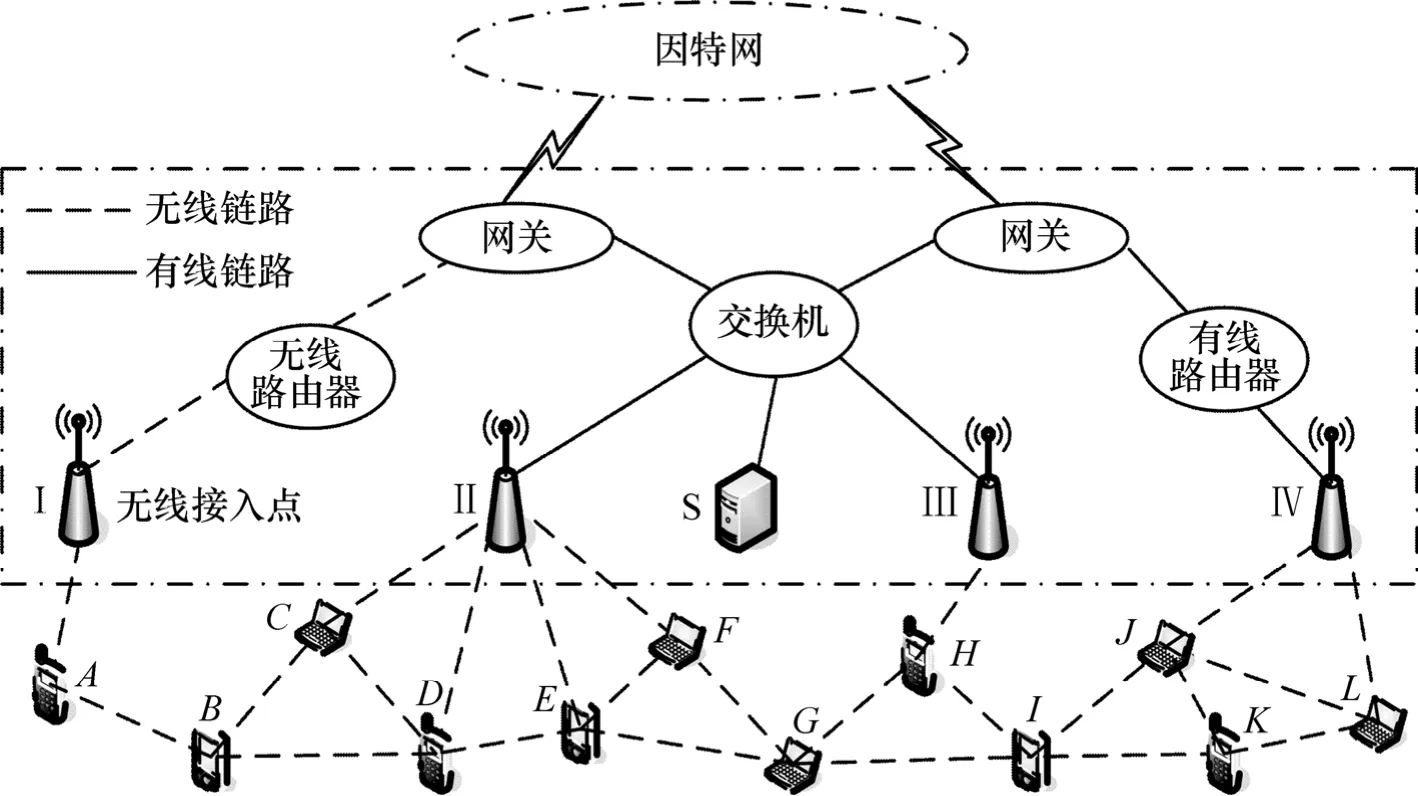

本文研究问题的背景为一个自治的管理域内的无线接入网环境,移动节点移动速度局限于步行速度,能够确保一定的端到端连接持续时间,如机场候机区、校园区域、会展场所等无线网络环境中存在这类情况。图1所示为1个简单示例。在这样的环境下,移动节点自己生成公私钥对,并将公钥与其身份一起向管理域注册。注册成功后,移动节点在此管理域拥有了唯一身份标识,并具备了对需要保密数据的加密以及对发送数据的数字签名等功能。

由于数据业务通信量在时间和空间上都是不均匀的,而无线网络基础设施的建设不太可能都按峰值来考虑,因此,一些无线接入点区域的接入请求负载可能超出其能力,而另一些则相对空闲的情况较为常见。处于拥塞无线接入点区域的用户通过移动到非拥塞区域可以获得更多的接入带宽。此思想自首次被Satyanarayanan[8]描述后,一直受到研究人员的关注,并提出了各具特色的解决方案[9−11]。但这些方案的共同点是持有移动设备的用户需要以获得更多的接入带宽为目标进行移动。在实际中,这可能与因其他目的而进行的移动存在方向上的冲突,或约束了用户移动的自由。这时,移动节点间合作进行数据中继,是均衡接入负载的一种有效方法。若图1中无线接入点II处负载较重,而移动节点B和G愿意将部分接入请求分别中继到无线接入点I和III处,则整个接入网的负载会相对均衡。移动节点的内存容量、处理器计算能力、电源等资源都十分有限,其行为常常表现出自私倾向,因此,系统无法确定自愿的中继数据行为是否会发生,采用激励机制是一种有效的解决方法。

在无线接入网环境下,移动节点访问 Internet服务都要经过无线接入点中转,因此,在基础设施上设置专门的服务器 S,移动节点只要参与了中继上行数据包(从移动节点到Internet)的工作,其贡献由无线接入点汇报服务器S进行处理并记录其贡献。移动节点注册后,服务器S初始化其贡献值为0。贡献值不低于0的移动节点原则上都能得到接入服务,前提是无线接入点的接入服务能力不低于接入服务请求负载。当某无线接入点负载重时,无线接入点向服务器S咨询接入服务请求者(即移动节点)的贡献值,依据贡献值确定处理优先级。以此激励移动节点在自己能力所及范围内自愿为其他移动节点中继数据来提升贡献值,以增加自己请求接入服务的成功概率。这里的关键是如何获得移动节点中继数据的贡献。

图1 一种无线接入网环境Fig.1 A wireless access network environment

当采用DSR路由协议时,无线接入点收到的所有包中都含有源路由信息,其中包含路径上的中间节点列表,无线接入点只要将中间节点列表以及此包的长度信息提交服务器S处理即可。然而,在采用AODV路由协议时,无法获得中继数据的中间节点列表,因此,本文通过借鉴 IP路由追踪技术中概率包标记算法[12−14]的思想,移动节点在转发数据包前,以一定概率将与自己 IP地址相关的信息填入数据包头指定区域,无线接入点将收集到的数据包的包头提交服务器S,由其根据一定数量的包头中所含信息,依据一定算法构造出一条从数据包的发送源到无线接入点为目的地的路径,从而获得中继节点列表。此方法只要求移动节点根据自身处理能力在经过它且需要它转发的上行数据包的相关域中添加上与自己 IP地址相关的信息即可,不增加任何新包。

移动节点根据自身能力,若决定参与中继数据的工作,则只有参与寻路过程,才有机会出现在数据中继路径上。若移动节点在数据中继路径上,则除中继上行数据流外,还要中继下行数据流(从Internet到移动节点)。因为根据本文研究问题的背景(存在一定的端到端连接持续时间),无需为下行数据流重新寻路,除非下行数据流传输时间超过端到端连接持续时间(这时通过无线接入点间协作,由离目标移动节点最近的无线接入点转发,也许目标移动节点在此无线接入点直接通信范围内或只需1个中间移动节点的中继。若属于这种情况,中继路径是确定的,无需另行求解)。对中继下行数据流行为的检测没有上行数据流那样便利,而且通常数据量也较上行数据量大,因此,中间节点为了节省能量,被丢弃的可能性很大。

要求无线接入点在转发下行数据给目标移动节点时,必须将分组数据域进行数字签名并附在其后面,并称此数字签名为分组印章,将它的一个副本同时提交给服务器 S。目标移动节点成功收到数据后,将分组印章发送给服务器S以示确认,于是,中继路径上的所有中间节点都获得贡献分。若服务器S在规定时间内未收到分组印章,则依次询问中继路径上的中间节点以确定问题所在。服务器S首先询问目标移动节点在中继路径上的邻居,若此邻居能提供其发送的数据帧的帧头(为防篡改,可加上数字签名)和分组印章做证明,然后,服务器S询问此邻居的邻居是否也能提供同样的帧头,若能,则说明此帧被发送,而且也被发送者的邻居监听到,于是,认为发送者既然愿意消耗能量发送数据,而故意造成目标节点接收不成功的可能性较小,询问就此结束,服务器S为中继路径上的所有中间节点增加贡献分。否则,应按同样的方法继续沿中继路径朝无线接入点方向询问下去,直至确定问题所在为止。对被认定为恶意行为可能性较大的中间节点给予惩罚,即扣除一定贡献值。若移动节点的贡献值低于0,则被列入拒绝服务名单。

由上可见,中继路径的获得对服务器S的工作至关重要。下面重点研究如何在基于AODV路由协议的无线接入网环境下,根据上行请求数据包提供的信息,构造出参与数据中继工作的中间节点列表,即中继路径。

2 基于PPM的中继路径构造

概率包标记技术标记的对象是经过它的所有 IP包, IP首部可供包标记使用的空间十分有限。为了显著减少路径上边和距离等信息所占用的空间量,将标记的信息分成多个块,分别由不同IP包头携带,由路径构造者收集大量的包后再构造出 IP包所经过的路径。以收敛包数和收敛时间的相应增加来减少标记信息占用的空间。用于追踪攻击源的概率包标记技术所运用的环境是:(1)攻击者发送包的数量大;(2)攻击者和受害者之间的路径十分稳定。本文研究问题的背景与概率包标记技术应用于追踪攻击源的背景不同,其特点是:(1)本文只使用请求包数据构成的 IP分组序列来重构路径,这样的分组数量相对较少;(2)由于本文的目的是通过构造路径来得到中继节点列表,以方便为中继节点记录贡献值,所以,在移动节点请求 Internet服务之初,要求能很快地构造出路径并获得中继节点列表;(3)由于发起服务请求的移动节点和无线接入点之间的路径不稳定,一条路径维持的时间有限,所以,需要周期性启动路径构造算法,以验证中继节点列表是否改变,若已改变,则要及时作出更新。因此,需要的路径构造算法注重更加少的收敛包和更短的收敛时间。

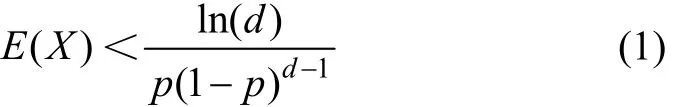

依据文献[12],构造路径长度为d 的路径所需要的包数X满足如下关系:

其中:p为对包进行标记的概率;d为路径长度;E(X)为所需要包数的期望值。为了满足所研究问题的需要,可以加大一个 IP包携带的标记信息量。因此,提出n(n>1)次包标记方案,从概率上相当于每次都取n次,期望的包数X满足如下关系:

对上式求p的一阶导数(把d和n看为常数)并令其等于0,得到:在p=1/d 时,X有最小值;当d=5时,有p=0.2,同时,取n=4,可知X大约为5;当d为2,3和4时,取p=0.2和n=4,可得X大约为1.00,2.00和3.40,非常接近各自的最小值(即0.69,1.85和3.28)。

移动节点访问 Internet服务的显著特点是请求包小,响应包大。尽管响应包能够提供更多的IP分组,对构造较长的中继路径有利,但这只能由能量受限的移动节点(即发起访问Internet服务的移动节点)来做。为了尽量减轻移动节点负担,只能将构造工作放在无能量约束的基础设施节点上,但它只能利用由请求包构成的IP分组序列。应用层的一次服务请求的数据量也许在网络层使用一个IP分组就能承载,由上述分析可知,无法满足构造数据包传输路径的IP分组数量要求,因此,需要同一个发送源的后续请求包来凑足一定数量。

通常,访问 Internet服务时发送多个请求的情况是很普遍的,例如,当访问基于web的电子邮件系统时,首先发一个请求以得到交互页面,然后通过此页面提交用户名和密码,得以进入个人邮箱页面,这时,可以点击收件箱来得到收信页面,然后,点击需要收看的信,若是带附件的信,则要点击下载附件的链接。由此例可见,在这个会话中,依次发送了5个请求,得到了4个相对短的响应和1个相对长的响应。因此,利用同一用户多次请求所形成 IP包序列中的标记信息,构造出较长的中继路径是可行的。对能维持一定的端到端连接持续时间的无线网络应用场景,同一移动节点多个会话的数据流在网络层走的是同一路由,上行分组流量也能确保中继路径在首次构造后,周期性重构以满足验证之需。例如,在网页浏览或在线游戏中,用户频繁地点击超链接会形成持续的上行流量。

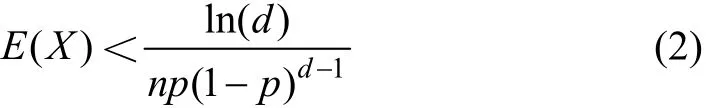

图2所示为 IP首部可以为人们所用的域。TOS(Type of service)域是用来表示服务类型或用作QoS服务,共8 bit。但在广域网中通常被忽略,因此,此域可作他用。在本方案中,使用该域中的3 bit标记距离,1 bit标记数据包类型(例如,0为请求包,1为响应包)。IP首部的identification,flags和offset 3个域为IP包分片后方便重组而设置的,但现在的网络应用一般都有自动MTU (Maximum transmission unit)协商的功能以防分片发生,因此,这3个域很少被使用,可作他用。在本文方案中,使用这32 bit记录1个边界 ID(edge ID)。IP首部有1个选项域,用来支持排错、测量以及安全等措施,长度是可变的,从1个字节到 40个字节不等,其具体长度取决于所选择的项目。若采用4次包标记,则需要采取长度为12个字节的选项域来记录另3个边界ID。由上述可见:对单个IP地址不再分片,利用了IP首部选项域的空间来加大单个IP分组的地址标记信息承载量,目的是为了加快构造路径的速度。

图2 用部分的IP包头域作为标记域Fig.2 Using gray fields as marking fields in IP header

以4次包标记方案为例,若第2至第4次标记仍然以相同的概率进行标记,那么,实际概率将显著变小。例如,当标记概率p为0.2时,第4次标记概率实际为 0.24=0.001 6,起不到实质的作用。所以,将策略调整为:如果数据包被标记,那么在接下来的至多连续3跳以p=1进行包标记。可以通过检测距离域的值来确定是第几次标记。在本方案中,没有标记的包的距离域被置为NIL。如果检测到距离域的值为0,说明此包已被标记了1次,就进行第2次标记,其余以此类推。若距离域为NIL,则按照概率p进行第1次标记。

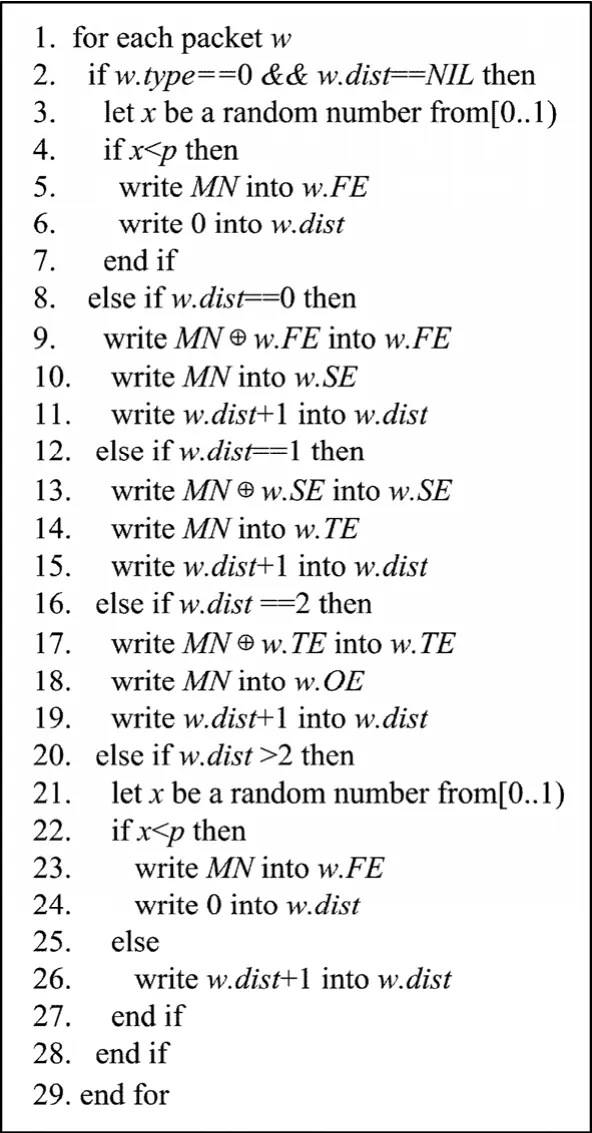

图1所示的所有移动节点(A~L)都运行一种包标记算法。当1个IP地址为MN的移动节点收到1个上行IP包(IP首部type域为0指示其为请求包数据,即上行IP包,见图2),而且从未标注过(IP首部dist域为NIL指示未曾被任何移动节点标注,见图2),则按照概率p进行第1次标记进行决策。若决策结果是标记,则将地址MN填入IP首部的FE域(见图2)。若此移动节点发现dist域为0,则表明给它发送此IP包的邻居已将自己的地址填入了 FE域,此时,它需要将自身 IP地址与邻居的进行异或运算,并将结果(此结果表示自身与邻居之间的边)填入FE域,同时,自身IP地址被填入SE域以作为下一条边的起点。dist域的值也需要加1,它表示此节点与首次标记此IP包的节点之间增加了1条边的距离。类似过程持续至此IP包的最大标记次数或已到达无线接入点为止。若收到的IP包中dist域的值达到或超过最大标记次数,则以概率p进行标记决策。若决策结果是标记,则前面节点的标记信息被覆盖,否则,只是将dist域的值增1。若此IP包被发送节点的邻居标记后,未被后面节点覆盖掉而顺利到达目的节点,则dist域的值增1就是从发送节点到目的节点需要经过的边数。无线接入点将其收到的被标记的IP包提交服务器S进行路径构造,其中单个IP包最多可标记4次的包标记算法伪代码如图3所示。

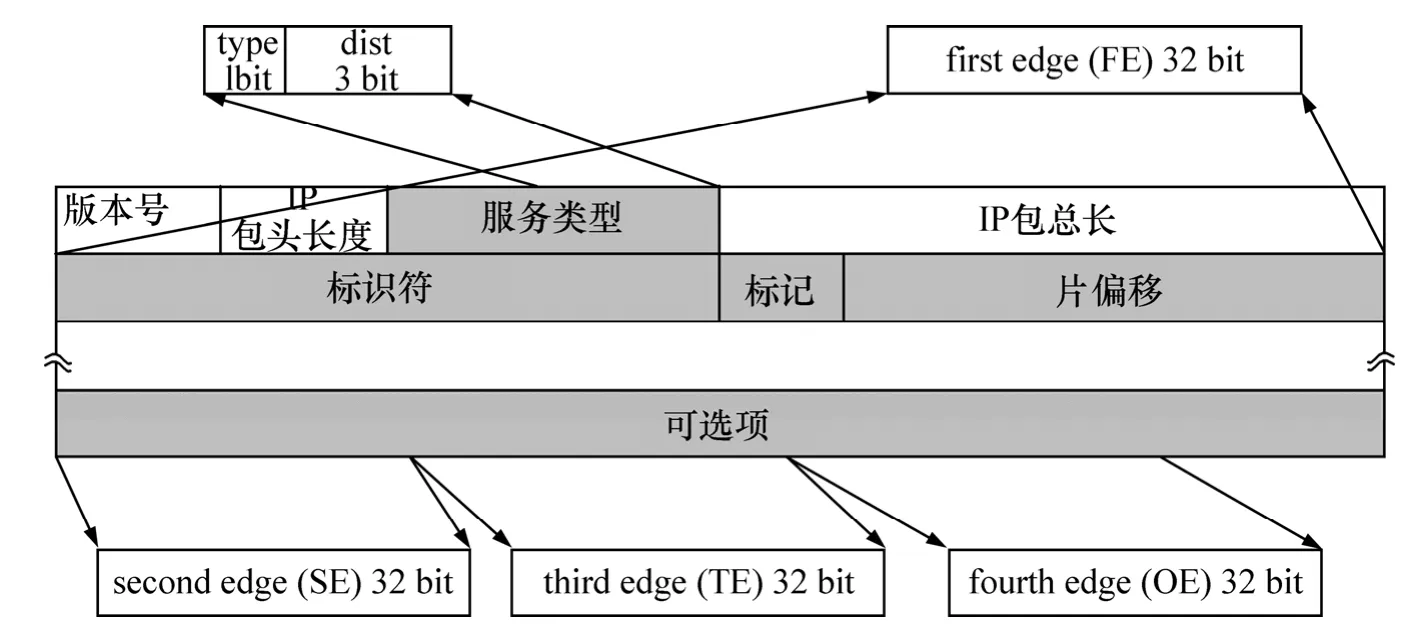

图3 包标记算法伪代码Fig.3 Pseudo code of packet marking algorithm

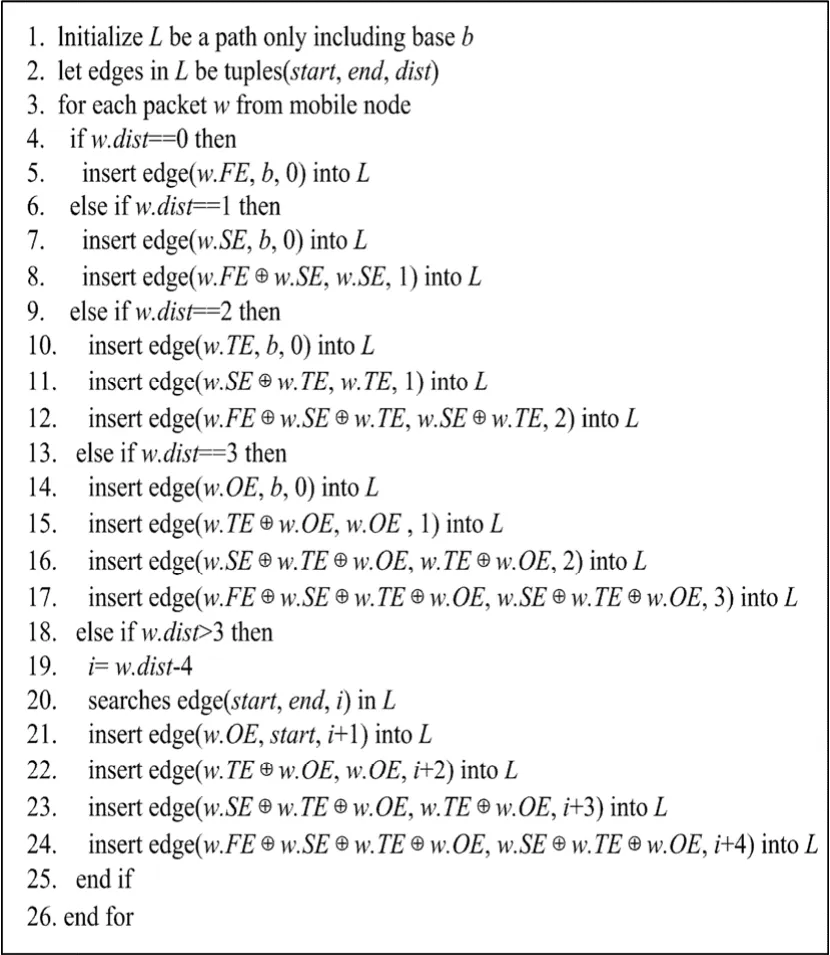

图1所示的服务器S上运行一种中继路径构造算法。S以提交标记分组的无线接入点为基准点b,根据其提交的标记分组(具有相同的源IP地址)所含信息构造中继节点列表L。这里的关键是将用于中继路径构造的所有标记分组根据其IP首部dist域的值排序,按从小到大的顺序处理。在上面的包标记算法中,本文作者使用了1条边的2个端点值的异或运算结果表示此边的值。若知道了1条边的值为x⊕y, 其中1个端点的值为x,则通过x⊕y⊕x可得到另一个端点的值y。图4中与4次包标记算法配套的中继路径构造算法伪代码中用到了这一点。

图4 中继路径构造算法伪代码Fig.4 Pseudo code of relay path construction algorithm

3 仿真结果与分析

在VC++6.0编程环境下,实现图1中所示的服务器S、无线接入点、移动节点共3种模块。其中:无线接入点位于图1中IV处,与服务器S可直接通信,而与移动节点J,I,G,E,D,B和A形成线形拓扑结构,即无线接入点IV与J可直接通信,而与I通信则需要通过J中继,其余以此类推。图1中其他节点在本仿真中不存在。

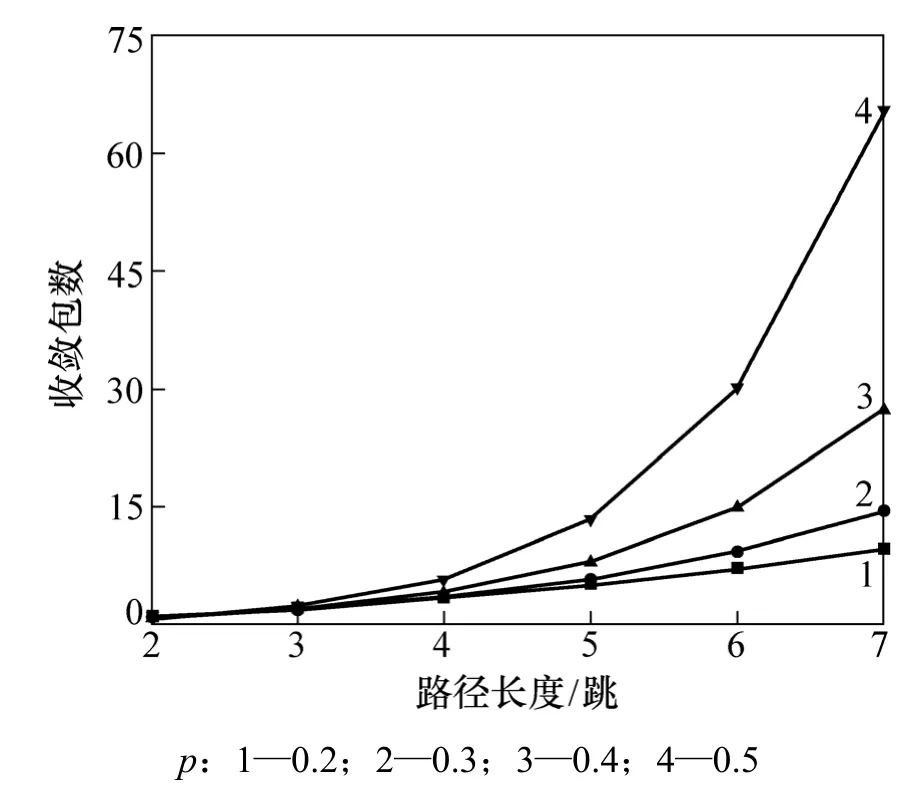

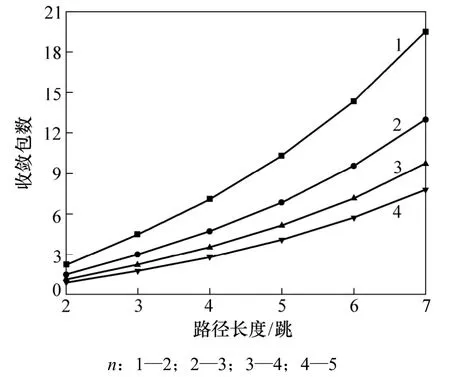

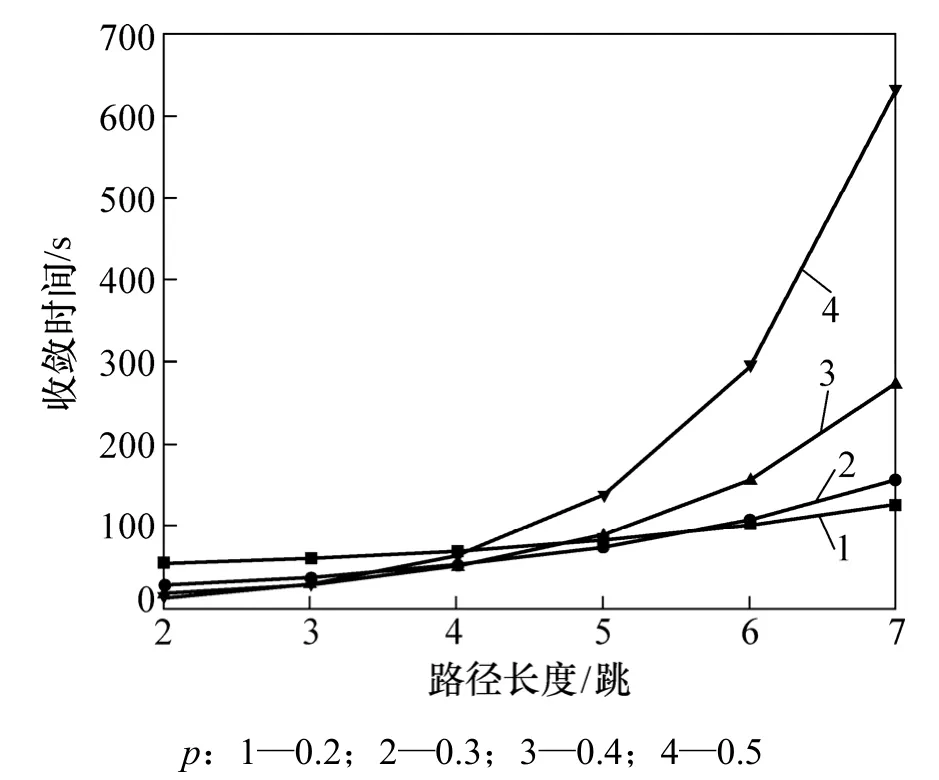

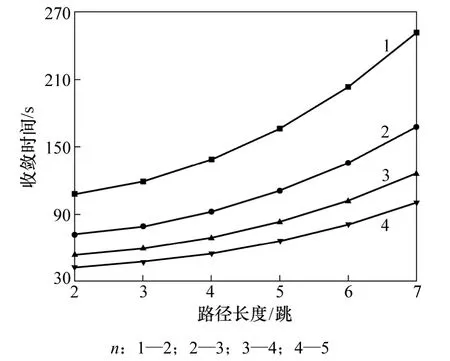

首先,针对式(2)中标记概率p取不同值而n=4时,仿真收敛包数X随路径长度d的变化情况如图5所示。然后,保持p=0.2而n取不同值时,仿真收敛包数X随路径长度d的变化情况如图6所示。使用移动节点I向无线接入点IV发送IP包,可获得d=2时的收敛包数X,而使用A向IV发送IP包,则可得到d=7时的收敛包数。从图5可知:标记概率p越小,收敛包数随路径长度的变化越平缓,因此,取p=0.2能较好地适应路径长度d的变化,而当路径长度变化不大且不大于3时,适当增加标记概率有利于减少收敛包数。从图6可知:标记次数n越大,所需收敛包数越少,但移动节点的平均标记工作量越大;当n取4时,与n取2或3时相比收敛包数减少幅度较大,而n取5时,尽管进一步减少了收敛包数,但减少幅度已不大。

设定移动节点发送请求包的间隔为10 s,仿真收敛时间随路径长度d的变化情况。标记概率p取不同值而标记次数n=4的情况如图7所示。由图7可见:p=0.2时的收敛时间变化很平缓,能适应较大的路径长度变化,但在小于4跳的情况下,增大标记概率到p=0.5明显减少了收敛时间;同时,在大于4跳的情况下,则又显著增加了收敛时间。这可解释为:当采用高标记概率且中继路径较短时,能更快地产生标记包,而被后面覆盖的较少;但随着路径长度的增加,被覆盖得更多,因此,需要更长时间来获得足够的被标记包。图8所示显示了保持p=0.2而n取不同值时的情况,其规律与图6所示的规律相类似。

图5 标记次数n=4而标记概率p取不同值时的收敛包数比较Fig.5 Convergence packets under n=4 and different marking probabilities

图6 标记概率p=0.2而标记次数n取不同值时的收敛包数比较Fig.6 Convergence packets under p=0.2 and different marking frequencies

图7 标记次数n=4而标记概率p取不同值时的收敛时间比较Fig.7 Convergence time under n=4 and different marking probabilities

图8 标记概率p=0.2,标记次数n取不同值时的收敛时间比较Fig.8 Convergence time under p=0.2 and different marking frequencies

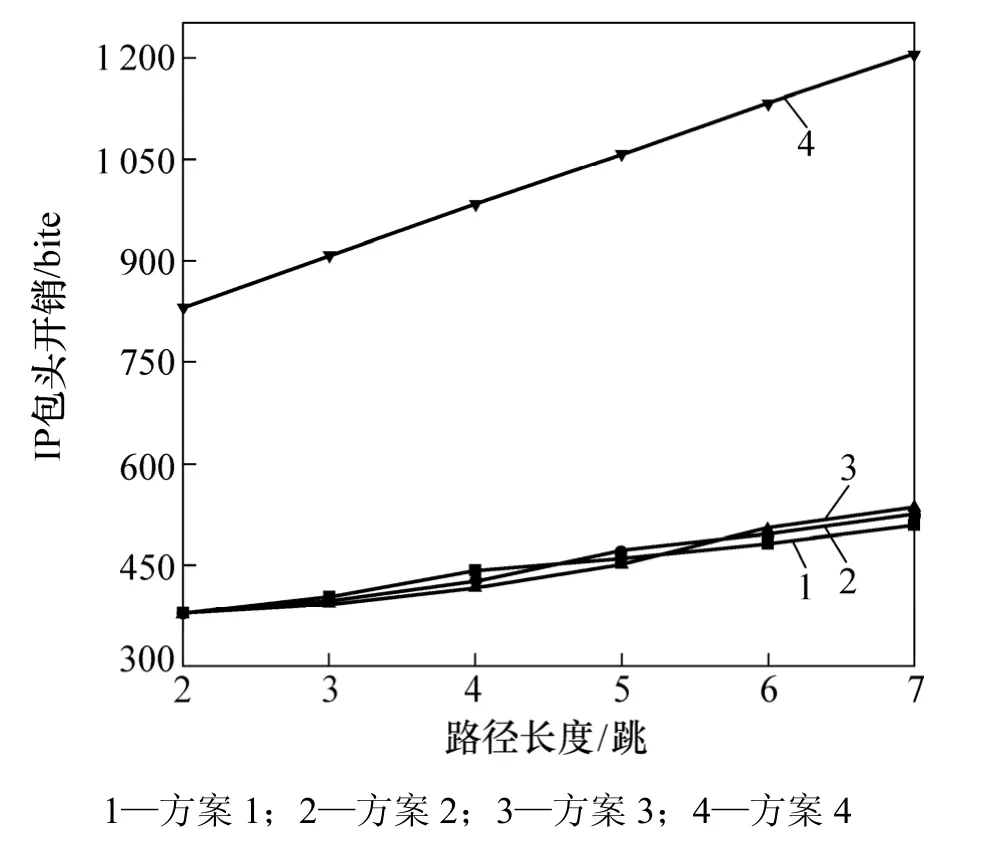

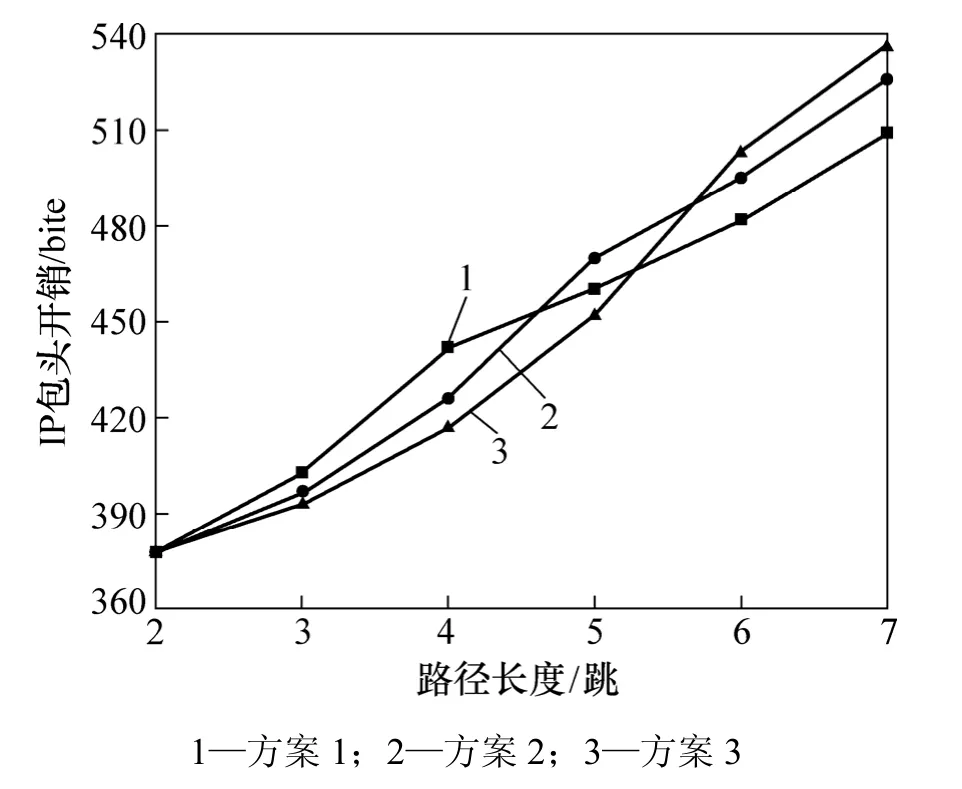

为了与利用DSR路由协议的源路由信息的方法进行IP包头开销的比较,实现基于AODV路由协议的中继路径构造3种方案:方案A(n=3,p=0.2),方案B(n=4,p=0.2),方案C(n=5,p=0.2)。同时,实现方案D(DSR源路由,协议头格式参见文献[15])。同样设定移动节点发送请求包的间隔为10 s,运行时间为180 s,仿真4种方案下的IP包头开销随路径长度d的变化情况如图9所示。从图9可以看到:这3种方案的开销明显低于方案D的开销。从图10可以看到这3种方案的差别:当路径长度在5跳以下时,方案C占优;在5跳以上时,方案A占优。这可解释为:标记次数大的方案减少了前面标记的包被后面覆盖的概率,因为一旦前面标记了,后面将以概率1添加而不是以概率 0.2覆盖,这有利于减少收敛包数。当路径路径长度不超过某个值例如5时,标记次数大的方案因收敛包数少,而节省的包头开销优势大于其标记次数大带来的包头开销大的劣势,因而,总的开销比标记次数小的方案的开销少。当路径路径长度超过某个值时,效果则适得其反。

图9 各种方案的IP包头开销比较Fig.9 Comparison of IP header costs in various schemes

图10 本文方案放大后的情况Fig.10 IP header costs of our schemes after magnification for viewing

综上所述,在本文方案中,当标记概率 p取 0.2时,收敛包数量和收敛时间随路径长度变化较平缓且平均性能较优;当标记次数n取4时,收敛包数较少,收敛时间更短,同时移动节点标记工作量增加不多,能取得较好的折中。与基于DSR的方案相比,本文方案明显节省IP包头开销,能够较好地适应无线网络多媒体应用环境。

4 结论

(1)提出了一种应用于无线接入网环境下移动节点行为检测的中继路径构造方法。该方法要求移动节点以一定概率标记它中继的包,一个专门服务器根据所收集到的标记包头所携带信息来构造中继路径。后继移动节点通过对已标记包添加自身信息来加大同一个包所携带的信息量,从而减少了中继路径构造算法所需的收敛包数和收敛时间。

(2)分析了本方法中的标记概率和标记次数对收敛包数和收敛时间的影响,并指出标记概率 p取 0.2以及标记次数n取4时,可在收敛包数和收敛时间的节省上与移动节点标记工作量的增加上取得较好的折中。

(3)利用本文的中继路径构造方法获得中继节点列表明显比利用DSR的源路由信息的方法节省IP包头开销。

[1]Marti S, Giuli T, Lai K, et al.Mitigating routing misbehavior in mobile ad hoc networks[C]//Proceedings of the Sixth Annual International Conference on Mobile Computing and Networking(MobiCom).Boston: ACM Press, 2000: 255−265.

[2]Buchegger S, Le Boudec J Y.Performance analysis of the CONFIDANT protocol: Cooperation of nodes, fairness in dynamic ad-hoc networks[C]//Proceedings of MobiHoc’02.Lausanne, Switzerland: ACM Press, 2002: 226−236.

[3]Michiardi P, Molva R.Core: A collaborative reputation mechanism to enforce node cooperation in mobile ad hoc networks[C]//Proceedings of the IFIP TC6/TC11 6th Joint Working Conference on Communications and Multimedia Security.Deventer, Netherlands, 2002: 107−121.

[4]HU J Y.Cooperation in mobile ad hoc networks[R].Technical Report, CS-TR-050111, Florida State University[EB/OL].[2005].http://www.cs.fsu.edu/ research / reports/TR-050111.pdf

[5]LIU K, DENG J, Varshney P K, et al.An acknowledgment-based approach for the detection of routing misbehavior in MANETs[J].IEEE Transactions on Mobile Computing, 2007, 6(5): 488−501.

[6]黄蕾, 刘立祥.Ad hoc网络寻路阶段的合作激励机制研究[J].计算机学报, 2008, 31(2): 262−269.HUANG Lei, LIU Li-Xiang.Study on cooperation stimulation mechanism in route discovery of ad hoc networks[J].Chinese Journal of Computers, 2008, 31(2): 262−269.

[7]Gui J S.A routing misbehavior detection and mitigating scheme based on reputation in hybrid wireless mesh networks[C]//Proceedings of the 8th International Conference on Dependable,Autonomic and Secure Computing (DASC-09).Chengdu, China:IEEE Computer Society, 2009: 545−550.

[8]Satyanarayanan M.Pervasive computing: visions and challenges[J].IEEE Personal Communications, 2001, 8(4):10−17.

[9]Balachandran A, Bahl P, Voelker G.Hot-spot congestion relief in public-area wireless networks[C]//Fourth IEEE Workshop on Mobile Computing Systems and Application.Callicoon, New York: IEEE Computer Society, 2002: 70−80.

[10]Sanzgiri K, Royer E B.Leveraging mobility to improve quality of service in mobile networks[C]//First Annual International Conference on Mobile and Ubiquitous Systems: Networking and Services (MobiQuitous’04).Boston: IEEE Computer Society,2004: 128−137.

[11]Mittal K, Belding E M, Suri S.A game-theoretic analysis of wireless access point selection by mobile users[J].Computer Communications, 2008, 31(1): 2049−2062.

[12]Savage S, Wetherall D, Karlin A, et al.Network support for IP traceback[J].ACM/IEEE Transactions on Networking, 2001,9(3): 226−237.

[13]MA Miao.Tabu marking scheme to speedup IP traceback[J].Computer Networks, 2006, 50(18): 3536−3549.

[14]Liu J S, Lee Z J, Chun Y C.Dynamic probabilistic packet marking for efficient IP traceback[J].Computer Networks, 2007,51(3): 866−882.

[15]Johnson D, Maltz D, Hu Y C.The dynamic source routing protocol for mobile ad hoc networks[EB/OL].[2010−03−15].http://www.ietf.org/ietf/lid-abstracts.txt