宽带网络安全攻防

王晓峰

*铁通阜阳分公司 助理工程师,236000 安徽阜阳

随着网络应用的多样化,病毒、木马肆意横行,严重威胁着运营商的组网安全,也对互联网安全性和自愈性提出新的要求。

1 网络攻击

通常的网络攻击,是侵入或破坏网上服务器(主机),盗取服务器的敏感数据或干扰破坏服务器对外提供的服务。也有直接破坏网络设备的网络攻击,这种破坏影响较大,会导致网络服务异常,甚至中断。总结下来网络攻击可分为拒绝服务型攻击、扫描窥探攻击和畸形报文攻击3大类型。

3种攻击类型具体的攻击方式为:IP欺骗攻击、Land攻击、Smurf攻击、WinNuke攻击、SYN Flood攻击、ICMP Flood攻击、UDP Flood攻击、地址扫描与端口扫描攻击、Ping of Death攻击、ICMP-Unreachable攻击、ICMP-Redirect攻击、Route-Record、Source-Route和 Timestamp攻击、Ip-fragment攻击、Teardrop攻击、Fraggle攻击、Tracert攻击等。

日常工作中,对地市互联网络设备和用户产生影响的主要有SYN Flood攻击、地址扫描与端口扫描攻击和Ping of Death攻击。

1.1 SYN Flood攻击

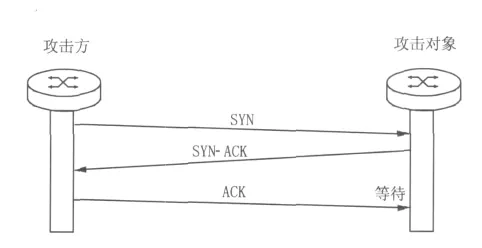

SYN Flood攻击的原理是利用资源的限制,TCP/IP栈的实现只能允许有限个TCP连接。攻击过程如图1所示。

图1 半连接示意图

SYN Flood攻击利用了TCP三次握手的一个漏洞。攻击者向目标计算机发送 TCP连接请求(SYN报文),并对目标计算机返回的SYN-ACK报文不作回应;目标计算机如果没有收到攻击者的ACK回应,就会一直等待,形成半连接。攻击者利用这种方式,在目标计算机上生成大量的半连接,迫使大量资源浪费。目标设备一旦资源耗尽,就会出现速度极慢、正常的用户不能接入等情况。同时攻击者还可以伪造SYN报文,比如伪造一个源地址或不存在的地址,向目标计算机发起攻击,目标设备就不会得到FIN的终止信号,无法中断连接,从而造成危害。了解攻击过程原理后,只要在边缘路由器上对半连接的数目进行限制,就可以完成相应的攻击防范任务。

1.2 地址扫描与端口扫描攻击

地址扫描与端口扫描攻击是利用ping扫描(包括ICMP和TCP)来标识网络上存活的系统,即利用TCP和UDP等协议进行端口扫描,检测出操作系统种类和潜在服务的种类,为进一步侵入系统做好准备。对此可以采取限制扫描攻击时间和限制攻击速率进行防范。

1.3 Ping of Death攻击

IP报文的长度字段为16位,说明一个IP报文的最大长度为65535。如果ICMP回应请求数据长度大于65507,就会使ICMP数据+IP头长度(20)+ICMP头长度(8)>65535。有些路由器或系统,在收到这样一个报文后,会造成系统崩溃、死机或重启。Ping of Death就是利用一些尺寸超大的ICMP报文对系统进行攻击,让设备在处理这些报文时产生异常。防范这类攻击主要采用丢弃策略,将超长报文直接丢弃。

2 实际应用

防火墙可以设于内外网络边缘处,拒绝来自特定网络的访问,防止外部网络对内部网络的攻击,保证内部网络的安全。防火墙也可设于内部网络,防止发自内部的攻击,保障重要数据的安全性。

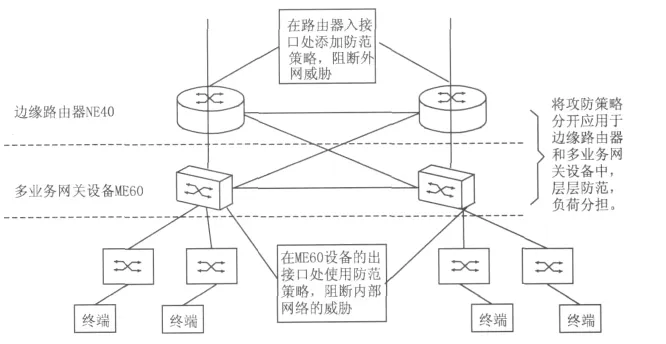

硬件防火墙可以满足小型的组网应用,但是对于运营商来说,硬件防火墙只用于保护重要的运营数据,不建议用于网络边缘结构中。而路由器提供的防范功能可以检测出多种类型的网络攻击,可以保护内部网络免受恶意攻击,保证内部网络及系统的正常运行。因此,在不投资硬件防火墙的情况下,通过本地市和省级骨干网路由器逐层配置防范策略,利用本地市路由器NE40或者ME60多业务接入网关设备,只需增加相应的单板,将防范负荷分担在不同的设备上,不使某台设备负荷过重影响整体攻防和转发性能,组网结构和投资额度没有太大变化,就可以完成网络攻防任务。本地市攻防策略主要分2部分来完成,如图2所示。

2.1 在NE40设备上完成端口和扫描防范

限制已经知道的病毒和木马端口,将试图从外网发送这些病毒端口的连接进行隔离,采用包过滤的策略,将Ping of Death攻击、SYN Flood攻击、用户端口扫描和地址扫描在入端口处使能策略,阻止外部网络的威胁。设置防范功能的具体参数如下。

1.执行命令system-view,进入系统视图。

2.执行命令 interface interface-type interfacenumber,进入入接口视图。

3.执行命令firewall defend enable,打开对应入接口攻击防范使能开关。

图2 不增加硬件防护墙的攻防应用

4.执行命令quit,退回系统视图。

5.执行命令firewall defend syn-flood enable slot slot-id,打开SYN Flood攻击防范功能全局开关。

6.执行命令firewall defend syn-flood ip ip-address[max-rate rate-number][max-number maxnumber],设置对IP的SYN Flood攻击防范功能参数,通常设置在1000左右。

7.执行命令firewall defend ip-sweep enable slot slot-id,使能地址扫描攻击防范功能。

8.执行命令firewall defend ip-sweep{max-rate rate-number|blacklist-timeout minutes},设置地址扫描攻击防范参数。通常将最大扫描速率 (maxrate)设置为4000;加入黑名单时间 (blacklisttimeout),取值60min。

9.执行命令 firewall defend port-scan enable slot slot-id,使能端口扫描攻击防范功能。

10.执行命令 firewall defend port-scan{maxrate rate-number|blacklist-timeout minutes},设置端口扫描攻击防范参数和地址扫描一致。

11.执行命令 firewall defend ping-of-death enable slot slot-id,使能 Ping of Death攻击防范功能。将不合法的超长报文进行丢弃,不再占用资源来进行分片和组装处理。

以上设置完成后,相应入接口就具有区域保护功能。

2.2 在ME60设备上进行辅助防范

将上述SYN Flood在出口上进行使能配置,配置方法相同。为防止内部网络用户攻击本地网路由设备,在实际的应用中经常将黑名单方式和ACL包过滤方式结合使用。比如,发现某个地址段或者某个地址大量持续发包造成拥堵时,通过配置ACL包过滤方式,快速对该网段进行报文限制。

在设备端口配置ASPF策略。

1.执行命令system-view,进入系统视图。

2.执行命令aspf-policy aspf-policy-number,创建ASPF策略,并进入ASPF策略视图。

3.执行命令detect{activex-blocking[acl acl-number] |all|ftp|h323|http|hwcc|java-blocking [acl acl-number] |msn|qq|rtsp|smtp|tcp|udp},配置ASPF策略。

4.执行命令firewall aspf aspf-policy-number{inbound|outbound},在接口上应用ASPF策略。

如果不能在短时间内消除影响,则启用黑名单,通过会话表项确定IP用户,将IP用户加入到黑名单进行隔离。使用二级策略分担模式,能够有效阻断网络内外部的威胁,保证网络设备及用户上网环境的相对安全。