构造移动P2P环境下的分布式信任模型

冯景瑜 张玉清

1西安电子科技大学计算机网络与信息安全教育部重点实验室 陕西 710071 2中国科学院研究生院国家计算机网络入侵防范中心 北京 100043

0 引言

P2P(Peer-to-Peer)是一种新兴的不依赖中心实体的分布式网络环境,在分布式计算、文件共享、电子市场等领域得到了广泛的应用。目前,随着移动终端处理能力的增强和无线技术的发展,P2P技术已经扩展到移动计算领域。与传统的P2P网络相比,移动P2P环境中的网络拓扑结构随着节点的移动而动态变化,节点加入和退出网络的频繁性更加突出。移动P2P网络的这种高度动态性,使其收益与风险并存,更容易滋生恶意节点的欺诈、滥用网络资源行为。一种可行的方法是构造信任模型,对用户评定信任等级,选择信任等级高的节点进行交易。

现有的信任模型主要针对固定网络,无法适应移动P2P网络的高度动态性特征。典型的局部信任模型如 Cornelli,通过简单的局部广播手段,询问有限的节点以获取某个节点的可信性。这种方式的优点是计算简便、收敛快;不足处在于局部范围内的查询,在节点频繁加入和离开的移动P2P网络中,容易出现评价数据的匮乏。基于全局的信任模型,询问网络中的所有节点来获取某个节点的可信性,容易对网络产生较大的系统开销,难以应用于节点能力有限的移动P2P网络中。

文献提出了一种移动 P2P网络信任模型(Power Peer-Based Trust Model, PPTM)。该模型将移动P2P网络划分多个组,每个组都由一个Power节点管理组内节点的评价查询。当组内节点发出查询请求时,本组的Power节点与其余组的Power节点进行交涉,聚集评价数据,计算出信任度。这种方案将计算量集中到Power节点处,但Power节点来源于普通的移动设备,同时应对多个组内节点的信任计算需求时,移动设备计算能力的有限性会使其存在单点失效的问题。

本文从节点的报文转发能力得到启发,提出了一种移动P2P环境下的分布式信任模MobTrust,使节点各自维护自己的信任计算需求。节点执行转发功能时,根据逻辑距离备份被转发的评价数据,使其分布式存储于网络中,提高了评价数据利用率。同时,设计双反馈机制用于保障评价数据的可靠性,在此基础上以轻量级地计算方式得出信任度,减轻了移动设备计算能力的消耗。

1 MobTrust信任模型

1.1 评价数据的分布式存储

由于移动P2P网络的高度动态性,仅依靠推荐节点获取评价数据,很容易造成评价数据在关键时刻的缺失。MobTrust引入K桶理论,设置档案节点,使其基于逻辑距离存储被转发的评价数据。

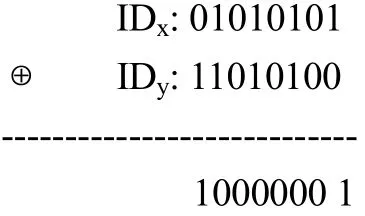

定义1. 以二进制标示节点ID,则两个节点x,y之间的逻辑距离定义为ID上的二进制异或运算,既d(x, y)= x⊕y。对应位相同时结果为0,不同时结果为1。例如:

显然,这两个节点的逻辑距离为27+20=129。

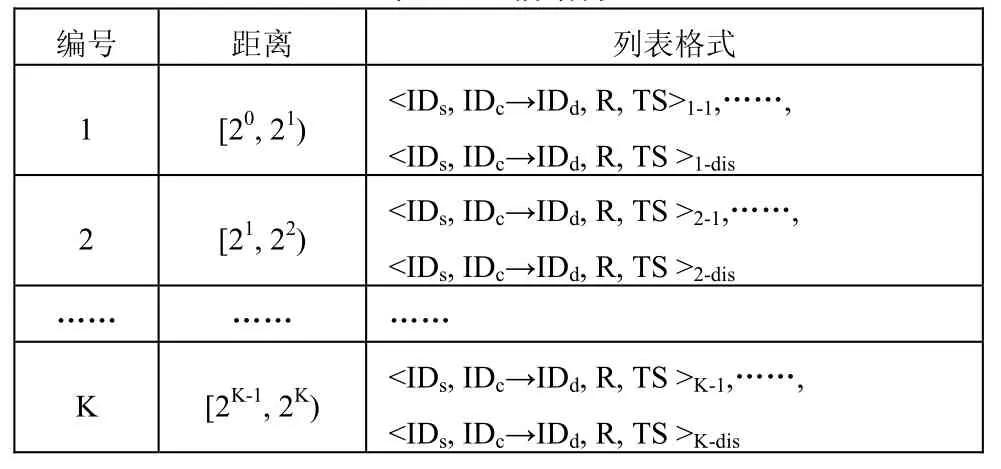

定义2. 对于0≦i≦K,每个档案节点记录距离其[2i, 2i+1)范围内的推荐节点所提交的评价数据,并存储在形如<IDs,IDc→IDd,R, TS >格式的列表中。这些列表构成了档案节点的K桶,其结构如表1所示。

表1 K桶结构

其中,dis=2i+1-2i,表示每个列表的最大存储量。IDs、IDc和IDd分别表示源节点、推荐节点、目标节点的ID;R为被记录的评价数据;TS为时间戳。

每个K桶的覆盖范围呈指数关系,且以推荐节点的ID为基准,这就形成了评价数据在推荐节点附近的分布,从而保证推荐节点离线时,网络中仍有多个节点响应评价查询请求。当档案节点转发一个评价时,依据推荐节点的 ID查询和更新K 桶,执行如下步骤:

Step 1. 计算自己和目标节点的逻辑距离d(x, y)= x⊕y。

Step 2. 判定0≦d(x, y)≦2K是否成立。若成立,继续执行Step 3,否则丢弃该评价。

Step 3. 如果K桶中已存有关于y的评价数据,根据时间戳,覆盖旧的数据。否则,跳转到Step4。

Step 4. 定位到对应的列表中,存储该评价。

Step 5. 如果x向某个源节点提供K桶中的评价数据,则等待交易双发的评价反馈。

1.2 评价可信性处理

由于移动设备处理能力弱、存储能力有限,以及待机时间较短等诸多因素的存在,建立在复杂计算方式上的评价可信度,会严重增加移动设备的负荷。针对这一问题,本文设计双反馈机制用于提高档案节点所存储数据的可靠性。在此基础上,使用评价量化机制,以轻量级的计算方式得出评价可信度。

(1)双反馈更新机制

作为对分布式存储机制的补充,双反馈机制要求源节点和目标节点反馈交易结果评价,并运用一致性函数,更新推荐节点的K桶。

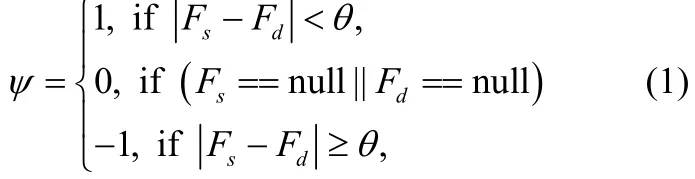

设Fs和Fd分别是源节点和目标节点在交易完成后反馈的评价,引入一致性函数ψ:

表示两个反馈评价之间的距离,θ是给定的距离阙值。档案节点收到反馈后,结合R进行一致性验证处理:

① 当ψ==1时,双方反馈一致。用Fs更新R。

② 当ψ==0时,一方没有反馈。如果Fd== n ull,表明恶意节点妄图通过不递交反馈,掩饰其恶意行为,用min(Fs,R) 更新R。如果Fs==null,表明源节点不想更新目标节点的评价数据,用min(Fd,R)更新R。

③ 当ψ= =-1时,双方反馈不一致。表明一方提交了不真实的反馈,可能是源节点欺骗,也可能是恶意节点掩饰,用min(Fs,Fd,R) 更新R。

(2)评价量化机制

区别评价数据来源,在以源节点优先考虑自身评价的原则下,计算评价可信度。

“自身评价最优”原则. 节点总是认为自己是最可信的,若源节点自身具有目标节点的交易经验评价,则以此量化评价可信度。

设Φ={Rc-i|0≦i≦M}为推荐节点的评价数据集合,Ψ ={Ra-i|0≦i≦N}为档案节点的评价数据集合,则推荐节点和档案节点的评价可信度分别为

“大多数判决”原则. 若源节点自身缺乏交易经验评价,则寄希望于观察大多数成员的意见。本文中,档案节点在K桶中存储评价数据时,要求源节点交易完成后反馈评价,通过双反馈机制保证所存储数据的真实性。此外,使用推荐节点的ID更新K桶中的数据,使得档案节点分散在网络的不同位置,增加了相互合谋串联的难度。基于此,档案节点存储的评价数据可成为“大多数判决”的依据,则其中,为Ψ集合中的评价数据均值。

1.3 信任度量

进行信任度量时,源节点首先考虑自身存储的评价数据。若自身没有,或评价数据不充分的情况下,则向网络发出查询请求。

定义 3.Txy表示源节点x对目标节点y的信任度量结果,既信任度。该值反映了目标节点的可信性,以数值的形式直观表述出来,作为源节点的交易判定依据。则,Txy的计算如下:

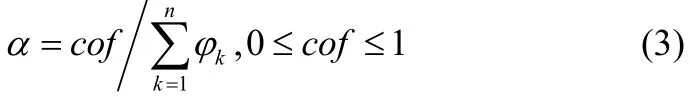

其中DTxy和ITxy分别对应y相对于x的直接信任度和间接信任度,权重因子α表示x对DTxy的依赖程度。α的计算与x对自身经验评价的信心程度cof(confidence)成正比,而与时间衰减度总和成反比:

定义4. 直接信任度是源节点对目标节点信任程度的直接经验度量。

设x与y在时间段[tstart,tend]内共进行n次交易,第k次交易结束后,x评价y的交易行为,得出评价Sk,于是

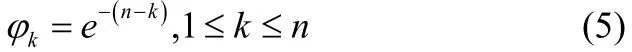

ϕk为时间衰减度,弱化源节点以往评价对当前信任度计算的影响。ϕk的计算如下:

定义5. 间接信任度ITxy是x综合其它节点的评价得出对y的信任程度评估。假定x发出查询请求后,M个推荐节点响应请求并提交评价。同时从N个档案节点处获得评价数据。则:

2 仿真及分析

2.1 仿真环境

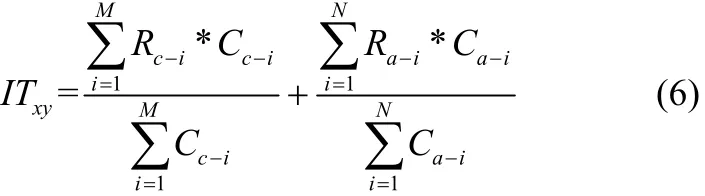

仿真以文件共享应用为场景,基于PeerSim实验平台,使用Java语言编程实现。仿真中,节点以一定概率在线,通过模拟节点任意加入和离开的过程考察 MobTrust对网络动态性的适应能力。表2为仿真实验的参数设置。

表2 仿真参数设置

2.2 仿真结果及分析

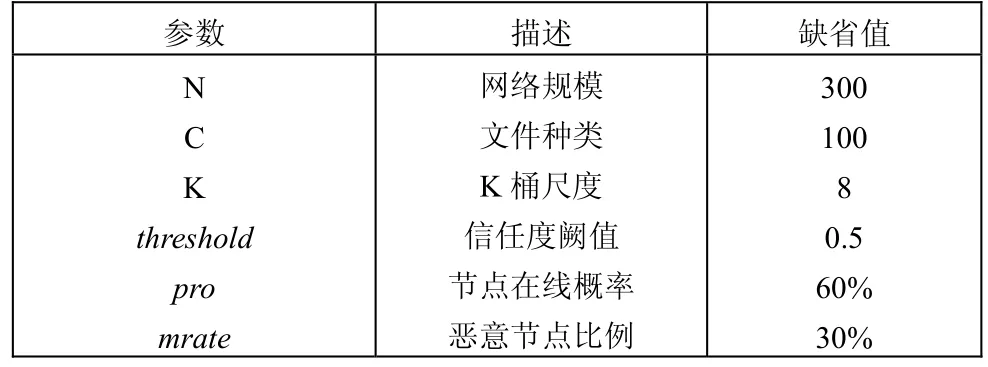

(1)评价数据利用率

评价数据利用率是每轮循环中评价查询请求的响应总次数与交易结果评价总次数的比值,反映评价数据的综合利用情况。

如图 1所示,使用分布式存储机制(Distributed Storage Scheme, DSS)后,MobTrust的评价数据利用率得到了显著提高。这是因为DSS扩展了存储评价数据的存储范围,即使推荐节点离线,也会有档案节点响应评价查询请求。相反,未使用DSS前,由于节点动态地加入或离开网络,造成一些评价数据在关键时刻丢失,评价数据利用率就低。

图1 评价数据利用率

(2)交易成功率

交易成功率是节点的成功交易总次数占所有交易总次数的比率,反映信任模型的应用效果。

图2 不同规模恶意节点存在时的交易成功率

由图2所示,引入双反馈机制 (Bi-feedback Scheme: BFS)后,档案节点根据交易双方的评价反馈,更新存储数据,保证了信任度量的准确性,以此达到提高成功交易总次数的目的。因此,随着恶意节点比例的增加,BFS能使 MobTrust的交易成功率缓慢下降。对于未使用 BFS的 MobTrust,因为仅分析处理推荐节点提交的评价数据,很容易受到虚假评价的欺骗,所以难以保证信任度量的准确性。

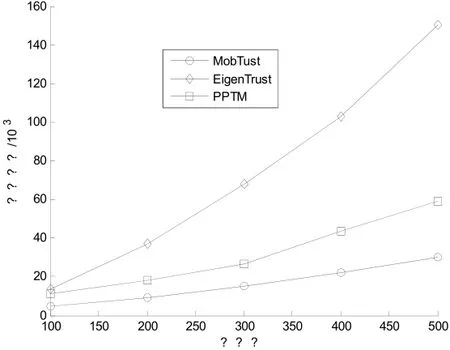

(3)系统开销

在信任模型运行过程中的系统开销以评价数据的聚集时间来计量,包括所有的评价查询、响应处理、信任计算等。Eigentrust、PPTM和MobTrust的系统开销如图3所示。

随着网络规模的不断增大,Eigentrust因为采取全局方式聚集评价数据,其系统开销迅速增加。相比而言,PPTM由Power节点负责信任计算,减轻了移动设备的负担,所以系统开销低于 Eigentrust。MobTrust要求每个档案节点记录距离其2K范围内的节点所提交的评价数据,经过多轮循环,某些远方推荐节点的评价数据被迭代存储到源节点附近。即使源节点发出局部范围内的评价查询请求,也会出现较多的节点响应。因而,MobTrust系统开销的增加比较平缓。

图3 系统开销对比

3 结论

本文针对移动P2P网络的高度动态性,提出了一种新的信任模型MobTrust。该模型使用K桶技术,要求每个档案节点记录距离其2K范围内的节点所提交的评价数据,使评价数据广泛地分布式存储于网络中。同时,设计双反馈机制,保证了信任度量的准确性。仿真结果表明,MobTrust相比传统的信任模型,降低了系统开销,并拥有较好的评价数据利用率和交易成功率。

[1]Granville Z, Rose M, Panisson A, et al. Managing computer networks using peer-to-peer technologies[J]. IEEE communications Magazine. 2005.

[2]欧中洪,宋美娜,战晓苏等.移动对等网络关键技术[J].软件学报.2008.

[3]Cornelli F, Damiani E, Vimercati S, et al. Choosing reputable servents in a P2P network[C]. In: Proc of of the 11 th International Conference on World Wide Web. New York.2002.

[4]Kamvar S, Schlosser M. The eigentrust algorithm for reputation management in P2P networks [C]. In: Proc of the 12th International World Wide Web Conference , Budapest, 2003.

[5]Wu X, He J S, Chang C H, Xu F. A Power Peer-Based Reputation Scheme for Mobile P2P Systems [C]. In: Proc of the 9th International Conference on Algorithms and Architectures for Parallel Processing. Taibei.2009.

[6]Maymounkov P, Mazieres D. Kademlia: A peer-to-peer information system based on the xor metric. In Proc of IPTPS02. Cambridge.2002.

[7]金瑜,古至民,班志杰.一种新的P2P系统中基于双ratings的声誉管理机制[J].计算机研究与发展.2008.