UTM(统一威胁管理)技术综述

刘胜华 金志平 刘云龙

1广州从兴电子开发有限公司 广东 510275 2中山职业技术学院 广东 528400 3广东有线广播电视网络股份有限公司 广东 510275

0 引言

随着网络的日益发展和和应用软件的变化,信息安全威胁开始逐步呈现出网络化和复杂化的态势,威胁对象由主机资源转变为网络资源、数量呈现爆炸式增长、形式多种多样,混合型攻击层出不穷。

单一的防火墙、入侵防御网关、防病毒网关、反垃圾邮件网关、防DoS攻击网关等安全设备,在面对这种复杂的混合型攻击时存在着巨大的安全问题。而把多种安全设备简单的组合起来,则可能出现管理复杂,高成本,低性能等问题。

2004年 9月,IDC提出统一威胁管理(Unified Threat Management, UTM)的概念。随后,UTM成为了应对网络化和复杂化的安全威胁趋势的一个有效解决方案。UTM是指由硬件、软件和网络技术组成的具有专门用途的设备,主要提供一项或多项安全功能,将多种安全特性集成于一个硬设备里,构成一个标准的统一管理平台。

UTM设备应该具备的基本功能包括网络防火墙,网络入侵检测,防病毒等。

1 UTM技术

UTM设备具有多种安全检测功能,这就要求UTM设备具有强大的报文数据处理能力,以达到网络应用对性能的要求。为了提高UTM的性能,可采取以下两种途径:

(1)选择高性能的硬件;

(2)对软件体系进行架构上的优化。

1.1 UTM硬件平台

目前,常见的UTM的硬件平台技术主要有:

(1)x86架构:使用通用的x86 CPU对报文数据进行处理,包括报文数据的接收,报文的分发,安全规则检测等。由于采用的是通用 CPU架构,以上所述的各个报文处理环节,设备各个功能模块均由软件实现,因此网络性能较低。

(2)ASIC架构:ASIC加速芯片能对报文数据处理进行硬件加速,从而大大提升了设备的数据处理能力。但是ASIC架构的产品开发周期长,无法应对层出不穷的安全威胁。在实际应用中,ASIC加速器只是用来做报文转发。

(3)多核架构:多核处理器中具有多个完整的计算引擎,能够使得服务器并行处理任务,且易于扩展。 相对单核处理器,其处理能力大大提高。多核处理器还可以集成各种网络加速,加密/解密等协处理器,进一步的提高了网络数据的处理能力。

(4)混合架构:基于以上几种架构的优势,把多种架构结合起来,各个架构的处理器放置到其具有优势的处理场景中。例如ASIC芯片可以用来报文转发,多核处理器则用于安全策略匹配计算等。各硬件架构按照分布式的方式结合起来,达到一种最佳的UTM硬件平台。

1.2 UTM软件架构技术

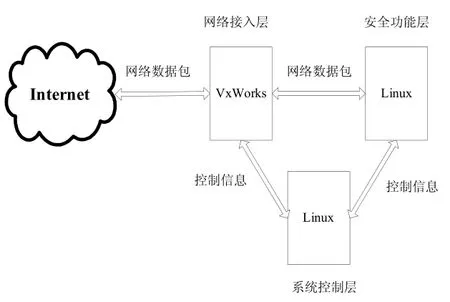

UTM产品采用的软件平台一般是定制的OS系统,且是多种OS系统的联合体。VxWork操作系统实时性能好,可用于数据报文接入层;开源的Linux操作系统具有很好的开放性,可集成多种开源的功能模块,可用于安全功能层(如图 1)。

图1 UTM软件架构示意图

2 系统功能

UTM设备应该具备的基本功能包括网络防火墙,网络入侵检测,防病毒等功能。

2.1 防火墙

防火墙是网络安全系统的重要组成部分。它构筑了可信网络和外部网络的安全屏障,可控制外部对受保护网络的非法访问,同时也可防止内部网络非法向外部网络传输敏感数据。

目前防火墙的主要技术有以下几种:

包过滤技术:根据用户定义的服务访问规则,检测每个通过防火墙的网络报文包,判断是否允许其通过。包过滤的效果高,且对用户透明。不足之处在于其不能彻底防止地址欺骗。

应用层网关技术:在TCP/IP协议栈中的“应用层”上,根据预先定义的安全策略,拦截某些特定应用的数据包,譬如说拦截FTP,HTTP,TELENT等应用层协议的数据包。

电路层网关技术:建立应用层网关的一种更加灵活和一般的方法。虽然它们可能包含支持某些特定 TCP/IP应用程序的代码,但通常要受到限制。如果支持应用程序,那也很可能是 TCP/IP应用程序。在电路层网关中,可能要安装特殊的客户机软件,用户可能需要一个可变用户接口来相互作用或改变他们的工作习惯。

2.2 入侵检测

入侵检测是对入侵行为的检测。它是通过收集和分析网络行为,系统日志,网络流量信息等来检测是否存在违反安全策略的行为和被攻击的对象。入侵检测系统是防火墙的有效补充,既能检测到外部网络的攻击,又能防止内部网络的攻击。

常用的入侵检测技术有以下几种:

(1)模式匹配:基于已经网络入侵的模式数据库,对收集到的分析数据作模式匹配。匹配成功则认为存在入侵行为,否则认为网络活动时安全可靠的。

(2)异常检测:针对监控的网络对象,创建一个统计描述,建立对象的一个正常活动数据范围。当系统检测到对象的活动数据超出这个范围,则认为存在威胁。

2.3 防病毒

计算机病毒的破坏性大,自我繁衍和传播能力强,且传播途径多种多样。计算机网络应用的高速发展更是为计算机病毒传输提供了便利的条件。因此在UTM安全网关处对病毒进行过虑和查杀则显得尤为重要。

目前UTM病毒检测技术多种多样,最流行的包含有特征码检测,校验和计算,行为检测,启发式检测等等。

3 发展趋势

未来,UTM将朝以下几个方面发展:

高度的功能整合。简单功能的堆砌会在性能,管理,成本等方面存在严重的问题。只有将各安全功能高度整合到UTM设备中,应用一体化设计的概念设计整个UTM系统,确保各安全功能的无缝集成,才能发挥出UTM产品的最大功效。

高性能。网络应用的发展对网络产品的性能要求也相应提高,UTM产品作为一个多功能的安全检测设备,其性能直接影响到用户的应用。采用优化硬件平台和软件架构的方式可以大大提高设备的性能,也是将来一段时间内提高UTM性能的主要方向。

4 总结

本文从硬件平台和软件系统架构两个方面介绍了 UTM的关键技术,全面而简要的介绍了UTM系统功能,最后指出了UTM发展的方向。

[1]陈胜权,任平,陈杰.UTM(统一威胁管理)技术概论.北京.电子工业出版社.2009.

[2]唐钰.让军刀更锋利 市场需求驱动 UTM 革新.通信世界.2006.

[3]费宗莲.统一威胁安全管理技术.计算机安全.2005.

[4]博佳科技.Linux防火墙技术探秘.北京.国防工业大学出版社.2002.

[5]http://www.huaweisymantec.com/cn/Product_Solution/Produ ct/Security/FW_UTM/Secospace_USG/Secospace_USG9300/.