基于身份的同时生效签密体制研究

刘文琦 顾 宏 杨建华

(大连理工大学电信学部 大连 116023)

基于身份的同时生效签密体制研究

刘文琦*顾 宏 杨建华

(大连理工大学电信学部 大连 116023)

签密体制能够在一个逻辑步骤内完成数字签名和加密两项功能。某些场合下,通信双方存在利益冲突,同时生效签名体制可以在不需要可信第三方的条件下提供签名交换的公平性。基于此,该文提出同时生效签密概念及其安全模型,并利用双线性对建立了一个基于身份的同时生效签密方案,证明了在BDH问题及Co-CDH是困难的假设下,方案是安全的。

签密;同时生效签名;双线性对;随机预言模型

1 引言

为在网络信息传输中同时满足机密性及认证性的要求,Zheng[1]于1997年首次提出一个签密方案,将签名和加密的功能结合,同时保证了机密性、认证性和不可伪造性。签密方法相对于传统“先签名后加密”的方法而言,计算时间和存储空间上的代价都大为降低。

早期许多签密方案大多采用基于证书的机制实现数字签名,因此存在着需要维护复杂的证书库、客户端的运算和存储开销较大的问题。基于身份的公钥密码体制以表明身份的字符串为公钥,不依赖于数字证书,减少了密钥管理带来的容量和开销问题。2002年,Malonee-Lee[2]提出了基于身份签密方案的安全模型,利用双线性对构造了第1个基于身份的签密方案。之后,研究者提出了许多基于身份的签密方案,并且更加关注公开验证性、前向安全性等属性及签密在特殊场合中的应用[3−8]。其中,文献[3]提出的方案满足机密性、认证性、不可否认性和匿名性,而且具有较高的效率。

为保证有利益冲突的双方在交互过程中利益均不受损害,需实现签名的公平交换,Chen等人[9]于2004年首次提出同时生效签名,签名双方在没有可信第三方的帮助下交换签名,发起协议的一方掌握一个关键数(keystone),关键数释放之前,从任何第三方角度来看这两个签名是匿名的,可由签名的任何一方产生;关键数公开后,签名就与各自的签名者绑定。针对是否能实现真正的公平性,许多同时生效签名方案被提出[10−15]。Susilo等人[10]指出文献[9]的方案中若签名者均是诚实参与者,任意第三方在关键数公布之前就可判断签名真正的签名人,因此提出了完美同时生效签名的概念,即使签名的双方均可信赖,关键数公开之前签名仍保持完全模糊,并提出了满足这个模型的两个方案。但 Wang等人[11]指出这两个方案都不满足公平性,因此不是真正的同时生效签名。之后,文献[12]提出两个基于身份的完美同时生效签名方案。但Huang等人[13]指出文献[12]的方案中,两个关键数都由起始签名人产生,起始签名人可以欺骗匹配签名人,因而方案是不公平的,由此给出了含两个关键数的同时生效签名协议中公平性的形式化定义,并提出了两个完美同时生效签名方案。

基于签密和完美同时生效签名,本文提出了同时生效签密的概念,对其形式化概念及安全模型给出详细的描述,设计了一个可证明语义安全的基于身份的同时生效签密方案。同时生效签密体制可用于电子商务、电子政务协议的设计,在存在利益冲突的信息交互双方之间传递机密的信息时,这样的协议可以保证信息的机密性和双方的公平性。

2 先验知识

3 基于身份同时生效签密的形式化定义及安全模型

3.1 基于身份同时生效签密的形式化定义

3.2 安全模型

安全的同时生效签密方案应满足:正确性、机密性、不可否认性、不可伪造性、模糊性以及公平性。

(1)正确性 给定系统参数params、消息m∈M,由Signcrypt算法生成m的签密值c、由Amsign算法生成的模糊签名σ。Amverify算法会以绝对大概率输出“Yes”接受签名;关键数对公开后,Unsign算法输出m′∈M,且Verify算法会以绝对大的概率输出“Yes”验证m′有效。

(2)机密性 任何攻击者试图从密文中获取相关明文信息的尝试在计算上不可行。若方案可以达到适应性选择密文攻击下的不可区分安全性,则该方案满足机密性。可以采用挑战者C和敌手A之间进行游戏的方式定义此概念:

(a)初始化:C执行Setup(1k),并将系统参数params发送给A,保存秘密s。

(b)阶段1:敌手A向挑战者C执行以下基于挑战/应答方式询问:

(i)Extract询问:A向C提交身份,C以该身份的私钥值作为应答。

(ii)Hash询问:A可提出任意值,C计算其Hash函数值作为应答。

(d)阶段2:A与C继续采用阶段1中同样方式的询问,但不允许对IDB签密的结果c进行 Unsign询问,也不允许就接收者IDB的私钥进行 Extract询问。

(3)不可否认性 双方的签名都具有模糊性,不诚实一方试图生成有效关键数的概率可忽略,即任何签名不能被包括对方在内的其他人伪造。此概念通过敌手A和挑战者C之间的游戏定义:

(a)初始化:C执行 Setup(1k)生成系统参数params发送给A,C保存秘密s。

(b)询问阶段:基于挑战/应答方式,A向C进行“机密性”阶段1中的询问以及如下询问:

(v)未对IDA进行过Extract询问。

则称A赢得游戏。此时考虑内部安全性,敌手具有成功伪造密文签名的优势。

定义 5 令A表示完成上述游戏的敌手。如可忽略A的优势Adv(A ) =Pr[A wins],则称在内部选择信息攻击下方案存在性不可伪造。

(4)不可伪造性 任何攻击者企图生成合法的签名在计算上是不可行的。A在不掌握任何关于私钥SID知识的前提下,不会生成有效的签密值通过Amverify验证并被Unsign有效解签密。此概念通过A和C之间的游戏定义:

前面步骤与不可否认性完全相同,仅在判断A赢得游戏的条件上最后一个条件变为:

(vi)未对IDA和IDB进行过Extract询问。

定义 6 如果可以忽略完成上述游戏的敌手A的优势Adv(A)=Pr[A wins],则称方案在外部选择消息攻击下满足存在性密文不可伪造性。

(5)模糊性 给定模糊签名对 (σ1,σ2),关键数公开之前,从A看来,σ1和σ2均由起始签名人产生或匹配签名人产生或分别由两个签名人产生的概率相同,因而不能区分谁是实际签名人。通过敌手A和挑战者C之间的游戏定义此概念:

(a)初始化及阶段 1:与不可否认性及不可伪造性定义中对应阶段相同。

定义 7 如果可以忽略完成上述游戏的敌手A的优势Adv(A) =Pr[Awins],则称方案满足签名模糊性。

(6)公平性 模糊签名将会在关键数公开后对应其签名人。不会出现起始签名人的签名与其关键数能够对应而匹配签名人不可的情况,反之亦然。通过敌手A和挑战者C之间的游戏定义这个概念:

(a)初始化、询问:与不可否认性游戏中初始化及Amsign询问之外的询问相同。

定义 8 如果任何多项式有界的敌手能够赢得公平性游戏的概率可以忽略,则称方案是公平的。

如一个基于身份的同时生效签密方案满足正确性、机密性、不可否认性、不可伪造性、模糊性及公平性,则称该方案是安全的。

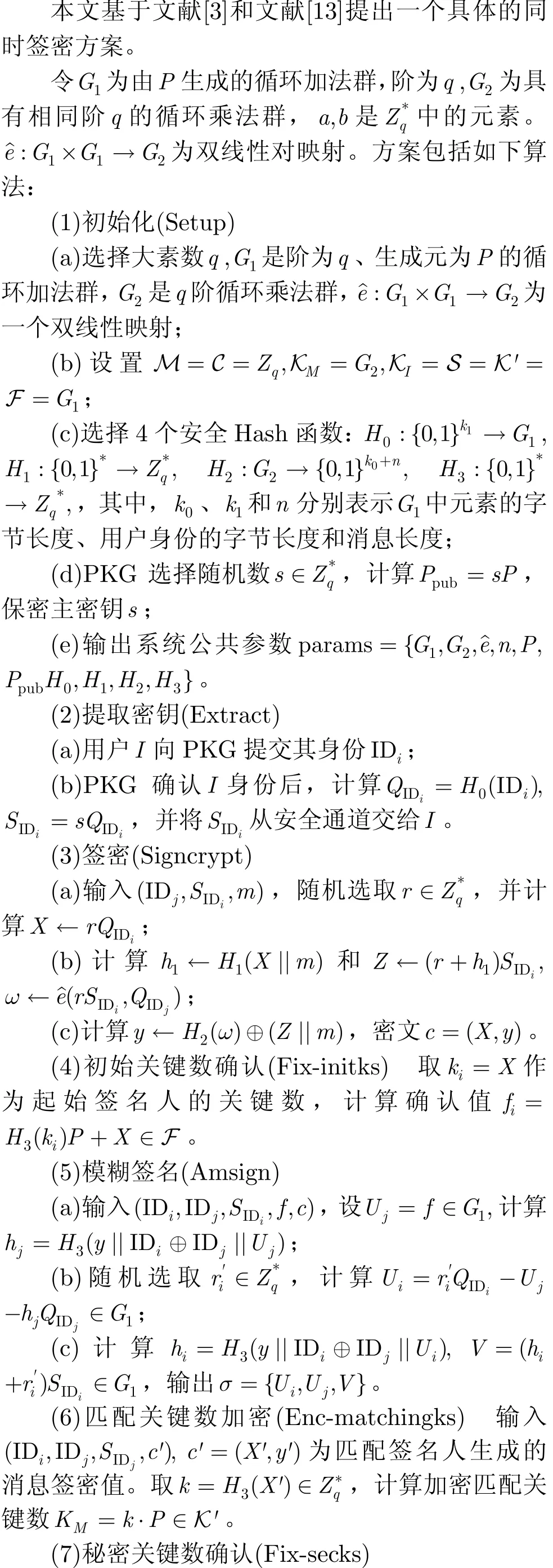

4 一个基于身份同时生效签密方案

5 安全性分析

(2)机密性 基于文献[3]方案的机密性,可以通过引理1给出本文方案的机密性。

(3)不可否认性

引理2 随机预言模型下,本文方案基于Co-CDH问题和BDH问题困难的假设在内部适应性选择消息攻击下满足存在不可伪造性。

分析:文献[3]中证明基于BDH问题是困难的假设,其签密算法在选择消息攻击下是存在不可伪造的。文献[13]证明基于Co-CDH问题是困难的假设,其方案在适应性选择消息攻击下是存在不可伪造的。本文方案基于文献[13]中的同时签名方案及文献[3]中的签密方案,可以采用类似证明基于Co-CDH问题和BDH问题是困难的假设,本文方案在内部适应性选择消息攻击下是存在不可伪造的。

(4)不可伪造性

引理3 随机预言模型下,基于Co-CDH问题和BDH问题困难的假设,本文方案在外部适应性选择消息攻击下满足存在不可伪造性。

分析:与引理2类似。

(5)模糊性

引理4 随机预言模型中,关键数公布之前,双方的签名是模糊的。

分析:

随机预言模型中的单向哈希函数输出均匀分布,故上述两个分布相同。在关键数释放之前,H3输出随机,使得签名V可以是G1中任意元素,因此敌手赢得模糊性游戏的概率,即确定V的签名者的概率为1/2,因此方案满足模糊性。

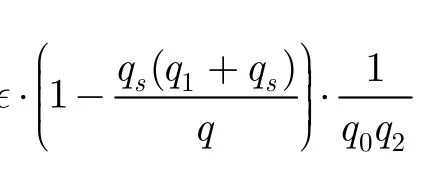

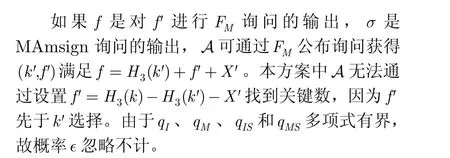

(6)公平性

引理5 随机预言模型中,本文方案满足公平性。

基于Co-CDH问题和BDH问题是困难的假设,本文方案在随机预言模型中是安全的。

6 结论

本文提出了基于身份的同时生效签密概念,在其基础上给出了同时生效签密的形式化定义和安全模型。基于Chen和Malone-Lee基于身份的签密方案及Huang等人的同时生效签名方案,提出了一个具体的基于身份同时生效签密方案,并在随机预言模型中进行了安全性证明。在BDH问题和Co-CDH问题是困难的假设下,所提方案被证明是安全的,该方案可以用于构建电子商务、电子签章协议,以确保协议公平性、机密性等安全属性的实现。

[1] Zheng Y. Digital signcryption or how to achieve cost(signature&encryption)<<cost (signature)+cost(encrytion)[C]. Advances in cryptology - CRYPTO ′97, Santa Barbara,USA, Aug. 17-21, 1997, LNCS 1294: 165-179.

[2] Malone-Lee J. Identity based signcryption. http://eprint.iacr.org/2002/098.pdf.

[3] Chen L and Malone-Lee J. Improved identity-based signcryption [C]. Public Key Cryptography - PKC′05, Les Diablerets, Switzerland, Jan. 23-26, 2005, LNCS 3386:362-379.

[4] Li Fagen, Xin Xiang-jun, and Hu Yu-pu. Indentity-based broadcast signcryption [J].Computer Standards&Interfaces,2008, 30(1-2): 89-94.

[5] Sharmila Deva Selvi S, Sree Vivek S, and Shriram J,et al..Identity based aggregate signcryption schemes [C]. Indocrypt 2009, New Delhi, India, Dec. 13-16, 2009, LNCS 5922:378-397.

[6] Yu Yong, Yang Bo, Sun Ying, and Zhu Sheng-lin. Identity based signcryption scheme without random oracles [J].Computer Standards&Interfaces, 2009, 31(1): 56-62.

[7] Zhang J and Geng Q. Cryptoanalysis of two signcryption schemes [C]. Fifth International Conference on Information Assurance and Security, Xi’an, China, Aug. 18-20, 2009:65-68.

[8] Hur Jun-beom, Park Cha-nil, and Yoon Hyun-soo. Chosen ciphertext secure authenticated group communication using identity-based signcryption [J].Computers and Mathematics with Applications, 2010, 60(2): 362-375.

[9] Chen L, Kudla C, and Paterson K G. Concurrent signatures[C]. Advances in Cryptology-EUROCRYPT 2004, Interlaken,Switzerland, May 2004, LNCS 3027: 287-305.

[10] Susilo W, Mu Y, and Zhang F. Perfect concurrent signature schemes [C]. Information and communications security -ICICS 2004, Malaga, Spain, Oct. 2004, LNCS 3269: 14-26.

[11] Wang G, Bao F, and Zhou J. The fairness of perfect concurrent signatures [C]. Information and Communications Security - ICICS2006, Raleigh, USA, Dec. 2006, LNCS 4307:435-451.

[12] Chow S and Susilo W. Generic construction of (identitybased) perfect concurrent signatures [C]. International Conference on Information and Communications Security 2005, Beijing, China, Dec. 10-13, 2005, LNCS 3783: 194-206.

[13] Huang Z, Chen K, and Lin X,et al.. Analysis and improvements of two identity-based perfect Concurrent signature schemes[J].Informatica, 2007, 18(3): 375-394.

[14] Huang X and Wang L. A fair concurrent signature scheme based on identity [C]. High Performance Computing and Applications-HPCA2009, Shanghai, China, Aug. 2009:198-205.

[15] Zhang J and Gao S. Efficient strong fair concurrent signature scheme [C]. International Conference on E-Business and E-Government, Guangzhou, China, May 2010: 1327-1330.

Identity-based Concurrent Signcryption Scheme

Liu Wen-qi Gu Hong Yang Jian-hua

(Faculty of Electronic Information and Electrical Engineering,Dalian University of Technology,Dalian116023,China)

Signcryption is a cryptographic primitive that combines both the function of digital signature and encryption in a logical single step. However, in some occasion there are conflicts of interest between the two entities,so concurrent signature is proposed to ensure fair exchange of the signature without special trusted third party.The notion of concurrent signcryption is defined and the security model is proposed in this paper. And an identity-based concurrent signcryption scheme is established using bilinear based on the framework. The scheme is proved to be secure assuming Bilinear Diffie-Hellman problem and Computational Co-Diffie-Hellman problem are hard in the bilinear context.

Signcryption; Concurrent signature; Bilinear pairing; Random oracle model

TP309

A文章编号:1009-5896(2011)07-1582-07

10.3724/SP.J.1146.2010.01346

2010-12-06收到,2011-01-30改回

*通信作者:刘文琦 wqliu@dlut.edu.cn

刘文琦: 女,1973年生,副教授,研究方向为安全协议、电子商务.

顾 宏: 男,1961年生,教授,研究方向为电子商务.

杨建华: 男,1958年生,教授,研究方向为电子商务.

- 电子与信息学报的其它文章

- 导航信号有害波形检测技术研究

- 单圈T函数输出序列k-错线性复杂度研究