GPRS业务安全监测的研究和测试

周洁

(中国移动通信集团天津有限公司,天津 300021)

随着网络革命时代的来临,网络安全已经成为国家最关注的问题之一。工信部于2009年底和2010年初,分别印发了《基础电信企业信息安全责任管理办法(试行)》[1]和《通信网络安全防护管理办法》[2]。后者明确提出:“通信网络运行单位应当建设和运行通信网络安全监测系统,对本单位通信网络的安全状况进行监测”。而目前国内外主流的安全监测系统,例如IDS系统,并不是专门针对通信网而设计的。大部分安全产品厂商的安全监测产品都属于企业级产品,因为不识别GTP[3]协议和性能不足等原因,很难应用在中国移动的GPRS[4]核心网之中。

1 GPRS业务安全现状

GTP协议在GPRS阶段被引入移动核心网络,3G网络中仍然使用。中国移动GPRS/TD-PS网络的SGSN(Serving GPRS Support Node)、GGSN (Gateway GPRS Service Node)设备之间运行GTP协议。

1.1 GTP原理简介

具有IP地址的MN(Mobile Node)发出IP数据经由BSS(Base Station Subsystem)传输到SGSN,SGSN利用GTP协议对该IP数据分组封装,传输到GGSN后由GGSN解开GTP封装,将原始IP数据分组发往外部网络:收到外部网络发来的数据分组后按与此相反的顺序进行操作,最终将数据传输到MN。

GTP数据分组由GTP头、扩展头和数据组成。GTP头长度可变,最小8byte,分组头中PN指明是否带有N-PDU字段,S指明是否带有序列号字段,E指明是否带有扩展字段,消息类型号指明GTP消息的类型,还有长度字段、扩展头字段、隧道端点标识(TEID)。GTP头中扩展头字段为1时,后面跟扩展头。否则根据消息类型字段的指示,开始消息字段。GTP消息分为控制面消息(GTP-C)和用户面消息(GTP-U)。GTP消息类型号为0~255,分为路径管理消息(类型号1~7)、隧道管理消息(类型号16~21、26~30)、位置管理消息(类型号32~37)、移动性管理消息(类型号48~60)等。消息类型号为255则表明是T-PDU,为用户数据。GTP信息单元采用TLV(Type、Length、Value)或 TV(Type、Value)编码格式。TLV格式类型字段最高有效位为1,TV格式最高有效位为0。在这255个类型中,也有保留未使用的信息单元类型。

图1 GPRS协议栈示意

1.2 GPRS业务安全威胁

GTP协议是由UDP承载的,UDP比TCP少了3次握手的验证过程,由于GTP协议本身并不具备任何内在的安全机制,不能保证它所承载数据的机密性、完整性等安全性质。因此,GPRS网络存在严重的安全威胁,尤其是PS核心网的内外部威胁[5]、GTP协议的脆弱性、以及相关系统的安全威胁都严重影响GPRS核心网的安全。

现实世界GPRS遭受攻击也从未停止。

德国E-Plus的GPRS网络存在过计费漏洞;SGSN信息泄漏的脆弱性被黑客利用;某设备提供商GGSN存在内核错误,一个数据分组就使GPRS网络瘫痪[6]和沃达丰GPRS-MMS服务存在计费漏洞,用户可免交上网费。

在2009年和2010年举行的全国性“通信网络安全检查”中,工信部通信保障局运用工具测试和渗透性测试等技术手段发现中国移动多省GPRS核心网均存在可能导致“通信网络阻塞、中断、瘫痪”的安全隐患。在工信部通信保障局对该隐患进行无害性攻击尝试时,没有任何一个省公司及时发现并告警。中国移动通信集团公司对网络安全十分重视,制定了一系列安全技术规范,并对各省进行安全飞行检查。针对GPRS网络,集团公司也不断的开展包括GPRS PDP恶意Create抵抗力测试等在内的通信业务层面的安全检查项目。

2 GPRS业务安全监测的实现

基于目前GPRS业务安全隐患,中国移动通信集团天津有限公司(简称天津移动)创新地提出并搭建了集群式的GPRS核心网业务安全监测系统。首次实现了对GTP协议层的安全监测,同时也对与GPRS核心网紧密相连的WAP WG跳转攻击等常见问题实现了监控。GPRS核心网业务安全监测系统具有以下创新性。

(1)能够识别并监测来自于Gp/Gi的GTP直接安全攻击,如恶意PDP创建篡改和删除攻击;

(2) 能够识别并监测来自于Gn内的GTP异常情况,如GTP in GTP攻击;

(3)能够识别并监测WAP Connect/PUSH 等异常攻击,如WAP网关跳转攻击。

2.1 直接攻击——PDP恶意攻击的监测

GPRS业务安全受到的直接威胁来自于PDP激活与去激活过程,因此,GPRS业务安全监测系统主要围绕PDP恶意攻击行为进行监测。

2.1.1 PDP恶意攻击原理

现网Gn接口设置有防火墙,但是攻击者仍然可以轻松通过。只要通过raw socket(XP SP2后微软关闭了该接口)或者调用类似Winpcap的pcap_sendpacket接口就可以构造一个伪造了源IP的“create pdp context”请求分组,假如该伪造源IP在Gn接口防火墙的访问控制列表内是被允许的,则攻击报文将穿透防火墙抵达GGSN。攻击者从Internet上可以使用伪造源地址对GGSN发送大量的创建GPRS连接请求,GGSN响应这些请求后,会对每一个请求分配IP地址,攻击者可以通过占用IP使GGSN无法正常工作。这种攻击可能会迅速消耗GGSN地址资源或长时间占用GGSN资源,导致GGSN无法响应正常用户的连接请求。

除了可能引发GGSN设备瘫痪外,攻击者还可以直接影响用户的业务使用。在Internet上通过使用伪造源地址,根据上网用户的唯一标识TEID对GGSN发送删除PDP上下文请求,GGSN响应这些请求后,会将TEID相对应的PDP上下文删除,从而导致正在上网的用户下线。如果采用批量的删除,则会导致大批用户同时下线,可能引发造成大量用户投诉。

2.1.2 PDP恶意攻击监测标准

针对此类恶意创建用户连接攻击和步进式踢用户下线攻击类行为,可以根据报文特征和行为统计特征来进行监测。

对于创建类请求,根据Gn接口捕获到的数据分组,开辟一个缓存,创建一个Hash 1节点,存下请求数据分组中MSISDN、IMSI、APN和SGSN控制面TEID等信息,并把SGSN控制面TEID作为这个节点的KEY。再根据TEID散列查找到Hash 1节点,把响应数据分组中的用户私网IP作为该节点的另外一个KEY。对于删除类请求,根据TEID散列查找到Hash 1节点并删除,释放对应缓存。

图2 PDP消息解析

GPRS业务安全监测系统对恶意PDP攻击的监控,就是基于这种报文特征和行为统计特征,通过设置如下判断标准来实现的。

针对单个GTP-C协议报文中APN,IMSI,MSISDN,协商GSN IP等多个字段采用基于信令语义的监测,当捕获的报文中出现如下情况时,判定为恶意攻击。

(1)MSISDN以+86开头,后面的数值小于13000000000,或大于19000000000,或在16000000000至16999999999之间;及其它特殊手机号,例如+8613800138000等;

(2)IMSI以460开头,后面数值不在000000000000到080000000000范围;

(3)手机号是“+86”开头,IMSI不是“460”开头。IMSI是“460”开头,手机号不是“+86”开头;

(4)SGSN IP不是天津移动SGSN内部网段,而APN为CMWAP或CMNET。

针对多个GTP-C协议,对相关IMSI/MSISDN/TEID/sequence number字段的变化阈值和创建状态阈值进行监测。

(1)MSISDN、IMSI或者TEID在短时间内出现等量递增的变化情况;

(2)Sequence number无变化或等量递增;

(3)非天津移动SGSN IP段返回大量192等状态报文;

(4)超出特定单一SGSN(友商)的PDP Create设立的阈值。在SGSN上设立PDP Create、Delete和Update基线阈值。当SGSN在短时间内收到来自某一个IP的GTP报文分组数超过设定的阈值后,开始关注该IP。

监测PDP Create上下文的后续操作,如无任何后续创建或更新报文,也可能是恶意攻击。

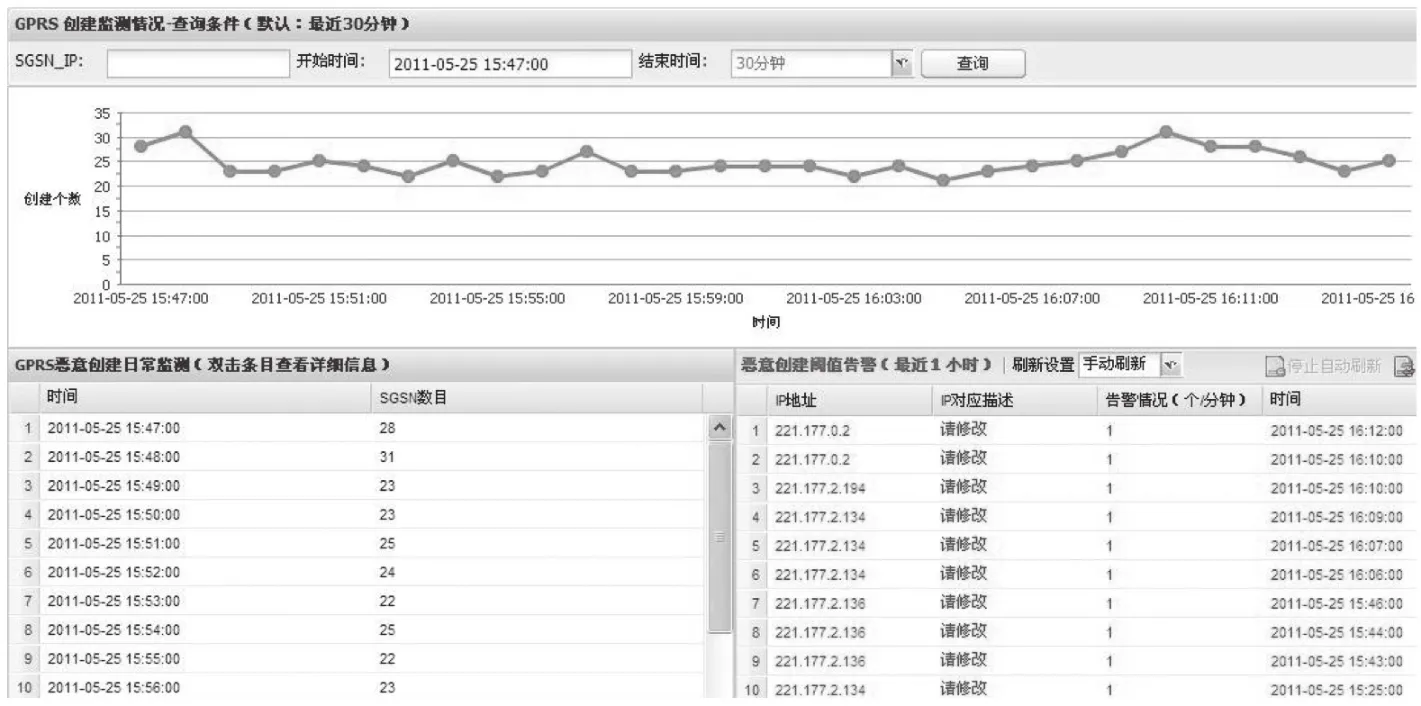

2.1.3 PDP恶意攻击监测实例

对于单一的GTP报文,本平台能够查询出相关的终端和业务请求信息,检测信息将显示有问题的手机号,出现问题的时间以及手机卡IMSI号,APN,事件类型,攻击原因等。

对于大量GTP报文,能够查询出请求次数超过阈值的SGSN地址源。2011年5月25日,在SGSN创建阈值为100的条件下,系统及时发现恶意创建GPRS连接告警。

通过不同的搜索条件,可以对历史攻击行为进行回顾查询。通过阈值管理功能,可以设置每个SGSN的恶意创建、恶意更新和恶意删除的阈值。另外,该平台还可以从第三方角度来审核PDP激活情况,并且了解激活失败的原因。

2.2 间接攻击——嵌套攻击和跳转攻击的监测

业务流中的一些异常数据分组也可能对GPRS网络造成间接攻击。目前中国移动GPRS核心网的组网模式中最常见的GTP间接攻击就是GTP IN GTP和WAP跳转异常数据报文攻击。

2.2.1 GTP嵌套攻击监测

GTP嵌套(GTP in GTP)是指GTP报文的多重封装,这样的畸形报文也可能导致GPRS核心网异常,如引发资源占用率过高。

GPRS业务安全监测系统对于GTP in GTP畸形报文的监测方法,是通过模式匹配的方式记录下所有类似的报文。如果报文的目的端口为2123或2152,GTP协议的Message Type为0xff,并且内层嵌套GTP的其中一个端口为2123或2152,就认为是恶意攻击。下面为天津移动实际监测结果,系统默认显示一天内的GTP IN GTP攻击记录,并显示攻击个数。

图3 单分组攻击监测

图4 批量创建攻击监测

图5 GTP IN GTP 攻击记录

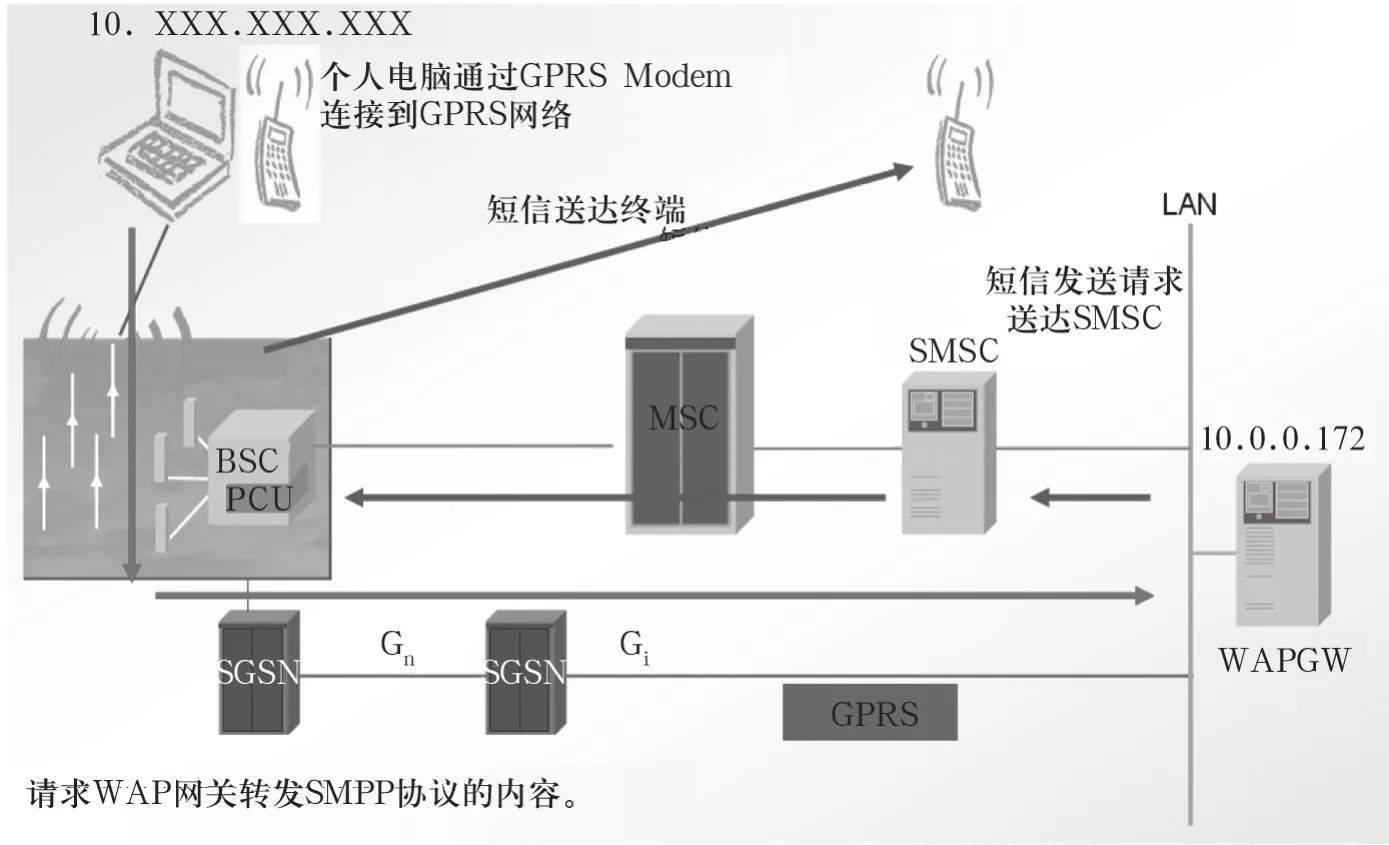

2.2.2 WAP网关跳转攻击

目前中国移动的GPRS和WAP网关紧密连接,WAP网关对所代理的协议管理普遍较宽松。攻击者可能通过空口进入GPRS网络,借助WAP网关中转,向短信中心发送SMPP指令。这种漏洞可能允许用户任意伪造发送者号码滥发恶意短信。

针对这种攻击,可以通过监测所有connect行为,发现不合理的IP和端口来解决。如果GTP内封的应用层协议是http,并且http协议中Connect一个10.X.X.X网段的IP(10.0.0.172除外),就判断为可能是恶意攻击。下面天津移动实际监测效果。系统检测出5月24日晚忙时WAP网关跳转攻击的具体信息。

图6 WISG跳转攻击示意

3 功能引申——用户溯源

GPRS业务安全监测系统在实现GTP层业务安全监控的同时,还实现了用户行为溯源功能。天津移动的组网相对简单,缺少有力的维护手段。目前只能通过WAP网关记录查询CMWAP用户的上网行为,但没有技术手段记录CMNET用户的具体行为,话单中仅有上下线时间和流量总数等粗略的信息。

GPRS业务安全监测系统通过协议解析,真实地还原和记录以下(但不限于)内容:上线时间、下线时间、APN、MSISDN、IMSI、TEID、 源 IP、 目 的 IP、URL和其它互联网访问内容摘要等。当发现发布非法信息IP地址时,可通过IP地址溯源,找到发布该非法信息的用户。根据用户私网IP散列查找到Hash 1节点,记录用户MSISDN、IMSI、APN、访问摘要、访问时间等信息。

GPRS业务安全监测系统可以通过4种方式来进行用户溯源。即追溯用户MSISDN、追溯被访问的公网IP和端口、追溯网站URL,还有追溯公网IP和网站URL组合精确溯源。图8为查询最近3min记录的实际应用效果图。

4 结束语

图7 WAP网关跳转攻击监测

GPRS业务安全监测系统针对性的解决了GPRS业务层的安全隐患,增加安全维护和管理能力,有效提高维护人员工作效率,直接准确的得到网络安全薄弱信息,有助于开展行之有效的措施来针对性解决,避免以往频繁测试和海量信息的收集分析工作。满足了目前GPRS网络防PDP攻击的需求,减低安全事件发生率,避免和降低由于安全事件造成的经济损失,保障GPRS系统正常运营。同时也实现了用户行为溯源功能,有助于支撑客服系统和网管中心对安全类投诉和故障的处理。另外,GPRS业务安全监测系统在手机病毒监测,地下运营商监测等方面也有所研究,现阶段还处于试验阶段,但是经过现网试用,已经可以实现监测的效果,相信会在不久的将来,可以对更多的安全问题起到有效监测的作用。

图8 用户溯源显示

[1] 基础电信企业信息安全责任管理办法(试行)[EB/OL]. http://www.gov.cn/gzdt/2009-12/20/content_1492265.htm.

[2] 通信网络安全防护管理办法[EB/OL]. http://www.gov.cn/flfg/2010-02/03/content_1527077.htm.

[3] 3GPP TS 29.060, General Packet Radio Service (GPRS); GPRS Tunnelling Protocol (GTP) Across the Gn and Gp Interface[S].

[4] 3GPP TS 23.060, General Packet Radio Service (GPRS) Service Description Stage 2[S].

[5] 3GPP TS 29.061, General Packet Radio Service (GPRS); Interworking between the Public Land Mobile Network (PLMN) Supporting GPRS and Packet Data Networks (PDN)[S].

[6] Nokia. GSN内核崩溃拒绝服务攻击[EB/OL]. http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CAN-2003-0368.