网络信息安全的模糊综合评判

胡秀敏,章熙海

(1.广东省地震局,广东 广州 510070;2.江苏省地震局,江苏 南京 210014)

网络信息安全的模糊综合评判

胡秀敏1,章熙海2

(1.广东省地震局,广东 广州 510070;2.江苏省地震局,江苏 南京 210014)

通过分析网络信息安全的现状,提出了物理安全、逻辑安全和安全管理三个一级评判指标和26个二级评判指标,利用模糊综合评判方法对某单位局域网信息安全实例进行了评判,提出了一种基于圆形分布的隶属度分布函数,并进行了使用和验证。

网络;信息安全;模糊综合评判;圆形分布;隶属函数

引言

信息时代计算机网络在人们日常生活、工作中正发挥着重要的作用,人们也变得越来越离不开网络了。但伴随网络的普遍使用,网络信息的安全问题也开始困扰着每一位使用者。这样,网络信息安全的评估就成为人们日益关注的问题。

谈到网络信息的安全,人们最熟悉的莫过于计算机病毒、网络黑客攻击等。但其实这仅仅是影响网络信息安全的一个方面,很多因素都会影响网络信息的安全,如硬件设备、软件系统、人为破坏、管理体系和外部环境等等,是这些因素的共同作用决定网络的最终安全程度,所以在评价网络安全性时就要综合考虑以上各种因素的全面影响,也就是说要采用综合评价方法。目前,评价网络信息安全的方法也很多,如基于概率统计的定量评价[1]、基于灰色理论的评估[2]、基于图论的分析方法[3]以及模糊综合评判法等。

本文以网络信息安全作为研究对象,选取物理安全、逻辑安全和安全管理3个一级评判指标和26个二级评判指标,利用模糊综合评判方法对之进行分析,并选取某一具体局域网实例进行信息安全的评判。文中还提出了一种基于圆形分布的隶属度分布函数,并在网络信息安全评判中进行了使用和验证。

1 模糊综合评判模型

模糊综合评判[4、5]是应用模糊变换原理对考虑的事物做出综合评价的方法,主要包括两个步骤:第一步先按单个因素进行评价,第二步再按所有因素进行综合评判。本模型以影响被评判对象的各种因素为元素组成的集合作因素集 (U),即U={u1,u2,…,un};以评判者对被评判对象可能做出的各种总的评价结果为元素组成的集合作评语集 (V),即V={v1,v2,…,vm}。确定因素集中每单个因子对于评语集各评价等级的隶属程度,并以所有影响因子对于评语集的隶属程度组成评价矩阵 (R),即

由于因素集中各单个因子对于被评价对象的影响程度还有大小之分,因此还要确定因素集中各影响因子的权重集 (W),即W=(w1,w2,…,wn)。

2 网络信息安全影响因子和评语集的确定

影响网络信息安全的因素很多,经过分析和筛选,本文将这些因素归为物理安全、逻辑安全和安全管理3类。物理安全是指硬件设备、网络环境现状等因素,逻辑安全是指软件系统、加密防毒防入侵措施等因素,安全管理则主要是指管理体制和人为因素等方面的影响。经过细化共在这3个方面选定了26个具体的影响网络信息安全的影响因子。本文在评价网络信息安全时,使用了两级模糊综合评判的方法,即以物理安全、逻辑安全和安全管理3项作为一级评判指标,以细化的26个影响因子作为二级评判指标 (见图1,具体描述及评判标准见文献 [6])。

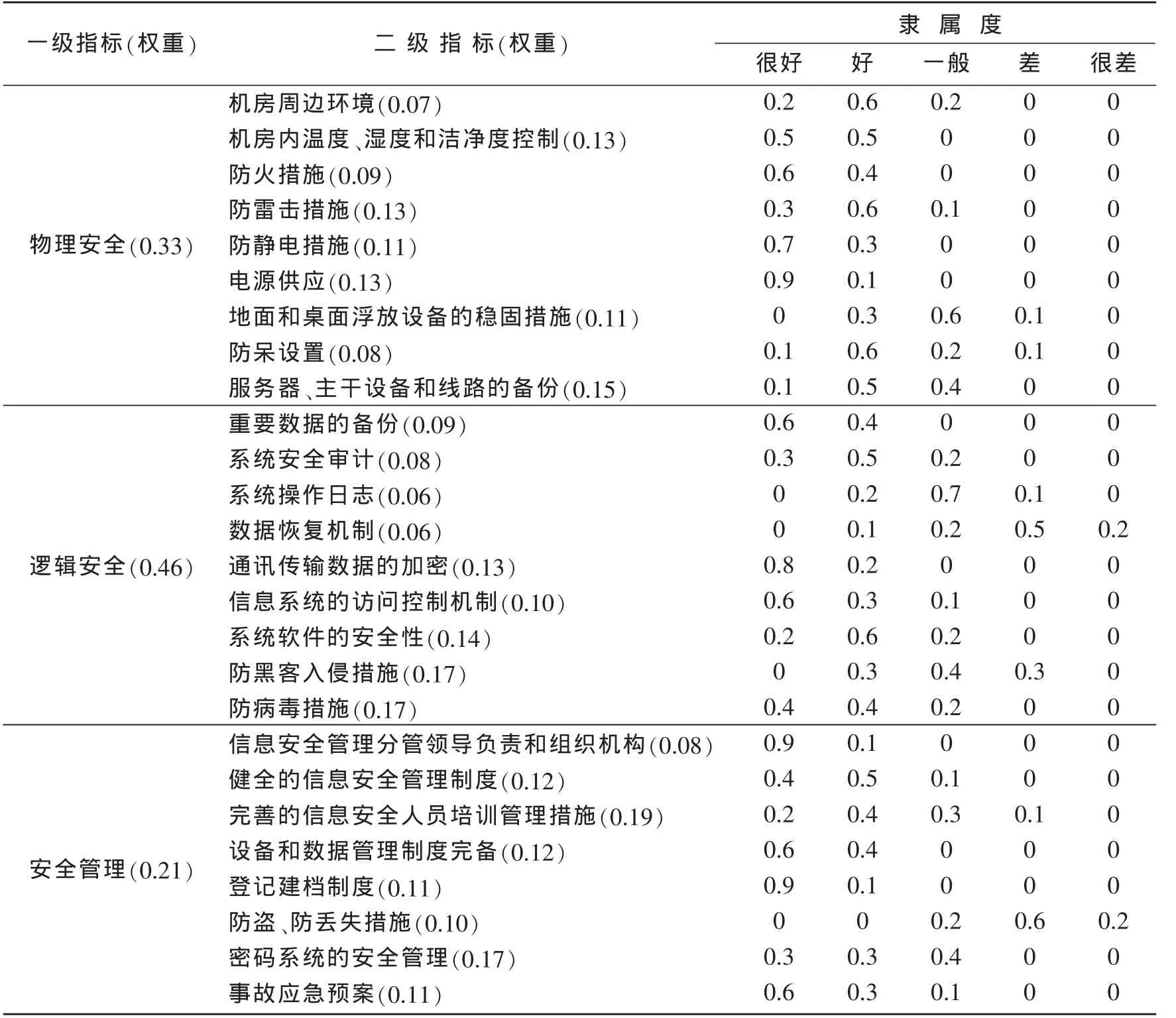

针对网络信息安全评价特性和评价指标的选取特点,并参考模糊综合评判方法在其他领域的应用实例,本文将评语集定为 {很好、好、一般、差、很差},一共五个等级。具体说明见表1。

3 网络信息安全实例的模糊综合评判

图1 网络信息安全两级影响因子Fig.1 Two level impact factors of network information security

表1 评语集等级说明Table 1 Grade descriptions of review set

以某单位局域网为例,网络拓扑见图2。现采用专家打分法确定所有两级影响因子对于评价集 {很好,好,一般,差,很差}的隶属度以及各因子在同级指标中所占的权重。因网络信息安全涉及多个方面,为提高综合评判的可信度,根据本文确定的三个一级评判指标(物理安全、逻辑安全和安全管理),我们在选择打分专家时,要求每位专家必须了解网络基本情况并具备一定的网络基础知识,但也不必全是从事网络计算机工作的专职人员。打分专家共10位,其组成是:单位内专职和兼职信息保密人员2人,主管信息安全的领导1人,档案管理人员1人,专职从事计算机网络的技术人员2人,从事测震、前兆、强震和应急工作的技术人员 (他们均利用计算机网络进行业务工作)各1人。在打分前,由组织者事先向10位专家剖析两级评判因子的具体含义,并向他们详细介绍单位局域网组成情况,再实地参观网络机房和工作人员场所,最后才要求他们根据现场考察的结果并结合自己的认识给出各影响因子的隶属关系和权重。具体打分结果如表2所示。

图2 某单位网络拓扑图Fig.2 Network topology map of a institution

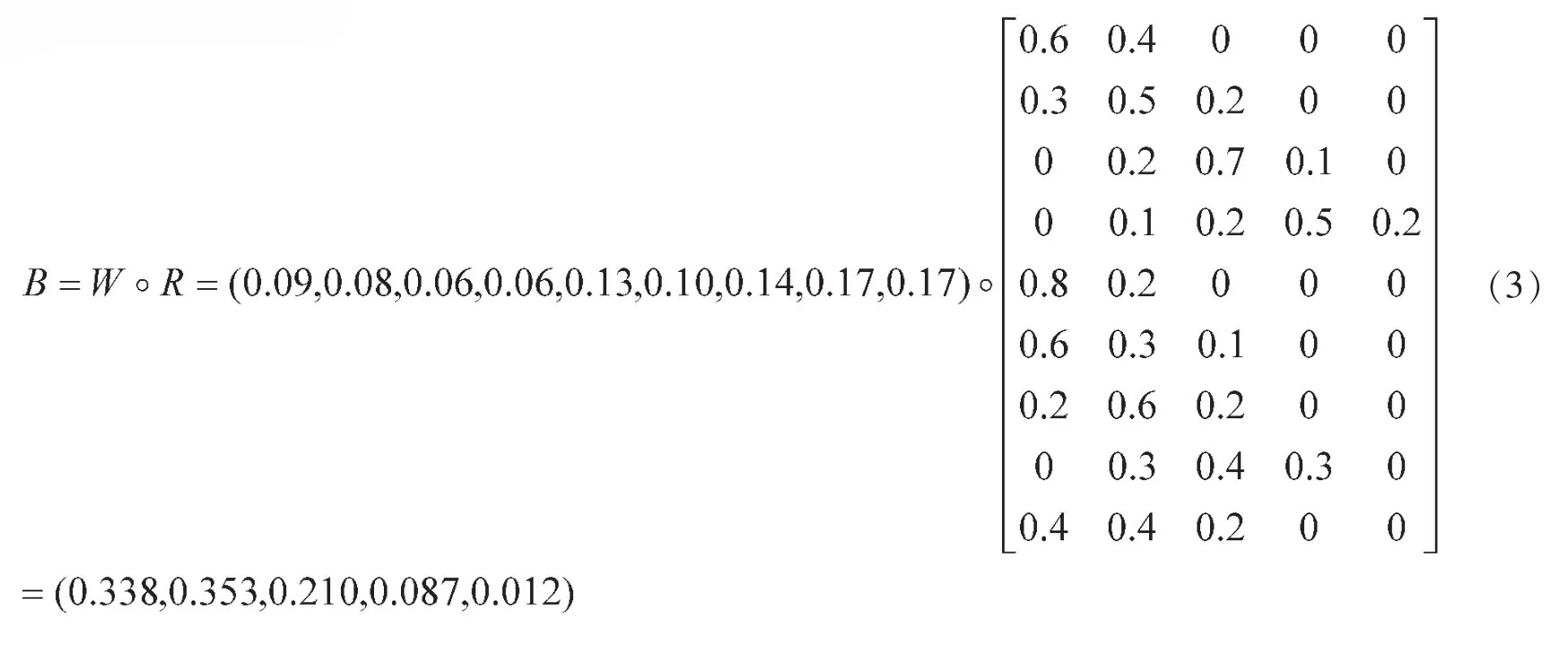

在评判网络信息安全时为全面考虑各种影响因子的综合影响,结合模糊综合评判计算模型的特点,即评判因子很多,权重系数都比较小,与隶属度值相比,不在同一个数量级上,故采用能够考虑所有信息的乘积求和模型进行计算。

3.1 一级评判:

3.1.1 物理安全评判

表2 网络安全专家打分法评判影响因子权重及隶属度Table 2 Weight and membership degree of impact factors based on network security experts scoring evaluation

3.1.2 逻辑安全评判

3.1.3 安全管理评判

3.2 二级评判

这样的结果似乎还是有些模糊,还可以做进一步处理。在这里先给每个评价等级赋值:很好 -5,好 -4,一般 -3,差 -2,很差 -1。

再计算加权平均

此评估值介于4到5之间,且更靠近4,所以评价结果就是该单位网络安全状况属于“好” 的一类。

4 基于圆形分布隶属函数的网络信息安全模糊评判

上节计算采用的评判矩阵由专家打分法得到,此方法有一个明显的缺陷,即某些影响因子对于评语集的隶属度分布过于分散,这不符合常识。笔者考察了已有的多种隶属度分布函数 (如梯形、正态型、矩形、抛物线型、岭形、哥西型等等)并结合网络信息安全的特点,认为:①在网络安全评价中由于评判指标全部采用了定性指标,这样不仅单个指标的含义描述具有一定的模糊性,而且综合评判的等级定义 (如 “好”、 “一般”)也都具有一定的模糊性,因而在评价网络安全时,某个具体实例中的评判结论一般不能完全确定为绝对地属于某种状况,而应该也是具有一定的模糊性,如有可能属于 “好”,也可能属于“一般”,只是这两种可能性 (在模糊综合评判中就是隶属度)是存在大小差异的,这样才能体现定性指标评判结果的合理性;②在确定模糊隶属函数时,任何一个模糊等级所跨越的范围均不能太大,如单边长度不能大于两个连续等级距离的一半,否则会导致隶属度的分布过于分散的结果;③任何一中间模糊等级所处的范围中点处为绝对地属于该等级,将该隶属度定为1,而随着与该中点的距离变大,属于该等级的隶属度就变小,且其变化率应该是由小变大,到达两连续等级中间点时,这种变化率应该是最大的,且此时两个隶属度相等,都为0.5。

综合以上分析,本文针对网络信息安全评估的具体问题提出基于圆形分布的隶属函数,分布函数如下列表达式和图3所示。

确定了圆形隶属函数后,对上节的研究对象,即对影响网络信息安全的所有二级指标参照评语集各等级的参考说明进行逐一打分 (满分为5分),得到如表3中打分列的结果,然后再利用隶属函数进行计算得到表3中的隶属度,此处各指标所占权重保持不变。按照上节同样的两个计算步骤,得到最终模糊评判分布结果:

图3 基于圆形分布的隶属函数曲线Fig.3 Membership function curve based on the circular distribution

表3 网络安全圆形模型评判影响因子权重及隶属度Table 3 Weight and membership degree of impact factors based on network security circular model evaluation

再计算加权平均

此评估值介于5到4之间,且更靠近4,所以评价结果就是该单位网络安全状况属于“好” 的一类。

可见两种方法的计算结果非常接近。

5 结论

网络信息安全是目前各个国家、各个部门所面临的普遍问题,虽然得到了相当的重视,由于其涉及的方面众多,所以对于它的评判还是一个十分复杂的问题。采用模糊综合方法对网络信息安全进行评判从理论上讲可以考虑所有影响因素。采用该方法虽然单个专家打分确定的隶属度和权重具有一定的主观性,但从整体上来说应该具有一定的客观性和科学性。

本文对某单位网络信息的安全性作模糊综合评判计算最初得到的以向量形式的结果反映了评价结论的模糊分布,这样的结果其实更具有客观的科学性,而文中还给出加权平均处理后的结果,是为了现实的可掌握性,是否合理科学有待商榷。

基于圆形分布的隶属度函数虽然是笔者初次提出的,但经过使用证明,该种分布是合理的、稳定的。

[1]刘芳,戴葵,王志英,等.基于概率统计的系统安全性定量评估技术 [J].计算机工程,2004,30(18):18-20.

[2]朱而刚,张素英.基于灰色评估的信息安全风险评估模型 [J].信息安全与通信保密,2004,07:46-47.

[3]汪渊,蒋凡,陈国良.基于图论的网络安全分析方法研究与应用 [J].小型微型计算机系统,2003,24(10):1865-1869.

[4]L.A Zadeh.Fuzzy Sets[J].Information and Control,1965,8:338-353.

[5]杨伦标,高英仪.模糊数学原理及应用 [M].广州:华南理工大学出版社,1998.

[6]章熙海.模糊综合评判在网络安全评价中的应用研究 [D].南京:南京理工大学,2006.

Abstract:This paper proposed three A-grade evaluation indicators and 26 B-grade evaluation indicators of physical security,logical security and security management by analyzing the status of network information security.Using fuzzy comprehensive evaluation method,the network information security of a institution was evaluated.We also verified a membership distribution function based on the circular distribution presented in this paper.

Keywords:Network; Information security; Fuzzycomprehensiveevaluation; Circular distribution;Membership function

Fuzzy Comprehensive Evaluation of Network Information Security

HU Xiumin1,ZHANG Xihai2

(1.Earthquake Administration of Guangdong Province,Guangzhou 510070,China; 2.Earthquake Administration of Jiangsu Province,Nanjing 210014,China)

P392.1

A

1001-8662(2010)04-0060-10

2010-07-01

胡秀敏,男,1972年生,工程师.主要从事地震应急、网络维护. E-mail:hxm@gdsin.net.