一种基于网络对抗的恶意代码破坏效果控制模型

曹莹莹

(盐城师范学院信息科学与技术学院,江苏盐城 224002)

一种基于网络对抗的恶意代码破坏效果控制模型

曹莹莹

(盐城师范学院信息科学与技术学院,江苏盐城 224002)

针对传统恶意代码破坏行为盲目、破坏效果单一的不足,提出了一种破坏效果分级可控的恶意代码攻击模型HCMM,改进了恶意代码破坏效果评估指标体系,并利用基于AHP的多级模糊综合评估模型设计了恶意代码破坏效果预估算法.实验结果表明,HCMM模型有效地改善了破坏效果可控性与自适应性,更符合现代信息对抗以及网络安全性测试的要求.

恶意代码;分级破坏;攻击效果预估;破坏效果控制

0 引 言

随着通信网络技术的迅猛发展以及新兴恶意代码技术的层出不穷,恶意代码对信息网络的破坏日益严重.研究恶意代码技术直接关系着公众的切身利益,关系着国家信息的安全,关系着国家信息基础设施的稳定运行.

传统恶意代码,例如蠕虫类病毒“磁碟机”、木马类恶意代码“AV终结者”[1,2],一般对每个攻击目标采取相同的破坏行为.具有实时控制功能的木马程序,如著名的“灰鸽子远程控制”[3]、“gh0st远程控制”[4],虽可以依据攻击者意图完成特定攻击,但这些破坏行为必须在攻击者实时操作下完成,而程序本身不具有对受控主机和网络脆弱性、连通性、业务性等特性的分析能力.组合攻击[5]从Red Team的角度研究如何利用计算机的脆弱性对计算机网络进行逐步入侵,最终获取网络中计算机的一个合法身份,进而对网络进行深度攻击.

本文结合组合攻击建模思想提出一种破坏效果分级可控的恶意代码攻击模型(Hierarchical and Controllable Malicious Model,HCMM),该模型改进了恶意代码破坏效果评估指标体系,并利用基于AHP的多级模糊综合评估模型精确预估攻击效果.该攻击模型重点关注对网络计算机的“个性化”深度攻击.

1 HCMM模型

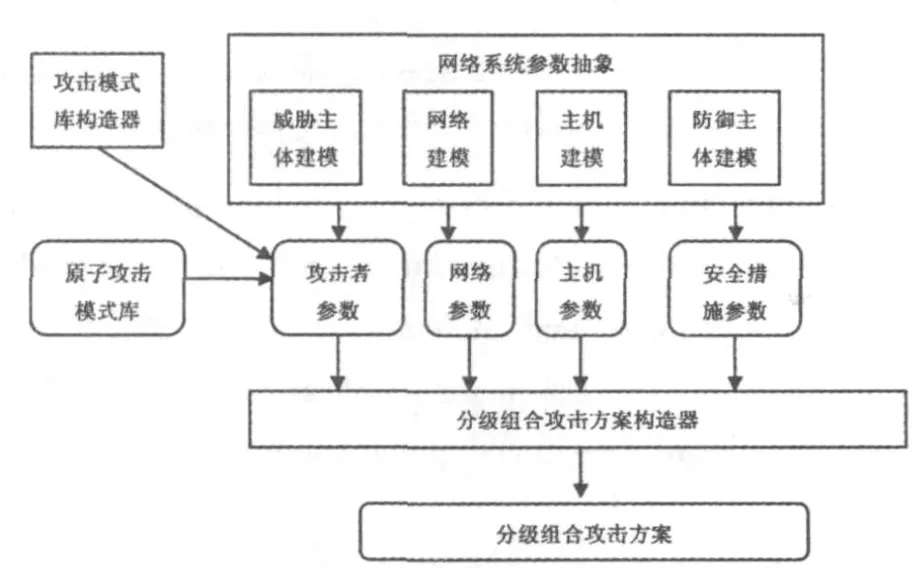

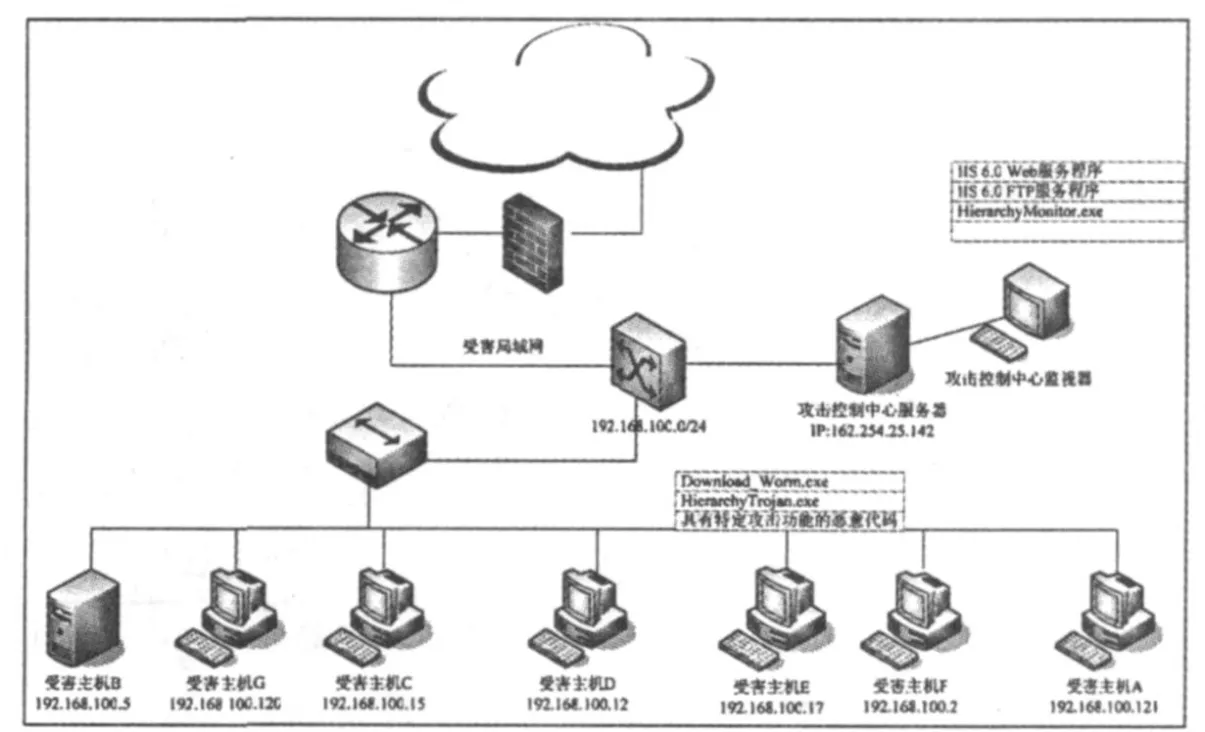

本文提出的HCMM模型如图1所示.网络系统参数抽象模块包括威胁主体建模、网络建模、受攻击主机建模和防御主体建模4个方面.

图1 HCMM模型结构示意图

图1中,威胁主体建模是对网络中可能存在的网络攻击者建立模型,包括攻击者的初始能力、攻击目标以及它可能使用的原子攻击手段;网络建模是对网络本身建立抽象模型,包括主机配置信息、网络的连接关系、主机之间的信任关系等;防御主体建模主要对网络中存在的防御主体建立抽象模型,包括防火墙、IDS、网络监控系统等;攻击模式库构造器通过不断收集新的安全事件信息,分析处理后形成原子攻击模式库,原子攻击模式库可以定期更新;分级组合攻击方案构造器采用合适的模型构造算法,对各种输入数据进行分析处理,输出分级攻击方案.

1.1 网络建模

网络系统参数抽象涉及到分别对威胁主体、网络本身以及防御主体进行建模.2002年,Sheyner提出了描述网络的{H,C,T,I,A,ids}六元组[6].本文使用该六元组对HCMM模型中的网络信息进行建模.

1.2 主机建模

主机建模,是指以适当的粒度选取的组件,并对这些组件及其相互关系建立模型.该模型应该包括一台主机在网络中的位置、操作系统相关信息、充当的角色、包含的敏感信息等要素.主机信息模型为攻击者和分级组合攻击方案构造器提供充要的参考信息,为制定最优的攻击方案提供知识.

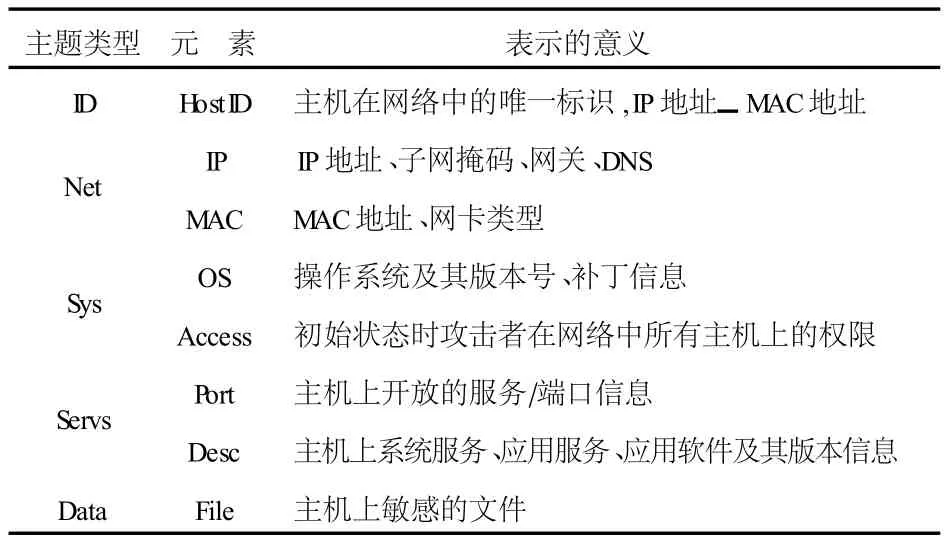

文献[6]对于主机的建模比较模糊.通过对大量恶意代码攻击目标的分析我们得出以下结论:主机隶属机构和使用者、主机在网络中的角色、主机提供的服务、包含信息的敏感度是攻击者判断一台主机是否具有攻击价值,以及设定攻击目的的重要因素.因此,本文抽取的主机信息包含且仅包含主机隶属机构和使用者、主机在网络中的角色、主机提供的服务、包含的敏感信息等,具体描述为{HostID,IP, MAC,OS,Access,Port,Desc,File}八元组,如表1所示.

表1 主机抽象模型

1.3 原子攻击模式库

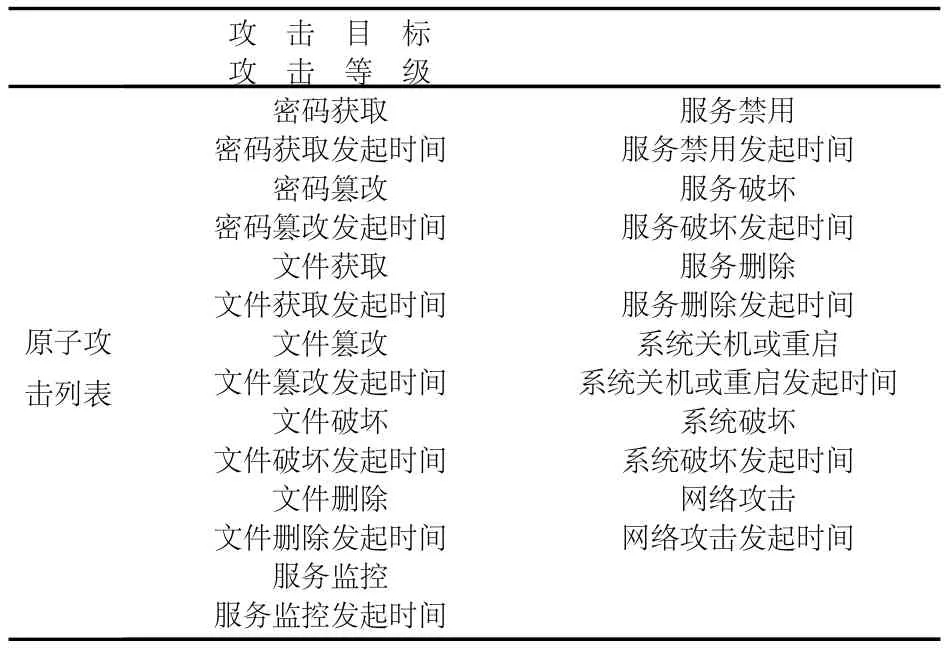

当原子攻击模式库中某些原子攻击发生的条件得到满足,并且这些原子攻击能够通过映射关系关联起来,就构成了组合攻击.文献[7-9]对攻击模式库进行了深入的研究.在文献[10]中,作者提出了一个较为通用的原子攻击模式库模型,本文依据文献[10]提出的原子攻击模式库模型建模了一个分级组合攻击框架中原子攻击库.

李雄伟等[11]总结了5种网络安全威胁因素:假冒攻击、授权侵犯、保密性攻击、完整性侵犯、业务否认,并将这5种因素的安全威胁程度作为评估网络攻击破坏效果的基本准则.而攻击模型的攻击能力在一定程度上取决原子攻击的有效性、多样性以及原子攻击库的规模.因此,本文依据文献[11]总结的5种威胁角度设计与实现原子攻击.原子模式库主要包含漏洞渗透、应用程序密码获取等10类原子攻击,如表2所示.

表2 原子攻击分类及破坏效果评估指标

1.4 分级组合攻击方案构造器与破坏效果评估

分级攻击方案构造器通过前向搜索匹配算法分析获取的主机信息与原子攻击模式库描述文件,生成初始攻击方案,并定量预估初始攻击方案的攻击能力.一般而言,计算机网络攻击效果评估是指对网络攻击行为所能达到的攻击效果进行综合评判的过程.目前,主要的效能评估模型有:模糊综合评价模型[12],基于粗糙集理论的评估模型[13],以及基于网络熵的评估模型[14].上述模型适用的应用场景有所区别,因此,选择合适的评估模型是本文需要解决的关键问题.

1.4.1 破坏效果评估指标体系.

传统的攻击效果评估是在攻击完成后进行,即在某次单一或组合性攻击成功后,对于这次攻击的破坏效果进行定量评估,受攻击对象的数量、攻击成功率以及完成攻击所耗费的时间等均是其重要的评估指标.而本文提出的恶意代码破坏效果预估是在发起攻击前进行的,是依据获取的受害主机与网络的相关信息,结合原子攻击模式库,预测破坏能力.传统的攻击破坏效果评估体系[15]不完全适用于本文提出的恶意代码破坏效果控制技术.

因此,本文改进了传统网络攻击效果评估体系及其指标,即攻击方案综合破坏效果为第一层,10类原子攻击构成了评估体系第二层,每类原子攻击的具体指标构成第三层,并删除了攻击发起前无法采集的指标,细化了描述比较模糊的指标,调整了多项指标的权重.同时,利用9级分制标度法量化描述初始攻击方案中各指标的影响程度;渗透的漏洞数量等涉及具体数量的项目用等级0~9描述其数量, 0个对应等级0,依次递增;漏洞威胁等级等涉及量化等级的项目用等级3,5,7,9分别对应“低”、“中”、“严重”、“非常严重”;漏洞渗透效果等涉及用户权限的项目用等级1,5,7,9分别对应none、guest、user、root权限.

1.4.2 攻击破坏效果预估方法.

基于AHP的多级模糊综合评估模型综合了分层分析法与模糊评价优点,数学模型简单,对多因素、多层次的复杂问题评判效果较好,比较适合于评估具有多条攻击项目的复杂攻击预案的效能.故本文利用基于AHP的多级模糊综合评估模型设计了攻击破坏效果预估算法.

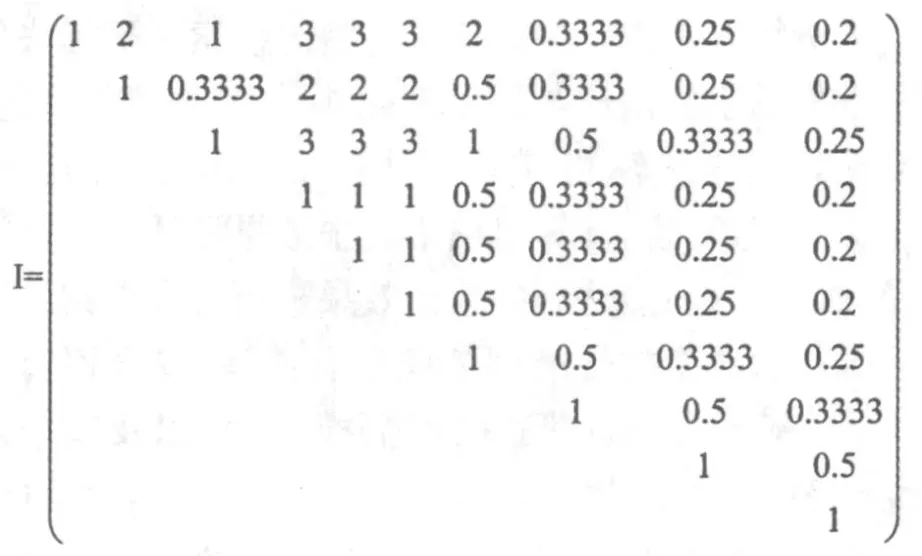

利用9级分制标度法建立的第二层判断矩阵I,该矩阵通过两两比较的方式确定了10类原子攻击的权重.

该矩阵的归一化权重系数向量为,

该判断矩阵最大特征根λmax为,

=10.3253

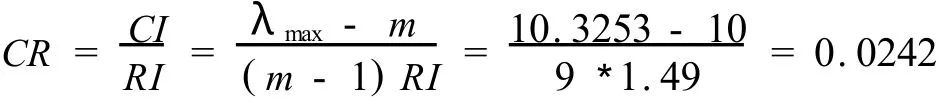

相应的一致性指标为,

由于CR<0.1,因此判断矩阵I满足一致性条件.

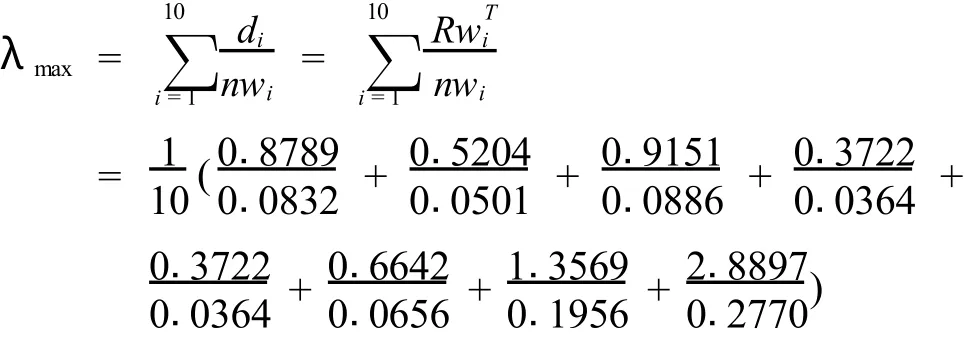

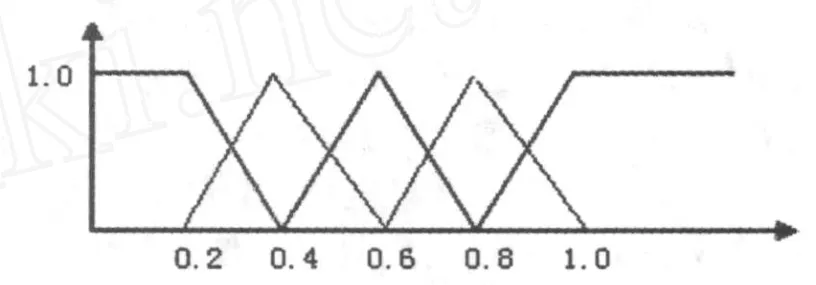

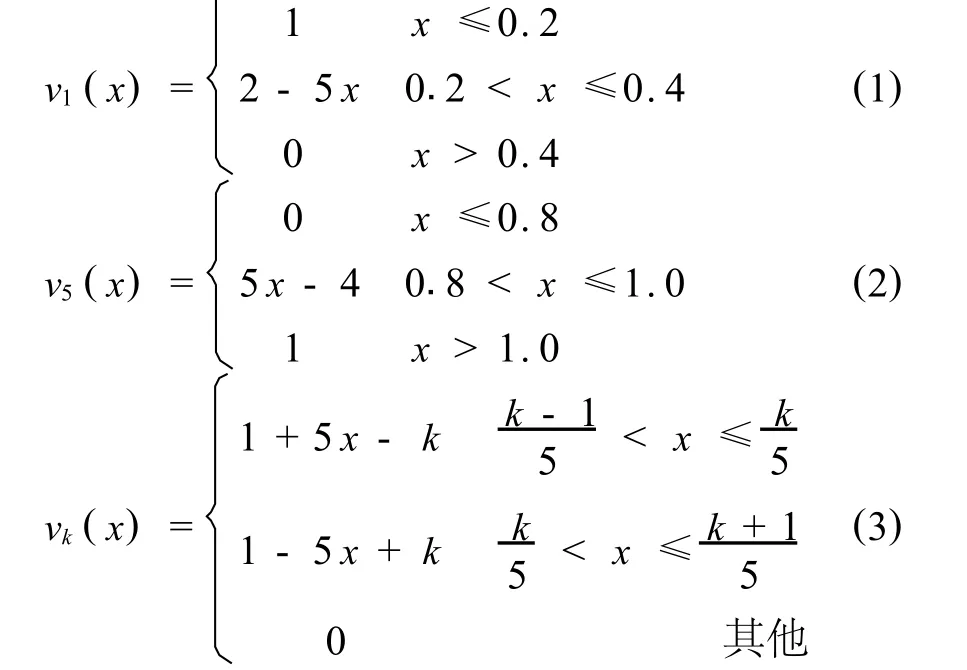

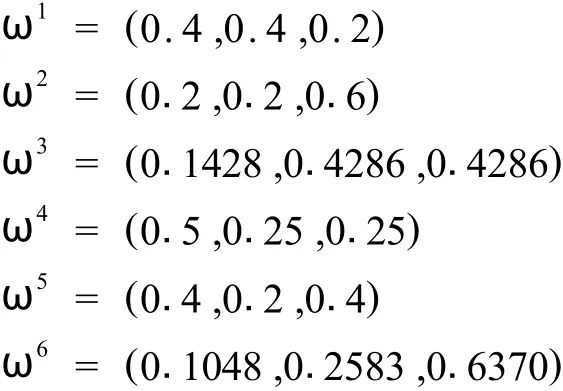

本文设定网络攻击评估集合V={v1,v2,…, vm}为5级,即 m=5,v1:差,v2:较差,v3:一般,v4:较好,v5:好.为了数据处理的方便,采用三角模糊描述各个评语的模糊隶属函数(见图2).这里分别以, 0.2、0.4、0.6、0.8,作为评语的中心点.

图2 评语集隶属函数

各评语隶属函数如下:

1.5 分级组合攻击方案

为了进一步满足网络安全性测试的需求,本模型允许攻击者进一步修改初始分级攻击方案,增加控制因子,生成最终的攻击方案.修改攻击方案参考的因素包括:攻击发起时间、受害主机所属单位、受害主机用户、拥有的敏感信息重要程度和数量、提供的服务重要程度和数量、网络环境.

具体而言,攻击者可以从以下几方面修改初始攻击方案:①限定每一种攻击行为开始的时间;②删除初始方案建议的攻击方法;③增加初始方案中不包含的攻击方法;④修改某种攻击方法的攻击目标,如缩小禁用服务的个数.需要说明的是,实施初始方案中不包含的攻击方法可能达不到攻击者预定的攻击破坏效果,但可以作为试验性攻击和压力测试对攻击目标进行破坏.最终的分级组合攻击方案如表3所示.

表3 分级组合攻击方案

2 应用实例与性能分析

性能评测的主要指标是模型能够结合攻击场景实现对不同攻击目标的“个性化”攻击且攻击力度可预估,因此,性能的评估主要从两个方面进行考查:(1)攻击行为分级可控;(2)结合攻击策略自适应.

2.1 应用实例

为了验证HCMM模型的实用性,我们在实验中使用VC6.0开发了一个分级可控恶意代码实验系统(Hierarchical and Controllable Malicious Experiment System,HCMES).HCMEM实验系统空间上分为:攻击者管理与操作的攻击系统控制中心和连接在Internet上多台被植入恶意代码的受害主机.实验在网络地址为192.168.100.0的100M以太局域网中部署了HCMES一个实例,同时部署了“磁碟机”、“AV终结者”、“灰鸽子远程控制”,进行了相关比较实验.该局域网由7台安装Windows XP SP2的受控主机与一台安装Windows 2003 Server的作为控制中心的服务器组成.攻击系统控制中心的部署包括:①分级破坏监控程序:HierarchyMonitor.exe;②Web方式原子模式库;③FTP方式受害主机信息库.受害主机的部署包括:①具有下载功能的蠕虫程序:Download Worm.exe;②实施分级破坏的木马程序HierarchyTrojan.exe;③依据攻击方案从控制中心下载的多种原子攻击.实验部署方案如图3所示.部署在攻击系统控制中心的分级破坏监控程序对受控主机控制情况如图4所示.

图3 实验部署示意图

图4 分级破坏监控程序对受控主机控制情况

2.2 性能分析

对实验中受害主机192.168.100的攻击方案使用破坏效果预估算法评估其效能.该算法基本步骤如下:

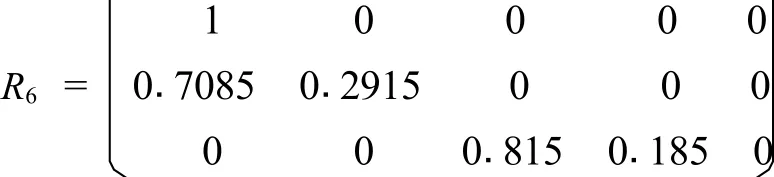

步骤1.利用9级分制标度法量化并建立的分层判断矩阵.该攻击方案仅包括前6类原子攻击,故共需建立7个判断矩阵,其中第二层判断矩阵即本文前述的判断矩阵 I.

步骤2.计算第三层各种攻击类型的攻击效果评估指标的权重系数向量.它们均可以满足矩阵一致性检验 CR<0.1.

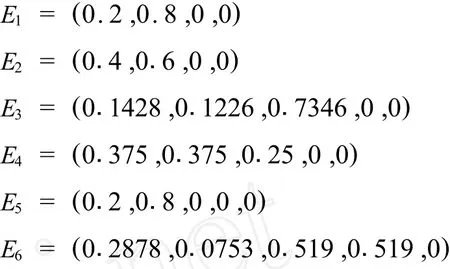

步骤3.计算出各单层评价结果.根据公式(1)、(2)、(3)计算出各类攻击的判决矩阵 R.

由,Bi=wi°Ri,可计算出各单层评价结果.

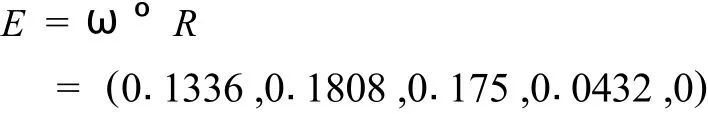

步骤4.计算二级模糊综合评估结果.令 R= (E1,E2,E3,E4,E5,E6)T,则二级模糊综合评估结果为,

步骤5.计算第一层评估结果.采用加权平均进行单值化,取k=1,m=5,得,

因为各个评语 vi(i=1,2,3,4,5)分别用数字{1,2,3,4,5}来表示,由于2<e<3,则可以认为网络攻击效果介于“较差”和“一般”之间.

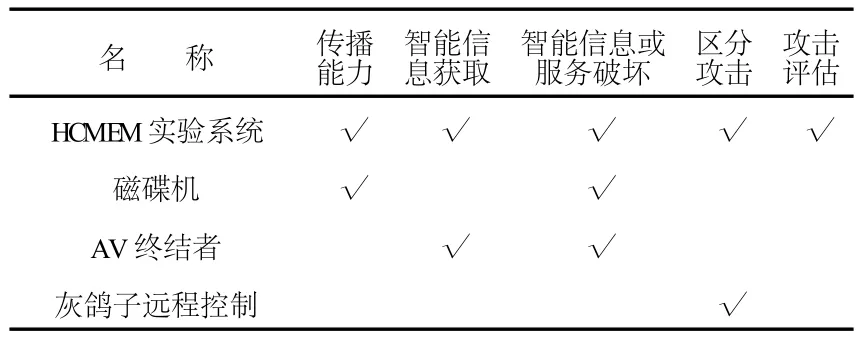

同时,本文从传播能力、智能信息获取、智能信息或服务破坏、区分攻击、攻击评估几个方面比较了4种恶意代码的性能(见表4).

表4 HCMEM实验系统与其他恶意代码性能比较

与传统的实时控制程序相比,HCMEM实验系统除具有传统的实时控制功能外,增加了攻击破坏效果评估能力,并具有为每一个攻击对象生成攻击方案的能力,攻击行为更为智能化、自动化.与传统病毒的盲目破坏行为相比,HCMES实验系统在确知受害对象相关信息的情况下实施信息或系统攻击,明显提高了攻击成功率与有效性.因此,可以得出结论,HCMM模型兼具传播、自适应攻击、破坏效果可预估、攻击效果可修正等特性.

3 结 论

本文在分析网络安全性测试对恶意代码破坏效果可控性的需求的基础上,提出了一种破坏效果分级可控的恶意代码攻击模型HCMM,改进了恶意代码破坏效果评估指标体系,并利用基于AHP的多级模糊综合评估模型设计了攻击破坏效果预估算法,开发了一个分级可控恶意代码实验系统.实验结果表明,该攻击模型提供了获取与分析受害主机相关信息,并结合恶意代码库自动生成初始攻击方案以及预估攻击效果等级的功能,更符合现代信息对抗以及网络安全性测试的要求.

[1]新华网.专家全面解读磁碟机病毒[EB/OL].[2008-03-21].http://news.xinhuanet.com/internet/2008-03/21/ content-7833247.htm.

[2]赛迪网.AV终结者完全解密[EB/OL].[2007-06-20]. http://www.enet.com.cn/security/zhuanti/avzhongjiezhe/.

[3]软件网.灰鸽子远程控制木马的原理解析[EB/OL].[2009 -08-24].http://www.softcps.com/software/47/n-1047.html.

[4]夜火博客.Ghost RAT——红狼安全小组最新远程控制软件[EB/OL].[2008-01-20].http://www.15897.com/blog/ post/Ghost-RAT-C-Rufus-Security-Team.html.

[5]毛捍东,陈 锋,张维明,等.网络组合攻击建模方法研究进展[J].计算机科学,2007,34(11):50-56.

[6]Sheyner O.Scenario Graphs and Attack Graphs[D].Pittsburgh:Carnegie Mellon University,2004.

[7]Jha S,Sheyner O,Wing J M.Two Formal Analyses of Attack Graphs[C]//Proceedings:15th IEEE Computer Security Foundations Workshop(CSFW’15).Cape Breton:IEEE Computer Society,2002:49-63.

[8]Bhattacharya S,Malhotra S,Ghsoh S K.A Scalable Approach to Attack Graph Generation[C]//Information Technology,2008.Salt Lake City:IEEE Press,2008:1-4.

[9]Li W,Vaughn R.An Approach to Model Network Exploitations Using Exploitation Graphs[C]//Military,Government,and Aerrospace Simulation Symposium:Proceedings of the Spring Simulation Multiconferrence(SMC’05).San Diego:IEEE Press, 2005:237-244.

[10]Li W.An approach to graph-based modeling of network exploitations[D].Mississippi State,Mississippi:Mississippi State University,2005.

[11]李雄伟,周希元,杨义先.基于层次分析法的网络攻击效果评估方法研究[J].计算机工程与应用,2005,35(24):157-159.

[12]赵冬梅,马建峰,王跃生.信息系统的模糊风险评估模型[J].通信学报,2007,28(4):51-56.

[13]林梦泉,王强民,陈秀真,等.基于粗糙集的网络信息系统安全评估模型研究[J].控制与决策,2007,22(8):951 -960.

[14]张义荣,鲜 明,王国玉.一种基于网络熵的计算机网络攻击效果定量评估方法[J].通信学报,2004,25(11):158 -165.

[15]鲜 明,包卫东.网络攻击效果评估导论[M].长沙:国防科技大学出版社,2007.

Destroying Effect-controlling Model of Malicious Code Based on Network Confrontation

CAO Yinyin

(School of Information Science and Technology,Yangcheng Normal University,Yancheng 224002,China)

For the insufficiencyof the traditional malicious code in its blind action and single destroying effect,a new malicious code attacking model was proposed,which has the ability to attack object hierarchically.The traditional evaluation index system of malicious code destroying effect was improved in this paper and a predication algorithm for calculating the malicious code destroying effect was designed using multifuzzy comprehensive evaluation model based on AHP.The results prove that the model can improve malicious code’s controllability and adaptability,and meet the requirements of modern information countermeasure and network security testing.

malicious code;hierarchy attack;attacking effect estimate;destroying effect control

TP393

:A

1004-5422(2010)02-0140-06

2009-12-28.

曹莹莹(1979—),女,硕士,讲师,从事计算机网络安全研究.