基于MANET可用性的信任度量模型

赵曦滨,游之洋,2,赵志峰

(1. 清华大学 软件学院 信息系统安全教育部重点实验室,北京 100084;2. 清华大学 计算机科学与技术系,北京100084;3. 镇江船艇学院 计算机教研室,江苏 镇江212003)

1 引言

当前,随着轻量级的无线设备,如笔记本电脑、PDA、无线电话等的快速推广应用,移动计算的潜力和重要性显得更加突出。一些移动网络中的应用将不再依赖于固定的基础设施。MANET(mobile ad hoc network)就是应对这些环境而产生的网络,它由一组无线移动主机构成,并动态地通过多跳建立连接,不依赖中心式的管理,特别适合在没有基础设施的环境中搭建临时的无线应用,如应急救援等。MANET已经成为无线网络研究中最为重要的领域。但是由于MANET无中心、动态拓扑、资源受限等特性导致网络对安全性的需求尤为迫切[1]。传统基于中心的安全机制并不适合于MANET网络环境,目前针对MANET提出了很多安全解决方案[2~4]。但是这些研究关注的重点都是集中在机密性(confidentiality)和完整性(integrity)上,对网络的可用性(availability)考虑不足。

作为一种适用于特殊和临时任务的网络,MANET的可用性极为重要,可以说,网络可用性是MANET适应广泛应用的前提条件。但是现有针对MANET安全机制都不能很好地解决可用性的问题,关键就在于传统的安全机制都不足以应对分布式网络的安全需求,特别是高度分布、自治及动态的MANET环境[1]。但是我们不能因此简单就抛弃传统的安全机制,应当分析传统安全机制的精髓,从而作为MANET可用性安全机制设计的基础。传统中心式的安全机制是建立在对中心的信任基础之上的,它强调中心和网络中节点的权威信任关系。但是这种中心式的机制在MANET中都很难实现。首先,MANET中的节点普遍资源受限,无法使之提供复杂的中心式安全服务;其次,由于MANET网络形成的动态性以及临时性,很难预先为其设定中心式的安全服务。而高效、实用的信任机制是MANET可用性的重要保障[5]。

如果能在MANET中引入信任机制,使得可以快速识别恶意节点并能迅速将它从网络中孤立出去、恶意节点难以与合法节点交互,则整个网络的安全,尤其是可用性将得到极大的保障[6]。在分布式环境下,信任管理作为底层的基础服务,起着重要的作用。尤其是MANET这样的高度分布、开放的无线信道环境,如果缺乏合理有效的信任约束,很容易由于节点自私、恶意洪泛、拒绝服务攻击等行为严重影响系统的可用性。此外信任关系可以分为身份信任与行为信任[7]。传统的安全机制在中心对网络节点身份信任的基础之上建立全局的节点行为信任,而对于无中心、动态、对等的MANET来说,无法建立中心身份信任机制,必须引入合适的信任模型并在网络节点间建立全新的行为信任关系,从而保证网络的可用性。

本文第2节简述国内外相关研究,第3节给出基于可用性的信任度量模型(ABTEM, availability based trust evaluation model),第4节结合路由协议提出ABTEM的应用,第5节给出模拟实验方案及实验结果分析,第6节是结束语。

2 相关研究

目前,国内外提出了许多针对MANET的安全机制,按照安全机制的部署方式可以分为2大类:预配置的安全机制与自组织的安全机制。

预配置的安全机制中最典型的代表就是分布式证书中心(DCA, distribute certificate authority)[2]。DCA的核心思想就是将传统有线网络中可信证书中心的功能全部或者部分地分配到多个网络中的预先配置的节点上去,然后由这些节点为网络中的用户提供安全服务,也就是说把传统对一个中心的权威信任分配到多个预先配置的节点上。目前针对MANET环境的 DCA方案大多数基于门限技术并在传统DCA上进行改进。DCA的优点就是在传统权威信任的基础上改进,很多传统的安全机制在DCA的基础上可以重新应用于MANET,但该方案还存在不足,首先网络中充当 DCA的节点需要事先配置,很难满足MANET动态性和临时组网的要求,同时也正是因为需要预先部署,DCA目前针对MANET的网络分割还没有很有效的解决方案,会出现CA不完备情况,无法保证MANET网络的可用性;其次,对于资源受限的MANET环境来说,基于门限的分布式认证方案给网络通信造成过大开销,也影响了网络的可用性。

自组织的安全机制是针对MANET自主建网的特性所提出的一类安全机制,可以说它更加适合MANET环境。目前主要有基于传统PKI机制的证书链(CC, certificate chain)方案[3]及基于网络中节点信任关系的信任模型安全方案。

CC是针对DCA需要预先配置的不足之处而提出的安全机制,它的主要思想是通过证书链的传递来建立网络的信任关系。CC基于公钥加密技术,每个节点各自生成自己的公私密钥对,并在网络运行过程中,不断地为自己所信任的节点签发证书。每个节点保留自己获得的证书,通过证书可以建立该节点与多个节点的信任关系图,即证书图。当 2个节点需要建立可信连接的时候,就合并证书图,然后在证书图上找到相关路径。CC的优点是可以自组织地建立网络中的信任关系,不需要集中或者分布式的可信中心。但其缺点也很明显:首先是效率问题,当网络中节点较多时,每个节点需要维护巨大的证书图,并且还要不断的公钥操作,这就意味着 CC无法应对大规模的网络应用;其次,CC证书的交换是基于近距离接触的信任关系建立的,即2个节点的证书交换通过额外的可信信道,如红外线等,并建立在证书交换双方的近距离接触基础上。但是在MANET网络中,大部分节点都是陌生的,节点间的信任关系是不能简单地建立在近距离的接触基础之上。

基于信任模型的安全方案是在DCA与CC效率问题及CC的网络信任关系的基础上提出的一个新的安全方案,目前较为典型有分布式信任模型[8]、基于经验和概率统计的信任模型[9]、主观逻辑建模[10,11]与矢量信任模型[12]等。

分布式信任模型是Abdul-Rahman等人从信任的基本概念出发,针对开放网络环境提出的一种信任模型。该模型最大的贡献就是首次明确将信任关系分为直接信任和推荐信任,这种信任关系的分类被广泛接受。此外,该模型采用了一系列离散值对信任关系进行度量,并给出了信任度的传递方法。但是没有给出信任的综合计算方法。

基于经验和概率统计的信任模型是 Beth等人提出的,该模型引入经验的概念来表述和度量信任关系,并利用概率统计的方法给出了信任的传递和综合计算公式,但是缺乏对信任主观性的考虑。

主观逻辑建模是 Jøsang等人提出的利用主观逻辑建立信任模型,通过引入事实空间和观念空间的概念来描述和度量信任关系,它包含了对某件事情发生的不确定性判断,并提供一套主观逻辑算子用于信任度的推导和综合计算。目前很多网络的信任模型的研究都是基于主观逻辑建模的,但主观逻辑建模主要用于电子商务领域。

矢量信任模型是由 Indrajit等人提出的利用矢量来描述信任关系的模型,它强调信任必须存在于特定的上下文当中。这个模型主要依赖于3个参数:经验(experience)、知识(knowledge)和推荐(recommendation),基于这3个参数,就可以得到信任的向量化表示。与主观逻辑建模相比,矢量信任模型更适合于MANET环境,但其对MANET可用性考虑不足。

3 可用性信任模型(ABTEM)

3.1 MANET可用性分析

在无线、无中心、动态的网络环境下,MANET应对传统无线攻击的同时还要面对许多新的攻击类型。目前,针对MANET的攻击可以按照对安全性破坏的侧重点不同分为以下3类:针对保密性的攻击、针对完整性的攻击和针对可用性的攻击。现有的MANET安全机制研究大都关注网络安全的保密性和完整性,如分布式的密钥管理机制等。但是,对MANET最容易实现同时又是破坏最大的攻击均属于针对可用性的攻击,例如,在黑洞攻击中,攻击者既不需要设计任何复杂的协议,也不需要增加任何强大的计算能力,只需要完全或者有选择地不转发数据分组就可以实现对网络路由协议的破坏,造成分组丢失率大幅增加,导致周围节点无法通信。作为一种适用于特殊和临时任务的网络,MANET的可用性极为重要。

对于MANET来说,可用性的第一要素就是协作,只有网络中节点的共同协作才能保证网络的连通以实现MANET的可用性。其次,可用性还必须建立在节点的诚实性上,在保证参与网络节点的诚实性并孤立恶意节点的基础上才能抵御各种攻击,保证MANET的正常运行。最后,能力也是可用性保障的一大要素,MANET中各种节点总是存在差异性,实行能者多劳,不仅可以提高网络的效率,还可以减少对弱势节点的资源消耗,提高网络的整体可用性。

3.2 可用性信任模型的建立

基于上述对 MANET可用性的分析,本文将

M?ANET可用性的3大要素:协作、诚实、能力,归纳为安全与能力,并建立了基于可用性的信任度量模型(ABTEM, availability based trust evaluation model)。

3.2.1 安全信任 TS(τ)建立和计算

定义1安全信任。MANET中的安全信任是节点i指对另一节点j能及时响应请求,及时正确应答,及时传送与转发数据分组的信任。

用 TiSj来表示节点i指对另一节点 j安全信任,即

其中, R0=[0,1],τ是连续时间的间隔,即τ=Δt。

安全信任评估的主要目标是提供用以判定节点是否可信的可靠信息,鼓励节点的协作行为,排斥不良节点,获取机制所保护的合作服务,包括节点一直遵守网络行为的合法行为;网络中恶意行为和网络中预测评估恶意行为等方面的内容。节点的网络安全行为信任是指及时响应请求、及时正确应答、及时传送与转发数据分组。在对节点进行考察后,根据人类行为学,这时往往还会有对目标节点的初步判断,因此本文认为对一个节点的安全信任应包含3个方面的内容:安全行为信任、负面信任和经验评估。

定义 2安全行为信任。安全行为信任是指某节点对目标节点一直遵守网络行为的信任。

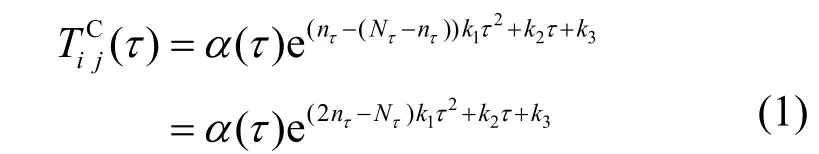

用 TiCj来表示安全行为信任,即

由于网络中所有数据都是以数据分组的形式转发,因此判定某节点的信任可通过此节点的数据分组的正确传送、转发和及时响应来度量,TiCj可以采用以下公式:

其中,α(τ)为系数,nτ为一定时间τ内正确转发数据分组的数量,Nτ为τ时间内总转发的数据分组。α(τ )定义为

其中,α表示根据经验确定的常数。

定义 3 负面信任。负面信任是由于网络中恶意节点的恶意行为而导致产生的负面评判。

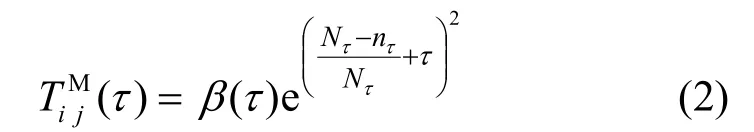

用 TiMj来表示负面信任,即

由于 TiMj是确定网络中负面的信任值计算公式,同样由于网络中所有数据都是以数据分组的形式转发,因此判定某节点的信任可通过此节点的数据分组的不能正确传送、不能正确转发和不及时响应来度量, TiMj的计算公式如下:

其中, TiCj(τ)和 TiMj(τ)是根据网络中的实际数据分组的转发次数来度量的,而在实际网络和社会生活中,还有根据人的经验和能力而得到的推测和预测值,因此应考虑的另外一个方面是对行为的评估。

定义 4经验信任。经验信任是指对网络中的某信任节点的经验和经历而产生的信任。

用 TiIj来表示经验信任,即

由于经验信任是根据安全行为信任和负面信任而产生的信任,且根据两者的变化而变化,而 TiIj由 TiCj(τ)和 TiMj(τ)得到,建立 TiIj的关系式如下:

则安全信任 TiSj可以形式化为

依据上述分析,本文提出如下的安全信任TiSj(τ)预测评估的公式:

3.2.2 能力信任 TiAj建立和计算

定义5能力信任。能力信任主要是指某节点具有参与网络协作的多大程度能力而产生的信任。

能力信任可以分为网络协作(转发数据分组)、节点单机效率两类能力。用 TiAj来表示能力信任,即

定义6网络协作信任。MANET的活动时间内某节点对另外一节点参与数据分组转发的协作能力而产生的信任。

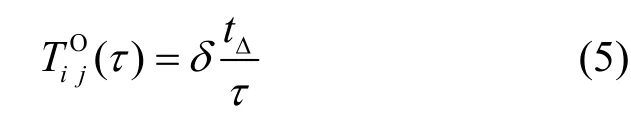

用 TiOj来表示网络协作信任,即

网络协作部分的信任以参与时间为量化指标,采用如下的计算式:

其中,δ是系数,τ是网络的运行时间间隔,tΔ是在τ时间内节点参与网络协作的时间。

定义 7单机能力信任。单机能力信任是指某节点对另外一节点单机效率信任值。

用 TiEj来表示单机能力信任,

转发数据分组的能力是一个节点单机能力的重要指标,所以 TiEj采用如下的计算式:

其中,φ是系数,ntΔ是指单位时间内节点转发数据分组的数量; NM是指节点所能转发数据分组数量的理论最大值。则网络协作信任 TiOj可以形式化为

则由式(5)和式(6)可得到对节点的能力信任组合公式:

其中,1v和2v满足:

3.3 ABTEM

3.3.1 模型假设

① 节点i对节点j的信任值jiT 是时间间隔τ的连续函数;

② 节点i对节点 j的信任值jiT 是安全信任和能力信任的线性组合函数;

③ 节点i对节点 j的信任值jiT 的变化率是影响下一个时间间隔的重要影响因子。

3.3.2 信任模型综合计算

2) 根据模型分析②,节点i对节点j的信任值计算公式为

其中, TiSj(τ)是安全信任预测评估值, TiAj能力信任评估值,ε是系数。

3) 根据模型分析③,设其信任值的变化率为

则信任值的预测、评估迭代公式为

这样就建立了节点i对节点j信任值的计算。

4 模型应用及其分析

4.1 应用架构

信任模型的应用架构如图1所示。在通过提取可用性信任值,可以为MANET 的信任管理提供有效的定量支持,并可在此基础上进一步提供访问控制和可用性安全路由等高层安全服务。

图1 信任模型应用架构

为了更好地说明模型的实际效果,本文将ABTEM 应用于 DSR路由协议[13],提出 ATDSR(availability trust DSR)通过对节点的信任评估来指导节点的路由选择。

4.2 DSR路由协议

动态源路由(DSR, dynamic source routing)协议是基于源路由方式的按需路由协议,是目前MANET较为常用的路由协议之一。DSR协议有2个主要的机制协同运行以发现和维护网络中的源节点路由。路由发现机制:若一个节点S希望向节点D发送一个数据分组,则它需要获得一条通向D的路由,此时需要使用路由发现。路由发现只存在于S试图发送数据分组但还未曾获得通向D的路由。路由维护机制:若一个节点S可以通过源路由到达D,但如果路由中的一个连接无法工作使网络拓扑结构发生变化导致S通向D的路由失效时,需要使用路由维护。当路由维护发现一个源节点丢失,S可以尝试使用其他通向D的路由,或者它可以再次触发路由发现以便为其后的数据分组找到新的通向D的路由。

在 DSR中,路由发现和路由维护的工作都是“按需”的。特别地,DSR不需要网络中的任何一层中存在任何类型的周期性数据分组。例如,DSR不需要使用任何周期性的路由广播、路由状态监控或者邻居数据分组探测,而且不依赖网络底层其他协议提供的功能。当所有节点相对其他节点来讲,都近似静止并且当前所需要的路由都已经发现时,这种完全的按需行为和无周期数据存在使得由DSR产生的冗余数据分组的规模降为零。随着节点开始移动或者通信模式的改变,DSR产生的冗余数据分组规模也仅限于追踪当前使用的路由。网络拓扑结构的变化对当前正在使用的路由没有任何影响故可忽略,这种变化也不需要路由协议做出反应。

4.3 信任计算

根据式(4)得到安全信任值的计算,根据式(7)可计算每个节点的能力信任值,由式(10)可知,每个节点都可以计算出其他节点的综合信任度。

在式(3)中,由于存在微分方程,因此必须将其离散化,其离散后的公式为

在模型的实际使用过程中,其对一个节点的信任预测值不可避免地会遇到误差,为了保证模型和算法的可用性,用EΔ表示信任值的偏移,即定义为

其中,Tij(τ+1)表示信任预测值, TR表示真实值。定义可接受的门限制误差值为ε≥0,则若ΔE≤ε,表示算法和模型可以接受,反之只要调整模型的相关参数。

4.4 路由选择

在源节点对其他节点的综合信任度计算的基础上,将模型应用到DSR路由协议的路由发现环节,源节点发起路由请求并获得相应到达目的节点的路径后,叠加该路径上所有节点的综合信任度,记为T,然后定义路径信任度,n为该路径上节点的数量。源节点选择 TR最高的路径用来发送数据。

4.5 可用性保障

上述路由协议建立在对节点的安全信任与能力信任基础之上,通过信任值的激励作用,鼓励协作的、诚实的、有能力的节点共同维护网络的可用性,同时孤立恶意节点,使之无法参与进入网络,无法对可用性造成破坏。

5 仿真实验

5.1 实验方法

本文在 NS2网络模拟器[14]上对方案进行了初步实现。实验中使用NS2模拟无线MANET中的黑洞攻击及其解决方案,在这个模拟环境下,每一个无线设备节点都被抽象成为一个具有独立行为的实例对象,节点之间使用给定的网络协议进行通信。当一个节点按照标准的网络协议与其他节点通信时,它就是一个正常的网络节点,而当某个节点被赋予了特定的行为规则的时候,它可能会对整个网络环境造成某些不利的影响,例如恶意行为或攻击等。在NS2平台上模拟MANET黑洞攻击就是首先建立一系列使用ad hoc协议互相通信的正常无线节点,而当黑洞节点进入的时候,黑洞节点会利用标准无线路由协议中默认的彼此信任关系,来对周围的节点实施路由欺骗,并丢弃所有经过自己的网络数据分组,从而形成无线网络上的一个数据黑洞。利用NS2平台所提供的过程追踪文件,可以记录整个模拟过程中每一个节点上的所有网络活动,通过这些信息,可以分析出网络在不同情况下的各方面状态,从而为实验分析提供了充分的数据。NS2提供了随机移动模型,它可以生成模拟真实环境下的移动节点的场景。首先使用这一模型来定义仿真的环境信息,这里指定一个长宽各670m的矩形区域,在上面随机放置50个节点,在一段时间过后,节点会陆续以不超过20m/s的速度向随机的方向移动,以模仿真实应用中的人或交通工具的移动。在这 50个节点之中,有若干个黑洞节点,实验中会根据无线网络当中的黑洞节点数目不同时的网络状况来评估黑洞攻击对整个网络可用性所产生的破坏程度,其中一些使用到的对网络可用性的评价指标包括网络数据分组的成功接收率及无线分组交换中从源节点到达目的节点的平均跳数等。最后,向标准的 DSR协议中加入了本文提出的信任机制之后,再重新评估有黑洞攻击情况下的网络可用性,与先前没有加入信任机制的情况进行比较,从而评估出所加入的信任机制的有效性。

5.2 实验结果及分析

分组丢失率的实验结果如图 2所示,可以看出,纯DSR协议在网络节点增加的情况,分组丢失率上升非常快,在无恶意节点的情况,分组丢失率仅仅9%左右,但当网络中存在5个恶意节点时,分组丢失率就达到了 57%。而在相同情况下,包含了信任机制的DSR表现较为良好,分组丢失率从无恶意节点的情况的9%变为存在5个恶意节点情况的 17%。这说明了基于 ABTEM的信任机制在路由层能够成功地根据其恶意行为发现网络中的恶意节点,并且进一步孤立这些恶意节点,从而避免网络继续收到恶意节点的侵害,保证了网络的可用性。

图2 ATDSR与DSR分组丢失率对比

平均跳数的实验结果如图3所示。无线网络中的跳数是指数据分组从源节点发出,直到目的节点时,所经过的节点数目。把无线网络中的跳数取平均,可以用来评价网络的规模和使用效率。从MANET黑洞实验的结果可以看出,在没有加入信任机制的时候,随着黑洞节点的增加,平均跳数波动很大,此时恶意节点的存在对网络的性能影响较大,而与之对应地加入了信任机制之后,可以看出在增加黑洞节点时,网络性能不会产生大的波动,这说明了信任机制的引入在很大程度上稳定了整个网络的路由性能。

图3 ATDSR与DSR平均跳数的对比

6 结束语

本文针对MANET当前安全机制研究侧重于机密性和完整性而忽略可用性的问题,提出基于可用性的信任度量模型 ABTEM,在此基础上可构建多种针对可用性的安全服务。实验结果显示,将ABTEM 应用于 DSR路由协议时,可以显著提高MANET系统的可用性。

[1] DJENOURI D, KHELLADI L, BADACHE A N. A survey of security issues in mobile ad hoc and sensor networks[J]. IEEE Communications Surveys & Tutorials, 2005, 7(4)∶2-28.

[2] ZHOU L D, ZYGMUNT J H. Securing ad hoc networks[J]. IEEE Network, 1999, 13(6)∶24-30.

[3] CAPKUN S, BUTTYAN L, HUBAUX J P. Self-organized public-key management for mobile ad hoc networks[J]. IEEE Transactions on Mobile Computing, 2003, 2(1)∶52-64.

[4] YI S, KRAVETS R. MOCA∶ mobile certificate authority for wireless ad hoc networks[A]. The 2nd Annual PKI Research Workshop (PKI 03)[C]. USA, 2003.65-79.

[5] PIRZADA A A, MCDONALD C. Establishing trust in pure ad hoc networks[A]. Proceedings of the 27th Australasian Conference on Computer Science[C]. Australia, 2004.47-54.

[6] ESCHENAUER L, GLIGOR V D, BARAS J. On trust establishment in mobile ad-hoc networks[J]. Security Protocols, 2004, 2845∶47-62.

[7] AZZEDIN F, MAHESWARAN M. Evolving and managing trust in grid computing systems[A]. IEEE Ccec 2002∶ Canadian Conference on Electrcial and Computer Engineering, Vols 1-3, Conference Proceedings[C]. Canadian, 2002.1424-1429.

[8] ABDUL-RAHMAN A, HAILES S. A distributed trust model[A]. Proc of the 1997 New Security Paradigms Workshop[C]. New York, 1998.48-60.

[9] BETH T, BORCHERDING M, KLEIN B. Valuation of trust in open network[A]. Proc of the European Symp on Research in Security[C].Berlin, 1994.3-18.

[10] JØSANG A. A subjective metric of authentication[A]. Computer Security-Esorics 98[C]. 1998. 329-344.

[11] JØSANG A, ISMAIL R, BOYD C. A survey of trust and reputation systems for online service provision[J]. Decision Support Systems,2007, 43(2)∶618-644.

[12] RAY I, CHAKRABORTY S. A vector model of trust for developing trustworthy systems[A]. Computer Security Esorics 2004[C].2004.260-275.

[13] DSR[EB/OL]. htttp∶//www.ietf.org.

[14] ns [EB/OL]. http∶//www.isi.edu/nsnam/ns.