基于身份的无线传感器网络定位认证方案

黄晓,程宏兵,杨庚

(1.南京邮电大学 计算机学院,江苏 南京 210003;2. 江苏广播电视大学 信息工程学院,江苏 南京 210036;3. 中国移动通信集团江苏有限公司,江苏 南京210003)

1 引言

集成了传感器技术、微机电系统(MEMS)技术、无线通信技术和分布式信息处理技术的无线传感器网络[1](WSN, wireless sensor networks)是当前信息技术的前沿之一,受到了广泛的关注。WSN作为一种相对廉价、方便的信息采集方法具有其自身很大的优势,尤其是在敌对和恶劣的网络应用环境下,传统的信息采集方法代价高昂甚至无法使用。目前,WSN已经在很多方面得到了应用,如环境监测、森林防火、灾难急救、候鸟迁徙跟踪等。在很多无线传感器网络应用中,网络的有效应用往往依赖事先对节点的准确定位,没有节点位置信息的监测信息往往毫无意义。当节点监测到事件发生时,关心的一个重要问题就是该事件发生的位置,如森林火灾监测、燃气管道泄漏监测以及灾后营救等。为了有效解决上述问题,首先需要知道的就是如何准确获悉该报告该事件节点的位置信息,然后再获取相关事件的信息。位置信息除了用来报告事件发生的地点外,还可用于目标跟踪、目标轨迹预测、协助路由以及网络拓扑管理等应用。

在敌对环境下,由于可能受到各种形式的网络攻击,WSN网络定位方法面临很大的安全问题。为了构造一个安全的 WSN定位方案,除了解决网外相关安全威胁问题,如无线电电磁干扰、外界对网络路由机制进行的攻击以及侵入节点的破坏以外;还必须设计一些安全的协议来处理节点间的数据发送、身份认证和数据完整性等问题。其中,寻找一种适合WSN定位安全的协议是目前研究的热点,包括适合 WSN的定位的节点身份认证、传输数据认证以及抗密钥破解等具体方案。

为了解决无线传感器网络定位系统的安全问题,研究界出现了一些相关的研究成果,比较有代表性的如下。

1) 针对锚节点安全的基于节点行为异常检测的技术。文献[2]中提出了一系列检测恶意锚节点的方法,文献[3]对文献[2]中的检测方法进行了改进,加入了一种持续的度量机制和基于节点信任度的声望机制。此类检测技术的有效性在很大程度上依赖于锚节点的统计特性,考虑到对所有锚节点进行长时间的统计是一项不可能完成的任务以及人为检测标准随意性的特点,该类检测技术在无线传感器网络中的应用具有很大的局限性。

2) 健壮的位置计算方法。基于最小平方数据融合技术,文献[4]讨论了一种自适应的最小平方和最小中值平方位置预测方法;文献[5]提出了一种最小平方根方法,该方法也是通过数据融合技术获取改进的位置预测值,同时提出了一种基于选举的位置估算技术。2种方法是基于所使用算法自身的健壮性来作为方法有效性的基础。相关研究成果表明使用最小平方数据融合技术进行预测时,即使50%输入数值出错时,该方法也能提供正确的结果。但是算法本身的复杂性在资源受限的传感器网络中是需要解决的关键问题。

3) 位置确认的方法。文献[6]的方法主要针对定位后的节点位置进行确认,使用位置异常检查算法基于节点部署知识和基于群组的部署模型对计算值和观测值进行比较;文献[7]提出了一种区域认证算法,该方法是基于某功能节点能够检测另外一些节点是否处于某一特定区域内,并能够根据节点的信号频率和强度判断节点的位置与其自身宣称的位置是否符合。针对位置确认的方法只是针对定位系统中的一部分,应用范围有限并且针对定位系统的整体安全作用有限。因此,其在网络定位系统中的作用也是有限的。

4) 加密方法实现认证和数据完整性。在无线传感器网络定位系统中,大多数的攻击是由敌对节点篡改合法数据报或发送非法的数据报发起的。解决这类安全问题的最好方法就是对相关的敏感数据进行加密或使用数据认证方法保持数据的完整性,相关的研究成果有:文献[8~10]提出的安全方案中,均是把加密方法运用在对锚节点的安全保护方面,防止敌对节点和俘获节点利用信号发射强度和发射频率对锚节点发起攻击;在文献[11]中,研究了在距离预测中加密技术的认证方法,该认证方法被运用在文献[2]中以帮助检测敌对的锚节点。

上述研究成果所提出的方案在定位系统的实际应用中具有很大的局限性,1)~3)的方法只是针对定位系统的某一局部方面的安全进行考虑的,因此对整个定位系统的安全问题解决作用有限。4)中的加密和认证方法从理论上可以运用到定位系统的各个认证方面,如位置认证、节点身份认证以及数据报认证等。

本文第2节对WSNS的定位方法和所受的安全威胁进行概述;第3节给出基于身份的无线传感器网络节点定位认证方案;第4节对提出的方案进行效率和安全分析;第5节是结束语。

2 WSN定位系统及安全问题

2.1 WSN定位系统

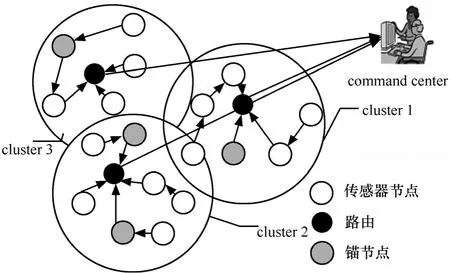

本文考虑如图1所示的WSN定位系统模型,不失一般性,设网络由部署在监测区域的已分簇节点集合和外部命令中心组成,节点集合可以按照不同的规则进行分簇,如节点能力、位置或通信距离等。每个簇由称为网关节点的簇头节点进行控制,网关节点可以对簇内节点进行信息广播,同时网络中所有节点的物理位置都相对静止且通信距离都是可知的,网关节点可以直接或间接的到达其簇内所有节点。

图1 WSN定位系统

在网络定位系统[12]中,节点分为2种类型:普通节点和锚节点,普通节点是不具备自身相关位置信息的节点,往往是网络系统中的定位对象;锚节点是拥有或能识别自身位置信息的标志节点,锚节点的位置信息一般是由命令中心预先设置或靠外部方法如GPS进行定位的,网络系统中若干锚节点是构成网络定位系统的基础,定位过程是依靠已知的锚节点的相关信息来计算被定位对象的位置信息。WSN定位系统一般由 3个相对独立的部分组成:距离(角度)预测系统、位置计算系统和定位算法系统。其中,距离(角度)预测系统需要测量相邻节点间的绝对距离或方位,并利用节点间的实际距离来计算未知节点的位置;目前典型的距离(角度)预测系统包括如下。

1) TOA(time of arrival ):该技术通过测量信号传播时间来测量距离。使用 TOA技术最基本的定位系统是GPS。GPS系统需要昂贵、高能耗的电子设备来精确同步卫星时钟。

2) TDOA(time difference on arrival):无线传感器网络在利用 TDOA技术测量节点间距时与蜂窝无线网络的移动台定位和机器人导航定位不同。一般是在节点上安装超声波收发器和RF收发器。测距时,在发射端2种收发器同时发射信号,利用声波与电磁波在空气中传播速度的巨大差异在接收端通过记录2种不同信号(常使用RF和超声波信号)到达时间差异,基于己知信号传播速度,直接把时间转化为距离。

3) AOA(angle of arrival):这是一种估算邻居节点发送信号方向的技术,可通过天线阵列或多个接收器结合来实现,除定位外,还能提供节点的方向信息。同样,AOA技术也受外界环境影响,如噪声、NLOS问题等都会对测量结果产生不同影响。同时,AOA需要额外硬件,在硬件尺寸和功耗上可能无法用于传感器节点。

位置计算系统在定位系统的功能是:依据已经获得的相关信息(如锚节点和系统的初始信息)来计算被定位节点的相关位置信息(如距离和角度),目前在位置计算系统中的典型成熟技术包括三边定位技术、多边定位技术和三角测距技术等。

定位算法是WSN定位系统中的主要部分,它主要通过已知的相关参数来计算或估测网络中的多数或所有节点的相关位置信息。在WSN定位系统中,由于节点部署特点的关系,定位算法往往具有分布式和多跳的特点,目前典型的定位算法有APS[12]和 DPE[13]。

2.2 安全威胁

在无线传感器网络的实际应用中, 安全的定位系统对无线传感器网络的高效应用具有举足轻重的作用。但部署在敌对环境中的网络面临诸多的安全问题,如网络中的敌对以及俘获节点通过各种途径改变网络系统参数或节点的相关参数,从而使得定位系统发生错误甚至失灵。敌对节点针对网络定位系统3个组成部分的攻击可以归纳如下。

1) 攻击距离(角度)预测系统:无线传感器网络节点之间的距离预测往往是基于节点的信号强度、信号到达时间或者信号的跳数关系。正常情况下,节点之间的距离与感知的信号强度成反比,与信号到达时间和信号跳数成正比。但在具有网络攻击的环境中,节点之间的正常位置数据关系就有可能产生错误,如攻击节点或俘获的节点可以通过增强或减弱其传输信号的强度或攻击节点或俘获的节点故意延迟数据包的发送使节点之间在判断距离时发生误差。另外,攻击节点或俘获的节点可以通过广播错误的路由跳数信息而使节点之间距离预测产生错误。目前的距离(角度)预测系统如TOA和TDOA都受到此类安全威胁的攻击。

2) 攻击位置计算系统:在网络定位系统中。计算某一节点的位置至少需要3个距离预测值和3个已知的位置信息。因此,针对位置计算系统的攻击可以分为针对距离预测值的间接网络攻击和针对位置信息的直接网络攻击。即使距离预测值是准确的情况下,网络攻击者也可以通过广播错误的位置信息对位置计算系统进行攻击,如网络攻击者或俘获节点可以发送错误的位置数据报信息使得位置计算系统产生错误的位置信息;另外,网络攻击者或俘获节点也可以通过发送特别的干扰信息给位置计算系统使之认为该干扰信息为有效的位置信息,从而达到攻击位置计算系统的目的。

在网络被攻击的应用环境下,全球卫星定位系统的信号也会被阻塞。此时,锚节点只能获得错误信息甚至不能获得相关的定位信息,从而使位置计算系统完全失效。

3) 攻击定位算法:相对于针对距离(角度)预测系统和位置计算系统的攻击,针对定位算法的攻击就比较特别。然而,作为定位系统中的一个重要组成部分,定位算法有其自身的一些特殊性质,如由于无线传感器网络随机部署按跳传输数据的特征,目前针对无线传感器网络的定位算法都具有分布式和多跳的特点。因此,针对分布式系统的各种网络攻击对于无线传感器网络的定位算法都是有效的,例如,比较典型的针对传感器网络的攻击方式如女巫攻击(sybil)、重放攻击(replay)和蠕洞攻击(wormhole)等。

女巫攻击中,敌对节点以伪造多重身份的形式发送错误的信息给定位算法,定位算法以获取的错误信息对被定位节点进行定位,显然,通过此错误信息计算得到的定位结果是无意义的。敌对节点所发送的错误信息形式包括距离预测值、位置信息、跳数信息或伪造的锚节点信息等。

重放攻击中,网络中俘获节点已经存储了之前接收的相关信息,如从锚节点接收的数据报信息、从命令中心获得的系统信息等。然后,俘获节点在网络中重发该数据报信息,网络中的其他合法节点会认为该数据报是从锚节点发送过来的。此种情况下,由于距离的预测值是基于俘获节点计算的,因此,随后的位置计算受到了影响从而发生错误。

蠕洞攻击是网络中不同位置的敌对节点之间进行协作攻击网络的一种形式,在网络一端如 A端的敌对节点接收并发送相关数据报到网络中,网络中的另一端如B端的敌对节点复制该数据报信息并且也发送到网络中。此时,B端网络中的合法节点会接收该数据报信息并误以为A端的敌对节点为其邻居节点,此攻击是从影响节点之间的跳数计算来攻击传感器网络定位系统的。

3 基于身份的定位认证方案

综合第2节中安全威胁研究结果,针对无线传感器网络定位系统3个部分的攻击形式可以总结如下:1)敌对节点通过自身发起的攻击,如改变信号发射强度、延迟接收数据报的发送或者主动广播错误的系统信息或者跳数信息等;2)敌对节点攻击并俘获网络中的合法节点并使之成为新的网络敌对节点,被俘获的节点又可以采用 1)中的形式攻击传感器网络定位系统;3)敌对节点发起的比较高级的攻击形式,如伪造合法节点(普通节点和锚节点)身份的攻击、截取网络系统相关信息后进行重新发送对网络进行攻击以及敌对节点之间进行某种协作对网络进行的攻击。

在上述针对无线传感器网络定位系统 3种形式的攻击中,未经认证的节点或信息是网络攻击成功的主要原因。考虑到无线传感器网络自身的能量、处理能力以及带宽方面的局限性,本文提出了一种基于身份[14]的安全定位方案,该方案可以有效地运用于定位系统的3个主要部分的认证过程,可以有效、安全地实现无线传感器网络的定位,下面在介绍一些相关预备知识后再给出具体的安全定位方案。

3.1 预备知识

记Zq为素数阶 q的加法群,Zq={0,…, q-1},Z+为正整数,G1为循环加法群,G2为循环乘法群,G1、G2具有相同的素数阶q有如下定义[14]。

定义 1如果对所有的,都有,则映射称为一个双线性对。

定义 2对于一个双线性映射使得是一个素数的Bilinear-Diffie-Hellman(BDH)问题定义如下:给定 g ,ga,gb,gc∈ G ,计1算eˆ(g,g)abc,其中g是一个生成器,a,b,c∈Z。如果的概率超过了a , b ,c,g 随机选择的概率和A随机比特的概率,称算法A是以ε为增益来解决BDH问题的。

定义 3使用一个安全参数 k ∈ Z+作为输入的随机算法G是一个BDH参数生成器,如果它的时间为k的多项式,并且输出组G1, G2的描述以及使得某些素数 q满足的一个双线性函数将算法的输出表示为

定义4如果不存在可能的多项式算法A能够以不可忽略的优势来解决BDH,就说G满足BDH假设。

定义 5k合谋攻击算法:给定k个不同的计算

定义6k合谋攻击算法假设:给定k个不同的不存在概率多项式时间算法能够在多项式时间内以不可忽略的概率计算出

定义7扩展的k元双线性Diffie-Hellman逆问题:给定k元计算

定义8扩展的k元双线性Diffie-Hellman逆假设:给定k元 ( g,gt, gt2,… ,gtk-1)∈ (G*)k,在求解

1椭圆曲线上离散对数问题困难性假设下,不存在概率多项式时间算法能够在多项式时间内以不可忽略的概率计算出 e (g,g)1t∈G2*。

3.2 认证方案

如图1所示的定位系统模型中,系统初始化后,每个节点都有唯一的 ID身份号,命令中心是资源丰富的服务器,由于在命令中心和网关节点之间通常都会有大量的信息流从而使得这两者之间的信道变得很拥挤。通常情况下,命令中心与传感器网络的部署区域之间的距离相当远,而只能依靠较慢的卫星链接进行通信,由于长距离通信时很大的通信量会导致安全隐患且使丢包率增大。基于上述考虑,在本文安全认证方案中将会尽量减少命令中心在方案中的角色,网络中的网关节点具有中等的能量,可以有效处理和转发数据到命令中心并完成密钥管理系统相关功能。

如前所述,针对无线传感器网络定位系统3个组成部分的网络攻击中,未经认证的节点或信息是网络攻击成功的主要原因,因此,在定位系统工作过程中实施有效的认证过程是解决定位系统安全问题的根本方法。下面是针对定位系统3个组成部分都可以进行运用的认证方案。

定位系统工作时,对于任意需要进行通信的节点对,可以利用所提出的认证方案进行节点对之间的合法性验证,如命令中心和合法节点(普通节点或锚节点)之间、命令中心和敌对节点(或俘获节点)之间、敌对节点(或俘获节点)和合法节点(普通节点或锚节点)之间、锚节点之间以及普通节点和锚节点之间认证。方案描述中,使用节点A和节点B表示需要认证的节点对。定位认证的具体方案如下。

步骤1计算并生成参数

给定安全参数 k ∈ Z+,执行如下操作。

1) 根据输入k执行G生成一个素数q,2个按q排序的组 G1, G2及一个可接纳的双线性映射随机选择一个α∈G1。

2) 随机选择一个 s ∈Zq*,设β=αs。

主密钥s应该存储在能够分发参数给所有节点的控制中心。

a) 系统密钥建立:控制中心随机选择秘密参数x∈ Z*作为控制中心主密钥的一部分,同时选择一

b) 提取节点私钥:控制中心选择群 G1产生的秘密参数 g1以及存储节点 i的身份号 I Di来计算产 生 节 点 i的私 钥 x+xi+ f(IDi)λi, 其中,公钥是x是计算节点i私钥的一个随机数,

i它是秘密保存在控制中心的。

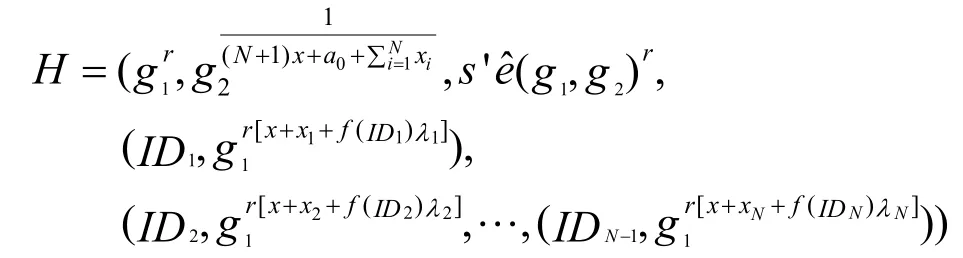

步骤2认证消息加密、广播

传感器网络控制中心获取群1G产生的参数1g,选择随机密钥2'Gs∈ ,同时选择随机数计算传感数据的报头H,结果如下:其中,是网络中被控制中心已经认证过的节点身份号。

网络中,当一个节点A发送消息给另一节点B的时候,该节点首先使用加密算法Encrpt() 对该消息进行加密,然后控制中心使用格式 ( H ,Encrypt ())对该加密后的信息向其他节点进行广播,详细过程如下。

对于输入的消息 m ∈ {0 ,1}*,计算节点 A的私钥以及节点B的身份号IDB,选择随机数,计算和, 输 出 加 密 后 的 密 文 c ∶ = E ncrypt(m),最后控制中心向其他节点以格式 (H ,Encrypt ())广播密文c。

步骤3 解密与认证

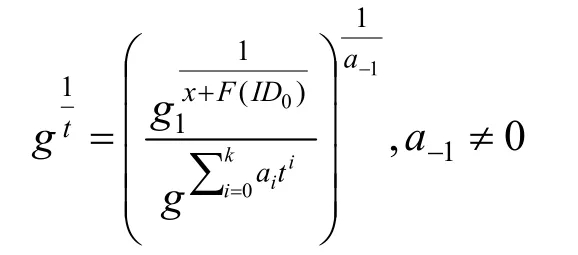

当目的节点 B接收到了格式为 ( H ,Encrypt ())的广播包后,首先,节点B计算 s',方法如下:

计算完毕,节点B使用解密函数Decrypt() 对接收的数据包 ( H ,Encrypt ())进行解密, 详细解密过程如下。

对于接收的数据包 ( H ,Encrypt ()),发送节点A的身份号IDA,节点B的私钥。计算得到的s'以及计算利用上述参数计算得到解密后的消息 m ∶ = D ecrypt(s',C)=Decrypt(s',E crypt(H ,m) ) ,如果解密的消息与加密消息相同,通过认证;否则,该信息没有通过认证,属于非法消息,拒绝之,则相应的被认证节点为敌对或非法节点,在定位时不能使用其相关信息。

以上是基于身份定位认证方案的完整过程。

4 方案分析与比较

本节对提出的安全节点定位认证方案的存储安全性、有效性以及实现复杂性等进行讨论和证明,同时与其他相关方案进行比较,得出本文方案的优点与不足。本节对于只解决无线传感器网络定位系统某一局部安全问题的方案不予讨论,而主要讨论针对定位系统整体安全的相关方案。

4.1 安全性分析

由方案相关定义可知,所提出的节点定位认证方案的安全性基于逆 Weil对假设、k合谋攻击算法假设和扩展的k元双线性Diffie-Hellman逆假设。现在,对所提出方案进行安全性证明,得出所提出的方案对于k敌对节点合谋攻击和攻击节点利用俘获后的节点发起的节点定位攻击都是可以进行有效抵御的结论。

首先证明该认证方案对任意多的非授权传感器节点的合谋攻击定位方案是安全的,有下述定理。

定理1在逆Weil对问题假设下,任意的非授权节点(攻击节点以及被俘节点)如果合谋攻击定位方案,从广播信息和公开参数中得不到一次性会话密钥 s'。

证明为了计算一次性会话密钥 s',网络中攻击定位系统的合谋节点与被俘节点集合必须先计算eˆ(g,g)r,但是从广播信息和公开参数中,合谋12节点集合仅仅知道 g1r,在逆Weil对问题假设下得不到有关 g2的任何信息。因此,非授权的用户仅仅靠合谋是不可能计算出 eˆ (g1,g2)r,更不可能计算出一次性会话密钥 s'。定理得证。

定理2在k Bilinear Diffie-Hellman逆假设下,不存在 k - C AA算法,使得最多k个授权传感器节点能够以不可忽略的概率ε成功合谋通过计算得出解密密钥。

证明假设存在 k合谋攻击算法以及其中,g是由群G1生成的。已知是传感器节点i的私钥,一般情况下,传感器节点的私钥都是秘密地保存在存储单元中而不会泄露给其他节点。现在,证明最坏的一种情况,即网络中k个的合法节点被俘获而变成新的攻击定位系统节点的情况。在这种情况下,k个节点的私钥都泄露了且它们会对网络定位系统发起合谋攻击,根据泄露的k个互不相同的节点私钥可以通过计算得出,其中可以得到如下等式:

1下方式计算gt:

4.2 存储需求

由传感器网络的特性可知,节点在通信过程中的理想存储情况是仅存储所有相邻节点的密钥或相关参数信息。在提出的节点定位系统认证方案中,被认证节点的存储开销是ECC中的系统参数π以及节点的私钥。与理想情况相比较,所提出的方案多存了一个相对较小的认证广播消息 ( H ,Encrypt ())。另外,方案一旦广播完成以后,相关参数可以删除。假如网络允许是动态的,即有新的节点加入网络或失效节点退出网络,所有相关参数只需向新节点或失效节点的所有邻居节点进行广播。因此,提出的方案在存储需求方面是较优的。

4.3 复杂性分析与比较

本文所提出的身份定位认证方案是基于椭圆曲线加密(ECC)技术的,相关研究结果显示椭圆曲线加密技术复杂性和安全性方面具有一定的优势,可以看出本文提出的方案在实现时需要做4个散列运算,一个异或操作和一个映射计算。另外,相关节点的密钥及系统参数的建立过程只需要在网络部署阶段由命令中心执行一次即可。目前,对于公共密钥体系运用于传感器网络的最大不足在于其计算复杂性和通信开销方面。在已有的传感器网络研究中,出现了一些基于公共密码体系研究成果,如 Gura等在文献[15]中得出在基于 Crossbow motes平台中,使用 160bit密钥的 ECC算法在Atmega 1 288MHz处理器中的处理时间是1.62s。尽管与对称密码技术相比,公共密码体系 PKC显得比较复杂,但其在传感器网络中的安全性和易操作性是很大的优势。另外,文献[16]中的结果显示了ECC在传感器网络中的可用性。

文献[17,18]中的研究得出如下结论:传统的RSA算法使用1 024bit密钥(RSA-1024),对称加密技术使用 80bit密钥与基于椭圆曲线的加密技术ECC使用160bit密钥(ECC-160)所提供的安全水准是相同的,因此,在相同的安全水准下,本文的方案在密钥的存储方面具有一定的优势。对称密钥系统在无线传感器网络中得到了广泛的研究,使用对称密钥系统时,传感器网络在部署之前必须进行密钥的预分配操作,分配完毕,密钥被秘密地存放在节点的存储单元中。密钥的预分配可以使用2种极端情况实现:一种方式是让每个节点存储一个与所有节点共享的全局主密钥,另外一种方式是让每个节点存储与其他N-1个节点共享的N-1个密钥,显然,这2种方式都是不合适的。目前,出现了一些改进的密钥预分配方案,如随机密钥预分配方案[19]和基于q-随机密钥预分配方案[20]等。当在传感器网络中使用所提出的方案时既不需要密钥的预分配也不需要密钥的查找,因此,所提出定位认证方案在实现和存储方面优于对称认证方案。

5 结束语

在敌对的无线传感器网络应用中,安全的定位系统对无线传感器网络的高效应用具有重要的作用。由于无线传感器网络自身的能量、处理能力以及带宽方面的局限性使得资源消耗高的加密、检测和位置认证技术在网络定位中难以获得有效应用。

目前,无线传感器网络的定位技术在安全方面存在很多的不足,受到诸多的安全威胁。本文在介绍无线传感器网络定位系统并剖析其各组成部分所面临的安全威胁的基础上,提出了一种基于身份的定位认证方案,该认证方案能够有效阻止针对定位系统的各种形式攻击。对相关方案的效率分析和安全性证明表明所提出的方案在网络资源消耗和安全方面具有较好的性能。

[1] AKYILDIZ F, SU W, SANKARASUBRAMANIAM Y, et al. Wireless sensor networks∶ a survey[J]. Computer Networks, 2002, 38(4)∶ 393-422.[2] LIU D, NING P, DU W. Detecting malicious beacon nodes for secure location discovery in wireless sensor networks[A]. The 25thICDCS[C].2005.609-619.

[3] SRINIVASAN A, TEITELBAUM J, WU J. DRBTS∶ distributed reputation-based beacon trust system[A]. The 2nd IEEE DASC[C]. 2008.277-283.

[4] LI Z, et al. Robust statistical methods foe securing wireless localization in sensor networks[A]. ISPN’05, the 4th Int’l Symp Info Processing in Sensor Networks[C]. 2005.12.

[5] LIU D, NING P, DU W. Attack-resistant location estimation in sensor networks[A]. ISPN’05, the 4th Int’l Symp Info Processing in Sensor Networks[C]. 2005.13.

[6] DU W, FANG L, NING P. Lad∶ localization anomaly detection for wireless sensor networks[A]. The 19th IPDPS[C]. 2005.41.

[7] SASTRY N, SHANKAR U, WAGNER D. Secure verification of location claims[A]. The WiSe’03[C]. 2003.1-10.

[8] RITESH M, GAO J, DAS S R. Detecting wormhole attacks in wireless networks using connectivity information[A] Proc of the 26th Annual IEEE Conference on Computer Communications(INFOCOM‘07)[C].2007.107-115.

[9] LAZOS L, POOVENDRAN R. Hirloc∶ high-resolution robust localization for wireless sensor networks[J]. IEEE JSAC, 2006, 24(2)∶233-246.

[10] CAPKUN S, CAGALJ M, SRIVASTAVA M. Secure localization with hidden and mobile base stations[A]. Proc of the 25th IEEE Conf on Computer Communications[A]. Washington, 2008.23-29.

[11] CAPKUN S, HUBAUX J P. Secure positioning of wireless devices with application to sensor networks[A]. Proc of the 24th Annual Joint Conf of the IEEE Computer and Communications Societies[C]. New York, 2005.1917-1928.

[12] NICULESCU, D, NATH B. Ad hoc positioning system (APS)[A].Global Telecommunications Conference, GLOBECOM '01[C]. 2001.2926-2931.

[13] OLIVEIRA H A, et al. Directed position estimation∶ a recursive localization approach for wireless sensor networks[A]. The 14th International Conference Computer Communications and Networks, ICCCN 2005[C]. 2005. 557- 562.

[14] BONEH D, FRANKLIN M. Identity-based encryption from the weil pairing[J]. SIAM J of Computing, 2003, 32∶ 586-615.

[15] WOOD A D, STANKOVIC J A. Denial of service in sensor networks[J]. IEEE Computer, 2002, 35 (10)∶ 54-62.

[16] LAUTER K. The advantages of elliptic curve cryptography for wireless security[J]. IEEE Wireless Communications, 2004, 11(1)∶62-67.

[17] WANDER A S, GURA N, EBERLE H, et al. Energy analysis of public-key cryptography for wireless sensor networks[A]. Proceedings of the 3rd Int’l Conf on Pervasive Computing and Communications[C].2005.324-328.

[18] GAUBATZ G, KAPS J, SUNAR B. Public keys cryptography in sensor networks-revisited[A]. Proceedings of the 1stEuropean Workshop on Security in Ad-Hoc and Sensor Networks(ESAS)[C]. New York, 2004. 2-18.

[19] PIETRO R D, MANCINI L V, ANDMEI A. Random key assignment for secure wireless sensor networks[A]. Ad Hoc and Sensor Networks(SASN’03)[C]. 2003. 62-71.

[20] CHAN H, PERRIG A, SONG D. Random key predistribution schemes for sensor networks[A]. IEEE Symposium on Research in Security and Privacy[C]. 2003.197-213.