基于Unix网络信息安全加密机的设计

陈有为 王旭启

1西安邮电学院计算机学院 陕西 710121 2西京学院 陕西 710123

0 引言

目前,网络互联已渗入到社会的各个层面,银行、证券、铁路、交通、能源、院校等单位由于不断发展的各种业务往来,越来越多的借助于互联网或其他公用网络进行上下级之间,行业之间的网络协作。因此,如何确保网络系统的安全性和保密性,将始终成为一个不可忽视和急待解决的问题。

要解决网络互联过程中网络信息安全的问题,在指导思想上,首先应做到统一规划,全面考虑;其次,应积极采用各种先进技术,如虚拟交换网络、防火墙技术、加密技术、网络管理技术等;同时在系统的各个层面(操作系统、数据库系统、应用系统、网络系统)加以防范:最后,应加强有关网络安全保密的各项制度和规范的制定,并予以严格实行。根据这一指导思想,本文通过综合运用防火墙、加密解密及网络管理等多种网络安全方面的技术手段,设计并实现了一种基于 Unix操作系统的网络信息安全加密机,有效地解决了网络信息传输过程中的安全性和保密性问题。

1 功能设计

考虑到加密实际应用的行业及领域,该机设计不依赖于任何应用系统,相对独立于应用环境。它既是一台信息加密设备,同时还具有网络控制管理功能。在保证安全的前提下,尽可能的提高速度。

网络信息安全加密机的主要功能包括:防火墙、高速加密、报文认证及网络审计功能等。

1.1 防火墙功能

用于防止非法访问及外来攻击。防火墙可以限制外部网络指定的IP地址或主机与内部网络中指定的IP地址或主机进行通信,并可指定报文的传递方式(密文传递或明文传递)。即使非法用户窃取了网内合法用户的注册口令,由于防火墙机制的作用,它也无法进行非法访问。同时,防火墙还可以记录外部攻击的时间、来源等相关信息,以备进行审计。

1.2 网络信息高速加密功能

不仅能为进出内部网络的信息进行实时动态加密解密,并可以实现保密信息的加密存储,同时,还可为企业应用程序提供加解密的调用接口,很容易地实现高层保密数据文件的传输加密解密。

1.3 网络报文认证功能

用于检查篡改的报文,每个加密报文都带有报文验证码(MAC),解密时通过验证 MAC的一致性,即可判断报文在传输过程中是否被修改。普通报文由于过滤型防火墙无法防止冒名顶替型攻击,即非法用户冒充合法用户的主机IP地址攻击系统。而报文认证机制可防止这类攻击,因为非法用户没有合法用户的密钥,不可能发出带有正确MAC的加密报文。

1.4 网络审计功能

能有选择地对进出内部网络的用户信息、网络协议信息进行审计。为日后对系统安全性问题的调查解决提供依据,同时,对非法攻击内部网络的“黑客”具有一定的震慑作用。

2 体系结构设计

基于 Unix操作系统的网络信息安全加密机是一种融密码技术和安全访问控制技术于一身的网络安全设备。它是一种独立的计算机系统,以网桥或路由器的方式接入网中,隔离内部网络与外部网络的联系,对内部网络与外部网络间的信息访问进行安全控制和密码处理。

加密机采用两块网卡以及底层核心软件实现网络物理分段与逻辑分段的相结合,同时又是包过滤型防火墙技术和加密技术结合的产物,能够有效的实现隐蔽传输信息及认证用户身份。

2.1 硬件结构

网络信息保密机的硬件主体为高可靠性工业控制计算机,支持24×7小时工作时间,内部关键部件均为双备份。

内置两块加密卡,用于对通过加密机的网络信息进行加密和解密,其中一块加密卡为工作卡,另一块为备份卡,当工作卡发生故障时,备份卡自动接管,继续工作。除此之外,网络信息保密机内还包含两块高速以太网卡,用于隔断内、外网络,保证进出内部网络的数据必须经过保密机的处理。

内置两块高速网卡,保证加密机接入网络,进出两端都是高速以太网端口,同时由于采用高速加密技术,其报文处理速度仍高于路由器的报文处理速度,平时会处在等待接收路由器报文的状态,因此不会成为系统的瓶颈。

2.2 软件结构

网络信息安全加密机作为一种抵抗外来入侵和攻击,包括渗透性攻击,保护内部网络安全的堡垒主机。其自身的安全性可靠性至关重要,为此选择达到美国国防部《可信计算机系统安全评价标准(TCSEC)》B2级安全标准的安全操作系统Unix作为保密机的操作系统平台。并在操作系统源代码的基础上,利用软件工程和计算机安全加密理论和方法进行面向网络信息安全的设计和开发,将密码处理机制和安全访问控制机制融合于操作系统核心之中,保证了这些机制的高效性和不可旁路性。

在对加密机进行软件设计时,考虑到如果单纯采用软件加密方式,需要对业务软件进行改造,并需要根据不同的机型和系统进行不同的加密开发,开发周期长,且数据处理速度慢,可能成为系统的瓶颈。而直接采用国外的加密产品,因密码保密强度难以确认,国家有关管理部门已明令禁止使用。因此采用对称密钥密码技术,结合硬件加密卡,将其植入Unix操作系统的底层,使其既具有高速网络加密功能,又具有网络安全保护功能,能够有效抵抗外界的入侵和攻击。

3 加密机的工作原理

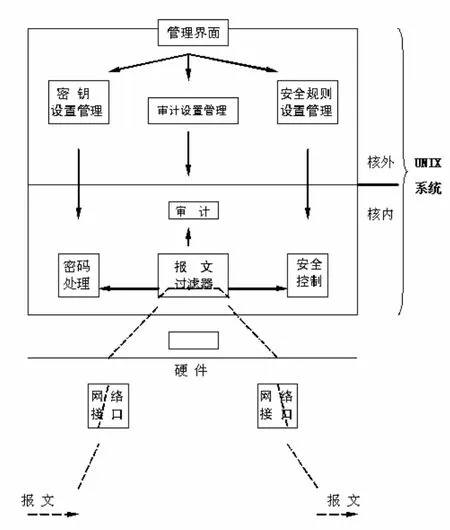

网络信息安全加密机以安全Unix操作系统为基础,主要工作程序分为系统核心程序和核外应用程序两部分。核心程序包括报文动态过滤、安全访问控制、密码处理和网络审计等四个模块;核外应用程序包括系统管理界面、安全规则设置和管理、密钥设置和管理以及审计设置和管理四个模块。

3.1 加密机的工作流程

根据图1所示,可以直观的认识到系统核心程序和核外程序的模块划分及其工作流程。

图1 网络信息安全加密机工作流程图

报文过滤器设计实现于TCP/IP网络的IP层和TCP层,它从报文的IP头和TCP头中提取报文的源和目的地址以及协议号等信息。以这些信息为参数,调用安全访问控制模块,检查是否允许某个报文流过防火墙;调用密码处理模块,判断是否需要对该报文进行加、脱密或认证操作;调用审计模块,分析是否需要对该报文进行审计处理。

系统管理界面模块为用户提供一个方便使用的操作界面,它分别调用密码设置和管理、安全规则设置和管理以及审计设置和管理三个应用程序模块,进行各种安全功能的设置和管理。

3.2 核心密码处理模块

密码处理模块是整个网络信息安全加密机的核心模块,为此选择国家密码主管部门批准认定的密码方案,并将其内置于Unix操作系统的内部,在内存中进行加密解密运算,通过加密卡协助保存加密信息。另外,再好的网络信息安全加密技术,也是要靠人来实施管理的,为此专设网络安全管理中心(CMC)来负责实施密码管理工作。

密钥管理方面,采用网络密钥、一级密钥、二级密钥(会话连接密钥)和会话密钥四级密钥管理方案、对称式密钥密码体制。网络密钥用于保护一级密钥和二级密钥,使一级密钥和二级密钥在产生、分发和设置过程中,不以明文形式暴露在加密卡以外的任何地方。一级密钥用于加密分发二级密钥,二级密钥用于加密分发会话密钥,会话密钥用于加密传送数据。系统为每个加密报文动态产生不同的会话密钥。网络密钥在系统安装时人工设置,在一个应用范围内,所有加密卡具有相同的网络密钥。

CMC与各所辖保密机间分别具有对称的一级密钥,需要通信的每对加密机之间分别具有对称的二级密钥。一级密钥在系统启动时人工装载。二级密钥在系统首次启动时从CMC下载,以后由安全管理中心分别定期或不定期更换。

网络密钥一经设定,一般不再更换。一级密钥用于加密分发二级密钥,加密信息量较少,更换周期较长。二级密钥用于加密分发会话密钥,加密信息量较多,更换周期较短。会话密钥用于加密传送数据,每个报文具有不同的会话密钥。

4 结束语

利用具有上述功能特性和工作方式的网络信息安全加密机,就可以在开放的、不设防的公用 Internet网络上或其他公用网络,为各行业或企业的信息网构造一种虚拟专用内联网(Intranet─VPN),从而有效地保证各行业或企业的信息网络系统抵抗外界的入侵和攻击,以及内部信息在网络上的安全传输。

[1]卿斯汉,刘文清,温红予.操作系统安全. 清华大学出版社.2004.

[2]王午鸣.论Unix系统安全保障技术[A].江苏省通信学会.2004.

[3]李炅,山秀明,任勇.网络安全概述[J].中国工程科学.2004.

[4]孙娟,杨雪青,于琛.网络数据安全策略研究[J].办公自动化.2006.