用于网络入侵检测的群体协同人工淋巴细胞模型

安辉耀,吴泽俊,王新安,王秀云

(1. 北京大学 信息科学技术学院,北京 100871;2. 北京大学 深圳研究生院 集成微系统科学工程与应用重点实验室,广东 深圳 518055;3. 武汉大学 国际软件学院,湖北 武汉 430079)

1 引言

随着网络信息化发展和Internet的普及,网络开放性带来的信息安全问题日益严重,黑客攻击和网络犯罪正以惊人的速度在全球蔓延。网络中千变万化的信息隐含了大量的危险(入侵、危害、病毒、恶意行为等),这些具有不确定性特点的危险信息,与复杂网络环境息息相关。变化性、动态性、不确定性给信息系统安全造成了极大的威胁。

传统的入侵检测策略试图用一种静态的、形式化的、有限的方法来描述一个多变的、无限的、未知的世界,这样就会陷入一个永无休止的防御怪圈:新危险的出现造成危害,由专家研究找到危险的形式化特征,然后发布处理策略,接着再次面对新的危险,如此反复。因此,在复杂的网络环境和多变的应用背景下,信息安全面临新的问题和需求,呼唤新的方法和思路。

网络安全问题与生物免疫系统所遇到的问题具有惊人的相似性,两者都要在不断变化的环境中维持系统的稳定性。在当前网络安全领域面临诸多困难和挑战的时期,学者们从生物免疫原理获得灵感,提出网络安全仿生方法“人工免疫学”,具有非常重要的意义。目前,人工免疫学的应用主要集中在计算机病毒和网络入侵检测。以IBM计算机病毒研究中心为代表,提出了基于免疫原理的计算机免疫系统,用于防止计算机病毒的入侵。

在将人工免疫学用于入侵检测的研究过程中,学者们提出了诸多人工免疫模型[1~5],包括反向选择模型、克隆选择模型、染色体模型、免疫网络模型等,但这些模型存在共性问题急需解决。

1) 多样性缺乏问题:用某种人工免疫模型解决特定领域问题时效果较好,但随着应用环境和安全需求的变化,模型的多样性和适应能力不够;

2) 空洞(holes)问题:多用单一模型解决单一问题,某些复杂入侵检测问题的特殊空间无法被单一模型覆盖,多种模型混合检测的研究较少;

3) 缩放(scaling)问题:在处理真正的大数据量的网络通信数据时,免疫模型产生较大的误报率和漏报率。

基于上述原因,本文借鉴生物免疫原理中的协同刺激特性,提出一种多淋巴细胞模型混合入侵检测方法,让不同类型的免疫模型协同工作。

2 相关研究

2.1 网络安全面临的问题

以网络攻击为例:拒绝服务式攻击的特点是产生海量网络数据包,同时产生大量恶意服务请求,导致网络流量的复杂性,在网络级上表现出显著的异常,包括洪水包泛滥、突发性拥塞等,如何准确和迅速地检测拒绝服务攻击,以保障网络设施的可用性,是一个极具挑战性的安全问题[6];蠕虫攻击的特点是迅速繁殖、耗尽主机资源,并主动感染其他主机资源,在主机级上体现出明显的特征;木马攻击的特点是驻留进程、隐藏自身,并定时发作、窃取资源,在系统级上呈现出特别的征兆。

不同的攻击行为在不同的资源侧面上,包括在网络级、主机级、系统级上,展现出不同的特性。

1) 攻击行为的多样性:使得新的网络攻击演变、组合,改进上述多个侧面的特性;比如“熊猫烧香”病毒在植入木马后同时进行蠕虫攻击,其变种会进行拒绝服务式攻击,是典型混合型病毒。

2) 攻击行为的伪装性:使得某些被特别关注的侧面特性并不明显,但是另外一些真正有问题的侧面容易被忽视和遗漏;比如“冲击波”病毒,感染后的最初病症体现在产生超负荷的网络连接,而其根本杀伤性在于破坏系统核心进程,具有隐蔽性。

3) 攻击行为的智能性:使得攻击特征随着攻击时间的推移和攻击任务的执行在不同侧面间进行切换,防范只能疲于应付;比如“变形”病毒,是典型的多态病毒,会根据环境的变化改变行为模式和破坏策略。

基于异常检测的防火墙技术、漏洞修补技术、杀毒技术等,以及现有的基于单模型的人工免疫学方法,只能独立应对某个侧面的安全问题,而无法联合应对复杂入侵检测问题。

2.2 人工免疫学研究现状

近年来许多国外科研机构对人工免疫学进行了较为深入的研究:美国新墨西哥大学Forrest从事人工免疫学系统理论框架研究[7],提出R邻域位匹配方式和反向(阴性)选择算法;美国孟菲斯大学Dasgupta从事人工免疫系统应用研究[8],提出多维向量异常检测方法;英国约克大学 Timmis从事免疫网络研究,应用于分类聚类问题;英国诺丁汉大学Uwe从事危险理论研究。在国内,武汉大学梁意文从事人工免疫学中淋巴细胞和预警模型研究[9],提出染色体模型;中国科学技术大学王煦法从事免疫遗传算法的研究[10];四川大学李涛[11]关注免疫模型及风险检测;西安交通大学焦李成关注免疫规划类问题。在将人工免疫学用于异常检测的研究过程中,有3类问题需要解决:1) 多样性缺乏问题;2)空洞问题;3) 缩放问题。下面具体阐述这些问题。

2.3 工免疫学面临的问题

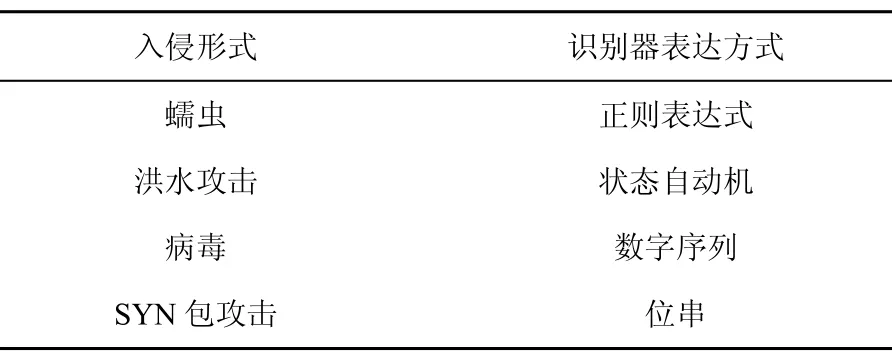

2.3.1 识别器模型缺乏多样性

人工免疫学的研究已经证明,特定免疫模型的表达方式对于检测特定类别的入侵形式最有效,表1举了几个常见的入侵手段和相应的表达方式。网络入侵通常混杂多种入侵形式,安全系统不能只识别某种入侵形式,如果希望能够应付复杂的、混合的入侵,对应到人工免疫系统中就需要保留多种识别器的表示方式。

表1 入侵手段与识别器表达方式对应关系

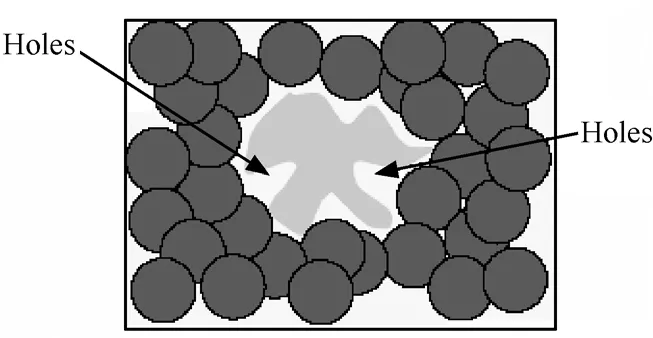

2.3.2 Holes问题

Holes问题实质上是空间覆盖问题。这个问题与免疫模型中自我和非我(Self和Nonself)空间布局的不规则有关。如图1所示中间的不规则阴影是Self空间,使用单一的圆型识别器基于反向选择无法覆盖到Self附近的Nonself,这不是通过改进匹配算法可以解决的。因为能覆盖到Self空间附近Nonself的识别器由于同时覆盖到了Self而在反向选择中被淘汰。

图1 覆盖空洞问题

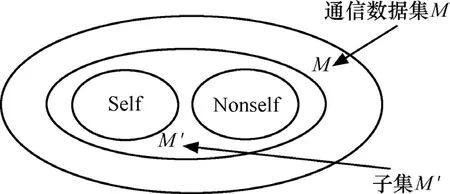

2.3.3 Scaling问题

Scaling问题实质上是空间比例问题。Kim通过实验证明[12],由于Self集定义的局限性,只有在被检测对象是网络通讯数据的一个小的子集时反向选择算法才是有效的,在处理真正的大数据量的网络通信数据时会产生较大的缩放问题,并且仅适用于做无效识别器的过滤器。如图2所示。

图2 反向选择算法的误差缩放

训练集M '是M的子集,在M'中,由Self反向选择出的Nonself' = M'-Self,大于真正的Nonself,这在较小的通信数据子集中误差不太明显,误判率(即由于定义的Self集的局限性,将训练集外的Self判定为 Nonself)不会很高,但是对于整个M(实际的海量网络通信数据)来说,Nonself' =M-Self远大于真正的Nonself,对训练集外的Self的误判率过高,这就使得检测结果不理想。

目前,人工免疫学家已经意识到上面这些问题的存在,但仅限于在一个层次中、一个侧面上或一个领域里用单一的模型进行解决,缺乏站在全局的角度进行多模型综合考虑。

3 生物淋巴细胞的协同刺激原理

生物免疫的协同刺激原理为人工免疫学解决复杂入侵检测问题提供了创新源泉。从组织结构上来看,生物免疫系统是一个多层防御系统[13]。最外层是皮肤粘膜及其附属物,这是预防传染的第一道屏障;一旦病原体进入机体,就由先天免疫机制和适应性免疫机制处理。天然免疫机制主要由循环的清洁细胞和体液组成,来清除系统中的碎片和抗原,如吞噬细胞捕获、吞噬、降解各种异物。适应性免疫系统,也称为后天免疫系统或者获得性免疫系统,它由大量淋巴细胞(lymphocytes)组成,因为它是生物体在抗原性异物的刺激下诱导获得(激活)的,所以称为适应性的。

当机体遇到抗原时,淋巴细胞会产生反应,分泌抗体,消除抗原。人工免疫系统就是基于这种适应性免疫机制提出的,淋巴细胞分为2类,一类是B细胞,用于识别Nonself。B细胞是体液免疫,因为它分泌出的抗体是体液形式的。另一类是T细胞,而T细胞又分3种:一种是T辅助细胞(Th),它的作用是接受先天免疫层提呈的同源抗原,并给原初B细胞提供一个共刺激信号,确认 B细胞识别的是Nonself;一种是T抑制细胞(Ts),它专门用于识别Self,抑制B细胞识别到Self,避免产生自免疫现象;第3种是杀伤性T细胞(CTL),它可以接受先天免疫层提呈的同源抗原,并杀伤受感染的细胞。

适应性免疫系统内部,具有群体协同刺激特性:T细胞和B细胞作为适应性免疫细胞中最重要的个体,它们之间会产生刺激信号。T细胞能为B细胞提供刺激信号,促使B细胞的激活;反过来,激活的B细胞又能作为T细胞的辅助细胞。因此,T细胞与B细胞之间存在相辅相成的相互刺激。同时,作为淋巴细胞,T细胞和B细胞体现出群体特性,不同类别的淋巴细胞组合在一起,协同应对病原体的攻击,产生特异性免疫反应。

将生物的协同刺激特性引入到入侵检测中来,为传统的入侵检测方法提供了新的思路:

1) 将异常感知信息预分类,抽取抗原多侧面属性表达,解决检测对象不确定问题;

2) 实现群体淋巴细胞模型的定义、构造、评价,解决检测方式不确定问题。

4 群体协同人工淋巴细胞模型

目前大部分入侵检测系统主要使用基于误用的检测方法,如ISS公司的Realsecure,NFR公司的 Network Flight Recorder,以及开放源代码的Snort等入侵检测产品[14]。这些入侵检测系统主要根据入侵特征库来检测入侵,检测技术比较成熟,对于已知的入侵攻击行为能够精确地检测出来。其主要缺点是难以发现未知的入侵行为以及已知入侵行为的变种。基于异常的入侵检测正好能弥补这个不足,但是由于缺乏精确地判定系统是正常或是异常的准则,缺乏对于未知入侵的检测能力。

生物淋巴细胞的协同刺激原理采用先天免疫与适应性免疫相结合的方式,由先天的危险信号诱导后天免疫反应,具备检测未知抗原的能力,因此,在入侵检测过程中借鉴该原理,可以消除入侵检测的不确定性,尤其针对未知攻击,可提高检测率。

4.1 群体人工淋巴细胞识别器模型的定义

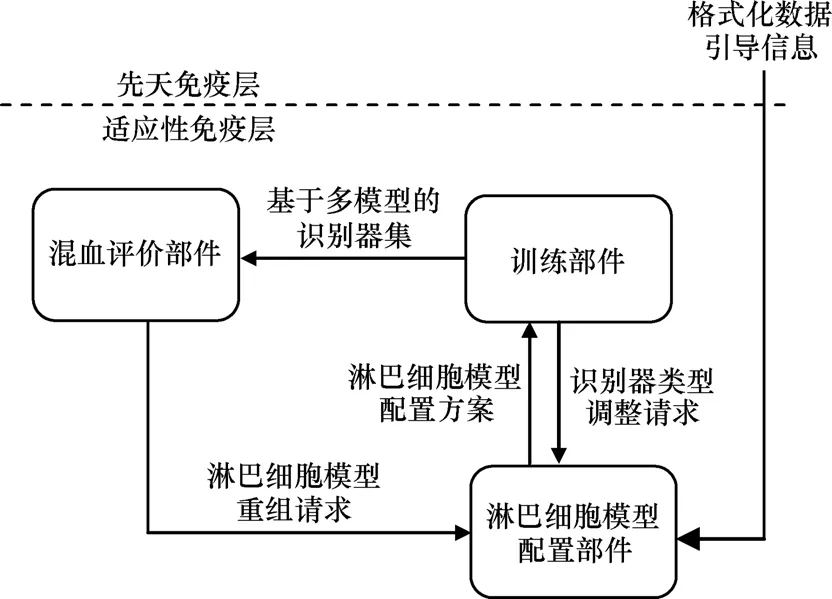

本文假定先天免疫层作为信息采集层,将提呈的、具有格式化数据形式的各类抗原信息传递给适应性免疫层。适应性免疫层由3类部件构成,包括训练部件、淋巴细胞模型配置部件、混血评价部件,如图3所示。淋巴细胞模型配置部件接收来自先天免疫层的抗原信息,确定淋巴细胞模型配置方案发送给训练部件,训练部件训练多模型识别器集合传送给混血评价部件,混血评价部件让多种淋巴细胞模型协同工作,并发出淋巴细胞模型重组请求给淋巴细胞模型配置部件,识别器类型调整请求也可以从训练部件发送到淋巴细胞模型配置部件。

图3 适应性免疫层结构

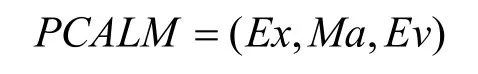

满足适应性免疫结构的群体协同人工淋巴细胞模型(PCALM, population co-stimulation artificial lymphocyte model)负责提供一个最佳的适应性免疫检测方案。本文根据文献[15~19]所描述的免疫模型的公共特征,建立如图4所示的基于识别器生成算法的PCALM。

图4 淋巴细胞模型配置结构

淋巴细胞模型描述器所描述的淋巴细胞模型由表达方式单元(Ex),匹配方式单元(Ma),训练策略单元(Tr),评价机制单元(Ev)和中和反应单元(Ne)这 5个单元组成,其中训练策略单元由产生策略,竞争策略,生命周期策略3个子单元组合而成。为了简化免疫模型,本文固定Tr单元,忽略 Ne单元。因此,淋巴细胞模型可以表达为一个三元组:

每一个单元可以由若干可选项经选择后装配,这些可选项的部分清单如表2所示。

表2 淋巴细胞模型中各单元的部分可选项

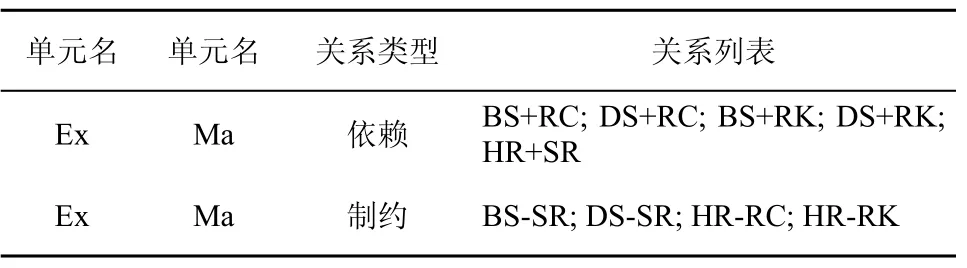

为了防止无效淋巴细胞模型的产生,淋巴细胞模型的配置需要参照Ex-Ma关系表。表3列出了一些典型的Ex和Ma单元的依赖制约关系。

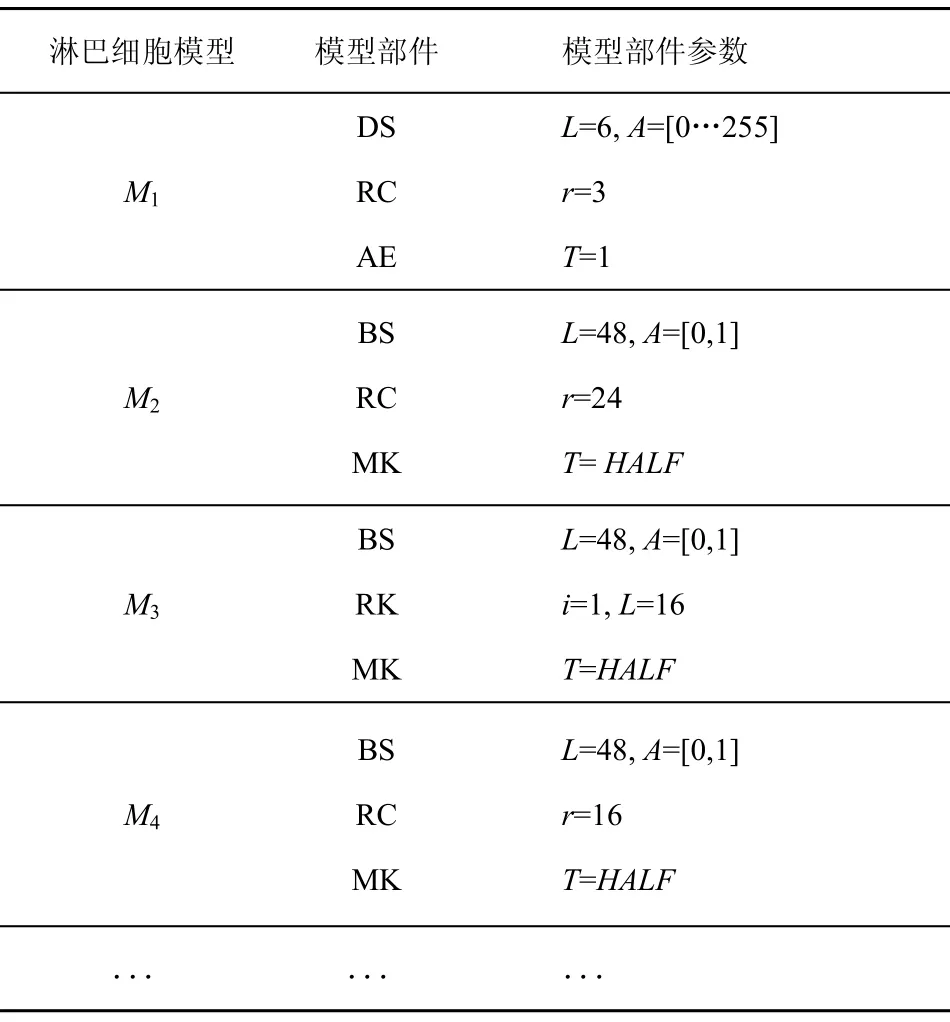

淋巴细胞模型集可以根据表2和表3来装配。模型参数由专家根据所选取的模型进行预设定,例如数字序列的长度,r邻域位匹配时r的值,海明距离的阈值等。表4列出了一些预装配的模型,构成淋巴细胞模型库,括号中的数字是由专家设定的参数值。

表3 Ex-Ma依赖制约关系

表4 专家装配淋巴细胞模型库示例

对于M1来说,采用数字序列表达方式,长度L为 6,数字序列中每一位的值域是[0…255],因此A=[0…255];采用r邻域位匹配方法,r的值设置为3;T=1表示独裁评价机制,即只要有一个识别器检测到异常则判定为异常,T=HALF表示打分评价机制,即只有当至少一半的识别器认为异常才判定为入侵。

4.2 群体人工淋巴细胞模型的演化训练算法

为了保持多淋巴细胞模型的多样性和协同性。本文提出一种淋巴细胞模型自适应调整算法(SALM, self-regulating algorithm for lymphocyte model),用于动态调整淋巴细胞模型的构成,包括模型参数调整、模型组成调整等。

算法1 人工淋巴细胞模型自适应调整算法

1) 从淋巴细胞模型库中根据 Ex-Ma依赖制约关系表初始化淋巴细胞模型集合 M={M1, M2,…,Mn};

2) 在训练部件采用遗传算法训练每一个淋巴细胞模型Mi(i=1,…,n);

3) 遗传算法的每一代产生多个识别器集合D={D1, D2,…,Dn},其中 Di={d1, d2, …, dwi},i=1,…,k,是由淋巴细胞模型 Mi产生的识别器集,wi表示识别器集合Di的识别器个数;

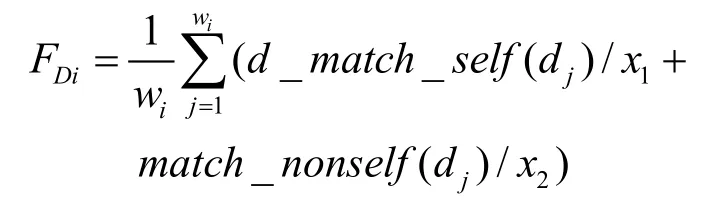

4) 每个Di的平均适应值记作FDi, 与阈值μ进行比较,如果FDi< μ,则对Mi中Ma部件的参数进行调整,并且减少该识别器集合的生命值Lifei,否则相反。给定一个识别器集合Di={d1, d2, …, dwi},采用函数d_match_self()计算dj(j=1…wi)和self训练集之间的不匹配程度,并且采用函数match_nonself()计算 dj(j=1,…,wi)和 nonself训练集之间的匹配程度。 因此FDi按下面公式计算:

其中x1和x2是权重参数;

5) 将 Mi中 Ma部件的参数的调整次数记为Retryi, 将 Retryi与阈值 δ进行比较,如果 Retryi> δ,则Mi中Ma部件被其他的可选项代替,并且减少该识别器集合的生命值Lifei,否则相反;

6) 遗传算法运转 N代后,得到成熟识别器集合 Dm={Dm1, Dm2,…, Dmn};

7) 在混血评价部件,评价 Dm的误判率(FP,fasle positive)和漏判率(FN, false negative,),将FP、FN 与阈值 β、γ进行比较 如果 FP < β或者 FN < γ,则从淋巴细胞模型库中重新初始化识别器模型集合,将N设置为0;

8) 最终将优秀识别器集合 De={De1, De2, …,Den} 输出到实际应用环境中用于异常检测。

4.3 群体人工淋巴细胞模型的协同评价过程

混血评价部件利用混血评价函数对识别器集D={D1, D2, D3,…,Dk}进行评估。混血评价函数fhybrid(x)可以被定义为如下2种形式,即独裁评价机制、打分评价机制:

其中,fDi(x) (i=1,2,…,k)是识别器集Di的评价函数,这个函数取决于在模型配置部件所选择的评价单元。fDi(x)=1表明Di将x识别为异常;fDi(x)=0则相反,表示识别为正常。

显然,上面的2种评价函数表达了2种不同的混血评价体系。

对于独裁评价机制(函数(1)),只要有一个识别器集Dj(j∈[1…k])将x判定为异常,那么x就被识别为异常;当所有的识别器集D = {D1, D2, D3,…,Dk}将x判定为正常时,x被识别为正常。

对于打分评价机制(函数(2)),当 fhybrid(x)> η(0 ≤ η≤ k)时,x被识别为异常,相反则识别为正常。这实际上是一种打分评价机制,即由所有 D来合作打分共同决定。本文中,依据投票过半原则,将 η的值设置为打分机制实质上就是协同工作模式。

5 实验数据与分析

5.1 多层次入侵检测数据分析

根据对系统防范能力的不同要求,产生的危险信号可能是用户级、系统级、进程级和数据包级的。对于不同的受保护系统,本文所关注的采样参数也有所不同。借鉴和归纳了国内外同行的方法,将系统的特征数据分为3类。

进程级:该级别主要包含了进程相关数据,经过整理,大概包含了34类属性。进程级别的数据,主要包含了进程相关的一系列属性,涉及到进程对资源的消耗情况,如内存页面占用状况、文件使用情况、CPU使用情况等。

系统级:该级别主要包含了系统资源占用情况,有18个属性。每5s采集系统数据。包含内存使用(用户、进程)、CPU负载(用户、进程)、并发用户数目、进程数目、磁盘使用(文件读写文件出错)等。

网络级:该级别主要包含了网络响应状况,有67个属性。从网络协议栈上收集了67个安全属性,主要包含了活动连接数目、半开连接数目、端口数目等。

此外,病毒或木马入侵时,往往会修改注册表,产生一些可疑文件,修改可执行文件大小,弹出一些不正常的对话框,甚至影响屏幕显示和文件打印,这些病毒行为都是用以判断危险是否发生的变化依据。

从网络级、主机级和进程级上对各类网络入侵样本,尤其是具有“危险”特性的样本,进行特征抽取,在网络级上,针对网络流量的复杂性,通过分析攻击流量的流长等信息特征指导抽样,过滤掉攻击可疑性低的报文[20],检测以SYN攻击、ICMP攻击和ARP攻击为代表的DOS攻击抗原集,重点采集信息流量的变化;在主机级上,以典型蠕虫病毒为抗原,关注 CPU占用率、内存占用率和在关键目录下文件增加或修改的情况;在进程级上,以木马为研究对象,记录进程端口关联情况、进程模块变化情况和注册表修改情况等。因此,选取如下异常检测用例,如表5所示。

表5 攻击组合形式及异常检测用例的选择

5.2 实验数据样本采集编码

网络级:IP分组头信息,包括IP地址等。网络级IP地址特征值计算方法:

Nonself Sequence = 000010000000100000(前16bit是 192.168.8.8中 8.8的二进制数,最后 2bit表示分组类型:00为ICMP,01为ARP,10为SYN)

Self Sequence = 010000000000100000(前16bit是192.168.40.8中40.8的二进制数,最后2bit表示分组类型:00为ICMP,01为ARP,10为SYN)

主机级:在本实验中,模拟 12bit病毒特征码信息。主机级病毒特征码的计算方法:

Sequence = 111100000000, 000011111111…(前4bit为1的是Nonself,前4bit为0的是Self)

进程级:在本实验中,模拟木马行为序列信息。

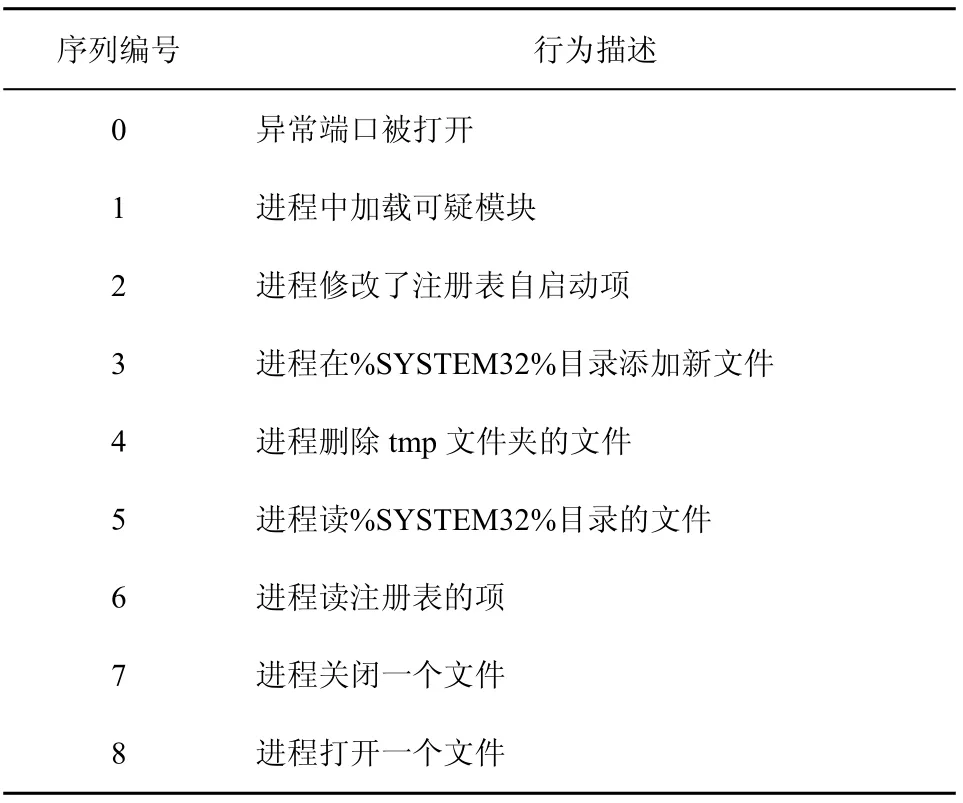

针对木马行为定义行为序列:长度为9bit的行为序列串,某一比特为1表示该比特指示的动作发生了。具体各比特对应的行为如表6所示,0~3号行为表示异常行为,4~8号行为表示正常行为。当9号行为序列串中异常行为位置等于1的数目大于或者等于2bit时表示Nonself。例如,011010111表示Nonself,该串第2bit和第3bit为1。

表6 采集行为序列编号及对应描述项

5.3 实验分析

本文实验将MIT Lincoln实验室1999年提供的DARPA入侵检测评价数据集作为R1,将5.2描述的局域网入侵检测数据作为R2。本文将R1和R2的部分数据作为训练集在训练部件中进行训练,按特定方式生成3个独立的人工淋巴细胞模型Mi, Mj和Mk。整个识别器集的群体规模是300个,初始状态下每一个人工淋巴细胞模型有100个识别器个体。利用R1和R2的部分数据作为测试集对误判率(FP)和漏判率(FN)的值进行评测,最后得到最优的多模型集合M = {Mi, Mj, Mk}作为协同刺激淋巴细胞群体。

其他的实验参数设置如下。演化代数是100代,复制杂交变异概率分别是0.7, 0.25和0.05。η的值设为50,β和γ设值为0.3。实验结果是10次运行结果的平均值。

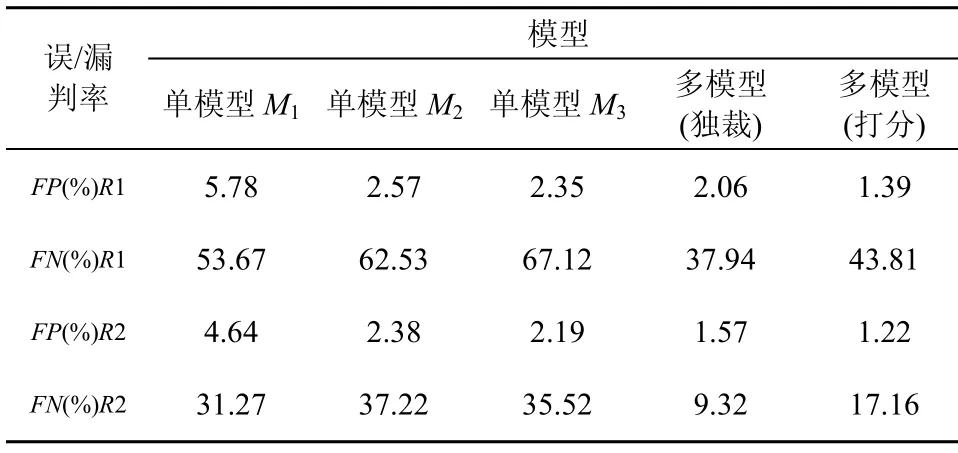

实验1 单模型与多模型比较实验。

针对数据集R1和R2,分别采用单个模型M1,M2, M3进行实验,并采用3个模型进行混合实验,在混合实验过程中,评价分别采用独裁、打分2种方式,经过10次实验后,产生的FP和FN平均实验结果如表7所示。

表7 单模型和多模型FP和FN值比较

从表7可以看到,多模型产生的FP 和FN值远低于单模型的结果。当多模型采用独裁评价方式时,其 FN值低于采用打分评价方式时得到的 FN值,而FP值恰好相反。

由此,可以得到3个实验分析结果:1)在训练和测试过程中产生的“压力”,有效地引导了多个人工淋巴细胞模型的动态配置过程,使得多淋巴细胞协同工作,从而获得了更好的自适应性和识别能力;2)不同的评价方式产生FP和FN值的变化倾向不同,基于多模型的多种评价方法为不同的应用需求提供了更多的选择;3)无论是多模型还是单模型,对于训练测试集R1和R2,都产生较低的误判,但是相对于R2,R1的漏判率较高。

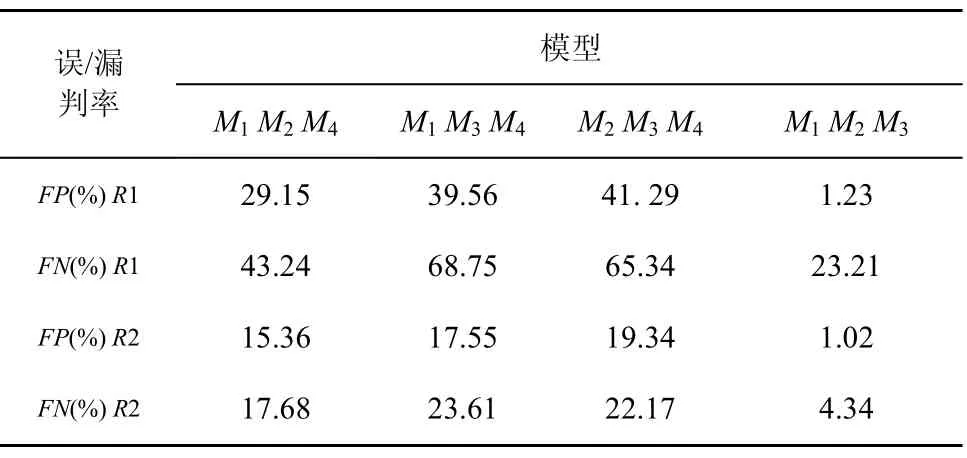

实验2 固定多模型集合比较实验。

在淋巴细胞模型初始化阶段,固定4种淋巴细胞集合,即{ M1M2M4}, { M1M3M4}, { M2M3M4},{ M1M2M3},评价均采用打分评价方式,产生的FP和FN平均实验结果如表8所示。

表8 固定多模型集合FP和FN值比较

从表8可以看到,多模型集合{M1M3M4}与多模型{M2M3M4}具有相似的FP和FN值,它们的FP和FN值比{M1M2M4}和{M1M2M3}高,{M1M2M3}的FP和FN值最低。但是将R2作为训练测试集时,这种差异不是很明显。

由此,可以得到2个结论:1) M4与M3具有一定的相似性,用M4替代M3所得实验结果相对较好,即3个侧面属性的检测均有效,而用 M4替代 M2或者M3所得实验结果相对较差,即某个侧面属性的检测失效,可见不同模型之间的协同效率有差别;2) 由于R1数据量远远大于R2,因此随着数据量的增大,模型的选择需要更加精确,否则会造成高误判率和漏判率,说明应用环境的变化导致协同需求的改变。

5.4 与其他IDS方法比较

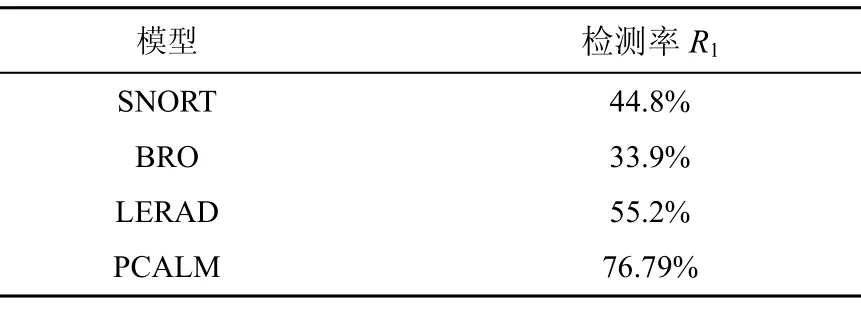

针对 MIT Lincoln实验室 1999年提供的DARPA入侵检测评价数据集,表9给出了采用群体协同人工淋巴细胞模型PCALM与其他IDS方法[21]的对比实验结果,包括SNORT、BRO和LERAD等优秀开源IDS工具,其中群体协同人工淋巴细胞{M1M2M3}的检测率为1-FN,即76.79%。采用群体协同人工淋巴细胞模型后,检测率明显提高。

表9 固定多模型集合FP和FN值比较

与一般的确定性入侵检测方法相比,人工淋巴细胞模型PCALM具有如下特点:

1) PCALM同时搜索解空间中的一系列点,而不只是一个点;

2) PCALM处理使用多模型自适应协同,而不需要预定义和人工附加信息;

3) PCALM的模型组合方式及参数变化规则是随机的,不是确定的,更有利于探求问题的全局最优解。

基于以上原因,人工淋巴细胞模型 PCALM 相对于传统的入侵检测方法对于未知异常具有更高的检测率。

6 结束语

本文以群体协同刺激人工免疫系统在网络入侵检测的应用为出发点,关注网络级、主机级和进程级的混合入侵形式,在3个级别上进行抗原信息提呈,并引导适应性免疫系统对各类异常进行检测。对于DoS攻击,采用淋巴细胞模型对TCP/IP分组头信息中的 IP地址进行分析,确认异常攻击源;对于蠕虫病毒,采用淋巴细胞模型检测病毒特征码,对蠕虫进行特异性分析;对于木马,分析其行为序列,关注危险进程和危险行为。

本文详细阐述了人工淋巴细胞群体的协同工作原理,包括不同类型淋巴细胞模型产生的识别器集合的演化训练机制、协同评价方法等。与传统的人工免疫模型相比,群体协同刺激人工免疫模型具有更强的自适应性和协同性。多淋巴细胞模型的综合评价为异常检测提供了检测依据和导向,在面对复杂异常检测问题时,能对问题进行有针对性的分析、检测、确认,从而扩大了检测范围,提高了检测效率,为入侵检测领域提供了新的仿生思路。

[1] DASGUPTA D. Advances in artificial immune systems[J]. IEEE Computational Intelligence, 2006,1(4)∶40-49.

[2] 段雪涛,贾春福,刘春波.基于层次隐马尔科夫模型和变长语义模式的入侵检测方法[J].通信学报,2010.31,(3)∶109-114.DUAN X T, JIA C F, LIU C B, Intrusion detection method based on hierarchical hidden Markov model and variable-length semantic pattern[J]. Journal on Communications 2010.31,(3) ∶109-114

[3] 张攀勇, 王达伟, 曾宇等. 专用捕包网络适配器的设计与实现[J].通信学报, 2006,27(2)∶125-130.ZHANG P Y, WANG D W, ZENG Y,et al. Network packet capture oriented INIC design and implementation[J]. Journal on Communications, 2006,27(2)∶125-130.

[4] 闫巧,吴建平,江勇. 入侵检测系统中的新型协同信号机制[J].通信学报, 2004,25(3)∶11-17.YAN Q, WU J P, JIANG Y. A new costimulation mechanism in intrusion detection systems[J], Journal on Communications, 2004,25(2)∶ 11-17.

[5] 刘欣然.一种新型网络攻击分类体系[J].通信学报,2006, 27(2)∶160-169.LIU X R. New network attack classification architecture[J]. Journal on Communications, 2006,27(2)∶160-169.

[6] 曹晓梅, 韩志杰, 陈贵海. 基于流量预测的传感器网络拒绝服务攻击检测方案, 计算机学报, 2007,30(10)∶1798-1805.CAO X M, HAN Z J, CHEN G H. DoS attack detection scheme for sensor networks based on traffic prediction[J]. Chinese Journal of Computers, 2007,30(10)∶1798-1805.

[7] HOFMEYR S, FORREST S. Intrusion Detection∶ Architecture for an Artificial Immune System[J]. Evolutionary Computation, 2000,8(4)∶443-473.

[8] BALACHANDRAN S, DASGUPTA D. A framework for evolving multi-shaped detectors in negative selection[A]. Proceedings of the FOCI 2007[C]. Honolulu, Hawaii, USA, 2007.

[9] 梁意文. 网络信息安全的免疫模型[D]. 武汉大学, 2002.LIANG Y W, An Immune Model for Network Information Security[D].University of Wuhan,2002.

[10] 王煦法, 张显俊. 一种基于免疫原理的遗传算法[J]. 小型微型计算机系统, 1999,20(2)∶117-120.WANG X F, ZHANG X J. An improved genetic alogrithm based on Immune principle[J]. Mini-Micro Systems, 1999,20(2)∶117-120.

[11] 李涛. 基于免疫的网络安全风险检测[J]. 中国科学 E辑,2005,35(8)∶798-816.LI T. An immunity based network security risk estimation[J]. Science In China Series E∶Information Sciences, 2005, 35(8)∶798-816.

[12] KIM J, BENTLEY P. Toward an artificial immune system for network intrusion detection∶ an investigation of dynamic clonal selection[A]. Published in the proceedings of the special sessions on artificial immune systems in Congress on Evolutionary Computation,IEEE World Congress on Computational Intelligence[C]. Honolulu,Hawaii, 2002.

[13] 杨黎青. 免疫学基础与病原生物学[M]. 中国中医药出版社, 2003.YANG L Q. Basic Immunology & Pathogeneticbiology Germplasm[M]. BeiJing, China Press of Traditional Chinese Medicine,2003

[14] 田大新. 基于异常检测的智能入侵检测系统[D]. 吉林大学, 2005.TIAN D X. Artificial Intrusion Detection System Based on Anomaly Detection[D]. University of Jilin,2005.

[15] AICKELIN U, GREENSMITH J, TWYCROSS J. Immune system approaches to intrusion detection – a review[A]. Proc of the Third Internation Conference on Artificial Immune Systems (ICARIS-04)[C].2004. 316-329.

[16] DASGUPTA D, GONZALEZ F. Artificial Immune Systems in Intrusion Detection[M]. Enhancing Computer Security with Smart Technology'(Editor V. Rao Vemuri), Auerbach Publications, 2005. 165- 208.

[17] SHAPIRO J M, LAMONT G B, PETERSON G L. An Evolutionary Algorithm to Generate Hyper-Ellipsoid Detectors for Negative Selection[A]. proceedings of the Genetic and Evolutionary Computation Conference[C].Washington, D.C., 2005.

[18] BENTLEY P, TIMMIS J. A fractal immune network[A]. Proc of the Third Internation Conference on Artificial Immune Systems(ICARIS-04)[C]. 2004.133-145.

[19] GONZALEZ F. A Study of Artificial Immune Systems Applied to Anomaly Detection[D]. The University of Memphis, 2003.

[20] 宁卓, 龚俭, 顾文杰. 高速网络中入侵检测的抽样方法, 通信学报,2009,30(11) 27-36.NING Z, GONG J, GU W J. Sampling method for IDS in high bandwidth network,Journal on Communications, 2009 30(11)∶27-36.

[21] 丁晓阳, 钱俊. 基于信息共享的协同入侵检测模型研究, 计算机与信息技术,2006,(7)∶ 48-53.DING X Y, QIAN J, A Modle Research of Cooperation Intrusion Detection Based on Sharing Information[J]. Computer & Information Technology, 2006(07)∶48-53.