DDoS攻击原理及其防御机制的研究

李 蓬

(北京建筑工程学院 电气与信息工程学院,北京 100044)

0 引言

目前,拒绝服务(Denial of Service,DoS)攻击是一种被黑客广泛应用的系统攻击方式,其通过耗尽CPU、网络带宽以及磁盘空间等系统资源,来达到减弱或阻止正常用户对系统授权使用的目的[1]。2006年,根据CSI/FBI的调查,有25%的用户遭受过不同类型的DoS攻击。随着攻击技术的不断发展,出现了分布式拒绝服务(Distributed Denial of Service,DDoS)攻击[2]。在DDoS攻击中,一个攻击者控制着大量的主机对目标同时发起攻击。由于DDoS攻击会给用户造成极大的危害,所以检测和防御DDoS攻击具有重要的意义。

本文首先给出 DDoS攻击的原理和分类,然后针对DDoS攻击的方式,提出了一种检测和防御DDoS攻击的模型,本文还利用入侵检测和数据包过滤技术,设计了一个DDoS攻击的检测与防御系统,该系统具有配置简单、易于扩展等优点。

1 DDoS攻击

1.1 DDoS攻击原理

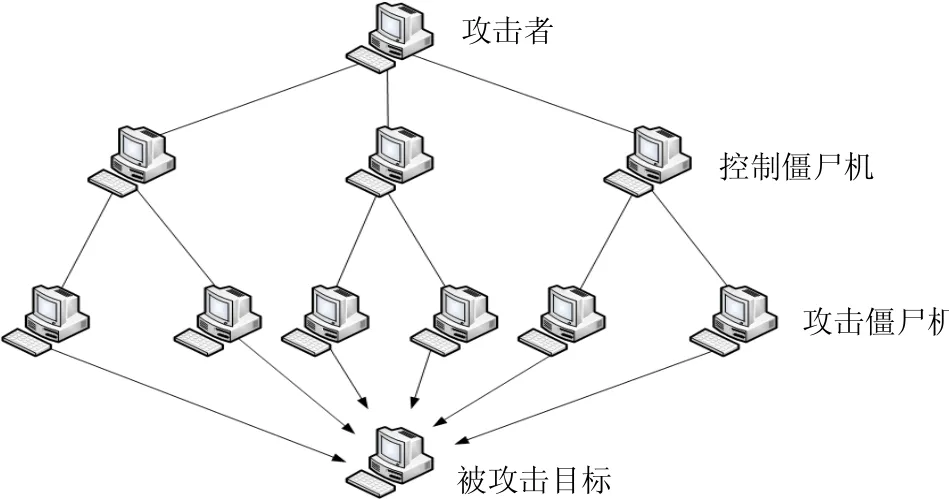

DDoS攻击原理是:攻击者首先控制“攻击僵尸机”,在其上面安装拒绝服务攻击软件,然后控制“控制僵尸机”,在该机上安装控制软件。这样“控制僵尸机”就能根据攻击者指令激发大量的“攻击僵尸机”同时向目标发动拒绝服务攻击,其攻击结构如图1所示。这时攻击者能够很好地隐藏自己[3]。

图1 DDoS攻击体系结构

DDoS攻击的攻击过程为:攻击者首先利用扫描程序和各种渗透技术,寻找安全性差的计算机;然后在那些未受保护的计算机上安装控制软件和攻击软件;这样攻击者利用加密后的指令,控制这些控制软件和攻击软件,使大量的攻击软件同时向被攻击者发起攻击。此时,被攻击目标由于忙于处理大量的攻击数据包,而无法响应正常的服务请求,严重的可能导致整个网络瘫痪。

1.2 常见的DDoS攻击

DDoS攻击手段有许多种,现对最常见的DoS攻击进行分析。

(1)TCP SYN攻击

TCP SYN攻击是多台攻击主机向目的主机发送 SYN包,在收到被攻击主机的SYN ACK后不发送确认,这样被攻击主机就在缓存中建立了大量连接队列,造成了系统资源的消耗而无法向正常请求提供服务。

(2)Land攻击

Land攻击是攻击者向被攻击主机发送一个经过特殊构造的TCP数据报。该数据报带有SYN标志,同时具有相同的源IP地址和目的IP地址及相同的源端口号和目的端口号。IP地址和端口号都为被攻击主机的,这样当被攻击主机收到这样的 TCP数据报后,就会在本地不断的收发 SYN包和ACK包,从而导致被攻击主机崩溃。

(3)Teardrop攻击

Teardrop攻击是利用数据包分解实现的。攻击者向被攻击目标发送两个连续的IP数据报。由于这两个数据包是相互重叠的,导致在目的系统发生大量的数据复制,从而耗尽被攻击主机的CPU和内存资源,导致拒绝服务。

(4)Smurf攻击

Smurf攻击采用发送源地址是被攻击主机的IP地址,目的地址为广播地址的ICMP数据包。目的系统收到ICMP数据包后,返回ICMP应答包。这样将会向被攻击主机返回大量的应答包,造成被攻击主机资源耗尽。

(5)UDP 淹没攻击

由于 UDP协议是一个面向无连接的传输层协议,所以数据传送过程中,不需要建立连接和进行认证。UDP Flood攻击正是利用这一点,攻击主机向被攻击主机发送大量的UDP数据包,这样一方面会使被攻击主机所在的网络资源被耗尽,还会使被攻击主机忙于处理 UDP数据包,而使系统崩溃。

1.3 DDoS攻击的分类

从攻击方式来看,可以把DDoS攻击分为畸形数据报攻击和淹没攻击[4]两种形式。畸形数据报攻击是指利用操作系统、TCP/IP网络协议、应用程序等的缺陷,构造某种特殊的数据包,使系统停止对正常用户的访问请求或使操作系统、应用程序崩溃。主要的攻击形式有:Land攻击、TCP SYN攻击、Ping of Death攻击、Teardrop攻击等。淹没攻击是指攻击者利用比被攻击网络更大的带宽,生成大量发向被攻击网络的数据包,从而耗尽被攻击网络的有效带宽,使被攻击网络发生拥塞。主要的攻击形式有:Smurf攻击、UDP 淹没攻击、ICMP 淹没攻击、DNS 淹没攻击等。

2 DDoS攻击的检测与防御

由上面的分析可以看出,要实现对DDoS攻击的检测,既要实现对畸形数据报攻击的检测,又要实现对淹没攻击的检测。

2.1 总体思想

对于畸形数据包攻击,由于其数据包中带有较明显的特征(如Smurf攻击,其数据包的目的IP地址为广播地址),所以可以采用入侵特征匹配的方法进行检测。其具体做法是:对已知网络攻击特征进行提取,构建特征规则库,将捕获到的数据包与特征规则库进行匹配,如匹配则说明存在DDoS攻击。

对于淹没攻击,利用统计学的方法,对被保护网络的正常流量进行统计分析,计算网络的正常流量行为,由此得出网络的正常流量模型。通过检测被保护网络的实际流量,当发现实际流量与正常流量发生偏离后,即认为网络受到了淹没攻击[5]。

2.2 系统结构

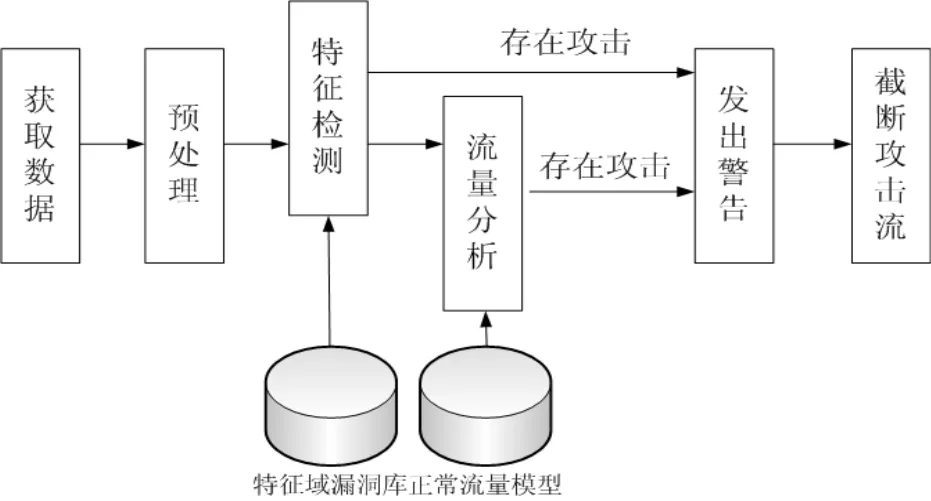

为了实现对DDoS的检测和防御,把基于特征检测的误用检测与基于统计学的异常检测结合起来,构成一个完整的入侵检测系统。为了提高检测结果的效率和准确性,数据在提交之前需要预处理去掉无用和干扰数据。DDoS攻击检测与防御模型如图2所示。

图2 DDoS攻击检测与防御模型

2.3 检测与防御

首先将捕获到的数据送到预处理器进行处理,预处理器分析数据,过滤那些特大及数据报碎片等不合法的数据,如特大型的ICMP、UDP数据包等。然后数据送交特征检测器进行进一步处理。对于特征检测,如果数据包的特征与特征域漏洞库一致,则说明是攻击数据包,立即发出警告信息,通知路由器截断攻击流[6]。然后对通过特征检测的数据流进行流量统计检测,将数据流量与正常流量模型比较,如果出现明显超出网络正常流量的极限流量或短时间内出现大量相同的数据包,则说明存在淹没攻击,立刻发出警告信息,通知路由器截断攻击流。

3 DDoS攻击检测与防御系统

根据前面提出的检测和防御模型,文章结合入侵检测技术、IP数据报过滤技术,设计了在一个园区网内部防御DDoS攻击的系统。该系统具有可以有效防御各类常见的DDoS攻击,且具有易于部署、可扩展性强、系统开销小等优点。

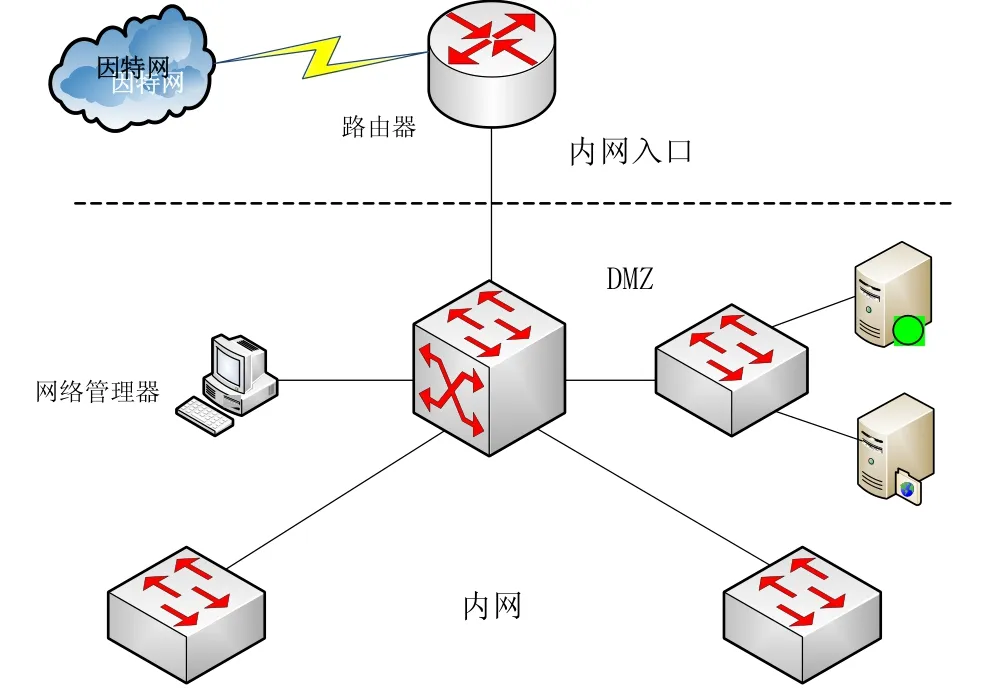

该系统采用分布式结构,各功能部件在一个分布式的环境下利用安全的通信协议协同工作。图 3描述了该系统的架构。

图3 DDoS检测与防御系统

该系统包括以下部分:网络检测引擎、网络管理器和路由器。其中,分布在各处的网络检测引擎和网络管理器构成一个分布式的入侵检测系统。网络检测引擎的功能是截获网络上的数据流,进行实时的数据流分析,匹配安全规则。网络管理器的主要功能是控制检测引擎,生成安全规则,接受报警和日志信息,同时控制边界路由器。路由器具有数据包过滤功能,可以根据规则或网络管理器的指令过滤数据包。

网络检测引擎安放在如下位置:首先是DMZ区,这是攻击者首要攻击的目标;然后是内网入口,这里可以检测突破路由器过滤规则的攻击;还有内网,可以检测内网的异常活动,防止攻击者在内部进行攻击。如果内部网络比较复杂,可以在每个子网部署一个检测引擎。

该系统的工作过程是:当分布在各处的网络检测引擎检测到针对主机或网络的DDoS攻击时,向网络管理器发出攻击警告信息。网络管理器负责接收DDoS攻击警告信息,并控制具有数据包过滤功能的边界路由器。路由器收到过滤指令之后,则对攻击流进行过滤,从而阻止DDoS攻击。

4 结语

目前,各种类型的 DDoS攻击对系统造成了极大的危害。尽管路由器和防火墙能够在网络边界执行检测和防御的功能,抵御DDoS攻击。但是由于DDoS攻击手段多样化,攻击工具种类繁多,且数据的通信经过保密,所以检测和防御DDoS攻击十分困难。本文根据DDoS攻击的方式,利用入侵检测和数据过滤技术,提出了一个在园区网内部检测和防御DDoS攻击的方法,该方法具有易于配置、扩展性强等优点。

[1] 吕振肃,薛力伟.一种新的分布式拒绝服务攻击检测方法[J].通信技术,2008,41(11):129-130.

[2] 盖凌云,黄树来. 分布式拒绝服务攻击及防御机制研究[J].通信技术,2007,40(06):40-41.

[3] Dietrich S, Long N, Dittrich D. Analyzing Distributed Denial of Service Attack Tools:The Shaft Case[C].In:14th Systems Administration Conference.CA.USA: USENIX Association Berkeley,2000:329-340.

[4] Lee R B.CE-L2003-003,Taxonomies of Distributed Denial of Service Networks. Attacks, Tools and Countermeasures[R]. New Jersey:Department of Electrical Engineering, Princeton University, 2003.

[5] Barford P, Kline J, Plonka D.A Signal Analysis of Network Traffic Anomalies[C]// Proceedings of ACM SIGCOMM Internet Measurement Workshop.NY,USA:ACM,2002:71-82.

[6] Park K, Lee H. On the Effectiveness of Route-based Packet Filtering for Distributed DoS Attack Prevention in Power-law Internets[C]//Proceedings of ACM SIGCOMM.NY,USA:ACM,2001:15-26.