肉类食品安全追溯系统的可信体系结构

梁鹏 王燕兴

北京工业大学计算机学院 北京 100124

0 引言

肉类食品消费安全是关系国计民生、社会安定的国家大事,已经成为全国性的问题,商务部已经开始部署实施全国性肉类食品消费安全与追溯体系工作。但是,由于肉类食品追溯体系的建设是一个复杂的工程,“从源头到餐桌”涉及的环节众多,要实现肉类食品的质量管理控制,必须对肉类食品供应链进行优化重组,对肉类食品安全管理进行有效监控,以建立肉类食品供应链追溯体系。

1 基于可信计算的信息流划分

信息流的无干扰的思想是可信安全体系结构的核心思想,它最早由Goguen等人提出,其思想是:对于系统中的安全域u和v,如果域u中的操作造成系统状态的改变,从域v的角度来观察系统,在域u的操作发生前和发生后,域v所观察到的系统状态是相同的,那么就认为域u对于域v是无干扰的。

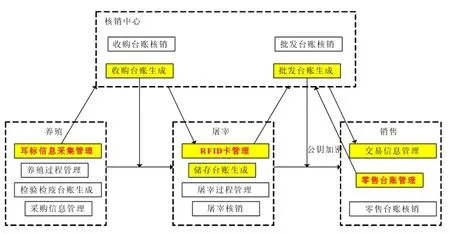

基于信息流的无干扰理论模型从动作和运行结果的角度建立系统安全可信策略模型,研究了基本的无干扰理论模型,给出无干扰模型的3个性质,即单步一致性、结果一致性和局部一致性。借鉴以上思想方法本文以无干扰和可信传递的为理论指导对猪肉食品信息安全系统进行了需求分析并分成养殖、屠宰、销售、核销四个域。这四个域满足信息流无干扰的原则:任何一个域中的操作不会造成另一个域状态的改变(如图1所示)。

图1 肉类食品安全追溯系统的信息流划分

为了更进一步细化整个肉类食品信息系统中各个子系统之间的信息流动的本文引入了原子操作的概念。如图2所示,原子操作{耳标信息采集管理系统→养殖过程管理系统}表示耳标信息采集管理系统通过箭头指向养殖过程管理系统,表明耳标信息采集管理系统会对养殖过程管理系统中的数据进行访问,在这个访问过程中访问者称为主体,被访问者称为客体。借助原子操作的概念得到更为细化的信息流动图。

图2 细化的肉类食品安全追溯的信息流动图

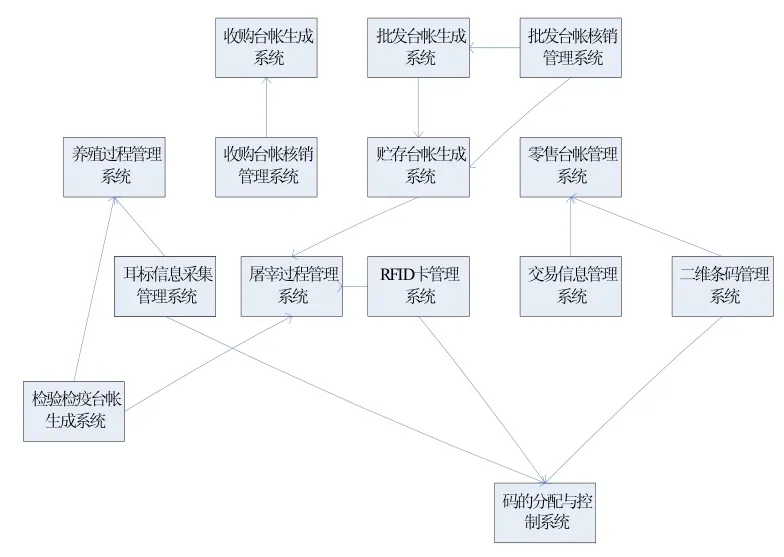

2 肉类食品安全追溯系统的可信安全体系结构

在需求分析得到的数据流动的基础上,根据我们提出了一种全新可信体系结构:以可信安全管理平台为中心的三层可信体系结构。第一层是现有的各个子系统,第二层是实现各个子系统的与可信管理平台层的边界访问控制和信息流安全交换功能。第三层是整个可信体系结构的核心层。它包括:客体可信状态控制、完整性状态控制、保密性状态控制、风险预警控制等功能模块。可信安全管理平台是对整个肉类食品信息系统中信息流动的统一管理和控制(如图3)。

图3 肉类食品安全追溯系统的可信安全体系结构图

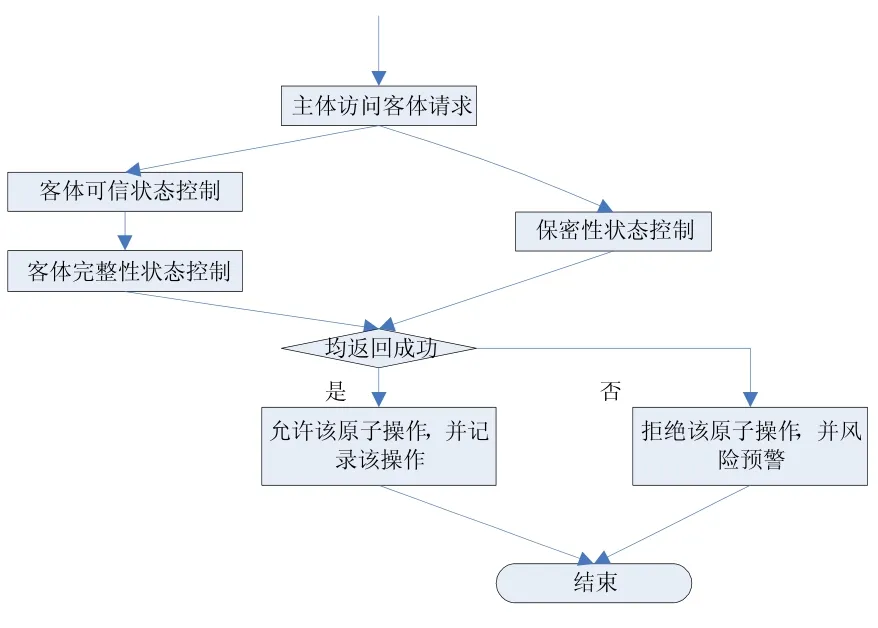

一次原子操作管理平台执行过程(如图4):

(1)通过客体可信状态函数实现客体可信状态控制;

(2)通过Hash函数、数字签名等实现客体完整性状态控制;

(3)通过保密性函数实现保密性状态控制;

(4)主体成功访问客体后将访问记录,保存在记录中;

(5)风险预警指撤销求并非法入侵。

图4 原子操作流程图

3 肉类食品安全信息系统的可信体系结构实现

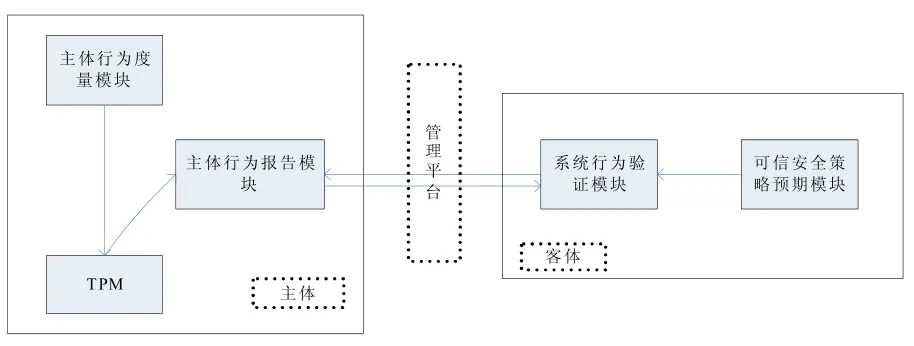

中间层的边界访问控制主要是通过数字证书向可信安全管理平台提交数据访问申请,通过可信管理平台层具体的数据访问操作后,实现信息的安全交互。而底层是现有的信息系统不需要的进行任何修改。以下重点介绍可信安全管理平台功能的实现。

3.1 客体可信状态控制

基于现有的计算平台可信证明方法,可以保证信息在分布式系统流动中的安全可信。其具有如下优点:①可以识别并防止由于远程计算平台用户的无意识行为导致的安全事件(比如木马、病毒等恶意代码或错误的安全配置)对其它系统产生影响。②通过分析与平台状态可信直接相关的系统行为可以更准确地判断证明平台是否可信,避免度量和验证大量无关要素所带来的隐私保护和计算可行性问题(如图5)。

函数返回值:0表示符合要求,1表示不符合要求。

图5 客体可信状态控制函数图

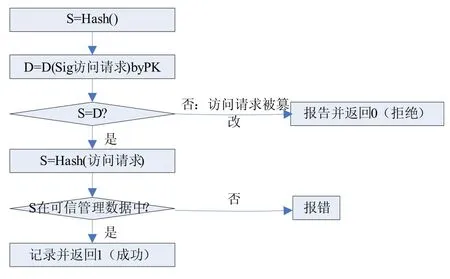

3.2 完整性状态控制

其中Hash()表示Hash函数,Sig访问请求表示访问者的对请求的数字签名,PK表示访问者的公开密钥,完整性状态控制的流程(如图6)。

图6 完整性状态控制流程图

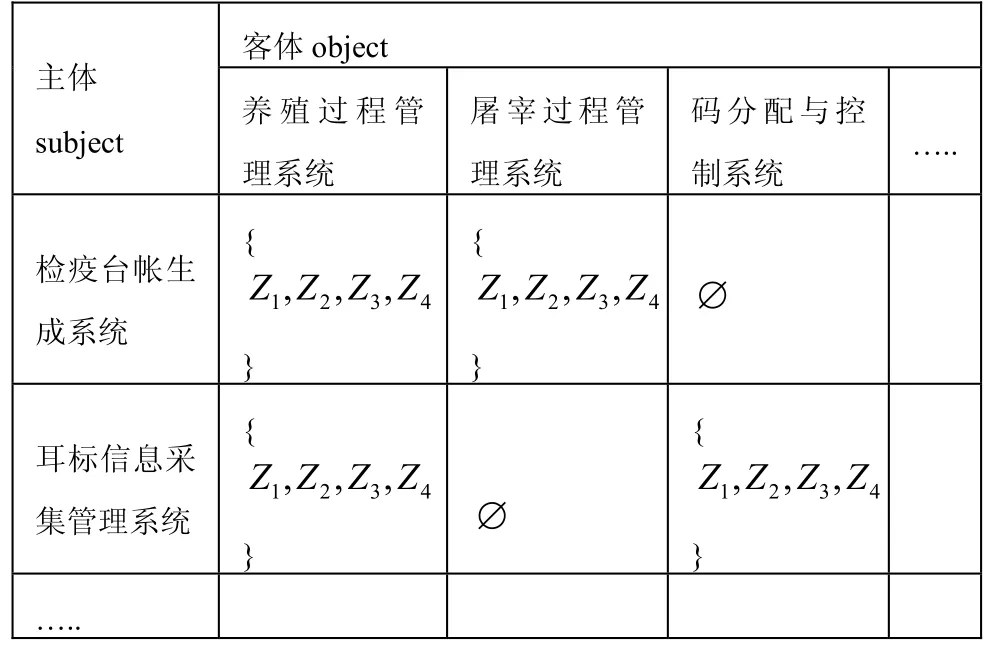

3.3 基于Lampson安全模型的保密性状态控制

安全策略是一套用于规范组织如何管理、保护以及分发信息的法律、法规与行为准则,访问控制依据用户制定的安全策略对系统发生的访问事件进行控制,防止未经授权的用户访问系统资源。1971年,Lampson首次对信息系统的访问控制问题进行抽象,建立了访问矩阵模型,模型中主体(subject)代表发出访问请求的主动实体;客体(object)代表受保护的系统资源;访问矩阵(access matrix)以所有主体为行,所有客体为列,列举每个主体对每个客体的所有访问权限,以表示管理员对访问控制的具体要求,即安全策略。因此,本文提出的肉类安全追溯系统中的安全策略也采用这种(主体,客体,权限)三元组的抽象方式,描述系统的访问。

保密性函数构造=:(原子操作∈or∉访问控制矩阵)

函数返回值:属于返回0不属于返回1。根据细化的信息流图(见图2),可以得到以下为访问控制矩阵(如表1)。

表1 Lampson访问控制矩阵

访问控制矩阵列元素:访问客体的主体元素:检疫台账生成系统,耳标信息采集管理系统等等。

3.4 审计预警控制

针对客体可信状态控制、完整性状态控制、保密性状态控制中的出现的非法入侵记录并通知到相关的责任人。

4 结束语

实现以可信计算和安全体系结构相结合的技术方法建立肉类食品安全追溯体系可以有效防止各类假冒伪劣肉类食品流入消费市场,提高肉类食品安全保障程度。包括源头防护、中间控制、最后可追溯与审计的可兼顾的控制体系。减少在生产、流通、消费各环节中存在的诸多安全隐患。建立以政府为主导的公共信息服务和发布渠道,公示经营者的信用档案和政府部门监察的记录,提高信息服务完善群众监督的环境。有助于推动我国肉类食品安全追溯体系的规划和发展。

[1]Koen Yskout,Bart De Win and Wouter Joosen.transforming security audit reauirements into a software architecture.IBBT-DistriNet.Katholieke Universiteit Leuven.Belgium.The Third International Conference on Availability,Reliability and Security,2008 IEEE DOI 10.1109/ARES.2008.

[2]Pejman Salehi,Pooya Jaferian,Ahmad Abdollahzadeh Barforoush,Modeling Secure Architectural Connector with UML 2.0.IMECS 2007.