基于充分信任域的信任模型研究

刘辉 刘培根 毛潇

中国人民解放军61081部队 北京 100094

0 引言

公钥基础设施(Public Key Infrastructure,PKI)是一个利用公钥概念和技术实现来提供安全服务的安全基础设施。PKI是信息安全技术的基础,也是电子商务、电子政务的关键。

PKI使用数字证书来管理公钥,在证书中将公钥与实体绑定在一起,然后由信任的第三方或者认证权威(CA),进行数字签名。这样其他的实体可以通过验证附有权威机构签名的数字证书来验证该实体的身份的真实性和有效性。PKI工作的重点就是如何管理这些证书,确保更大程度上的信任传递。PKI从技术上来看是一种在分布环境下公钥的安全分发机制,也可以看作是一种传递信任的机制。即将信任从它存在的地方传递到它被需要的地方。但是PKI并不产生信任,而仅仅传递信任。PKI通过使用信任模型来管理数字证书从而达到信任的管理和评估。信任模型是构筑和运作PKI所必需的一个环节。但是现有的信任模型难以满足缺少集中控制域的大规模分布式网络的需求。由于分布式网络缺少集中控制域,信任模型必须能够在完全分散的网络群体上建立信任关系,根据网络的特点形成有效的信任传播机制,管理实体间的随交互行为不断变化的动态信任关系,同时能够对信任关系提出具有量化的评价策略。

虽然PKI系统的应用具有普适性,但由于用户实际安全需求的不同,安全策略也大不相同,目前在网络中,各个PKI应用形成了无数个“信息孤岛”。因此,实现这些“信息孤岛”之间的互联互通成为当前凸显的并且亟待解决的问题。基于PKI的每一种信任模型都有其特定的适用环境,也有其不可回避的缺陷。选择何种信任模型用来作为安全基础设施架构的依据则应该作为PKI系统设计者首先需要掌握的。针对现有的信任模型在分布式网络环境中的不足,本文提出了一种基于充分信任域的PKI信任模型。

1 PKI信任模型研究分析

1.1 层次模型

在层次结构的信任模型中,根CA中心是所有用户的信任中心,一旦根CA中心出现信任危机,则整个PKI体系出现信任危机。这种模型不适合在Internet这样的开放环境中使用,当然电子商务系统也不适合,但它适合于局域网中,行业内部这种上下级关系明确的部门使用,譬如高校,政务部门,公司内部等。

1.2 分布式模型

分布式结构的信任模式没有明确的信任中心,各个CA之间是平等的。它不存在惟一的信任中心,因此当一个信任点出现信任问题之后,不会造成整个PKI体系的崩溃。但也具有一些缺点:

(1)证书验证路径难以确定。

(2)由于有多种验证途径可供选择,因此容易产生验证路径过长的情况(即无法估计验证路径的长度),并且如果存在单方信任的情况下,有些信任路径无法建立双向信任关系。

(3)在这种模式下的用户必须根据证书中的内容确认证书能够在什么应用中使用,而不能根据证书是那一个CA签发的来确定。

1.3 桥CA模型

桥CA模型也称中心辐射式信任模型,桥CA首先是一个CA,但是它与一般的CA不同,它不直接向用户颁发证书。桥CA不像根CA一样成为一个信任点,它只是一个单独的CA,它与不同的信任域之间建立对等的信任关系,允许用户保留他们自己的原始信任点。与分布式结构相比,桥CA结构的证书路径惟一,构造相对简单。但是,在使用桥CA进行系统扩展时,需要使用证书内容约束PKI系统之间的信任关系。因此,证书内容的生成较为复杂。另外,桥CA结构也存在单点故障的隐患。一旦桥CA出现问题(如私钥泄露等),将导致跨域交叉认证无法进行。

1.4 混合模型

混合信任模型将严格层次结构模型和分布式模型相结合,当独立的企业建立了各自的严格层次结构模型时,想要相互间认证,则可将完全的交叉认证加到严格层次模型当中,构建混合信任模型。混合模型的优点:

(1)跨域合作性好,不同组织间的证书认证非常方便;

(2)终止信任关系只需简单地撤销交叉认证证书。

混合模型的缺点:不同解决方案间需要交叉认证,这会导致证书的处理更为复杂。

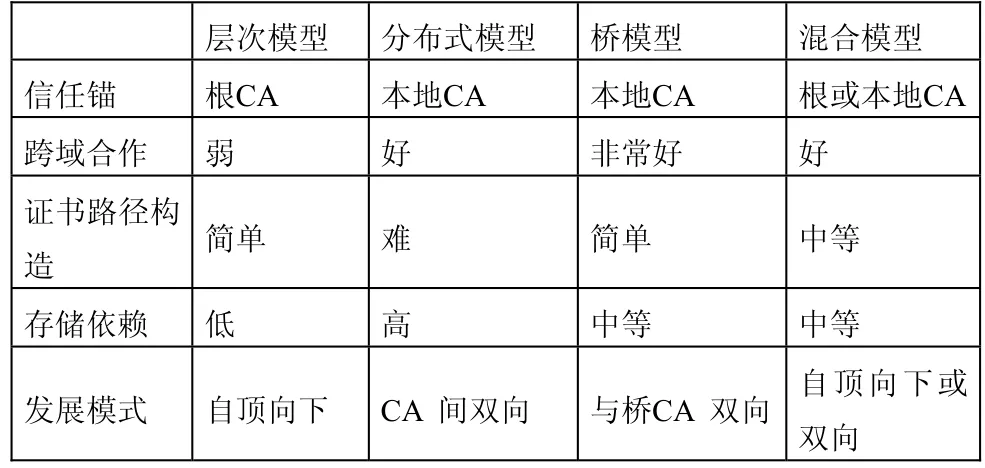

1.5 四种模型的比较

我们对各个模型从信任锚、跨域合作性各个方面进行了比较分析,如表1所示。

表1 四种模型比较分析

2 基于充分信任域的信任模型

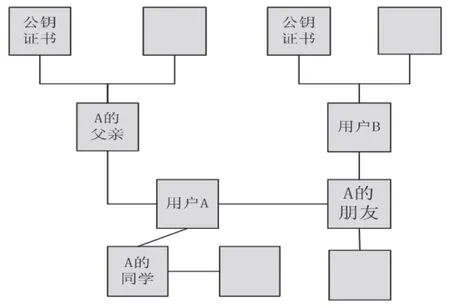

在基于充分信任域的信任模型中,没有专门的CA中心,用户完全决定与其他用户之间的关系,用户通过亲属、朋友等关系网来建立信任关系网。每个用户向他的亲属和朋友签发公钥证书,通过这样的方式建立一个信任网(如图1)。

2.1 充分信任域的概念

充分信任域是指与用户A存在充分信任关系的所有用户,就称之A的充分信任域。在本例中,用户A的充分信任域就是A的父亲、A的同学和A的朋友。充分信任域中双方都是充分信任的。但也并非A的所有同学或朋友都属于A的充分信任域。

图1 充分信任域的信任模型

2.2 实现过程

(1)因为没有CA,用户可以自已制作证书,并生成密钥。

(2)在充分信任域中,我们可以通过保密的方式,互相交换公钥,并将对方的公钥存放起来,好比通讯录,但与通讯录还有区别,我们现实生活中的通讯录可以存不太了解的朋友,但在信任模式下,只保存充分信任的用户。

(3)用户A想要与用户B通信,但用户A不知道如何与B联系,所以用户A向他的充分信任域广播,看域中是否存在与用户B有信任关系的,如果有则证书路径找到,立刻返回结果给用户A。如果没有,则A的充分信任域内的每一用户都向各自的充分信任域广播,以此类推,直到找到与用户B联系的路径为止。

(4)当找到用户B后,用户A向B发出通信请求,并向B提供的证书路径,用户B对路径进行回查核实,当确认无误后,A与B便可通信。通信过程仍是基于PKI的加解密过程。

(5)因为用户双方之间是充分信任的,所以通过信任传递,找到的用户B也是可以充分信任的。

(6)当用户A与用户B充分信任时,可将对方添加到各自的充分信任域中。下次对话时,便可以直接开始,无需再验证路径。当然,如果用户A认为用户B不能充分信任时,亦可将用户B从充分信任域中删除。

3 结论

本文只是针对基于充分信任域模型的研究和构想,接下来需要做的工作还有很多,比如充分信任的条件是什么,域中的广播泛滥怎么办,都是下步需要研究的问题。如果关系网复杂,路径比较长,证书验证就比较费时。这种模型在高技术性和高利害关系的群体中可能是可行的,但是对一般群体(它的许多用户有极少或者没有安全方面的知识或PKI的概念)是不现实的。而且,这种模型一般在公司、金融或政府环境下是不适合的,因为在这些环境下,通常希望对用户的信任实行某种控制。

[1]龚传,刘鹏,宗锐,伊英杰.公钥基础设施PKI信任模型研究[J].计算机安全.2009.

[2]梅颖.PKI信任模型比较分析[J].湖北师范学院学报(自然科学版).2001.

[3]陈程.PKI体系中证书路径构造方法研究[D].沈阳航空工业学院.2009.

[4]许鑫,袁翀.信任模型及其改进研究[J].现代图书情报技术.2008.

[5]彭军,王忠,胡建超.基于PKI的CA认证系统信任模型的研究[J].网络安全.2010.