远程VPN接入技术的选择浅析

郑晶晶 王缓缓 韩芳 胡爱娜 武海燕

黄河科技学院 河南 450063

0 概述

虚拟专用网(Virtual Private Network)是在公共网络基础设施上构建的一种安全的专用网络。这里的公用网络平台是指由公众网络服务提供商提供的网络。一个虚拟专用网的主要目的是以低得多的成本给企业提供和私有网络相同甚至更好的功能。企业使用VPN能够降低成本,增加可扩展性,并在无损安全性下提高生产率。

VPN的安全性和管理政策与专用网络相同,是在远程用户和局域网之间建立点对点连接的最合算的方法。

VPN通过提供身份验证,访问控制,保密性和数据完整性,以确保数据的安全。

一个典型的VPN架构应该包含公司总部的局域网(LAN),远程办公室局域网,伙伴或客户公司的局域网和远程个人用户。基本上有两种类型的虚拟专用网,远程访问VPN和点到点VPN。

1 远程访问VPN协议

要建立远程连接,客户端和服务器必须使用相同的VPN协议。

1.1 PPTP隧道协议

点对点隧道协议(PPTP)是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。

1.2 Layer Two Tunneling Protocol(L2TP)

L2TP是PPTP和第二层转发(L2F)的结合,具有这两个协议的优点,由IETF开发,现已成为IETF有关二层隧道协议的工业标准。

1.3 Internet Protocol Security(IPSec)

IPSec是IETF的开放标准框架,目标是确保网络层上的流量安全。

1.4 安全套接字层(SSL)

SSL是一种高层的安全协议,由Netscape开发。SSL是最常用的进行安全的Web浏览的协议,称为HTTPS。

1.5 多协议标签交换(MPLS)

MPLS的标签是一个基于分组交换技术,是从许多先前的技术,如Cisco的“标签切换”和IBM的“ARIS业务”等发展而来的。

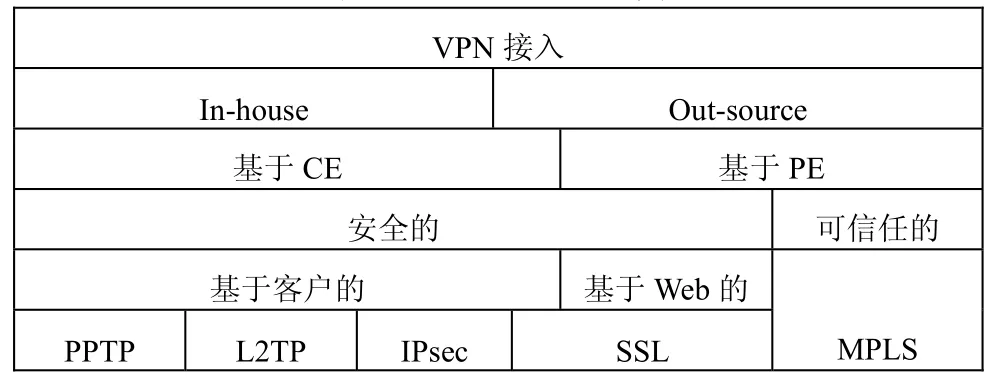

2 VPN的分类

VPN技术的分类有多种可能。但把他们精确的分为不同的类别是比较困难的,在这些VPN之间有一些潜在的重叠。该技术可分为以下几种方法(如表1所示)。

表1 VPN技术的分类

2.1 信任和安全的VPN

根据虚拟专用网联盟(VPNC)的分类,虚拟专用网解决方案可分为安全,可信任的和混合的。

受信任的VPN包含一条或多条从服务供应商那里租用的信道。这些虚拟专用网,通常起源和终止于供应商网络。在这种VPN技术中,隐私和完整性是服务供应商在确保没有不同的用户使用相同的信道的情况下来提供的。MPLS就是一个正在使用的可信任VPN技术的例子。

砖子点点头,说你女儿这是替你苦钱呢,好,你忙。砖子抬腿刚要走,李金枝甩过了欲言又止的话头:砖子哥,师姐她……

构建安全的VPN采用了加密技术及其他安全机制(如认证,完整性检查)。这种情况下,网络流量在网络边缘或发送计算机端加密,然后通过公用网络发送到企业局域网端,在企业网络或接收计算机端解密。创建一个安全的VPN通常包括采购,配置和维护相应的硬件和软件。安全VPN技术的例子是PPTP,L2TP,IPSec和SSL。

应该说,可信任的VPN是不保证安全性的。如果保密是一个需要重点考虑的问题的时候,网络流量可在发送前加密通过可信任虚拟专用网,从而建立信任和安全的虚拟专用网之间的混合方法。安全VPN提供安全保证,但没有信道可靠性的保证。可信任虚拟专用网提供信道上的可靠性保障例如QoS,但没有防止窥探或更改的安全保证。由于这些优势和劣势,混合虚拟专用网已经开始出现。

2.2 基于Web和基于客户端的虚拟专用网

它们通常用于支持远程接入用户。这并不一定意味着两个解决方案是彼此对立的。相反,它们是相辅相成的。基于Web的VPN是建立在SSL上的,在今天这被认为是标准的基于Web的VPN。任何带有Web浏览器的计算机经过身份认证后都可以连接到企业内部网上。基于Web的VPN解决方案降低了在维护一个客户端软件方面所需要的购买、安装和维持的开销。基于Web的VPN一般支持有限的Web应用程序。

基于客户端的VPN是建立在PPTP,L2TP,IPSec和SSL的基础上。基于客户端的VPN需要在那些远程接入到网络的客户机上安装客户端软件。基于客户端的VPN允许远程访问用户获得对企业网络的天衣无缝的接入。基于客户端的VPN解决方案需要购买,安装和维护客户端软件。

2.3 基于PE和基于CE的VPN

在基于CE的VPN,所有的VPN处理发生在CE设备中。隧道仅在两个CE设备之间创建,PE设备可以是标准的路由器和交换机。在基于CE的VPN中,CE设备需要大量的管理和配置。通常情况下,对客户端设备需要升级或购买。

基于PE的VPN,所有的VPN处理发生在PE设备。当采用这种解决方案,CE设备可以是标准的路由器和交换机。而VPN管理和配置需要在PE设备,因此,通常没有必要升级客户端的设备。

2.4 外包和内置的VPN

尽管有一些企业建设了自己的VPN,仍有许多公司把他们自己的VPN外包给VPN服务提供者。这些提供者大多是ISP(Internet Server Provider)方,在可升级的基础上管理和配置客户的VPN。外包简化了企业内部安全管理人员必须拥有的技能和内部安全开销。而且,这种VPN的开销是可预测的。然而,企业外包他们的VPN就丧失了控制他们VPN安全的能力。另外,外包的开销可能比自己建设和管理VPN的开销要多,尤其是当远程登录的用户和分支机构越来越多的时候(由于这个解决方案要向每个用户收费)。

3 怎么样选择合适的VPN

为不同的企业机构选择合适的方案时,这些选择的方案应该是最能满足这些企业需求的。在这里,以排除法来去掉那些不适合的,选择那些适合的。

当提供远程接入VPN方案,除了建立于SSL上基于Web的VPN和建立于PPTP、L2tp、IPSec或SSL上的基于客户端的VPN外其它的备选方案都可以被排除。基于MPLS的可信任的VPN方案也可以被排除,因为不可能把MPLS网络延伸到每一个远程接入用户。即使开销不是问题,建立在MPLS VPN技术上的可信任VPN方案来解决远程接入也只能支持固定位置的用户接入,对于移动用户一点也没有办法。为了选择合适方案,我们从以下几点来分析。

3.1 访问需求

建立在SSL VPN基础上基于Web的VPN方案对于那些有低接入需求的远程接入用户(例如接入在线浏览、定价列表、订单入口等基于Web的应用)是合适的。

以PPTP,L2TP,IPSec,或者SSL VPN为基础的基于客户端的VPN对于那些要求对企业网络有完全访问或大部分访问权限的远程接入用户是合适的。在这种方式下,远程用户能够从他们的PC机完全接入企业网中。

3.2 安全需求

建立在PPTP,L2TP技术上的基于客户端的VPN方案对于安全性要求较低的远程接入用户来说是一个不错的选择,由于它们的认证和加密算法是相对薄弱的。

以IPSec或SSL VPN为基础的基于客户端的VPN或以SSL VPN为基础的基于Web的VPN方案对于安全性要求较高的远程接入连接是合适的,由于他们都运用了有效的认证和加密算法。

3.3 协议支持的需求

以IPSec或SSL VPN为基础的基于客户端的VPN或以SSL VPN为基础的基于Web的VPN方案对于那些有较低的协议支持需求的远程接入用户来说是合适的,例如在那些仅仅让TCP/IP协议的数据包通过的广域网上。

而以PPTP,L2TP为基础的基于客户端的VPN方案对于要求多协议支持的远程接入用户适合的,例如需要有不同网络协议的(例如TCP/IP、IPX/SPX,或NetBEUI)支持。

3.4 开销需求

以SSL VPN为基础的基于Web的VPN方案由于仅需要Web浏览器通企业网络建立连接,所以对于那些要求开销比较低的远程接入用户是比较适合的。以PPTP,L2TP,IPSec,或者SSLVPN为基础的基于客户端的VPN方案由于需要安全并配置客户端才能通企业网建立连接,所以他对于那些具有较高开销预算需求的远程接入用户是适合的。

4 结束语

本文中对现在目前文献中出现的各种不同的VPN技术进行了分类,并分析了各类VPN技术的特点,分别从四个不同的方面分析了怎样选择合适的VPN。但是本文只是提供了一个选择VPN技术的方案,并没有具体的实施,因此,本文更近一步的工作是为那些选择了这些方案的用户建设这些方案或者在网络中模拟这些技术。

[1]O.Freier,P.Karlton,and P.C.Kocker.The SSL Protocol:Version 3.0.IETF RFC draft-freier-ssl-version3-02.November 1996.

[2]赵春华.MPLS VPN的原理及构建.中国数据通信.2003.

[3]R.Fisli.Secure Corporate Communications over VPN-Based.WANs.Master’s Thesis in Computer Science at the School of Computer Science and engineering,Royal Institute ofTechnology,Sweden.2005.

[4]W.Townsley,A.J.Valencia,A.Rubens,G.S.Pall,G.Zorn,and B.Palter.Layer Two Tunneling Protocol(L2TP).IETF RFC 2661.August 1999.