信息系统等级保护安全域隔离技术的探讨

景 峰

(山西省电力公司,山西太原 030001)

0 引言

信息安全等级保护是指根据信息系统重要程度的不同,分等级、有针对性地对信息系统进行有效和适度防护。

2007年11月,国家电监会发布 《电力行业信息系统安全等级保护定级工作指导意见》。2008年初,国家电网公司启动SG186信息系统等级保护建设工作,组织专家开展了信息系统 “统一定级、集中评审”,分析了国家等级保护建设要求和技术标准规范,并结合国家电网公司信息系统建设和安全防护目标,编发了 《信息化 “SG186”工程安全防护总体方案》,作为行业内等级保护要求的典型设计。

安全防护架构设计思路为 “分区、分层、分级、分域”的综合防御体系。将信息管理信息网络划分为信息内网和信息外网,根据业务重要和社会影响划分了若干三级保护系统和二级保护系统,三级系统独立分域,其余二级系统统一成域,不同的安全域,从边界安全、网络安全、主机安全、应用安全等方面明确了防护要求。

在防护体系中,桌面终端域作为一种特殊的域。“总体防护方案”对桌面终端域提出了 “终端安全管理”和 “网络准入控制”的要求,需要重点关注和分析。

1 独立成域业务之间的横向隔离

从等级保护建设的实际情况来看,三级要求的其他技术手段可以依托于设备和基础方案来实现合规性建设。目前,棘手的问题是如何实现业务系统端到端的安全隔离,以及桌面域用户如何在多个业务域隔离的情况下实现安全有效的互访,既要实现业务隔离,确保业务的端到端访问路径有效隔离,又要充分节省桌面域内终端计算机的复用投资。

1.1 隔离的必要性和充分性

从业务访问路径上来看,主要是桌面主机通过网络通道访问应用系统,通过网络隔离措施对不同的应用、业务和群组用户进行安全隔离,提高数据传输的保密性和安全性,为用户业务传输提供端到端的安全保证。

现有的网络隔离措施在两个安全区域间的有效控制互访上面较为全面和细致,但是要完成等级保护建设的要求,必须针对访问路径的各个关键节点,都能进行有效的访问控制。网络发展的趋势是资源的集中与基础设施的复用,在此之上虚拟化技术以1台物理设备对应多个逻辑设备的优越特点越来越多地被考虑到,对应到电力等级保护的建设要求,必须针对多种不同业务实现虚拟化技术基础上的多通道隔离,特别是针对现有的数据大集中以后,在数据中心层面,如何实现隔离,也是端到端隔离技术选择上需要重点考虑的问题。

1.2 几种隔离技术的对比

虚拟局域网VLAN(Virtual Local Area Network)是现有局域网中最常用的隔离技术。VLAN适合小型网络用户逻辑隔离,但VLAN的广播域占用带宽资源,链路利用率低;二层网络不适合大规模应用,网络收敛速度慢,需要配置较多的二层特性,配置管理相对复杂。是一种最基本最常用的隔离方式,广泛应用于网络接入层。

分布式访问控制列表 ACL(Access Control List)是另一种常见的隔离技术,适合一些规模不大的组网使用,需要严密地策略控制,配置管理复杂,无法提供端到端的隔离,业务或网络调整时需要更改大量配置,并且严格限制可移动性。常见的防火墙采用的就是这种方式。

多协议标签交换MPLS VPN(Multiprotocol Label Switching Virtual Private Network)是一种在大型园区网和广域网内被普遍使用的隔离技术,支持园区内用户群组互访应用,能够提供安全的端到端业务隔离,接入方式灵活,适合大规模网络应用,可扩展性好,具有良好的可移动性。但其要求设备支持 VRF(VPN Routing Forwarding)/MPLS VPN,实际上主要依赖于核心交换机和骨干网路由器实现。

还有一些隔离技术本次不会考虑到,比如说,采用网闸进行物理隔离,采用入侵防御系统IPS(Intrusion Prevention System)等进行应用层安全隔离等。上述3种隔离技术在不同的应用场景下,都有不可取代的作用,在选用过程中,需要综合考虑部署位置、部署灵活性以及隔离目标的达成性。

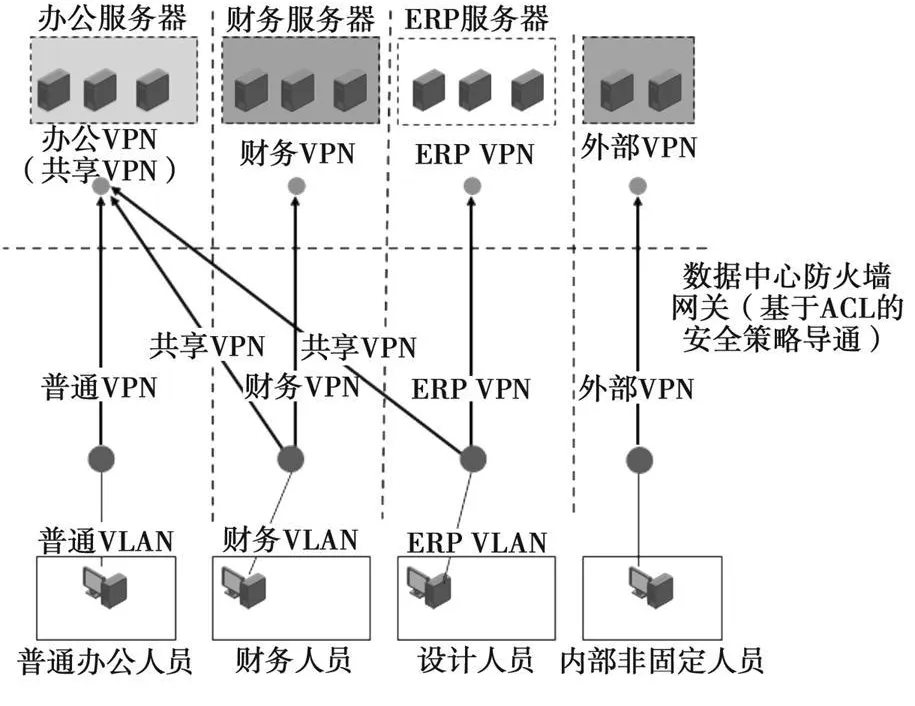

1.3 端到端的业务逻辑隔离方案

分析现有业务域划分的特点,可以看到,几个三级域都有跨广域传输,且在局域网内使用过程中接入层角色不区分,数据中心级应用业务角色不区分。这就意味着端到端隔离的可行方案必须是一个综合性的隔离方案,在原有各自为政的隔离基础上,要实现动态配置可调整,以便适应同一个物理通道被多个逻辑业务所使用。各个隔离技术的部署位置如图1所示。

图1 独立成域的业务系统间隔离示意图

接入层各主机采用VLAN方式接入,以不同的VLAN号区分不同的业务,在汇聚层或核心层将VLAN与虚拟路由转发VRF技术做一个映射,在跨广域传输中以VRF来区别不同业务,在数据中心前端,通过多实例用户网络边界设备MCE(Multi-VPN-Instance Customer Edge)连接技术,实现对不同来自VRF业务的安全策略控制,再以映射VLAN的方式访问服务器资源。

整个过程中,广域网VPN和数据中心VLAN可以一次配置后不需要调整,只需要调整映射关系即可,接入层VLAN作为选择业务的发起者,需要实现对业务应用的智能识别和控制。

2 桌面域多用户角色处理

网络纵向逻辑隔离实现后,桌面域主机如何有控制地分别接入的不同业务域,成为实现端到端业务纵向隔离的关键。

2.1 桌面域接入网络面临的挑战

等级保护属于强制业务分区方式,三级业务完全隔离虽尚未有强制到桌面主机多机隔离的要求,但是必须确保同一个主机在满足三级接入要求的前提下能够同时以多个业务域主机的角色存在,所以,业务域的标记和识别是接入层最重要的工作。

现有的网络终端准入系统常见的功能是用户终端试图接入网络时,首先通过安全客户端进行用户身份认证,非法用户将被拒绝接入网络;合法用户将被要求进行安全状态认证,由安全策略服务器验证补丁版本、病毒库版本是否合格,不合格用户将被安全联动设备隔离到隔离区;进入隔离区的用户可以进行补丁、病毒库的升级,直到安全状态合格,安全状态合格的用户将实施由安全策略服务器下发的安全设置,并由安全联动设备提供基于身份的网络服务。

分析现有的桌面域准入控制系统,可以发现用户的接入方式802.1x、门户单点、VPN、无线局域网等,认证因子有用户名+密码、软证书、硬证书等,认证可动态下发的安全策略有VLAN、ACL,其中ACL与接入层设备强相关。

由于业务接入的方式多种多样,在接入方式尚不具备区分性,认证因子上如果选择差异化较大的用户名及登录属性,则会大大增加主机侧的难度,需要以一个合理的方式表示出本次登录用户希望使用的是某个业务。

2.2 多角色主机解决方案

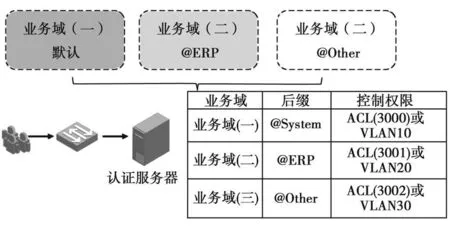

综合考虑多种实现方式,选择用户名结合域名拼接的方式进行认证,由认证服务器配合进行用户名和域名的独立解析,然后下发动态的设备配置到主机所接入的交换机的对应端口,用户认证通过后即实现了相应业务域资源的访问,如图2所示。

图2 多角色主机登录认证示意图

在图2中,用户唯一,但通过后缀实现同一账号在各个业务域内安全接入,通过身份实现控制权限动态下发ACL或VALN。

无论是ACL方式下发的,还是VLAN方式下发的,最终都可以映射到广域网纵向隔离的MPLS VPN中去,所以也就完成了端到端业务发起者的业务动态识别和标记工作。

3 等级保护安全域隔离需考虑的其他问题

等级保护业务安全域隔离的问题在具体实施过程中应注意以下几个关键要素。

a)接入层设备与网络准入系统的配合上,必须支持ACL和VLAN的动态下发。

b)在汇聚设备或核心设备上,支持VLAN和ACL到MPLS VPN的VRF的映射的配置,以便能够实现接入层到广域传输层的对接。

c)在数据中心服务器前端,部署的安全设备必须支持MPLS VPN组网下的MCE功能,支持虚拟防火墙功能。

4 结束语

等级保护建设从根本意义上是合规性建设,一方面要充分利用现有的设备和技术手段解决问题;另一方面要针对多业务安全域间条块化隔离和多角色主机复用问题,通过原有技术手段的进一步组合和创新性方案的提出,在生产中解决这些问题。虚拟化资源动态分配和桌面终端的一机多域的解决方案,可充分地利用现有的技术隔离措施以及设备,实现端到端的策略对接,多角色主机接入。